Навигация

Фильтрация

9 Фильтрация

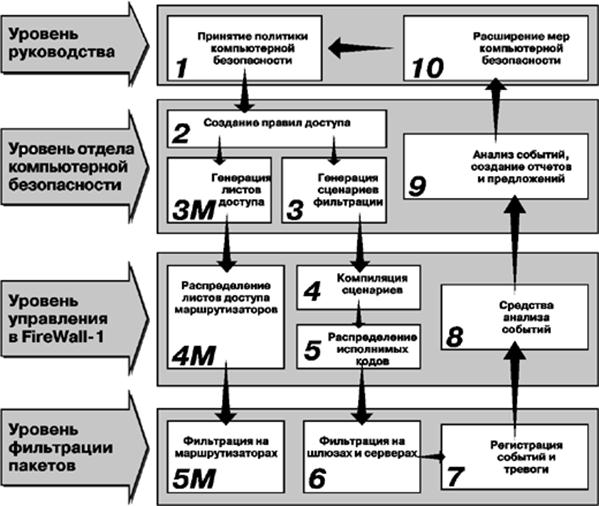

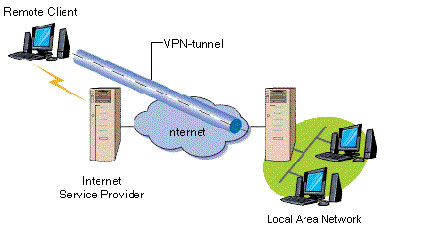

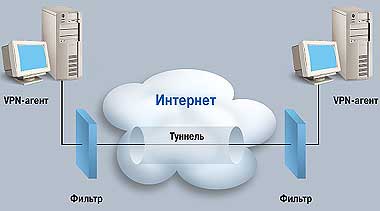

Фильтрация служит еще одним мощным средством обеспечения сетевой безопасности. Опираясь на нее, администратор может разрешить доступ к корпоративной сети из Интернета только тем пользователям, которые прошли аутентификацию в ВЧС. К тому же, отсеивание пакетов, не относящихся к протоколам PPTP и L2TP, снижает риск атаки на корпоративную сеть через сервер шлюза ВЧС. Пропуская поступающий трафик через фильтр, можно удалить из него все пакеты, не отвечающие заданным критериям (протоколам). В комбинации с шифрованием по протоколу РРР эта функция гарантирует, что поступить в частную ЛВС и покинуть ее смогут только санкционированные шифрованные данные.

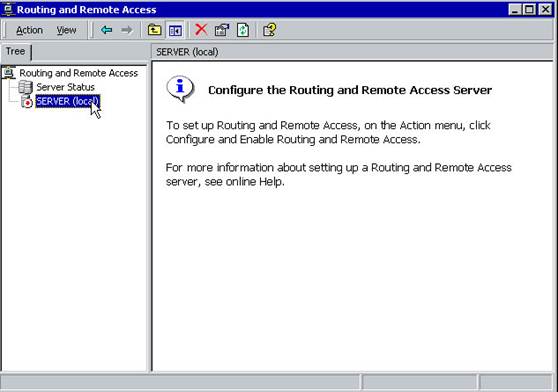

9.1 Фильтрация на сервере маршрутизации и удаленного доступа ВЧССервер R/RAS (Routing and Remote Access Server – сервер маршрутизации и удаленного доступа) не только производит маршрутизацию сообщений, но и выполняет целый ряд других функций. Так, он способен обслуживать удаленный доступ по коммутируемым каналам, поддерживает ВЧС, обеспечивает фильтрацию пакетов на отдельных портах. А в среде Windows 2000 этот сервер сможет работать с протоколом L2TP.

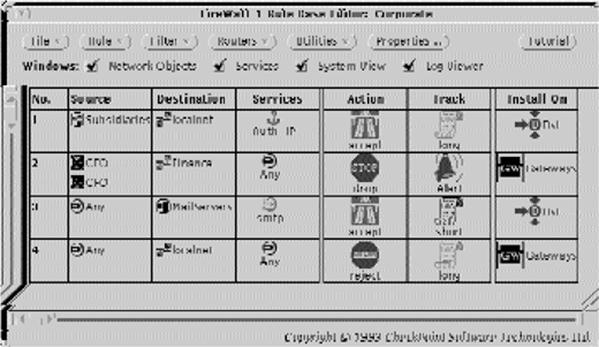

Разработчики сервера ВЧС R/RAS предусмотрели возможность установки фильтров PPTP и L2TP на входных портах туннельного сервера. Такая схема позволяет блокировать все пакеты, не соответствующие критериям протоколов, которые установлены на сервере. В частности, в сеть могут пропускаться лишь пакеты, адресованные конкретному серверу, или те, исходные адреса которых указаны в список разрешенных IP-адресов отправителей. Может также проводиться проверка подлинности адресов в частной сети отправителя и получателя, назначаемых туннельным сервером.

Допускается и фильтрация трафика на выходных портах туннельного сервера, которая отсеивает данные, исходящие из частной сети. Здесь, например, можно наладить проверку адресов получателей и их сопоставление со списком разрешенных, который ведется на сервере R/RAS. Точно так же можно производить проверку адресов отправителей пакетов.

9.2 Фильтрация IPSecПротокол IPSec можно представить как еще один уровень, лежащий ниже стека TCP/IP. Управление этим уровнем производится в соответствии с политикой безопасности на каждом компьютере, учитываются и правила обеспечения безопасности, согласованные отправителем и получателем сообщения. Политика безопасности определяет как используемый набор фильтров, так и ассоциированные функции безопасности (associated security behaviors). Если IP-адрес, протокол и номер порта, указанные в пакете, соответствуют критериям фильтрации, следующим этапом становится проверка ассоциированных функций безопасности.

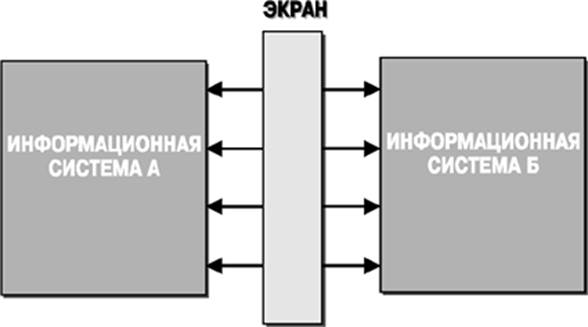

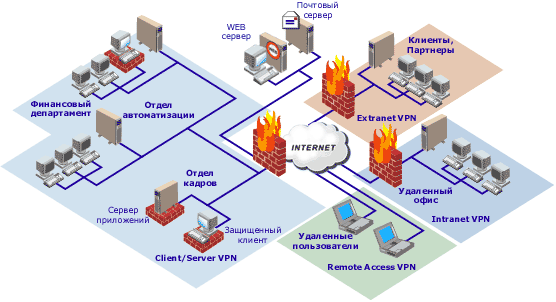

9.3 ВЧС и брандмауэрыБрандмауэр представляет собой еще одно средство защиты корпоративной сети. Этот компонент общей системы безопасности строго следит за тем, какие данные могут быть пропущены из Интернета в частную сеть. Известны три способа размещения брандмауэров в виртуальных частных сетях.

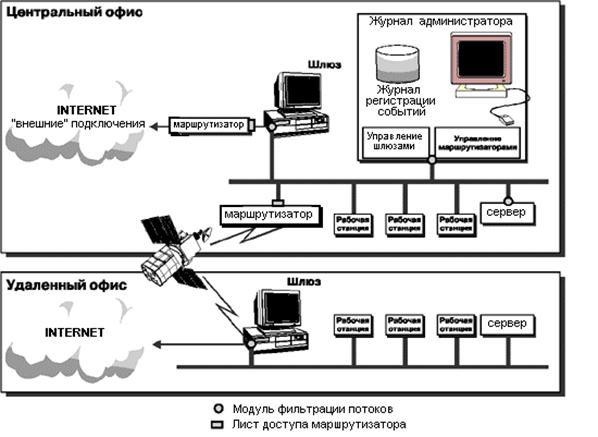

Туннельный сервер ВЧС может быть установлен перед брандмауэром, позади него или на одном компьютере с ним. Наиболее высокий уровень защиты достигается при установке сервера перед брандмауэром. В среде Windows NT туннель ВЧС настраивается таким образом, что в сеть проходят только пакеты PPTP. Пройдя фильтрацию, они разуплотняются, дешифруются и в таком виде поступают на брандмауэр, где их содержимое вновь подвергается фильтрации и анализу. Именно такая схема – установка сервера ВЧС перед брандмауэром – рекомендуется для применения в расширенных интрасетях, используемых многочисленными доверенными партнерами, и для защиты финансовых ресурсов. Впрочем, такой совет не универсален, окончательное решение следует принимать в каждом конкретном случае отдельно.

Как уже отмечалось, брандмауэр может устанавливаться и перед сервером ВЧС. При такой схеме серверу приходится анализировать гораздо больше пакетов, чем в описанной выше схеме. Кроме того, возникает опасность прохождения через брандмауэр несанкционированных пакетов PPTP: информация в них зашифрована и сжата, поэтому провести ее фильтрацию брандмауэр не в состоянии. В этом случае возникает угроза неправомерного использования сети служащими, которым предоставляется право доступа в нее. Причем такая внутренняя угроза превращается в повседневную, если служащий получает возможность входить в ЛВС постоянно. Впрочем, подобную конфигурацию, как и связанный с ней риск, можно признать допустимыми для приложений, работающих в интрасетях и подобных им сетевых структурах.

И, наконец, третья схема, к которой могут прибегнуть организации с ограниченными ресурсами, – брандмауэр устанавливается на одном компьютере с сервером ВЧС. При такой конфигурации машина направляет исходящий трафик ВЧС соответствующим получателям, а входящий – на расположенный тут же брандмауэр для анализа. Такой способ является наиболее экономичным, и его вполне можно рекомендовать для применения в интрасетях и для связи в пределах одной компании.

Похожие работы

... его имени и пароля и выдает разрешение на доступ к серверу выдачи разрешений, который, в свою очередь, дает “добро” на использование необходимых ресурсов сети. Однако данная модель не отвечает на вопрос о надежности защиты информации, поскольку, с одной стороны, пользователь не может посылать идентификационному серверу свой пароль по сети, а с другой – разрешение на доступ к обслуживанию в сети ...

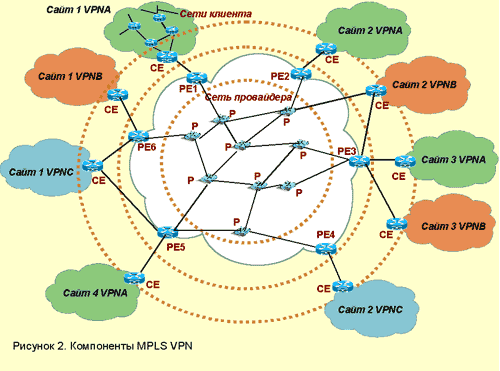

... сотрудникам. Хотя по статистике чаще всего именно сотрудники являются причиной компьютерных преступлений и злоупотреблений. Рисунок 4. Последний вариант "Extranet VPN" ГЛАВА 3. ТЕХНОЛОГИЯ MPLS-VPN Виртуальные частные сети на основе MPLS (MPLS VPN) привлекают сегодня всеобщее внимание. Количество ведущих провайдеров услуг, предлагающих своим клиентам воспользоваться новым видом ...

... доступ, то собственник сервера не идет в милицию, а нанимает хакера и «залатывает брешь» в защите. ГЛАВА 2. УГОЛОВНО-ПРАВОВАЯ ХАРАКТЕРИСТИКА ПРЕСТУПЛЕНИЙ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 2.1. Неправомерный доступ к компьютерной информации В статье 272 Уголовного кодекса РФ предусмотрена ответственность за неправомерный доступ к компьютерной информации, охраняемой законом, т.е. информации на ...

... протоколом VPN является протокол двухточечной туннельной связи (Point-to-Point Tunnelling Protocol – PPTP). Разработан он компаниями 3Com и Microsoft с целью предоставления безопасного удаленного доступа к корпоративным сетям через Интернет. PPTP использует существующие открытые стандарты TCP/IP и во многом полагается на устаревший протокол двухточечной связи РРР. На практике РРР так и остается ...

0 комментариев