Навигация

ВЧС на основе туннельного протокола PPTP (Point-to-Point Tunneling Protocol)

2 ВЧС на основе туннельного протокола PPTP (Point-to-Point Tunneling Protocol)

Протокол PPTP представляет собой открытый отраслевой стандарт. Создание этого протокола стало результатом объединенных усилий целого ряда известных производителей сетевых компонентов, включая Ascend Communications, 3Com/Primary Access, ECI Telematics, US Robotics и Microsoft. Эти компании основали Форум PPTP, результаты работы которого стали широко известны в 1996 году, когда на рассмотрение Группы целевой технической поддержки Интернета (IETF) был передан проект новой спецификации.

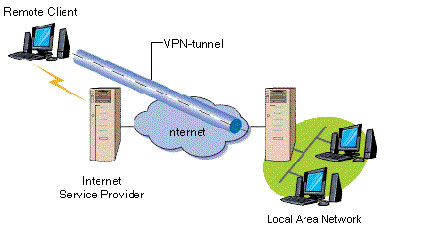

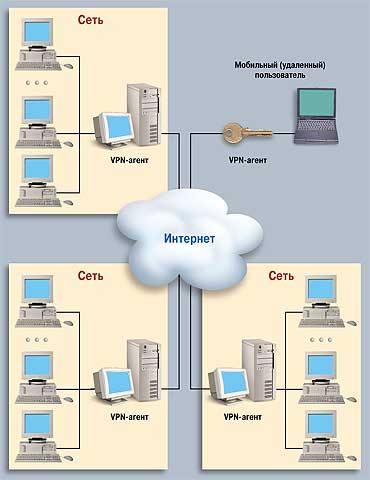

РРТР - протокол, который позволяет выполнять туннелирование РРР-соединений по IP-сети путем создания VPN. Таким образом, удаленный компьютер в сети Х может туннелировать трафик на шлюз в сети У и имитировать подключение, с внутренним IP-адресом, к сети У. Шлюз получает трафик для внутреннего IP-адреса и передает его удаленной машине в сети Х. Существуют два основных способа использования РРТР: по Интернет и по коммутируемым соединениям.

Функционирование РРТР заключается в инкапсулировании пакетов виртуальной сети в пакеты РРР, которые в свою очередь, инкапсулируются в пакеты GRE (Generic Routing Incapsulation), передаваемые по IP от клиента к шлюзу - серверу РРР и обратно. Совместно с каналом инкапсулированных данных существует управляющий сеанс на базе TCP. Пакеты управляющего сеанса позволяют запросить статус и сопровождать сигнальную информацию между клиентом и сервером. Канал управления инициируется клиентом на сервере на ТСР-порте 1723. В большинстве случаев это двунаправленный канал, по которому сервер посылает запросы на сервер и наоборот.

РРТР не оговаривает конкретных алгоритмов аутентификации и протоколов; вместо этого он обеспечивает основу для обсуждения конкретных алгоритмов. Переговоры не присущи только РРТР, они относятся к существующим вариантам переговоров РРР, содержащихся в ССР, СНАР и других расширениях и усовершенствованиях РРР.

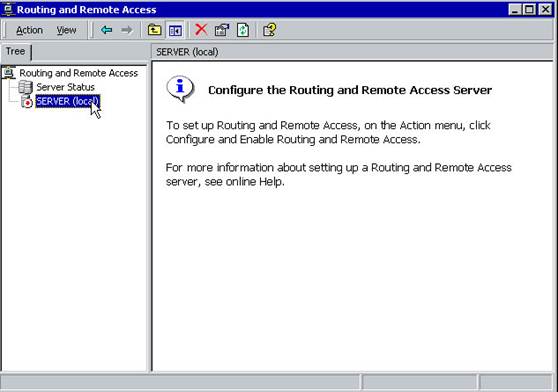

Microsoft РРТР является частью ОС Windows NT Server, данное программное обеспечение можно бесплатно получить с Web-сайта Microsoft. Подключение осуществляется с помощью панели управления и редактора реестра. Данная реализация РРТР широко используется в коммерческих применениях VPN, например Aventail и Freegate именно потому, что входит в состав ОС Microsoft.

Сервер Microsoft РРТР может существовать только для Windows NT, хотя клиентское программное обеспечение существует для Windows NT, некоторых версий Windows и Windows 98. Реализация Microsoft поддерживает три варианта аутентификации:

· Текстовый пароль: Клиент передает серверу пароль в открытом виде.

· Хэшированный пароль: Клиент передает серверу хэш пароля

· Вызов/Отклик: Аутентификация сервера и клиента с использованием протокола MS-CHAP (вызов/отклик), что описано в параграфе 4.

· Третий вариант называется в документации для пользователей "Аутентификация Microsoft", для шифрования пакетов РРТР его надо разрешить. При выборе любого из двух других вариантов шифрование неосуществимо. Кроме того, возможность шифрования (40- или 128-разрядное) гарантируется только в том случае, если клиент использует Windows NT. Некоторые клиенты Windows 95 не могут поддерживать зашифрованные сеансы.

Протокол PPTP тесно интегрирован со службой удаленного доступа (Remote Access Services), входящей в Windows NT Server и Windows 98, а также с дополнительным компонентом создания сетей с доступом по коммутируемым каналам Dial-Up Networking 1.2 Upgrade для операционной системы Windows 95.

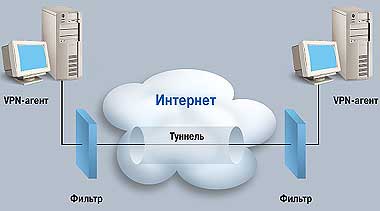

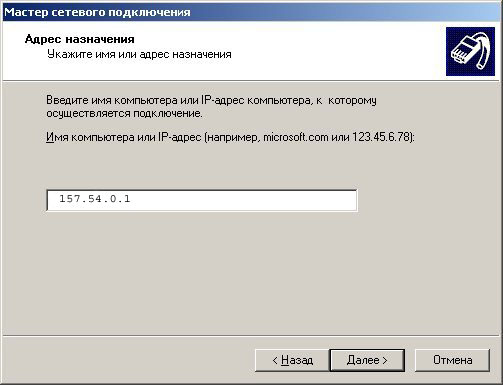

Рисунок 2 – туннель с использованием протокола PPTP

2.1 Практические аспекты обеспечения безопасностиЛюбой специалист в области сетевой связи и безопасности прекрасно знает, что на практике защищенность компьютера определяется рядом постоянно изменяющихся параметров, включая уровень развития технологии, правила работы, физическую безопасность системы. Все это приходится тщательно учитывать и взвешивать, когда дело доходит до определения допустимого риска и выбора средств его минимизации. PPTP является одной из составных частей общего плана организации безопасной связи, обусловленных прагматическим подходом к защите сетей. Учитывая это, Microsoft избрала PPTP в качестве основы для подключения всех ВЧС к собственным корпоративным сетям.

За все время эксплуатации виртуальных частных сетей на базе Windows клиенты ни разу не пожаловались на недостаточную их защищенность. Но Microsoft не успокаивается на достигнутом и продолжает совершенствовать технологию Windows Networking and Communications (организация сетей и связи в среде Windows). Очередным шагом в этом направлении стал выпуск дополнительного программного пакета PPTP Performance and Security Upgrade (обновление для повышения производительности и безопасности на основе PPTP) для клиентов и серверов, работающих под управлением Windows.

Средства ВЧС, созданные Microsoft на базе PPTP, сочетают в себе все достоинства широко распространенных открытых платформ, полнофункциональных сетей и тесной интеграции с Windows. В результате удалось создать простую в работе, легко программируемую и очень гибкую коммуникационную платформу. Правильно настроив систему на базе Windows, взяв на вооружение PPTP, используя средства обеспечения безопасности операционной системы, пользователь получает экономичную, надежную и хорошо защищенную платформу для ВЧС, которая значительно снижает расходы на организацию связи.

2.3 Развитие технологииНакопление все новых знаний в этой области и быстрое развитие технологий приводят к совершенствованию средств шифрования и сетевой защиты. Учитывая это, корпорация постоянно модернизирует службы безопасности своих операционных систем и выпускает обновленные продукты на их основе.

Из новшеств Microsoft в области технологий создания ВЧС на базе PPTP можно упомянуть:

более совершенную аутентификацию в протоколе MS-CHAP 2;

повышение надежности аутентификации по паролю;

повышение стойкости шифрования по протоколу MPPE (Microsoft Point-to-Point Encryption – шифрование между узлами).

2.4 Совершенствование аутентификации в протоколе MS-CHAP 2Протокол MS-CHAP (Microsoft Challenge-Handshake Authentication Protocol – протокол взаимной аутентификации Microsoft) содержит механизм аутентификации, необходимый для проверки регистрационных данных пользователя в доменах Windows NT. Созданные с его помощью сеансовые ключи применяются для шифрования данных пользователя, как это описано в разделе, посвященном протоколу MPPE.

Шифрованием называется процесс кодирования данных с целью предотвращения несанкционированного доступа к ним, особенно в процессе пересылки по открытым каналам связи. Шифрование производится с применением специализированных алгоритмов на основе так называемых секретных ключей, преобразующих данные (например, пароль) в псевдослучайный набор знаков. Прочесть закрытую таким способом информацию способен только тот, кому известен соответствующий ключ. Хешированный пароль, скажем, может быть дешифрован лишь на том компьютере, где имеется такой же ключ (вспомним детское шифрование с помощью двух одинаковых бумажных матриц). Применяемые при шифровании алгоритмы, особенно с ключами длиной более 128 бит, практически полностью исключают возможность дешифрования информации посторонними.

Протокол MS-CHAP 2 описывает порядок одностороннего преобразования пользовательского пароля, алгоритм генерации запроса сервером, алгоритм генерации запроса клиентом и дополнительные данные, включаемые в сообщение Success (Аутентификация успешна). Если клиент MS-CHAP 2 не смог идентифицировать сервер, он отключается.

Получив от клиента MS-CHAP 2 запрос на аутентификацию, сервер сетевого доступа прежде всего направляет на удаленный клиент собственный запрос, состоящий из сеансового идентификатора и случайной контрольной последовательности. В ответ удаленный клиент должен вернуть имя пользователя и хешированную последовательность из полученного запроса, дополненные сеансовым идентификатором и хешированным паролем. Как мы видим, здесь предусматривается хеширование уже хешированного пароля, что создает дополнительный уровень безопасности. При такой схеме пароли сохраняются на сервере зашифрованными, а не в виде открытого текста.

В MS-CHAP 2 предусмотрены дополнительные коды ошибки, в том числе код истечения срока действия пароля, а также новые шифрованные клиент-серверные сообщения, благодаря которым пользователь может изменить свой пароль. В новой реализации протокола Microsoft первичный ключ, необходимый для последующего шифрования данных по протоколу MPPE, генерируется клиентом и сервером независимо друг от друга.

Ранее протокол Microsoft PPTP допускал применение и других, менее надежных механизмов аутентификации в ВЧС. Теперь же он использует только MS-CHAP, что значительно повышает безопасность аутентификации.

Повышение надежности аутентификации по паролюКак уже отмечалось, при подключении к PPTP-серверу, работающему под управлением Windows NT, клиенты на базе Windows проводят двустороннюю аутентификацию по протоколу MS-CHAP. Чтобы не допустить перехвата передаваемого пароля, используется функция хеширования (пароли Windows NT могут иметь длину до четырнадцати 16-битовых символов из одного набора Unicode; строчные и прописные буквы в них различаются).

В процессе аутентификации первичный ключ шифрования генерируется путем хеширования пароля пользователя, что налагает на него особые требования. Администратор сети должен всячески стимулировать применение как можно более сложных паролей Windows NT. Узнав пароль пользователя, злоумышленник теоретически может расшифровать данные, пересылаемые между клиентом и сервером, – для этого ему нужно только перехватить шифрованный PPTP-сеанс связи. Правда, на практике прочесть сообщение, зашифрованное с помощью 128-битового ключа, намного сложнее, так как пароль представляет собой лишь одну часть блока данных, хэшированием которого генерируется криптоключ.

Windows NT допускает применение и прежних паролей LAN Manager, однако они намного примитивнее «родных» паролей операционной системы. Это делает их более уязвимыми для прямых атак с применением грубой силы, словарных атак и попыток угадать правильный пароль.

2.5 Обязательное использование паролей Windows NT

Microsoft выпустила дополнение к клиентским и серверным PPTP-компонентам для Windows NT, позволяющее повысить надежность применяемых паролей. С его помощью можно настроить систему таким образом, что она просто не допустит аутентификации по старым паролям, и пользователям волей-неволей придется перейти на пароли Windows NT. К тому же это дополнение дает возможность изменить конфигурацию PPTP-клиентов Windows NT, запретив аутентификацию по паролям LAN Manager.

2.5.1 Соблюдение правил выбора пароляMicrosoft рекомендует своим клиентам принять все необходимые меры, чтобы в их сетях применялись только сложные пароли повышенной стойкости, содержащие случайную комбинацию строчных и прописных букв, цифр и знаков препинания. Для обеспечения безопасности сети крайне важно регулярно обновлять пароли. В соблюдении этих правил способна помочь Windows NT. Все пакеты обновления для Windows NT 4.0, начиная с Service Pack 2, снабжаются инструментальными средствами администрирования, которые обеспечивают выполнение правил безопасности и лучшее управление паролями.

2.5.2 Основы правильного использования паролейКак отмечалось выше, хороший пароль должен быть не короче установленной длины и содержать символы различных типов. Надежным считается тот пароль, который невозможно угадать. И никогда нельзя забывать, что от качества пароля зависит уровень безопасности всей сети!

К числу плохих следует однозначно отнести пароли, которые:

состоят исключительно из словарных слов;

используют буквы только одного регистра (строчные или прописные);

созданы на основе имен людей и названий предметов, о которых нетрудно догадаться (имя сына или дочери владельца пароля, кличка его собаки и даже девичья фамилия матери).

А вот требования, которым должен удовлетворять надежный пароль:

в тексте пароля должны быть хотя бы одна цифра и один небуквенный символ (например, вопросительный знак);

для постороннего наблюдателя пароль должен выглядеть бессмысленным набором символов, который очень трудно запомнить;

текст не должен содержать осмысленных слов и личных имен.

Нельзя забывать и о том, что в алгоритме шифрования со 128-битовым ключом, использованном корпорацией Microsoft, в основу ключа шифрования кладется не только сложный пароль, но и запросы, которыми обмениваются клиент с сервером. Такой подход еще более усложняет атаки на сеть. Корпорация Microsoft рекомендует всем организациям, действующим в Северной Америке, предусмотреть в своих правилах обязательное применение 128-битовых ключей, поскольку, как показывает практика, ключи длиной 40 бит при определенных условиях не выдерживают атак с применением "грубой" силы.

2.6 Повышение стойкости шифрования по протоколу MPPEШифрование информации создает еще один уровень защиты виртуальных частных сетей, созданных на базе протокола PPTP, который необходим на случай перехвата пакетов ВЧС. Правда, такая возможность носит скорее теоретический характер и весьма маловероятна на практике. Тем не менее, можно представить себе злоумышленника, сумевшего разместить между клиентом и сервером собственный компьютер. Если его машине удастся предстать перед клиентом в образе сервера PPTP, она сможет заполучить весь его трафик. Уязвимость для подобных атак свойственна не только продуктам Microsoft, – подобная опасность существует при любой системе аутентификации, где не предусмотрен взаимный обмен запросами и ответами на них. Такую возможность полностью исключает лишь применение протокола MS-CHAP 2, обеспечивающего взаимную аутентификацию участников сеанса связи.

Шифрование по протоколу MPPE с 128- и 40-битовым ключом полностью защищает все данные, циркулирующие между клиентом и сервером. А это значит, что даже вклинив между ними свой компьютер, злоумышленник не сможет прочесть передаваемую информацию – для этого ему сначала придется заполучить секретный ключ.

В основу протокола PPTP положен алгоритм шифрования RSA RC4, который обеспечивает самую высокую стойкость, разрешенную правительством США для коммерческих систем. В Северной Америке шифровать сообщения можно посредством ключа длиной 128 бит, в других же странах его длина не может превышать 40 бит. При использовании протокола MS-CHAP 2 для связи в прямом и обратном направлении генерируется два отдельных ключа, причем по умолчанию эти ключи меняются при передаче каждого пакета. Все это еще более затрудняет «силовые» атаки на сеть.

Похожие работы

... его имени и пароля и выдает разрешение на доступ к серверу выдачи разрешений, который, в свою очередь, дает “добро” на использование необходимых ресурсов сети. Однако данная модель не отвечает на вопрос о надежности защиты информации, поскольку, с одной стороны, пользователь не может посылать идентификационному серверу свой пароль по сети, а с другой – разрешение на доступ к обслуживанию в сети ...

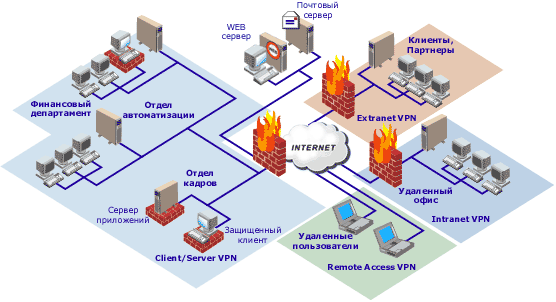

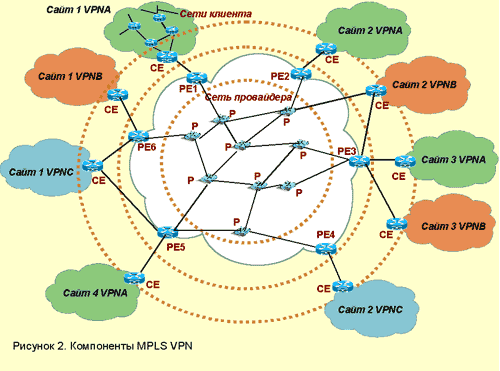

... сотрудникам. Хотя по статистике чаще всего именно сотрудники являются причиной компьютерных преступлений и злоупотреблений. Рисунок 4. Последний вариант "Extranet VPN" ГЛАВА 3. ТЕХНОЛОГИЯ MPLS-VPN Виртуальные частные сети на основе MPLS (MPLS VPN) привлекают сегодня всеобщее внимание. Количество ведущих провайдеров услуг, предлагающих своим клиентам воспользоваться новым видом ...

... доступ, то собственник сервера не идет в милицию, а нанимает хакера и «залатывает брешь» в защите. ГЛАВА 2. УГОЛОВНО-ПРАВОВАЯ ХАРАКТЕРИСТИКА ПРЕСТУПЛЕНИЙ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 2.1. Неправомерный доступ к компьютерной информации В статье 272 Уголовного кодекса РФ предусмотрена ответственность за неправомерный доступ к компьютерной информации, охраняемой законом, т.е. информации на ...

... протоколом VPN является протокол двухточечной туннельной связи (Point-to-Point Tunnelling Protocol – PPTP). Разработан он компаниями 3Com и Microsoft с целью предоставления безопасного удаленного доступа к корпоративным сетям через Интернет. PPTP использует существующие открытые стандарты TCP/IP и во многом полагается на устаревший протокол двухточечной связи РРР. На практике РРР так и остается ...

0 комментариев