Навигация

Часто задаваемые вопросы при выборе средств VPN

10.4 Часто задаваемые вопросы при выборе средств VPN

Есть ли различия в обеспечении безопасности удаленного доступа и доступа в ВЧС?Конечно. Так, в виртуальных частных сетях ощущается гораздо большая потребность в шифровании. Здесь трафик проходит через Интернет, где вероятность его перехвата гораздо выше, чем в телефонных каналах. Чтобы подслушать телефонный разговор, достаточно получить физический доступ к кабелю или коммутатору телефонной компании. Конечно, бывает и так, хотя злоумышленнику приходится преодолевать значительные трудности. В Интернете же путь от PPTP-клиента к PPTP-серверу пролегает через множество промежуточных устройств (коммутаторов, серверов имен и так далее). А чем больше промежуточных звеньев, тем легче злоумышленнику проникнуть в одно из них, чтобы перехватить трафик данных или перенаправить его.

Немало найдется и таких хакеров, которые попытаются взломать сам сервер ВЧС, более уязвимый, чем сервер удаленного доступа по коммутируемым каналам. Это лишний раз подчеркивает важность аутентификации пользователей, подключающихся к серверу ВЧС, и необходимость применения надежных паролей.

Можно ли сказать, что ВЧС на базе IPSec безопаснее виртуальных сетей на базе PPTP?Не обязательно. Какой бы протокол ни применялся, безопасность ВЧС на его базе зависит от многих аспектов практической реализации сетевых компонентов. Большинство современных реализаций IPSec поддерживают сертификаты открытого ключа и, теоретически, способны генерировать более стойкие ключи, чем механизмы на базе общих паролей. Однако почти все они полагаются исключительно на машинные сертификаты и, следовательно, не производят аутентификацию пользователя. То есть, доступ здесь предоставляется не пользователю, а машине, – кто же работает за ней в данный момент, никому не известно. Стандартное требование для доступа в ВЧС – обязательная проверка полномочий. Если сопоставить все эти положения, то становится ясно: в тех случаях, когда клиентский компьютер доступен более, чем одному пользователю, одних машинных сертификатов для управления доступом недостаточно – это создает брешь в системе обеспечения безопасности.

Можно ли сказать, что ВЧС на базе L2TP безопаснее виртуальных сетей на базе PPTP?Тоже не обязательно. Как и в случае с другими средствами создания ВЧС, безопасность сетей на базе L2TP во многом определяется особенностями их практической реализации. Безопасность стандартных ВЧС такого типа достигается за счет применения протокола IPSec, который обеспечивает конфиденциальность и одновременно контролирует целостность сообщений. При этом, как правило, одновременно используется и аутентификация по протоколу РРР, которая позволяет проверить, кто именно подключается к сети. Следовательно ВЧС на базе L2TP с применением IPSec способны обеспечить надежную защиту информации в самых разных условиях.

Можно ли сказать, что межсерверные ВЧС безопаснее клиент-серверных виртуальных сетей?В пользу межсерверных ВЧС говорит целый ряд факторов. Так, здесь могут использоваться более длинные, и к тому же кажущиеся бессмысленными, пароли – ведь они хранятся, как правило, на жестком диске, и их не нужно вводить вручную. Однако такие потенциальные преимущества в полной мере сказываются лишь в тех случаях, когда через серверы проходит весь трафик ВЧС. К тому же межсерверные системы предъявляют особо жесткие требования к физической защите серверов.

11 Создание виртуального частного подключения в Windows 2000

11.1 Создание подключения к удаленному серверу1. В «Панели управления» открываем папку «Сеть и удаленный доступ к сети».

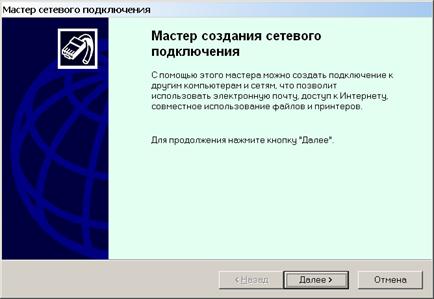

2. Нажимаем на «Создание нового подключения». Появляется следующее окошко:

Рисунок 8

Нажимаем кнопку «Далее».

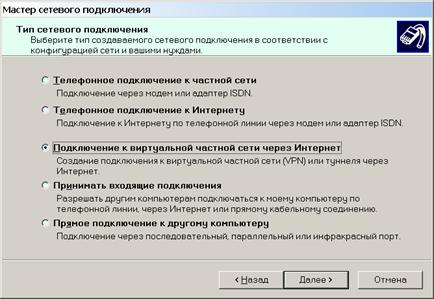

3. Видим:

Рисунок 9

Выбираем «Подключение к виртуальной частной сети через Интернет» и нажимаем «Далее».

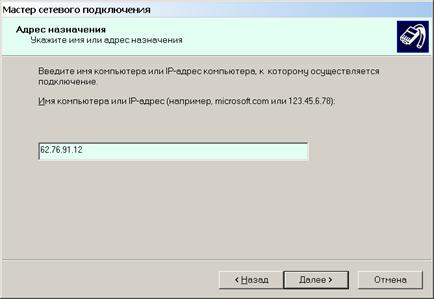

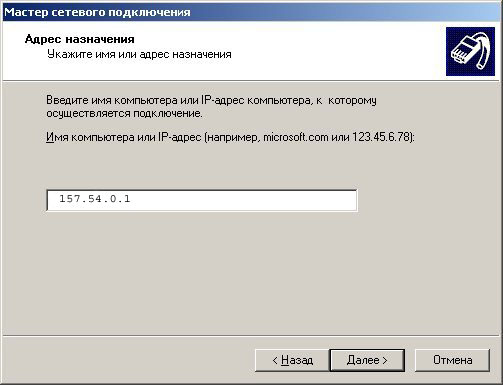

4. Опять вылезает окно следующего содержания:

Рисунок 10

Здесь мы вводим IP-адрес сервера, с которым мы хотим установить VPN-соединение, «Далее».

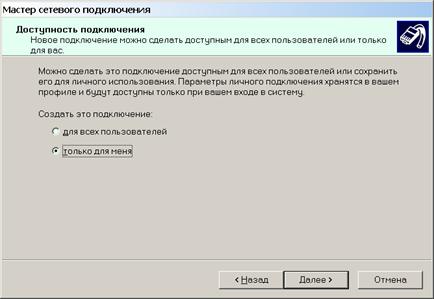

5. Следующее окно:

Рисунок 11

Здесь я выбрал «только для меня» (так захотелось), «Далее».

6. Следующее окно:

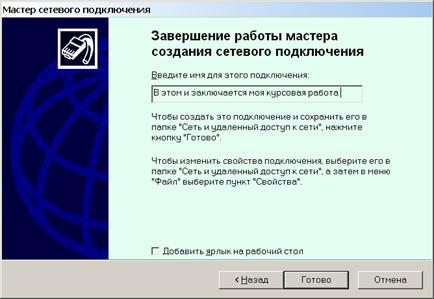

Рисунок 12

Здесь мы вводим название подключения, «Готово».

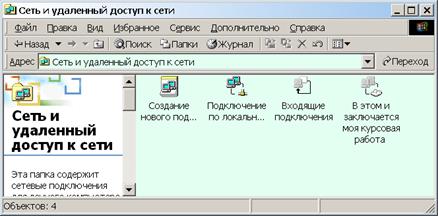

7. Итак, в окне «Сеть и удалённый доступ к сети» появился значок с названием подключения, давайте посмотрим:

Рисунок 13

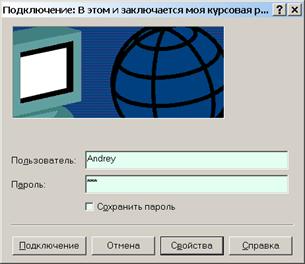

8. Что же теперь? А теперь мы легко устанавливаем VPN-соединение, нажав на вышеописанный значок:

Рисунок 14

Здесь мы вводим имя и пароль. Посмотрим, что произойдёт дальше!

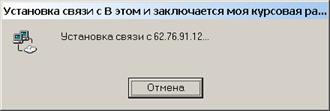

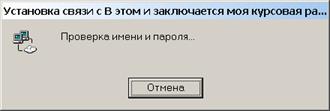

9. А дальше происходит следующее:

Рисунок 15

Рисунок 16

Рисунок 17

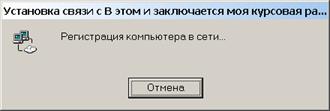

Ну, конечно, случаются некоторые неприятности:

Рисунок 18

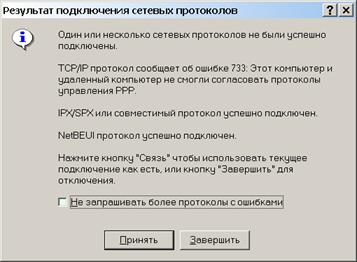

Примем это как есть. И вот награда за столь трудоёмкие затраты энергии:

Рисунок 19

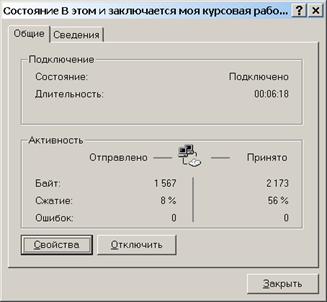

10. После этого на панели задач справа появляется значок «Состояние подключения». Интересно, а что же там? А там вот что:

Рисунок 20

11. Посмотрим закладку «Сведения»:

Рисунок 21

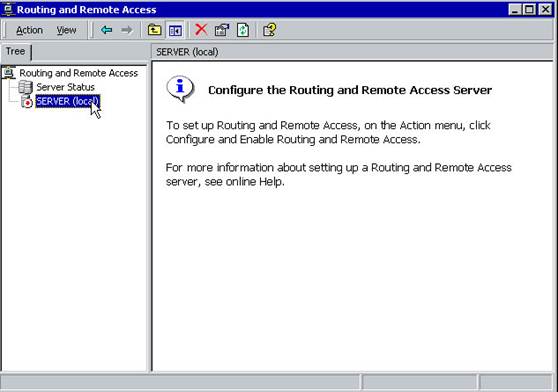

11.2 Создание входящего подключенияТеперь нам необходимо настроить Windows2000 на приём VPN-подключений.

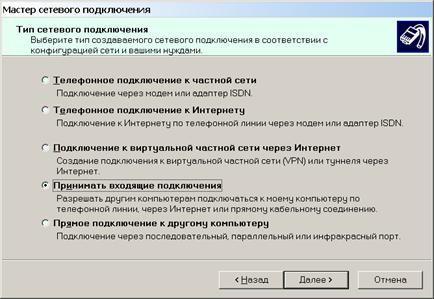

1. Опять нажимаем «Создание нового подключения», «Далее» и выбираем «Принимать входящие подключения»:

Рисунок 22

Естественно, нажимаем «Далее».

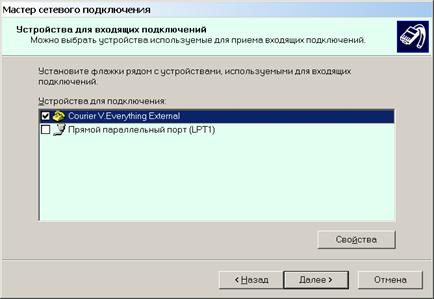

2. Вот что появляется дальше:

Рисунок 23

Здесь всё понятно, «Далее».

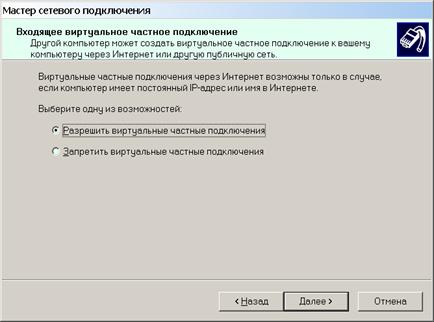

3. На данном этапе и определяется возможность VPN-подключения к вашему компьютеру:

Рисунок 24

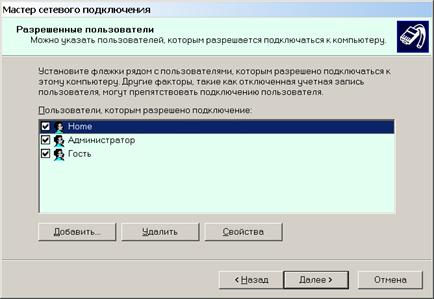

4. Здесь мы выбираем пользователей, которые смогут подключаться к компьютеру:

Рисунок 25

5. Теперь выбираем используемые сетевые компоненты для подключения:

Рисунок 26

6. Далее мастер сетевого подключения предложит название соединения. Оставим его: «Входящие подключения».

7. Теперь посмотрим на свойства VPN-подключения. Для этого в окне «Сеть и удалённый доступ к сети» наведём на значок нашего соединения «В этом и заключается моя курсовая работа», нажмём правую кнопку мыши и выберем «Свойства».

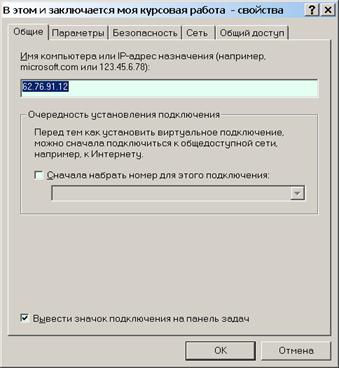

8. Закладка «Общие». Здесь можно указать IP-адрес компьютера, с которым мы будем устанавливать VPN-соединение, а так же указать номер телефона:

Рисунок 27

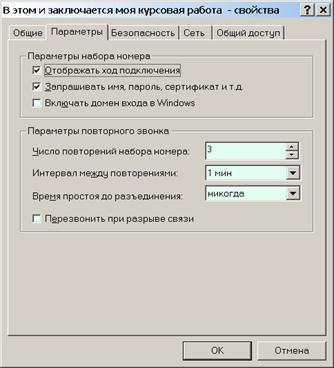

9. Закладка «Параметры». Здесь указываются Параметры набора номера и Параметры повторного звонка:

Рисунок 28

10. Закладка «Безопасность». Здесь у нас имеется два пункта «Параметров безопасности»: «Обычные» и Дополнительные».

Рисунок 29

В меню «При проверке используется:» можно выбрать либо «Безопасный пароль», либо «Смарт-карта».

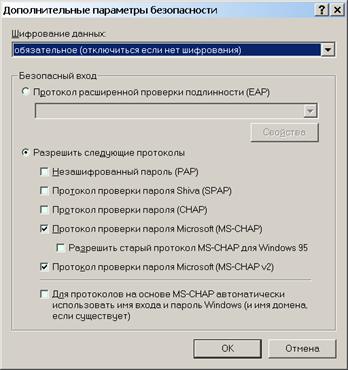

Если выбрать пункт «Дополнительные» и нажать «Настройка», то вылезет следующее окно:

Рисунок 30

В меню «Шифрование данных» можно выбрать три пункта:

-обязательное (отключиться если нет шифрования)

-необязательное (подключиться даже без шифрования)

-неразрешено (отключиться если требуется шифрование)

В меню «Безопасный вход» имеется два пункта:

1) Протокол расширенной проверки подлинности. Здесь имеется список методов проверки подлинности, доступных на компьютере.

2) Разрешить следующие протоколы. Здесь указывается, какие протоколы разрешить/не разрешить.

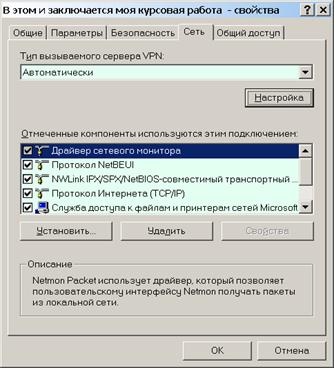

11. Закладка «Сеть». Здесь можно выбрать тип вызываемого сервера VPN: Автоматически, Туннельный протокол точка-точка (PPTP) и туннельный протокол второго уровня (L2TP). Так же имеется список доступных для использования сетевых компонентов.

Рисунок 31

Похожие работы

... его имени и пароля и выдает разрешение на доступ к серверу выдачи разрешений, который, в свою очередь, дает “добро” на использование необходимых ресурсов сети. Однако данная модель не отвечает на вопрос о надежности защиты информации, поскольку, с одной стороны, пользователь не может посылать идентификационному серверу свой пароль по сети, а с другой – разрешение на доступ к обслуживанию в сети ...

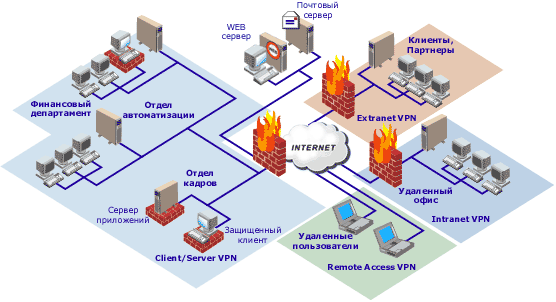

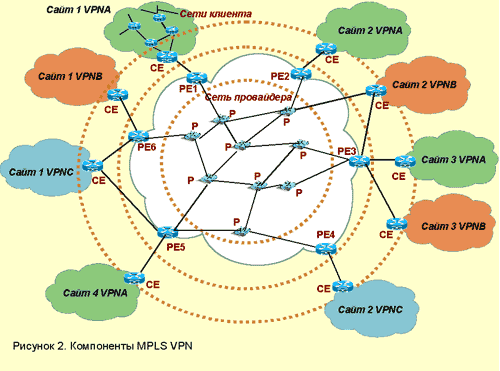

... сотрудникам. Хотя по статистике чаще всего именно сотрудники являются причиной компьютерных преступлений и злоупотреблений. Рисунок 4. Последний вариант "Extranet VPN" ГЛАВА 3. ТЕХНОЛОГИЯ MPLS-VPN Виртуальные частные сети на основе MPLS (MPLS VPN) привлекают сегодня всеобщее внимание. Количество ведущих провайдеров услуг, предлагающих своим клиентам воспользоваться новым видом ...

... доступ, то собственник сервера не идет в милицию, а нанимает хакера и «залатывает брешь» в защите. ГЛАВА 2. УГОЛОВНО-ПРАВОВАЯ ХАРАКТЕРИСТИКА ПРЕСТУПЛЕНИЙ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 2.1. Неправомерный доступ к компьютерной информации В статье 272 Уголовного кодекса РФ предусмотрена ответственность за неправомерный доступ к компьютерной информации, охраняемой законом, т.е. информации на ...

... протоколом VPN является протокол двухточечной туннельной связи (Point-to-Point Tunnelling Protocol – PPTP). Разработан он компаниями 3Com и Microsoft с целью предоставления безопасного удаленного доступа к корпоративным сетям через Интернет. PPTP использует существующие открытые стандарты TCP/IP и во многом полагается на устаревший протокол двухточечной связи РРР. На практике РРР так и остается ...

0 комментариев