Навигация

Разработка на основе IP Security

5.1 Разработка на основе IP Security

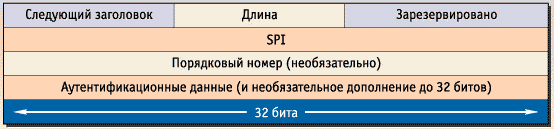

Протокол безопасности IP Security использует заголовок аутентификации (authentication header – AH) и инкапсулированную нагрузку безопасности (an encapsulated security payload – ESP). Заголовок AH создает конверт, обеспечивающий аутентификацию источника данных, их целостность и защиту от навязывания повторных сообщений (см. рис. 1).

Рисунок 4 - Формат заголовка AH

Таким образом, протокол AH предоставляет ряд мер защиты от атак злоумышленников. С его помощью аутентифицируется каждый пакет, что делает программы, пытающиеся перехватить управление сеансом, неэффективными.

Помимо этого протокол AH обеспечивает, насколько это возможно, аутентификацию заголовков IP-пакетов, несмотря на нахождение IP-заголовков за пределами создаваемого им конверта. Аутентификация AH предотвращает манипулирование полями IP-заголовка во время прохождения пакета. По этой причине данный протокол нельзя применять в среде, где используется механизм трансляции сетевых адресов (Network Address Translation -- NAT), так как манипулирование IP-заголовками необходимо для его работы.

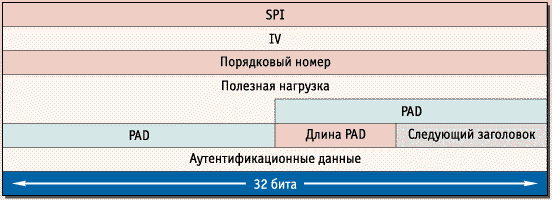

Протокол ESP обеспечивает конфиденциальность данных (см. рис. 2) и выполняет все функции протокола AH по защите зашифрованных неаутентифицируемых потоков данных.

Рисунок 5 - Формат заголовка ESP

Спецификация IPSec допускает работу протокола ESP без использования функций AH. В протоколе ESP можно использовать фиктивное шифрование, что эквивалентно применению протокола AH без аутентификации IP-заголовка. Это позволяет включать в работу механизм NAT, поскольку в этом случае адреса в заголовках можно модифицировать.

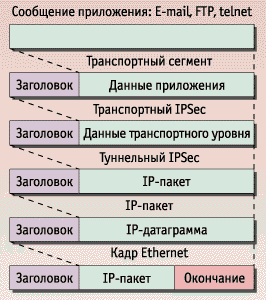

Протоколы ESP и AH зарегистрированы организацией IANA (Internet Address Naming Authority) и занесены в реестр протоколов под порядковыми номерами 50 и 51 соответственно. Если на пограничных маршрутизаторах уже реализованы какие-либо базовые правила фильтрации пакетов, то необходимо добавить эти два протокола к списку разрешенных протоколов. Поскольку поле "тип протокола" заголовка IP-пакета теперь будет соответствовать конверту IPSec, то первоначальный тип транспортного протокола помещается в следующее поле "тип протокола" внутри заголовка IPSec (см. рис. 3).

Рисунок 6 -Инкапсуляция протоколов

Протокол IPSec можно использовать как в транспортном, так и в туннельном режиме. В первом случае заголовок IPSec размещается между сетевым (IP) и транспортным (TCP или UDP) заголовками обычного IP-пакета. Транспортный режим разработан для применения на оконечных системах. Работа в этом режиме отражается на всех входящих в группу системах и в большинстве случаев требуется перепрограммирование приложений.

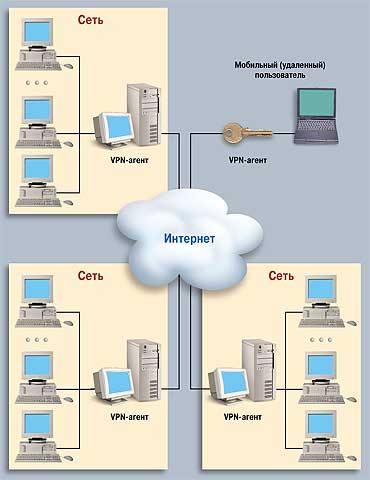

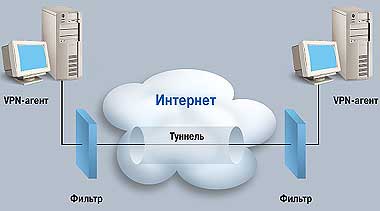

Туннельный режим IPSec применяется на шлюзах. При работе в этом режиме обычные IP-пакеты помещаются в конверт IPSec, а тот, в свою очередь помещается в другой IP-пакет. Этот режим позволяет быстро развернуть туннельные IPSec-устройства по периметру сети. Обеспечение безопасности трафика между сконфигурированными таким образом сетями - дело весьма простое, не требующее разработки новых приложений или специальных пользовательских программных средств. ПО, обеспечивающее туннельный режим, может размещаться на шлюзе или оконечных системах.

На оконечных системах туннельный режим наиболее часто применяется для поддержки удаленных и мобильных пользователей. И хотя большая часть данных конечных пользователей пересылается шлюзами через туннели, транспортный режим используется на шлюзах для защиты внутренних связей между одноранговыми шлюзами. Это может стать прекрасным способом защиты удаленного управления маршрутизаторами, коммутаторами ATM, межсетевыми экранами и другими ключевыми компонентами инфраструктуры сети.

Соединение по протоколу IPSec устанавливается однонаправленным соглашением по безопасности SA (Security Association), поэтому на каждое соединение требуется по два SA-соглашения. Каждое из них определяет различные параметры IPSec-соединения, такие как алгоритмы шифрования и аутентификации, которые будут использованы при обмене информацией между системами, сеансные ключи шифрования и т. д., управляющие их работой.

Протокол Windows IP Security строится на основе модели IETF при совместном использовании криптографии с открытым и секретным ключами и путем автоматического управления ключами для обеспечения максимальной секретности и высокой пропускной способности. Этим достигается сочетание аутентификации, целостности, защиты от несанкционированного воспроизведения информации и (дополнительно) конфиденциальности, для обеспечения безопасной передачи информации. Поскольку протокол Windows IP Security находится ниже сетевого уровня, он прозрачен для пользователей и существующих приложений, а организации автоматически получают высокие уровни безопасности сети.

5.1.1 Полная поддержка промышленных стандартовWindows 2000 дает возможность полностью использовать стандартные криптографические алгоритмы и методы аутентификации. Они включают следующие:

· Метод Диффи-Хеллмана (Diffie-Hellman) для соглашения о совместно используемом ключе.

· Код аутентификации хеш-сообщения (HMAC) и его разновидности для обеспечения целостности и защиты от несанкционированного воспроизведения.

· Стандарт шифрования данных ¾Цепочка цифровых блоков для обеспечения конфиденциальности.

Метод Диффи-Хеллмана (Diffie-Hellman, DH)

Метод Диффи-Хеллмана (Diffie-Hellman, DH), названный так по именам своих изобретателей Whitfield Diffie и Martin Hellman, представляет собой алгоритм криптографии с открытым ключом, который позволяет двум обменивающимся сообщениями сторонам договариваться о совместно используемом ключе. Метод Диффи-Хеллмана начинается с обмена общедоступной информацией между двумя объектами. Затем каждый объект объединяет общедоступную информацию, полученную от другого объекта, со своей собственной секретной информацией для получения совместно используемого секретного значения.

Код аутентификации хеш-сообщения (HMAC)

HMAC представляет собой алгоритм с секретным ключом, обеспечивающий целостность и возможность аутентификации. Аутентификация, использующая случайные вводимые с клавиатуры данные, приводит к созданию цифровой сигнатуры пакета, правильность которой может быть подтверждена на принимающей стороне. Если при передаче сообщение было изменено, то значение хеш-функции изменится и IP-пакет будет отвергнут.

HMAC-MD5Дайджест-функция сообщения 95 (Message Digest function 95 – MD5) представляет собой хеш-функцию, формирующую 128-битовое значение.

HMAC-SHAАлгоритм хеш-безопасности (Secure Hash Algorithm – SHA) представляет собой хеш-функцию, формирующую 160-битовое значение. Хотя алгоритм HMAC-SHA несколько медленнее, чем HMAC-MD5, он обеспечивает большую безопасность.

DES-CBCСтандарт шифрования данных (Data Encryption Standard – DES) – Цепочка цифровых блоков (CBC) представляет алгоритм секретного ключа, служащий для обеспечения конфиденциальности. Для шифрования данных используется случайное число и секретный ключ. Алгоритм шифрования DES с явно заданным вектором инициализации (Initialization Vector - IV) применяют в протоколе ESP по умолчанию. Он необходим для обеспечения IPSec-совместимости. В качестве альтернативы DES определены следующие алгоритмы: Triple DES, CAST-128, RC5, IDEA, Blowfish и ARCFour.

Многие пользователи считают алгоритм CAST (стандарт RFC 2144) таким же стойким, как алгоритм Triple DES с 128-битовым ключом. Кроме того, он быстрее чем DES. RC5 (стандарт RFC 2040) - алгоритм шифрования потока данных, использующий ключ переменной длины. Стойкость RC5 зависит от длины ключа, которая может достигать 256 бит. Алгоритм IDEA (International Data Encryption Algorithm) рассматривается как "быстрый" эквивалент Triple DES. Еще одним алгоритмом, использующим ключ переменной длины, является Blowfish. Это тоже "крепкий орешек", над которым долгое время будут трудиться злоумышленники. Последний алгоритм, ARCFour, является общедоступной версией алгоритма RC4.

Выбор алгоритма, кроме обязательного DES, целиком зависит от разработчика. Возможность выбора алгоритма шифрования предоставляет ему дополнительное преимущество: злоумышленник должен не только вскрыть шифр, но и определить, какой именно шифр ему надо вскрывать. Вместе с необходимостью подбора ключей, это, скорее всего, оставит ему слабую надежду на своевременную расшифровку ваших данных.

Похожие работы

... его имени и пароля и выдает разрешение на доступ к серверу выдачи разрешений, который, в свою очередь, дает “добро” на использование необходимых ресурсов сети. Однако данная модель не отвечает на вопрос о надежности защиты информации, поскольку, с одной стороны, пользователь не может посылать идентификационному серверу свой пароль по сети, а с другой – разрешение на доступ к обслуживанию в сети ...

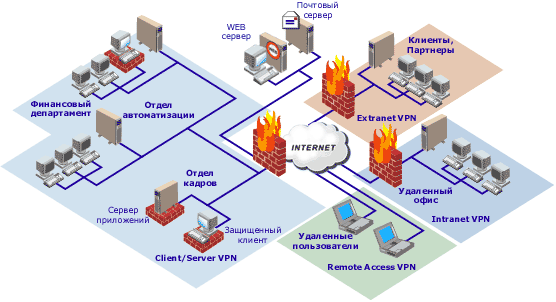

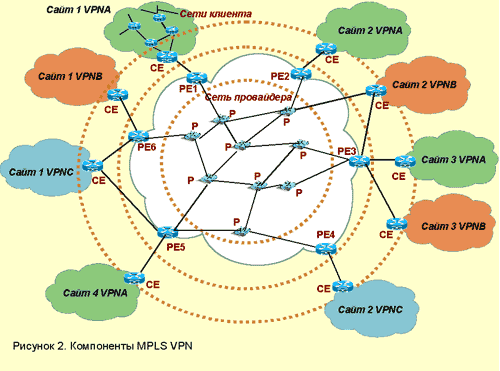

... сотрудникам. Хотя по статистике чаще всего именно сотрудники являются причиной компьютерных преступлений и злоупотреблений. Рисунок 4. Последний вариант "Extranet VPN" ГЛАВА 3. ТЕХНОЛОГИЯ MPLS-VPN Виртуальные частные сети на основе MPLS (MPLS VPN) привлекают сегодня всеобщее внимание. Количество ведущих провайдеров услуг, предлагающих своим клиентам воспользоваться новым видом ...

... доступ, то собственник сервера не идет в милицию, а нанимает хакера и «залатывает брешь» в защите. ГЛАВА 2. УГОЛОВНО-ПРАВОВАЯ ХАРАКТЕРИСТИКА ПРЕСТУПЛЕНИЙ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 2.1. Неправомерный доступ к компьютерной информации В статье 272 Уголовного кодекса РФ предусмотрена ответственность за неправомерный доступ к компьютерной информации, охраняемой законом, т.е. информации на ...

... протоколом VPN является протокол двухточечной туннельной связи (Point-to-Point Tunnelling Protocol – PPTP). Разработан он компаниями 3Com и Microsoft с целью предоставления безопасного удаленного доступа к корпоративным сетям через Интернет. PPTP использует существующие открытые стандарты TCP/IP и во многом полагается на устаревший протокол двухточечной связи РРР. На практике РРР так и остается ...

0 комментариев