Навигация

Исследование уровня защиты и эффективности применения средств защиты корпоративных сетей

МАГИСТЕРСКАЯ АТТЕСТАЦИОННАЯ РАБОТА

«Исследование уровня защиты и эффективности применения средств защиты корпоративных сетей»

Реферат

Магистерская работа содержит 101 страницу, 12 рисунков, 3 таблицы, 43 источника и 2 приложения.

Магистерская работа посвящена анализу уровня защищенности современных корпоративных сетей. Разработана методика, позволяющая получить количественную оценку уровня защищенности системы. Методика основана на анализе рисков информационной системы. С помощью методики можно выбирать наиболее эффективную систему защиты по обеспечиваемому уровню защищенности. Приведен пример использования разработанной методики и ее пошаговое описание.

Ключевые слова: уровень защищенности, риск, угроза, эффективность.

РЕФЕРАТ

Магістерська робота містить 101 сторінку, 12 малюнків, 3 таблиці, 43 джерела і 2 додатки.

Магістерська робота присвячена аналізу рівня захищеності сучасних корпоративних мереж. Розроблена методика, яка дозволяє отримати кількісну оцінку рівня захищеності системи. Методика базується на аналізі ризиків інформаційної системи. За допомогою методики стає можливим обирати найефективнішу систему захисту за отриманім рівнем захисту. Наведений приклад використання розробленої методики та її пошаговий опис.

Ключові слова: рівень захищеності, ризик, погроза, ефективність.

ABSTRACT

Master’s degree work consists of 101 pages, 12 pic., 3 tabl., 43 ref. and 2 appendix.

Master’s degree work dedicated to analysis of modern corporate network security level. It is developed the method which allows getting quantitative valuation of the security level of corporate network. The method is based on risk analysis of IT system. The method allows choosing the most effective defense system for the obtained security level. There is an example of using of this method and its step-by-step description.

Key words: security level, risk, threat, effectiveness.

Содержание

Перечень условных обозначений

ВВЕДЕНИЕ

1. Описание информационной технологии 1.1 Описание корпоративной сети1.2. Модель угроз

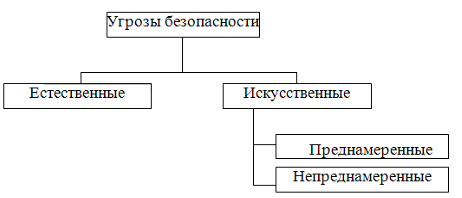

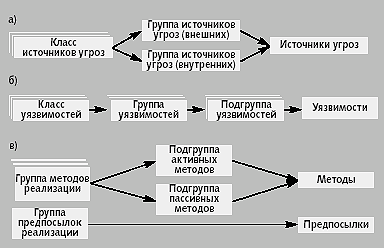

1.2.1 Базовые виды угроз информации

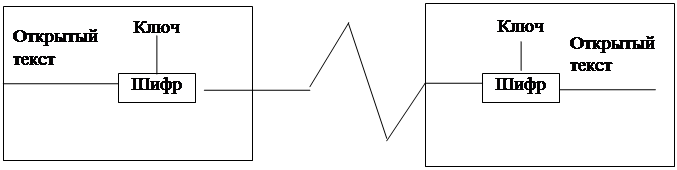

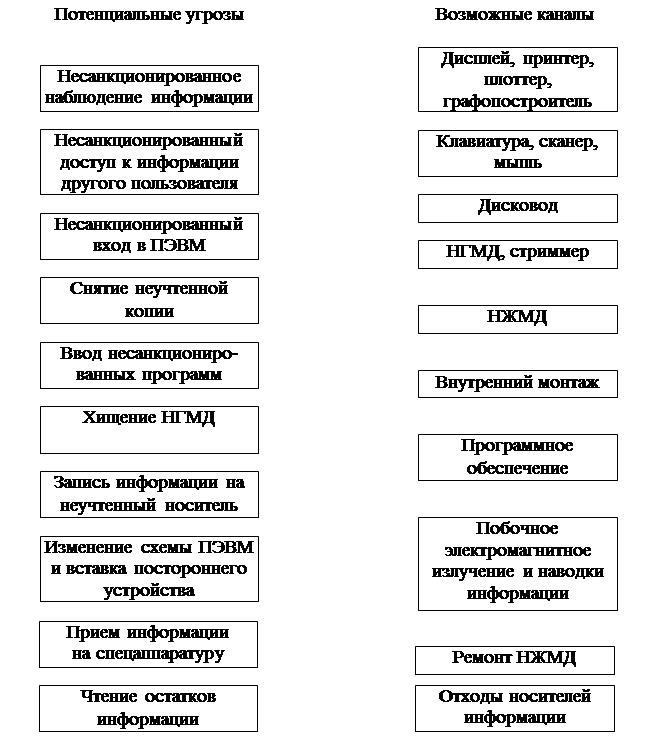

1.2.2 Угрозы нарушения конфиденциальности

1.2.3 Угрозы нарушения целостности

1.2.4 Угрозы нарушения доступности

1.2.5 Угрозы нарушения аутентичности

1.2.6 Угрозы нарушения наблюдаемости

1.3 Модель нарушителя

1.4 Постановка задачи по оценке защищенности

2 ОПИСАНИЕ СРЕДСТВ ЗАЩИТЫ КИС

2.1 Межсетевые экраны

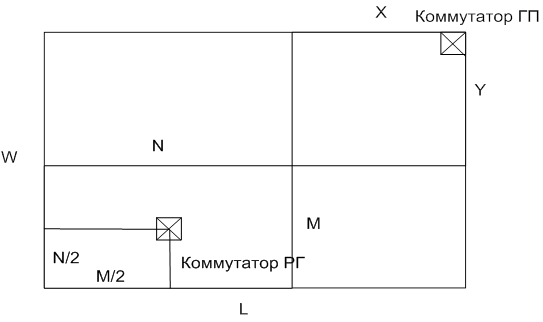

2.1.1 Технология экранирования сети

2.1.2 Компоненты МЭ

2.1.3 Фильтрующие маршрутизаторы

2.1.4 Шлюзы сетевого уровня

2.1.5 Прокси-сервера

2.2 Системы IDS

2.3 Антивирусная защита

2.3.1 Актуальность проблемы вирусной защиты

2.3.2 Виды вирусных угроз

2.3.3 Виды антивирусной защиты

2.3.4 Требования к антивирусной защите КИС

2.4 VPN решения

2.4.1 Варианты реализации VPN

2.4.2 Протоколы VPN

2.4.3 Виды реализации VPN-устройств

2.5 Сервер обновлений ПО

3 Методика оценка эффективности средств защиты

3.1 Проблема выбора эффективного решения

3.2 Критерии оценивания системы СЗИ

3.3 Оценка защищенности при помощи рисков

3.4 Задание входных параметров системы для методики

3.4.1 Способы задания интенсивностей и вероятностей угроз

3.4.2 Способы задания стоимости информационных ресурсов

3.5 Метод уступок при выборе оптимального варианта защиты

3.6 Описание пошаговой методики

4. Применение методики определения уровня защищенности и обоснования эффективности средстВ защиты КИС

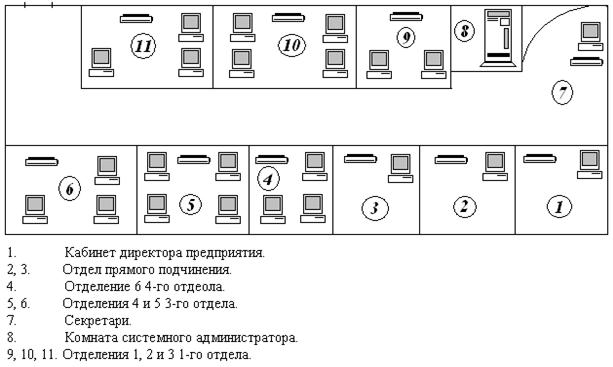

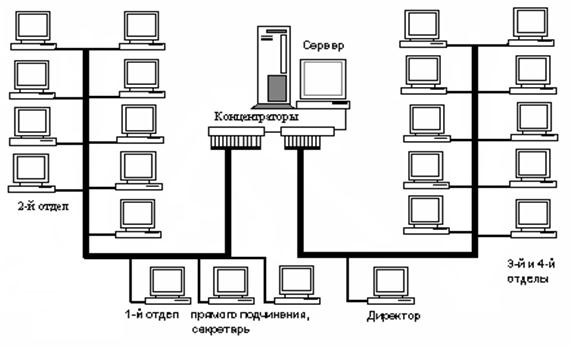

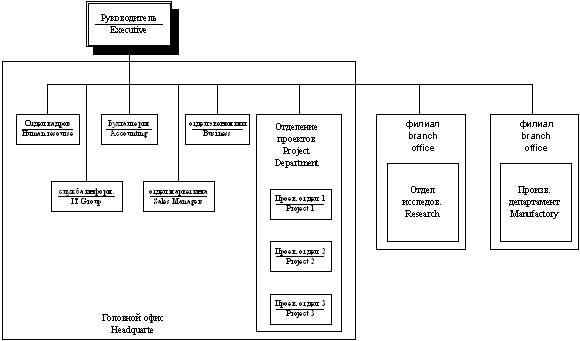

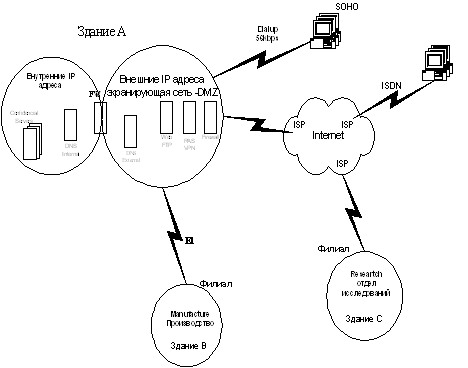

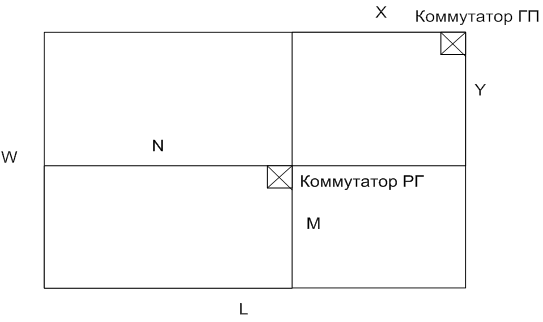

4.1 Описание защищаемой корпоративной системы

4.2 Определение списка угроз для КИС

4.3 Оценка стоимости информационных ресурсов

4.4 Оценка уровня защищенности КИС и обоснование эффективности выбранных средств защиты

ВЫВОДЫ

ПЕРЕЧЕНЬ ССЫЛОК

Приложение А. Методы оценки субъективной вероятности93

Приложение Б. Копии научных трудов по результатам исследований98

ПЕРЕЧЕНЬ УСЛОВНЫХ ОБОЗНАЧЕНИЙ

DDoS (distributed denial of servise) – распределенный отказ в обслуживании.

DoS (denial of servise) – отказ в обслуживании.

IDS (intrusion detection system) – система обнаружения вторжений.

IETF (The Internet Engineering Task Force) – рабочая группа по проблемным

вопросам Интернет.

FTP (file transfer protocol) – протокол передачи файлов.

URL (uniform resource locator) – унифицированный указатель ресурса.

VPN (virtual private network) – виртуальная частная сеть.

ИБ – информационная безопасность.

КС – компьютерная система.

ЛПР – лицо принимающее решение.

МЭ – межсетевой экран.

ПО – программное обеспечение.

СЗИ – система защиты информации.

ЦП – цифровая подпись.

ВВЕДЕНИЕ

В настоящее время организация режима информационной безопасности становится критически важным стратегическим фактором развития любой отечественной компании. При этом, как правило, основное внимание уделяется требованиям и рекомендациям соответствующей нормативно-методической базы в области защиты информации. Вместе с тем многие ведущие отечественные компании сегодня используют некоторые дополнительные инициативы, направленные на обеспечение устойчивости и стабильности функционирования корпоративных информационных систем для поддержания непрерывности бизнеса в целом.

Сейчас все чаще в информационных источниках встречается понятие системного подхода при построении СЗИ. Понятие системности заключается не просто в создании соответствующих механизмов защиты, а представляет собой регулярный процесс, осуществляемый на всех этапах жизненного цикла ИС. При этом все средства, методы и мероприятия, используемые для защиты информации, объединяются в единый, целостный механизм - систему защиты. К сожалению, необходимость системного подхода к вопросам обеспечения безопасности информационных технологий пока еще не находит должного понимания у пользователей современных ИС.

Сегодня специалисты из самых разных областей знаний, так или иначе, вынуждены заниматься вопросами обеспечения информационной безопасности. Это обусловлено тем, что в ближайшие лет сто нам придется жить в обществе информационных технологий, куда перекочуют все социальные проблемы человечества, в том числе и вопросы безопасности.

Каждый из указанных специалистов по-своему решает задачу обеспечения информационной безопасности и применяет свои способы и методы для достижения заданных целей. Самое интересное, что при этом каждый из них в своем конкретном случае находит свои совершенно правильные решения. Однако, как показывает практика, совокупность таких правильных решений не дает в сумме положительного результата - система безопасности в общем и целом работает неэффективно.

Если собрать всех специалистов вместе, то при наличии у каждого из них огромного опыта и знаний, создать систему информационной безопасности зачастую так и не удается. Разговаривая об одних и тех же вещах, специалисты зачастую не понимают друг друга, поскольку у каждого из них свой подход, своя модель представления системы защиты информации. Такое положение дел обусловлено отсутствием системного подхода, который определил бы взаимные связи (отношения) между существующими понятиями, определениями, принципами, способами и механизмами защиты.

Таким образом, многообразие вариантов построения информационных систем порождает необходимость создания различных систем защиты, учитывающих индивидуальные особенности каждой из них. В то же время, большой объем имеющихся публикаций вряд ли может сформировать четкое представление о том как же приступить к созданию системы защиты информации для конкретной информационной системы, с учетом присущих ей особенностей и условий функционирования. Возникает вопрос: можно ли сформировать такой подход к созданию систем защиты информации, который объединил бы в нечто единое целое усилия, знания и опыт различных специалистов? При этом желательно что бы указанный подход был универсальным, простым, понятным и позволял бы в одинаковой степени удовлетворить любые требования информационной безопасности.

Практическая задача обеспечения информационной безопасности состоит в разработке модели представления системы (процессов) ИБ, которая на основе научно-методического аппарата, позволяла бы решать задачи создания, использования и оценки эффективности СЗИ для проектируемых и существующих уникальных ИС. Основной задачей модели является научное обеспечение процесса создания системы информационной безопасности за счет правильной оценки эффективности принимаемых решений и выбора рационального варианта технической реализации системы защиты информации.

Специфическими особенностями решения задачи создания систем защиты являются:

· неполнота и неопределенность исходной информации о составе ИС и характерных угрозах;

· многокритериальность задачи, связанная с необходимостью учета большого числа частных показателей (требований) СЗИ;

· наличие как количественных, так и качественных показателей, которые необходимо учитывать при решении задач разработки и внедрения СЗИ;

В магистерской дипломной работе разработана методика, позволяющая получать количественную оценку состояния защищенности информационной системы, при этом учитывая мнения экспертов, а также их опыт при оценке системы защиты на основании оценки вероятности угроз. Данная методика использует наработки из области рисков, позволяя строить СЗИ по своим характеристикам соразмерной масштабу угроз. Таким образом, методика должна позволить выбирать средства защиты оптимальные для каждой конкретной системы, характеризуемой специфическим набором угроз, требованиями и моделью нарушителя. Использование данной методики для оценки существующих систем позволит принять решение о целесообразности их усовершенствования, и позволит избежать неэффективного использования средств СЗИ при ее проектировании.

Похожие работы

... Server. Установка Windows 2000 Advanced Server завершена, и Вы вошли в систему под учетной записью Administrator. [11] 5.5.3. Управление в среде Windows 2000 Advanced Server После успешной установки Windows 2000 Server выполняется настройка пользователей. Основным элементом централизованного администрирования в Windows 2000 Server является домен. Домен - это группа серверов, работающих под ...

... информации и дезорганизации работы абонентских пунктов; - организационно-технические мероприятия, направленные на обеспечение сохранности конфиденциальных данных. 2. Основные методы и средства защиты информации в сетях Разобрать подробно все методы и средства защиты информации в рамках ВКР просто невозможно. Охарактеризую только некоторые из них. 2.1 Физическая защита информации К ...

... Остальные адреса внутреннего диапазона выделяются зданиям B и C. Свободные диапазоны адресов будут распределяться по мере возникновения необходимости. В частности, для сотрудников, использующих беспроводной доступ к корпоративной сети, будут выделены адреса из этого диапазона, что позволит соответствующим образом настроить сетевой фильтр и понизить риски при работе в беспроводных сетях. Размер ...

... в компьютере, мог его угадать. При формировании пароля можно прибегнуть к помощи специального устройства, которое генерирует последовательности чисел и букв в зависимости от данных, которые задает пользователь. Существуют “невидимые” файлы. Это средство защиты состоит в изменении имени файла программы в каталоге диска таким образом, чтобы затруднить работу с файлами обычными командами DOS. ...

0 комментариев