Навигация

Описание защищаемой корпоративной системы

4.1 Описание защищаемой корпоративной системы

Разработанная нами методика позволяет оценить уровень защищенности КИС при определенном наборе средств СЗИ и, соответственно, оценить эффективность средств СЗИ. Относительно КИС проведем оценку СЗИ по данной методике именно в аспекте сетевой защиты. Так как эта область ИБ является очень динамичной и требует к себе особого внимания.

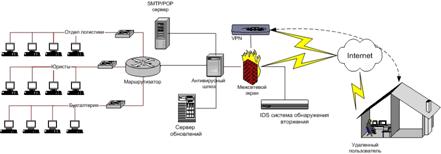

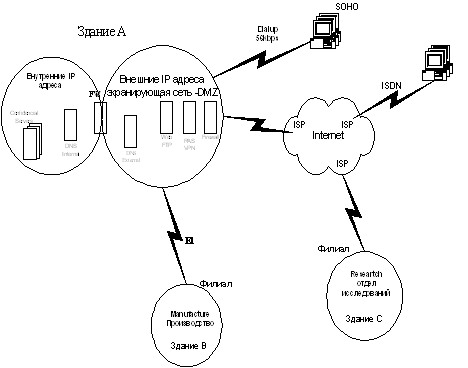

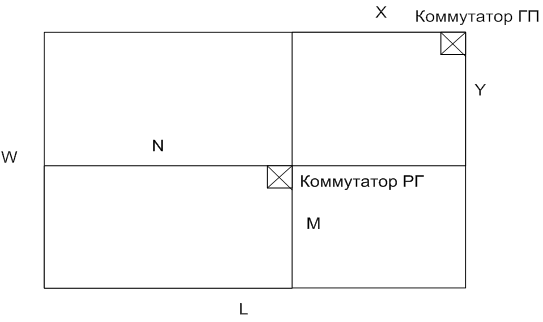

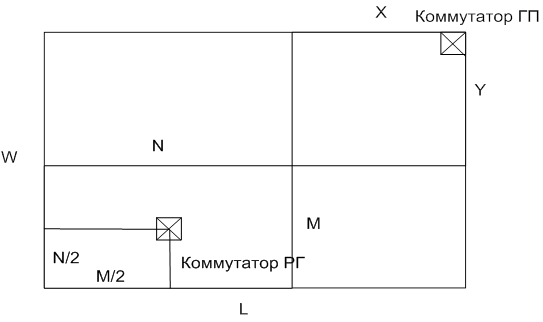

Уровень защищенности и эффективность средств защиты будем оценивать для сети представленной на рисунке 4.1. Этот пример отражает в себе корпоративную сеть небольшого предприятия, с несколькими филиалами и сотрудниками, работающими на дому с возможностью удаленного подключения к сети.

Рисунок 4.1. Пример КИС небольшого предприятия

Система состоит из следующих элементов:

· точка доступа VPN для удаленного подключения к КИС сотрудников предприятия либо удаленных офисов;

· межсетевой экран с поддержкой proxy и NAT;

· IDS –система обнаружения вторжений;

· сервер обновлений ПО, клиентских ОС;

· сервер антивирусной защиты;

· почтовый корпоративный сервер smtp и pop3.

· внутренняя локальная сеть с рабочими станциями сотрудников отделов.

· файл-сервер на котором хранятся документы отделов и информация общего пользования. Данный сервер одновременно является контроллером домена Windows NT.

На компьютерах сотрудников установлена операционная система MS Windows 2000 SP4 с последним набором обновлений и стандартным ПО от Microsoft.входящим в комплект поставки ОС. На контроллере домена установлена ОС Windows 2003 Server.

Для данной сети защищаемая информация хранится как на локальных компьютерах пользователей по отделам, так и на файл-сервере. Причем с этими данными пользователи должны иметь возможность работать как в локальной сети, так и удаленно из дома или из другого филиала предприятия. Для оценки уровня критичности данного сервиса отметим сделаем предположение, что 30 процентов персонала компании, имеющие доступ к защищаемой информации работают удаленно. Это обусловлено повышенной мобильностью персонала, частыми командировками, а также с целью повышения общей продуктивности персонала многие сотрудники работают на дому.

Как уже говорилось в первом разделе, в данном примере определения уровня защищенности КИС будет определяться только в сетевом аспекте, с защитой как от внешнего так и о внутреннего злоумышленника.

4.2 Определение списка угроз для данной КИС

В первую очередь нам нужно оценить информационные угрозы, вероятности их отражения СЗИ, а также величину потерь в результате реализации угроз. Для этого получения точных оценок требуется наиболее полное перечислений угроз сетевой безопасности для описанной сети. Важно выявить и идентифицировать полный список угроз, так как именно в этом случае будет получена точная оценка. Для перечня угроз можно использовать как стандарты в области безопасности, которые содержат в себе списки угроз и контрмер по защите от них, так и личный опыт по защите в данной области. В большинстве случаев стандарты дают только общий список угроз, берущийся за основу и достаточный для базового уровня защищенности. Для обеспечения более высоких требований к информационной безопасности этот список должен быть дополнен [5].

Применительно к конкретной системе этот список может дополняться пунктами, характеризующими данную систему и составленных на основе её специфики, области ее деятельности предприятия, специфической модели нарушителя, и стоимости информации.

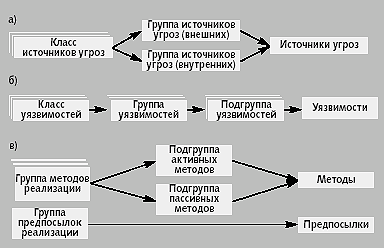

За основу списка взят список угроз из германского стандарта BSI [9]. Этот стандарт появился в Германии в 1998 г. как «Руководство по защите информационных технологий для базового уровня защищенности». Можно выделить следующие блоки этого документа:

· методология управления ИБ (организация менеджмента в области ИБ, методология использования руководства);

· компоненты информационных технологий:

- основные компоненты (организационный уровень ИБ, процедурный уровень, организация защиты данных, планирование действий в чрезвычайных ситуациях);

- инфраструктура (здания, помещения, кабельные сети, организация удаленного доступа);

- клиентские компоненты различных типов (DOS, Windows, UNIX, мобильные компоненты, прочие типы);

- сети различных типов (соединения «точка-точка», сети Novell NetWare, сети с ОС UNIX и Windows, разнородные сети);

- элементы систем передачи данных (электронная почта, модемы, межсетевые экраны и т.д.);

- телекоммуникации (факсы, автоответчики, интегрированные системы на базе ISDN, прочие телекоммуникационные системы);

- стандартное ПО;

- базы данных;

· каталоги угроз безопасности и контрмер (около 600 наименований в каждом каталоге).

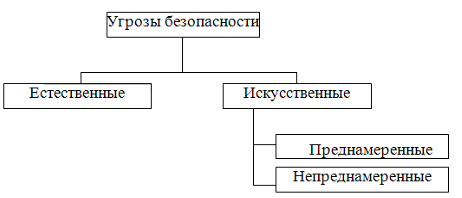

При этом все каталоги структурированы следующим образом. Угрозы по классам:

· форс-мажорные обстоятельства;

· недостатки организационных мер;

· ошибки человека;

· технические неисправности;

· преднамеренные действия.

Контрмеры по классам:

· улучшение инфраструктуры;

· административные контрмеры;

· процедурные контрмеры;

· программно-технические контрмеры;

· уменьшение уязвимости коммуникаций;

· планирование действий в чрезвычайных ситуациях.

Все компоненты рассматриваются по такому плану: общее описание, возможные сценарии угроз безопасности (перечисляются применимые к данному компоненту угрозы из каталога угроз безопасности), возможные контрмеры (перечисляются возможные контрмеры из каталога контрмер). Фактически сделана попытка описать с точки зрения ИБ наиболее распространенные компоненты информационных технологий и максимально учесть их специфику. Стандарт оперативно пополняется и обновляется по мере появления новых компонентов. Каталоги угроз безопасности и контрмер, содержащие по 600 позиций, являются наиболее подробными из общедоступных. Ими можно пользоваться самостоятельно - при разработке методик анализа рисков, управления рисками и при аудите информационной безопасности. Мы также ссылаемся на этот стандарт для определения базовых угроз безопасности. В соответствие с тем, что наша оценка защищенности дается в сетевом аспекте угрозы из стандарта выбирались из двух подклассов: технические неисправности и преднамеренные действия.

Угрозы которым подвержена корпоративная сеть в области сетевой защиты следующие [9]:

· Неэффективный мониторинг событий безопасности в КИС.

· Неавторизованное использование прав (маскарадинг)

· Неконтролируемое использование ресурсов

· Недоступность данных

· Манипуляция данных и ПО.

· Потеря конфиденциальности важных данных в UNIX системах

· Неавторизованное использование ИТ системы

· Прослушивание сети

· Нарушение конфиденциальности данных

· Злоупотребление правами пользователей и администраторов

· Троянские кони

· Вирусы

· DoS и DDoS атаки

· Макровирусы

· Уязвимости ПО или ошибки

· Подбор паролей

· IP Spoofing

· DNS Spoofing

· WEB Spoofing

· Захват сетевых подключений

· Различные виды сканирования сети

· Атаки на протоколы

· Вредоносное ПО :spyware, adware

· Переполнение буфера

· Монополизация канала

· Уязвимости протоколов аутентификации

Похожие работы

... Server. Установка Windows 2000 Advanced Server завершена, и Вы вошли в систему под учетной записью Administrator. [11] 5.5.3. Управление в среде Windows 2000 Advanced Server После успешной установки Windows 2000 Server выполняется настройка пользователей. Основным элементом централизованного администрирования в Windows 2000 Server является домен. Домен - это группа серверов, работающих под ...

... информации и дезорганизации работы абонентских пунктов; - организационно-технические мероприятия, направленные на обеспечение сохранности конфиденциальных данных. 2. Основные методы и средства защиты информации в сетях Разобрать подробно все методы и средства защиты информации в рамках ВКР просто невозможно. Охарактеризую только некоторые из них. 2.1 Физическая защита информации К ...

... Остальные адреса внутреннего диапазона выделяются зданиям B и C. Свободные диапазоны адресов будут распределяться по мере возникновения необходимости. В частности, для сотрудников, использующих беспроводной доступ к корпоративной сети, будут выделены адреса из этого диапазона, что позволит соответствующим образом настроить сетевой фильтр и понизить риски при работе в беспроводных сетях. Размер ...

... в компьютере, мог его угадать. При формировании пароля можно прибегнуть к помощи специального устройства, которое генерирует последовательности чисел и букв в зависимости от данных, которые задает пользователь. Существуют “невидимые” файлы. Это средство защиты состоит в изменении имени файла программы в каталоге диска таким образом, чтобы затруднить работу с файлами обычными командами DOS. ...

0 комментариев