Навигация

Системы IDS

2.2 Системы IDS

Системы выявления атак IDS решают задачу мониторинга информационной системы на сетевом, системном и прикладном уровнях с целью обнаружения нарушений безопасности и оперативного реагирования на них. Сетевые IDS служат в качестве источника данных для анализа сетевых пакетов, a IDS системного уровня (хостовые - host based) анализируют записи журналов аудита безопасности ОС и приложений. При этом методы анализа (выявления атак) остаются общими для всех классов IDS.

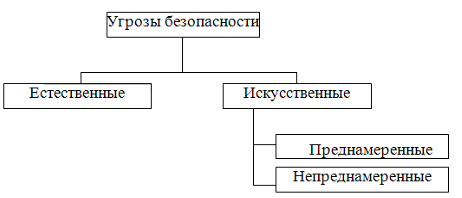

Было предложено немало различных подходов к решению задачи обнаружения атак. В общем случае речь идет о преднамеренной активности, включающей, помимо атак, действия, выполняемые в рамках предоставленных полномочий, но нарушающие установленные правила политики безопасности. Однако все существующие IDS можно разделить на два основных класса: одни применяют статистический анализ, другие - сигнатурный анализ.

Статистические методы базируются на предположении о том, что активность злоумышленника всегда сопровождается какими-то аномалиями, изменением профиля поведения пользователей, программ и аппаратуры.

Основным методом выявления атак, принятым в большинстве современных коммерческих продуктов, является сигнатурный анализ. Относительная простота данного метода позволяет с успехом внедрять его в практику. IDS, применяющие сигнатурный анализ, обычно ничего «не знают» о правилах политики безопасности, реализуемых МЭ, поэтому в данном случае речь идет не о преднамеренной активности, а только об атаках. Основной принцип их функционирования - сравнение происходящих в системе/сети событий с сигнатурами известных атак - тот же, что используется в антивирусном ПО.

Общие критерии оценки безопасности ИТ (ISO 15408) содержат набор требований FAU_SAA под названием «Анализ данных аудита безопасности» (Security audit analysis) [3]. Эти требования определяют функциональность IDS, которые ищут злоумышленную активность методами как статистического, так и сигнатурного анализа.

Компонент FAU_SAA2 «Выявление аномальной активности, основанное на применении профилей» (Profile based anomaly detection) предполагает обнаружение аномальной активности с помощью профилей системы, определяющих опасные с точки зрения безопасности действия пользователей системы, и выявление этих действий. С целью установления степени опасности действий того или иного пользователя вычисляются соответствующие «рейтинги недоверия» к пользователям. Чем больше опасность действий пользователя, тем выше его «рейтинг недоверия». Когда «рейтинг недоверия» достигает установленного критического значения, предпринимаются предусмотренные политикой безопасности действия по реагированию на злоумышленную активность.

Компоненты FAU_SAA3 «Простая эвристика атаки» (Simple attack heuristics) и FAU_SAA4 «Сложная эвристика атаки» (Complex attack heuristics) предусматривают выполнение сигнатурного анализа для поиска злоумышленной активности. В случае атаки FAU_SAA4 сигнатура задает последовательность событий, являющуюся признаком нарушения установленных в системе правил политики безопасности.

Существует два не исключающих друг друга подхода к выявлению сетевых атак: анализ сетевого трафика и анализ контента. В первом случае изучаются лишь заголовки сетевых пакетов, во втором - их содержимое. Конечно, наиболее полный контроль информационных взаимодействий обеспечивается только путем анализа всего содержимого сетевых пакетов, включая их заголовки и области данных. Однако с практической точки зрения такая задача трудновыполнима из-за огромного объема данных, которые пришлось бы обрабатывать. Современные IDS начинают испытывать серьезные проблемы с производительностью уже при скорости 100 Мб/с в сетях. Поэтому в большинстве случаев целесообразно прибегать для выявления атак к анализу сетевого трафика, в некоторых случаях сочетая его с анализом контента.

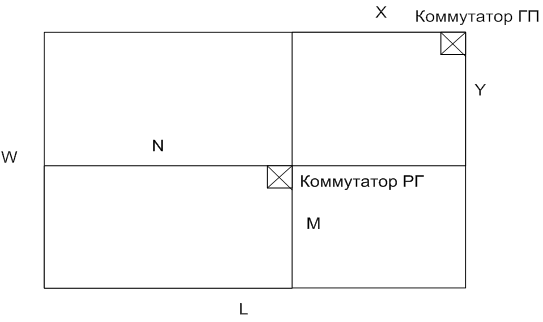

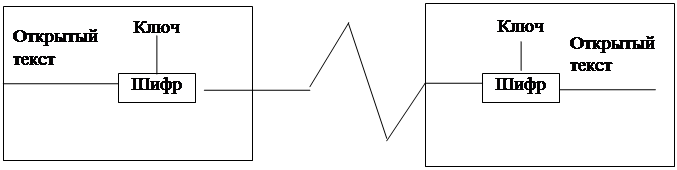

Как уже было отмечено выше, соответствующие продукты делятся на системы IDS на базе сети и на базе хоста. Обе системы пытаются выявить вторжения, но обрабатывают совершенно разные данные. Система IDS на базе сети в попытке распознать атаку читает поток данных, подобно анализатору. Она состоит главным образом из регистрирующих все сетевые пакеты сенсоров, интерфейс которых подключен к предназначенному для анализа или копирования порту коммутатора. В качестве альтернативы для подключения в сеть такой системы можно применять концентраторы или разветвитель [16].

Система IDS на базе хоста использует агентов [16]. Они работают как небольшое дополнительное программное обеспечение на контролируемых серверах или рабочих местах и анализируют активность на основании данных журналов регистраций и аудита в поисках признаков опасных событий.

Самый старый и наиболее распространенный метод выявления атак — так называемое сопоставление с шаблоном. Как и при сканировании вирусов, он опирается на список шаблонов или сигнатур, на основании которых делается заключение об атаке. Проще говоря, подобные системы сравнивают каждый пакет данных со всеми шаблонами и при совпадении с одним из них считают, что обнаружили вторжение. Недостаток метода заключается, прежде всего, в больших затратах, а кроме того — в плохой масштабируемости [4]. Намного эффективнее метод анализа протоколов, в процессе которого последовательного сравнения с шаблоном не производится, а сначала декодируются используемые при взаимодействии протоколы. Отклонения от разрешенного стандарта уже служат первыми вероятными признаками атаки. Дополнительно могут использоваться определенные шаблоны, правда, трафик данных сравнивается только с относящимися к соответствующему протоколу шаблонами, что значительно повышает производительность. Однако на практике граница между анализом протоколов и оптимизированным с учетом протокола сопоставлением с шаблонами остается нечеткой.

В теории кроме анализа протоколов и сопоставления с шаблоном имеется еще и статистический метод [16]. В соответствии с ним система IDS определяет сначала «эталонное значение» на основании множества параметров сетевого трафика, а затем рассматривает отклонения от него как потенциальные вторжения. Однако этот метод еще не получил практического признания, и почти все существующие коммерческие системы применяют сопоставление с шаблоном или анализ протоколов вместе с сопоставлением с шаблоном.

Как и у систем защиты от вирусов, эффективность системы IDS на базе сети во многом зависит от актуальности шаблона. Поскольку новые уязвимые места обнаруживаются ежедневно и злоумышленники не упускают случая многими из них воспользоваться, система IDS должна быть всегда актуальной. Если ее шаблоны обновляются только раз в месяц, то нужно учитывать, что в промежутке между обновлениями могут появиться новые, не распознаваемые системой атаки. Системы на основе анализа протокола способны лишь частично закрыть этот пробел — только в случае, если новые атаки реализуются с отклонением от протокола. Самая большая проблема сегодняшних систем выявления атак заключается в высоких операционных издержках из-за большого количества ложных сигналов тревоги. Они возникают, если шаблон из списка встречается в обычном потоке данных, даже при отсутствии атаки, или когда обычные приложения используют незначительные модификации стандартных протоколов, что в конечном итоге приводит к подаче системой IDS сигнала тревоги. Иногда причиной служат сетевые ошибки, неправильно сконфигурированные сервер или рабочее место.

Во избежание ложных сигналов тревоги применяются различные подходы. Прежде всего можно использовать комплексные шаблоны: вероятность того, что они появятся в обычном трафике, очень мала. Однако комплексные шаблоны ухудшают производительность сенсора, и вряд ли этот путь является перспективным — ведь производители постоянно пытаются превзойти и так уже довольно высокую максимальную пропускную способность сенсоров.

Другая возможность заключается в корреляции потенциально известных атак с информацией о фактически имеющейся инфраструктуре ИС. Специфическое для Windows злонамеренное действие, направленное против рабочей станции UNIX, является либо полностью ошибочным, либо, по крайней мере, бессмысленным, так как нацелено на уязвимое место, которого нет у конечной системы. Следовательно, сигнал тревоги можно либо отфильтровать, либо значительно снизить его приоритет. В качестве источника информации по инфраструктуре служат, например, результаты сканирования сети или специальных сенсоров. Во время анализа система считывает общий сетевой трафик и выясняет на основе содержащейся в пакетах данных информации, какая операционная система или какие приложения находятся по определенному конечному адресу в контролируемой сети. Наиболее оптимальный вариант — коррелировать данную информацию в режиме реального времени с регистрацией сигналов тревоги, поступающих от системы выявления атак.

В большинстве случаев администраторы, пытаясь избежать ложных сигналов об атаке, вручную подстраивают сенсоры системы IDS. При этом они деактивируют определенные шаблоны для конкретных групп сенсоров или IP-адресов. Такая работа требует не только больших затрат и средств, она может привести к тому, что сенсоры станут почти слепыми, а это ставит под сомнение смысл всего проекта по внедрению IDS.

В целом проблема ложных сигналов тревоги в системах с классической технологией выявления на базе анализа протоколов и сопоставления с шаблоном не разрешаема. Лишь совершенно новая идея для выявления атак способна повлиять на улучшение ситуации [17]. Кроме того, независимо от проблематики ложных сигналов тревоги, операционные издержки при использовании системы IDS очень высоки. Система IDS распознает только те вторжения, для которых ей удается подобрать известный шаблон в потоке данных или выявить очевидное отклонение от сетевого протокола.

Итак, важными признаками качественной системы выявления атак является не только и не столько то, какой объем трафика она способна контролировать и анализировать, а, прежде всего, точность обнаружения и имеющиеся инструменты у администратора для дополнительного слежения и анализа вручную. В этом случае простое и быстрое получение информации о другой протоколируемой деятельности по тому же самому исходному или конечному адресу — только начало работы.

Самая лучшая скорость распознавания ничего не даст, если человек не справляется с потоком информации, который такая система выдает. Занять за короткий промежуток времени всю имеющуюся память сигналами тревоги об атаках для системы IDS — не проблема. И все же этот аспект часто не принимается во внимание при выборе решения. Позже в процессе внедрения компании вынуждены управлять данными о событиях размером более 1 Гбайт, так как, вопреки обещаниям производителей, многие случаи классифицируются как вторжение далеко не сразу. Но если позже возникает необходимость повторно отследить инцидент, произошедший месяца три назад, в распоряжении администратора должны быть необходимые данные на тот момент времени.

При проектировании СЗИ с применением IDS, должны учитываться ограничения имеющихся систем. Чаще всего производители указывают предельные значения: число известных шаблонов или максимально анализируемую пропускную способность. Однако обычно они не указывают, как много или какие именно вторжения система IDS не может обнаружить. Проблема снова заключается в технологии выявления, поскольку и при анализе протоколов она частично базируется на шаблонах. Когда в потоке данных присутствует определенный шаблон, атака распознается. Но если атака происходит, а шаблон при этом не появляется, то система ее не обнаруживает. Часто системы выявляют вторжение по характерной последовательности байт при атаке посредством известного автоматизированного инструмента вторжения, так называемого эксплоита. Если злоумышленник обладает достаточным опытом, у него есть хороший шанс создать такой инструмент самому и провести атаку так, чтобы она осталась незамеченной со стороны системы IDS на базе шаблонов.

Многие вторжения происходят на уровне приложения и, хотя они используют общий основной принцип, являются еще и очень индивидуальными. Нет никаких шаблонов, которые можно было бы распознать на сетевом уровне. Способная выявить такие атаки система IDS должна была бы, вместо поиска шаблонов, знать логику индивидуальных приложений и отслеживать их текущий статус. Ввод десятизначного числа может быть разрешен в одном поле формы Web, а в другом поле или по другому URL он может привести к несанкционированному выполнению команд. Многие современные системы выявления атак не предлагают такую функциональность.

Соответственно нужно с осторожностью пользоваться статистическими данными и исследованиями, где дается оценка системы IDS на базе глобально распределенных сенсоров. Высказывания об атаках преимущественно через порт 80 действительны только в отношении некоторых из них — на базе готовых эксплоитов, но не касаются все чаще встречающихся индивидуальных атак, специфичных для приложений. Такие атаки сенсоры системы IDS обнаруживают лишь в исключительных случаях.

Концептуально сигнатура сетевой атаки практически не отличается от сигнатуры вируса. Она представляет собой набор признаков, позволяющих отличить сетевую атаку от других видов сетевого трафика. Так, перечисленные ниже признаки могут рассматриваться в качестве сигнатур атак [5]:

примеры сигнатур атак, используемых при анализе трафика (заголовков сетевых пакетов):

· в заголовке TCP-пакета установлен порт назначения 139 и флаг ООВ (Out of Band), что является признаком атаки аля WinNuke;

· установлены одновременно противоречащие друг другу флаги ТСР-пакета: SYN и FIN. Посредством данной комбинации флагов во многих атакующих программах удается обходить фильтры и мониторы, проверяющие только установку одиночного SYN-флага;

пример сигнатуры атаки, применяемой при анализе контента:

· "GET. cgi-bin/etc/passwd". Появление такой строки в области данных HTTP-пакета свидетельствует о наличии эксплойтов типа phf, php или aglimpse.

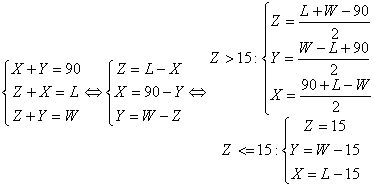

Методы анализа контента имеют еще один существенный недостаток. Они не работают, когда атакующие программы (DDoS, trojans) обращаются к шифрованию трафика. Например, в Back Orifice trojan или Barbwire DDoS-команды, передаваемые между клиентом и сервером (менеджером и агентом), шифруются посредством алгоритма blowfish. Методы обнаружения такого рода атак ограничиваются анализом заголовков сетевых пакетов.

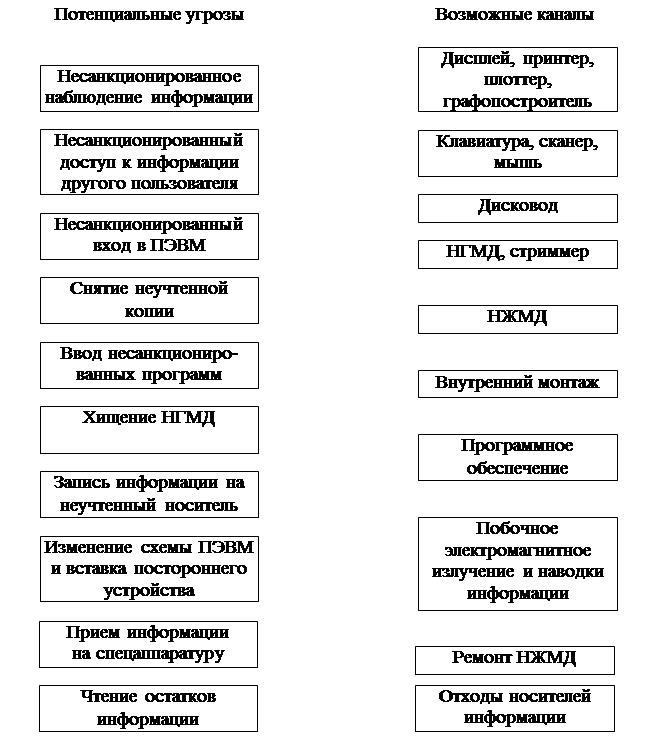

В настоящее время IDS начинают все шире внедряться в практику обеспечения безопасности корпоративных сетей. Однако имеется ряд проблем, с которыми неизбежно сталкиваются организации, развертывающие у себя систему выявления атак. Эти проблемы существенно затрудняют, а порой и останавливают процесс внедрения IDS. Приведем некоторые из них:

· большая стоимость коммерческих IDS;

· малая эффективность современных IDS, характеризующихся большим числом ложных срабатываний и несрабатываний (false positives and false negatives);

· требовательность к ресурсам и порой неудовлетворительная производительность IDS уже на скорости 100 Мбит/с в сетях;

· недооценка рисков, связанных с сетевыми атаками;

· отсутствие в организации методики анализа рисков и управления ими, позволяющей руководству адекватно оценивать величину риска и обосновывать стоимость реализации контрмер;

· необходимость в высокой квалификации экспертов по выявлению атак, без которой невозможно внедрение и развертывание IDS.

Стоимость современных IDS в аппаратном исполнении колеблется от 5000 USD до 50000 и даже выше [18]. Здесь стоимость определяет в первую очередь масштаб предприятия требования к пропускной способности и набор сигнатур атак. В то же время на рынке существуют продукты программного исполнения которые значительно дешевле и более доступны. Как и в случае с МЭ, а в отношении IDS еще существенней, уровень защищенности обеспечиваемый данным средством на 80 процентов зависит от компетентности администраторов и выхода обновлений сигнатур. В прессе существует множество примеров когда системы IDS бездействовали из-за отсутствия тонкой настройки под конкретную систему, снижая тем самым целесообразность своего применения фактически к нулю.

Похожие работы

... Server. Установка Windows 2000 Advanced Server завершена, и Вы вошли в систему под учетной записью Administrator. [11] 5.5.3. Управление в среде Windows 2000 Advanced Server После успешной установки Windows 2000 Server выполняется настройка пользователей. Основным элементом централизованного администрирования в Windows 2000 Server является домен. Домен - это группа серверов, работающих под ...

... информации и дезорганизации работы абонентских пунктов; - организационно-технические мероприятия, направленные на обеспечение сохранности конфиденциальных данных. 2. Основные методы и средства защиты информации в сетях Разобрать подробно все методы и средства защиты информации в рамках ВКР просто невозможно. Охарактеризую только некоторые из них. 2.1 Физическая защита информации К ...

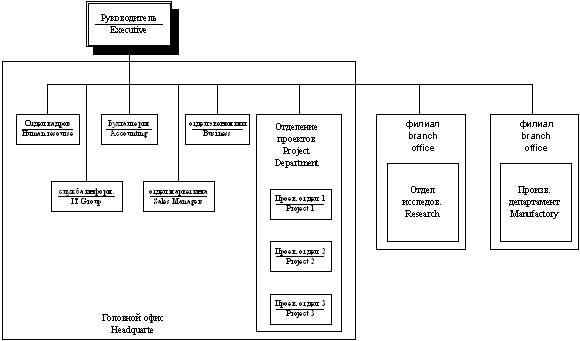

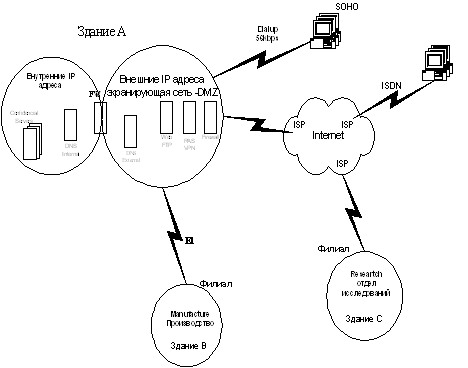

... Остальные адреса внутреннего диапазона выделяются зданиям B и C. Свободные диапазоны адресов будут распределяться по мере возникновения необходимости. В частности, для сотрудников, использующих беспроводной доступ к корпоративной сети, будут выделены адреса из этого диапазона, что позволит соответствующим образом настроить сетевой фильтр и понизить риски при работе в беспроводных сетях. Размер ...

... в компьютере, мог его угадать. При формировании пароля можно прибегнуть к помощи специального устройства, которое генерирует последовательности чисел и букв в зависимости от данных, которые задает пользователь. Существуют “невидимые” файлы. Это средство защиты состоит в изменении имени файла программы в каталоге диска таким образом, чтобы затруднить работу с файлами обычными командами DOS. ...

0 комментариев