Навигация

Метод уступок при выборе оптимального варианта защиты

3.5 Метод уступок при выборе оптимального варианта защиты

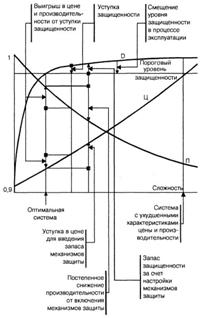

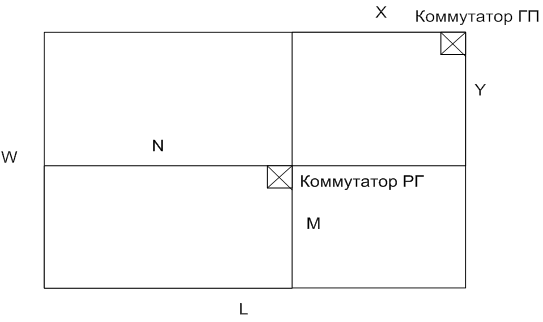

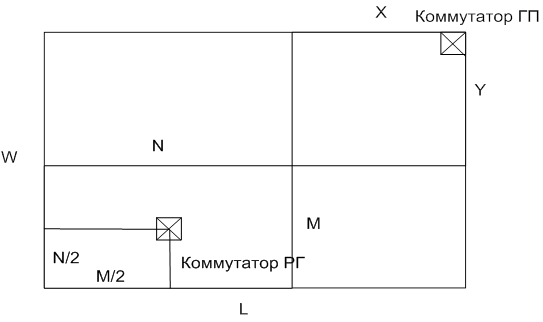

Качественная зависимость изменения основных параметров, характеризующих систему защиты, от ее сложности — используемого набора механизмов защиты, представлена

на рисунке 3.3. Проанализировав характер зависимостей от сложности системы, можем сказать, что стоимость системы защиты возрастает неограниченно, а производительность снижается в пределе до нуля.

В то же время кривая коэффициента защищенности (D) стремится к предельному значению – к единице (100%) и в некоторый момент достигает насыщения. Это в свою очередь приводит к тому, что при дальнейшем нарастании сложности (и, соответственно, увеличении цены, а также снижении производительности) увеличение коэффициента защищенности происходит незначительно.

Следовательно, при проектировании системы защиты, параметры защищенности которой расположены в области насыщения, целесообразно проанализировать параметры альтернативных вариантов. То есть целесообразно исследовать возможность использования менее сложных систем защиты и, задав некоторый промежуток снижения коэффициента защищенности (dD), выбрать систему, уровень защищенности которой удовлетворяет полученному (D-dD). Конечно, если таковые имеются. При этом может быть получен ощутимый выигрыш в цене и производительности.

Рисунок 3.3. Пример применения метода последовательного выбора уступок

В этом и состоит применение известного метода последовательных уступок при выборе оптимальной системы защиты. Этот метод, как уже упоминалось, подразумевает сведение многокритериальной задачи оптимизации к однокритериальной.

Метод последовательных уступок представляет собою итерационную человеко-машинную процедуру, используя которую разработчик, давая допустимые приращения одним параметрам (в частности, задавая снижение коэффициента защищенности), анализирует изменение других, принимая решение о допустимости вводимых уступок.

Таким образом, весь процесс анализа уровня безопасности условно можно разделить на этапы сбора и анализа полученных данных и модификации параметров системы защиты.

3.6 Описание пошаговой методики

Оценка защищенности с учетом приведенных выше расчетных формул и выбор оптимального варианта системы защиты (необходимого набора механизмов защиты) осуществляется следующим образом:

1. Расчет параметров Сi, li, рi. для оценки защищенности по исходным данным, полученным статистическим или, в случае недостатка статистики, одним из приведенных выше способов (оптимистически-пессимистический подход, метод экспертной оценки).

2. Расчет критериев защищенности D, ЦС3И ,ПСЗИ (dПСЗИ) для каждого варианта системы защиты (набора механизмов защиты).

3. Выбор системы защиты (набора механизмов защиты при разработке системы) с максимальным коэффициентом защищенности D, удовлетворяющей ограничениям по стоимости ЦС3И и производительности ПС3И.

4. Анализ изменения коэффициента защищенности dD при задании приращений для критериев ЦС3И и dПСЗИ методом последовательного выбора уступок с оценкой целесообразности выбора системы, удовлетворяющей новым ограничениям.

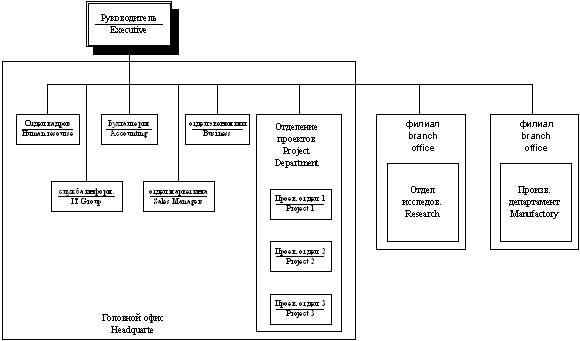

Для получения более точных данных приближенных к реальности и в большей степени соответствующих специфике организации, на первом этапе (подготовительном), предшествующем этапу расчета параметров, требуется провести тщательное описание системы. Этот пункт является неотъемлемой частью многих международных стандартов в области информационной безопасности. Его значимость очевидна, т.к. чем лучше специалист знает объект который ему предстоит защищать, тем более точную оценку он сможет получить[8].

На данном шаге описываются цели создания информационной системы, ее границы, информационные ресурсы, требования в области ИБ и компонентов управления информационной системой и режимом ИБ.

Описание информационной системы рекомендуется выполнять в соответствии со следующим планом:

· аппаратные средства ИС, их конфигурация;

· используемое ПО;

· интерфейсы системы, то есть внешние и внутренние связи с позиции информационной технологии;

· типы данных и информации;

· персонал, работающий в данной ИС (обязанности);

· миссия данной ИС (основные цели);

· критичные типы данных и информационные процессы;

· функциональные требования к ИС;

· категории пользователей системы и обслуживающего персонала;

· формальные требования в области ИБ, применимые к данной ИС (законодательство, ведомственные стандарты и т.д.);

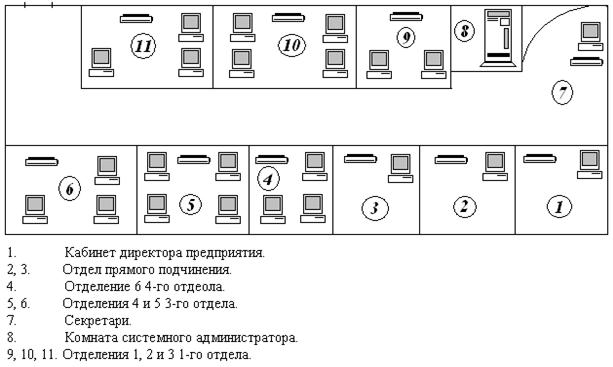

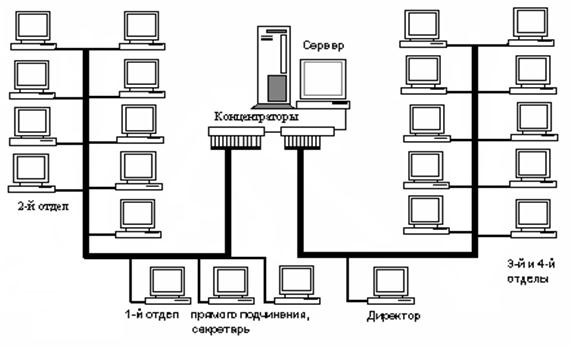

· архитектура подсистемы ИБ;

· топология локальной сети;

· программно-технические средства обеспечения ИБ;

· входные и выходные потоки данных;

· система управления в данной ИС (должностные инструкции, система планирования в сфере обеспечения ИБ);

· существующая система управления в области ИБ (резервное копирование, процедуры реагирования на нештатные ситуации, инструкции по ИБ, контроль поддержания режима ИБ и т.д.).

· организация физической безопасности;

· управление и контроль внешней по отношению к ИС средой (климатическими параметрами, электропитанием, защитой от затоплений, агрессивной среды и т.д.).

· На втором шаге методике при оценке стоимости СЗИ может использоваться 2 подхода:

1. Первый подход - назовем его наукообразным - заключается в том, чтобы освоить, а затем применить на практике необходимый инструментарий получения метрики и меры безопасности, а для этого привлечь руководство компании (как ее собственника) к оценке стоимости защищаемой информации, определению вероятностей потенциальных угроз и уязвимостей, а также потенциального ущерба. Если информация не стоит ничего, существенных угроз для информационных активов компании нет, а потенциальный ущерб минимален - и руководство это подтверждает - проблемой ИБ можно, наверное, не заниматься. Если же информация стоит определенных денег, угрозы и потенциальный ущерб ясны, то понятны и рамки бюджета на корпоративную систему ИБ. Существенно, что при этом становится возможным привлечь руководство компании к осознанию проблем ИБ и построению корпоративной системы защиты информации и заручиться его поддержкой. В качестве такого подхода для оценки стоимости системы защиты может использоваться данная методика без введения ограничений на параметр ЦСЗИ, а ориентироваться только на требуемый уровень защищенности [5].

2. Второй подход (назовем его практическим) состоит в следующем: можно попробовать найти инвариант разумной стоимости корпоративной системы защиты информации. Ведь существуют аналогичные инварианты в других областях, где значимые для бизнеса события носят вероятностный характер. Поэтому эксперты-практики в области защиты информации нашли некий оптимум, позволяющий чувствовать себя относительно уверенно, - стоимость системы ИБ должна составлять примерно 10-20% от стоимости КИС - в зависимости от уровня конфиденциальности информации. Это и есть та самая оценка на основе практического опыта (best practice), на которую можно положиться. Очевидно, что второй подход не лишен недостатков. Здесь, скорее всего, не удастся заставить руководство глубоко осознать проблемы ИБ. Но зато можно смело прогнозировать объем бюджета на ИБ и существенно сэкономить на услугах внешних консультантов[4].

В данном разделе была описана пошаговая методика оценки средств СЗИ. Описаны параметры, с которыми оперирует методика, методы их получения и оценки. Также был описан принцип оценки рисков, положенный в основу методики и выведена формула для получения количественной оценки уровня защищенности, обеспечиваемого СЗИ.

4. Применение методики определения уровня защищенности и обоснования эффективности средстВ защиты КИС

Похожие работы

... Server. Установка Windows 2000 Advanced Server завершена, и Вы вошли в систему под учетной записью Administrator. [11] 5.5.3. Управление в среде Windows 2000 Advanced Server После успешной установки Windows 2000 Server выполняется настройка пользователей. Основным элементом централизованного администрирования в Windows 2000 Server является домен. Домен - это группа серверов, работающих под ...

... информации и дезорганизации работы абонентских пунктов; - организационно-технические мероприятия, направленные на обеспечение сохранности конфиденциальных данных. 2. Основные методы и средства защиты информации в сетях Разобрать подробно все методы и средства защиты информации в рамках ВКР просто невозможно. Охарактеризую только некоторые из них. 2.1 Физическая защита информации К ...

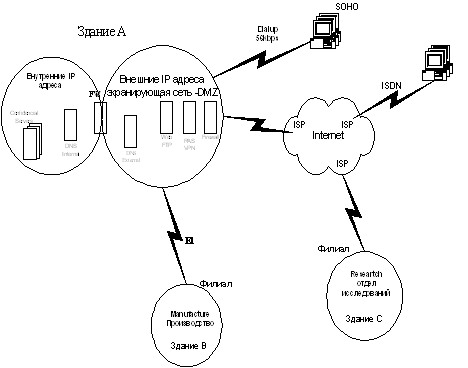

... Остальные адреса внутреннего диапазона выделяются зданиям B и C. Свободные диапазоны адресов будут распределяться по мере возникновения необходимости. В частности, для сотрудников, использующих беспроводной доступ к корпоративной сети, будут выделены адреса из этого диапазона, что позволит соответствующим образом настроить сетевой фильтр и понизить риски при работе в беспроводных сетях. Размер ...

... в компьютере, мог его угадать. При формировании пароля можно прибегнуть к помощи специального устройства, которое генерирует последовательности чисел и букв в зависимости от данных, которые задает пользователь. Существуют “невидимые” файлы. Это средство защиты состоит в изменении имени файла программы в каталоге диска таким образом, чтобы затруднить работу с файлами обычными командами DOS. ...

0 комментариев