Навигация

Виды антивирусной защиты

2.3.3 Виды антивирусной защиты

Идеальным решением проблемы вирусов является предотвращение инфицирования: не следует допускать начального проникновения вируса в компьютерную систему. Этой цели в общем достичь невозможно, хотя предпринятые превентивные меры могут снизить число успешно завершенных вирусами атак. Почти идеальный подход должен обеспечивать выполнение следующих требований.

· Обнаружение. Если заражение произошло, оно должно быть немедленно обнаружено с установлением места обитания вируса.

· Идентификация. Как только заражение вирусом обнаружено, необходимо идентифицировать тип вируса, инфицировавшего программу.

· Удаление. Как только вирус идентифицирован, следует удалить все следы вируса из инфицированных программ и восстановить программы в их исходный вид. Важно удалить вирус из всех инфицированных систем, чтобы болезнь не распространялась дальше.

Если вирус обнаружен, но его не удается идентифицировать или удалить из системы, альтернативой является удаление инфицированной программы с последующей ее новой загрузкой с резервной копии.

Технологии разработки вирусов и антивирусов идут рука об руку. Первые вирусы представляли собой сравнительно простые фрагменты кода и могли быть удалены с помощью относительно простых антивирусных программ. По мере усложнения вирусов антивирусное программное обеспечение тоже становилось все сложнее и изощреннее.

В [22] антивирусные программы разделяются на четыре поколения.

· Первое поколение: обычные сканеры.

· Второе поколение: эвристические анализаторы.

· Третье поколение: мониторы.

· Четвертое поколение: полнофункциональные системы защиты.

Антивирусные программы-сканеры первого поколения для идентификации вирусов использовали характерные для соответствующих вирусов сигнатуры. Вирусы могли содержать "групповые символы", но все копии вируса имели в основном одну и ту же структуру и неизменный код. Такие программы-сканеры, использующие сигнатуры, могли обнаруживать только известные вирусы. Другой тип сканеров первого поколения предполагал поиск несоответствий текущих значений длин файлов со значениями, сохраненными в специальной базе данных.

Сканеры второго поколения уже не ориентированы на конкретные сигнатуры. Вместо этого в них начали применять эвристический анализ, с помощью которого можно было сделать вывод о возможном наличии в программе вируса. Одна из разновидностей таких сканеров предполагала поиск в программе фрагментов кода, характерного для вирусов. Например, сканер мог искать начало цикла шифрования, используемого полиморфным вирусом, и пытаться открыть ключ шифрования. Получив ключ, сканер мог расшифровать тело вируса, идентифицировать вирус, удалить его из программы и вернуть программу в рабочее состояние.

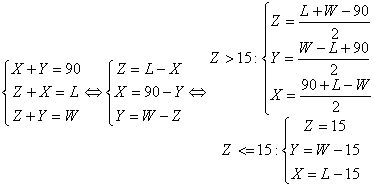

Другим подходом, применявшимся в антивирусных программах второго поколения, была проверка целостности. С каждой программой можно связать контрольную сумму. Если вирус инфицирует программу, не меняя при этом контрольной суммы, то проверка целостности обязательно это обнаружит. Чтобы противостоять вирусам, которые при заражении могут менять соответствующую контрольную сумму, можно использовать некоторую функцию хэширования с шифрованием. Ключ шифра хранится отдельно от программы, чтобы вирус не мог сгенерировать новый хэш-код и зашифровать его. Использование функции хэширования с шифрованием вместо обычной контрольной не дает вирусу возможности модифицировать программу таким образом, чтобы результат хэширования после инфицирования не изменялся.

Программы третьего поколения представляли собой резидентные программы, выявляющие вирусы по выполняемым ими действиям, а не по их структуре в инфицированной программе. Преимуществом таких программ было то, что для них не требовалось постоянно обновлять базу данных сигнатур и эвристик для все большего числа вирусов. Вместо этого достаточно было определить относительно небольшой набор действий, характеризующих возможные проявления вируса.

Продукты четвертого поколения представляют собой пакеты, объединяющие в единое целое все существующие антивирусные технологии. Такой подход, помимо выполнения сканирования и наличия компонентов, позволяющих регистрировать определенные действия вирусов, предполагает наличие средств управления доступом, с помощью которых можно ограничить возможности вирусов по проникновению в систему и по внесению изменений в файлы с целью распространения инфекции под видом обновления.

Вирусная война продолжается. С появлением пакетов четвертого поколения появилась возможность построения всеобъемлющей стратегии антивирусной защиты, являющейся неотъемлемой частью общих мероприятий по обеспечению защиты компьютерной системы.

2.3.4 Требования к антивирусной защите КИС

Обычная корпоративная сеть включает в себя сотни рабочих станций, десятки серверов, активное и пассивное телекоммуникационное оборудование и, как правило, имеет очень сложную структуру. При этом стоимость обслуживания такой сети катастрофически растет вместе с увеличением числа подключаемых объектов сети. Очевидно, расходы на антивирусную защиту являются не последним пунктом в списке общих расходов. Однако существует принципиальная возможность их снижения путем реализации централизованной установки, управления и обновления всем антивирусным комплексом защиты корпоративной сети.

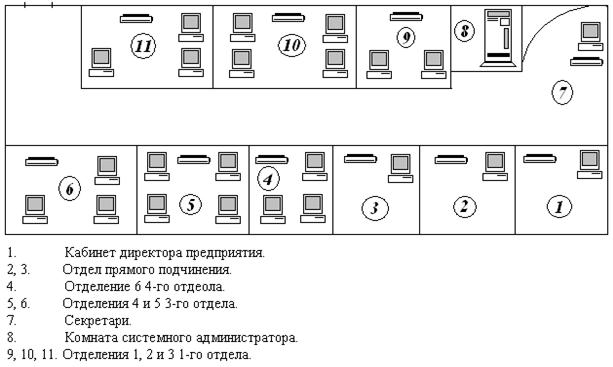

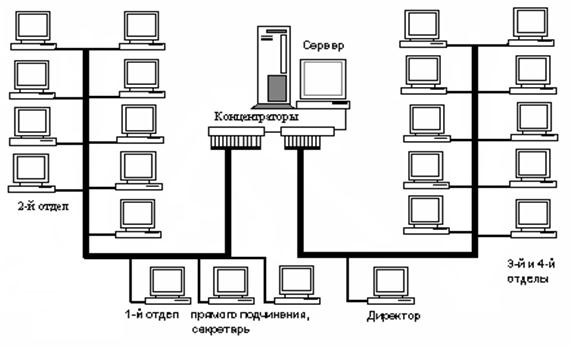

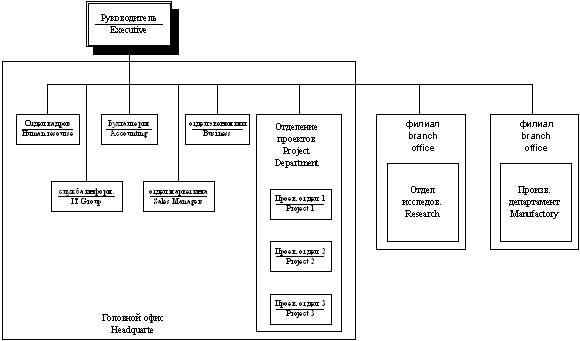

Важно отметить, что при начальном построении системы антивирусной безопасности важно точно определить точки, которые мы будем защищать и свести огромную архитектуру сети к четкой функциональной модели.

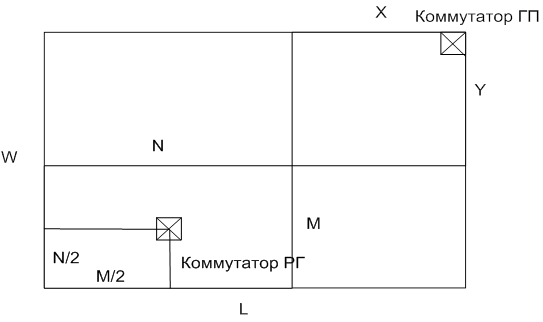

Пример простейшей функциональной модели приведен на рисунке 2.4.

Рисунок 2.3. Функциональная модель корпоративной сети

На данной модели не показан, например, сервисный и сетевой уровень, т.е. если имеется необходимость обеспечения антивирусного контроля на данных уровнях автоматизированной системы, то необходимо добавить их в функциональную модель.

Взглянув на конкретную функциональную модель, становится, очевидно, что антивирусную безопасность в данной корпоративной сети не обеспечить за счет антивирусов устанавливаемых на рабочих станциях и серверах. Да, бесспорно, есть решения, включающие несколько антивирусных продуктов (для разных точек проникновения), но нет одного продукта, который бы мог контролировать все участки корпоративной сети [25].

При таком положении дел важно помнить о централизованном контроле и управлении всеми антивирусными продуктами, которые используются на предприятии.

Необходимо, чтобы администратор мог с единой консоли отслеживать все точки проникновения вирусов и, эффективно управлять всеми присутствующими в сети предприятия точками антивирусной защиты. В нынешних условиях развития вирусной индустрии, отсутствие подобного рычага у администратора приведет в лучшем случае к потере контроля над несколькими объектами сети предприятия (устаревшие базы вирусных сигнатур, отключенный режим сканирования в реальном времени, вообще не установленное антивирусное ПО), а в худшем – к потере контроля вообще над частью системы антивирусной защиты. И, как правило, это происходит в момент появления новой уязвимости и в то же время червя, который использует данную уязвимость – так называемая угроза «Zero-day» [25].

Сложность создания комплексного централизованного управления и является нелегкой задачей для успешного создания эффективных корпоративных систем антивирусной защиты, что, в конечном счете, и приводит к столь вероятной угрозе проникновения компьютерных вирусов в корпоративные сети.

Для того, что бы окончательно определиться – какой должна быть система антивирусной защиты КИС, необходимо задуматься, что еще должно в ходить в ее функциональность. Для начала используем те требования, которые предъявляет к подобным системам международный, наиболее авторитетный, стандарт в области управления информационной безопасностью – ISO 17799 [10].

Если проанализировать данный стандарт, то можно выделить ряд требований, предъявляемых к самой системе антивирусной безопасности и к необходимым возможностям по управлению данной системой:

· многоплатформенность;

· отказоустойчивость;

· масштабируемость, интегрируемость и возможность централизованного управления и обновления;

· работа антивирусных средств в режиме реального времени и по расписанию;

· оценка нанесенного ущерба и восстановление системы:

Øобнаружение и уничтожение опасных остатков вирусов, в том числе и ликвидация изменений в системах, выполненных вредоносным кодом;

Øвыявление незащищенных объектов сети и обеспечение немедленной их защиты;

Øподробные, разноуровневые (например, отчеты для технических специалистов в данной области, для технических менеджеров (руководителей) и отчеты для руководителей высшего звена) отчеты, по работе всего антивирусного комплекса

· контроль над жизненным циклом эпидемии и своевременное информирование персонала;

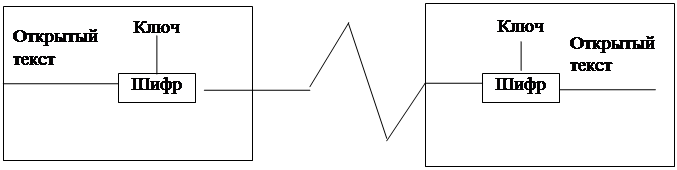

· способность перекрывать все потенциальные каналы проникновения вирусов в корпоративную сеть;

· предоставления комплексного решения для гетерогенной корпоративной сети.

Безусловно, в любом из общих стандартов по информационной безопасности, невозможно полностью отразить все требования, для каждой из подсистем защиты, вследствие чего, существует необходимость в дополнении и более подробном описании каждого из указанных выше требований.

Конечно, есть требования (может быть даже субъективные), которые не описаны стандартами, но на них всегда обращают при построении любой из корпоративных систем. В первую очередь идет речь, например, о производительности и удобности эксплуатации антивирусных решений. Конечно, данные требования никто в стандарт по безопасности вносить не будет, но они существуют и играют не последнюю роль при выборе конкретных решений. Список и раскрытие этих требований перечислены ниже [25].

Стоимость решения

Конечно, стоимость довольно часто играет одну из главных ролей при выборе решения, ведь это прямые затраты, которые должны обеспечить надежное функционирование всей корпоративной сети предприятия. При этом многие упускают из виду то, что все антивирусные решения продаются на ограниченный период времени, затем необходимо или обновлять лицензии, или продлевать техническую поддержку (что на практике, в общем-то, одно и то же). В конечном счете, довольно привлекательное решение в ценовом варианте, может оказаться значительно дороже конкурентных предложений.

Лицензионная политика производителя

Очень важно сразу обратить внимание на лицензионную политику производителя. Некоторые из производителей до сих пор в продукты, предназначенные для сегмента корпоративных предприятий, включают «License Force Check». И может оказаться так, что, купив какое-то количество лицензий, антивирус откажется защищать все объекты сети вашего предприятия, т.к. их окажется чуть больше, вследствие использования каких-либо служебных почтовых ящиков или временных тестовых стендов.

Эффективность обнаружение вирусов

Достаточно важна, поскольку напрямую оправдывает финансовые затраты на приобретение и эксплуатацию антивирусного ПО.

Обнаружение вредоносного кода любого типа

Безусловно, на данный момент практически отсутствуют антивирусы, которые не обнаруживают весь спектр вредоносного кода. Но, тем не менее, необходимо обращать на это внимание, например, антивирус, устанавливаемый для защиты Lotus Domino, должен обладать возможностью блокирования скриптов, позволяющих выполнить неавторизованные действия от имени пользователя.

Производительность

Если антивирусная защита «конфликтует» с производительностью системы, доставкой почты или другими ключевыми аспектами современного процесса делового общения, у конечного пользователя появляется желание ее отключить. Вследствие чего, в любом случае рекомендуется перед полноценным внедрением антивирусной системы выполнить «пилотное» тестирование на небольшом участке сети.

Готовность быстрого реагирования на появление новых угроз

Никто не станет отрицать, что одно из важных свойств продукта (а точнее производителя) – способность своевременно и быстро реагировать на появление новых угроз.

Управляемость всем антивирусным комплексом

Возможность централизованного администрирования антивирусного программного обеспечения чрезвычайно актуальна, так как нельзя полагаться на то, что конечные пользователи будут поддерживать работоспособность и обновление антивирусной защиты на своих рабочих станциях. При этом бывает так, что в результате системного сбоя (не обязательно самого антивирусного ПО) происходит сбой системы обновления. А это уязвимость во всей системе. Даже подобные единичные случаи, среди сотен защищаемых объектов могут привести к непоправимым последствиям.

Управление антивирусной защитой удаленных пользователей

Сейчас появилось большое количество пользователей, которые выполняют свою работу дома, подключаясь к ресурсам корпорации удаленно, создавая тем самым новые точки проникновения вирусов. Поэтому администратору необходимо поддерживать их на том же уровне антивирусной защиты, что и локальных пользователей.

Автоматическое распространение и обновление

Сегодня администраторы могут быть ответственны за сотни рабочих станций и десятки различных сегментов сети предприятия, проверить каждый объект сети самостоятельно невозможно. Поэтому понятно требование администратора, который хочет при помощи антивирусного ПО автоматизировать процесс распространения и обновления. При этом максимально минимизировать трафик и время распространения обновлений.

Централизованное уведомление и оповещение

Если администратор антивирусной системы не сможет получить мгновенную единую картину всех уязвимых точек сети, то они могут упустить из виду потенциальную и, как правило, реальную вирусную атаку.

Удобность администрирования

Если администратор сам является удаленным пользователем, интерфейс броузера (как административной консоли) дает ему возможность администрирования всего предприятия независимо от своего местонахождения. При этом Web интерфейс оказывается наиболее привычным, по сравнению с обычным GUI интерфейсом, т.к. довольно часто дизайнерские способности производителей антивирусов оставляют желать лучшего. А Web интерфейс достаточно прост и удобен.

Возможность четкой и детальной настройки антивирусной системы

Что отличает антивирусное программное обеспечение для корпоративного использования, от программного обеспечения для домашнего использования – необходимость в наличие большей детализации настроек. Это связано с тем, что требования для разных объектов сети зачастую сильно разнятся. К сожалению, многие антивирусные производители не считают необходимым расширять возможности по настройке всего комплекса.

Таким образом на сегодняшний день вирусные угрозы представляют для современных КИС наибольшую опасность. Это показуют и исследования статистики нарушений и мнение экспертов в этой области. Из этого можно сделать вывод что обеспечение должного уровня антивирусной защита в современных КИС должно являться неотъемлемой частью общей программы защиты и проблемы вирусной активности должны решаться в первую очередь для обеспечения должного уровня гарантий безопасности.

Похожие работы

... Server. Установка Windows 2000 Advanced Server завершена, и Вы вошли в систему под учетной записью Administrator. [11] 5.5.3. Управление в среде Windows 2000 Advanced Server После успешной установки Windows 2000 Server выполняется настройка пользователей. Основным элементом централизованного администрирования в Windows 2000 Server является домен. Домен - это группа серверов, работающих под ...

... информации и дезорганизации работы абонентских пунктов; - организационно-технические мероприятия, направленные на обеспечение сохранности конфиденциальных данных. 2. Основные методы и средства защиты информации в сетях Разобрать подробно все методы и средства защиты информации в рамках ВКР просто невозможно. Охарактеризую только некоторые из них. 2.1 Физическая защита информации К ...

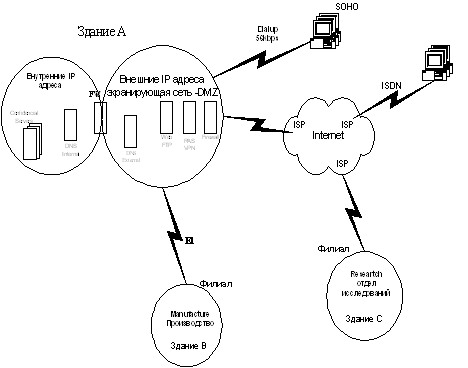

... Остальные адреса внутреннего диапазона выделяются зданиям B и C. Свободные диапазоны адресов будут распределяться по мере возникновения необходимости. В частности, для сотрудников, использующих беспроводной доступ к корпоративной сети, будут выделены адреса из этого диапазона, что позволит соответствующим образом настроить сетевой фильтр и понизить риски при работе в беспроводных сетях. Размер ...

... в компьютере, мог его угадать. При формировании пароля можно прибегнуть к помощи специального устройства, которое генерирует последовательности чисел и букв в зависимости от данных, которые задает пользователь. Существуют “невидимые” файлы. Это средство защиты состоит в изменении имени файла программы в каталоге диска таким образом, чтобы затруднить работу с файлами обычными командами DOS. ...

0 комментариев