| № | Название работы | Скачать |

|---|---|---|

| 6901. |

Зарождение криптографии ... сообщения они также передавали в виде нитки, на которой завязывались разноцветные узелки, определявшие содержание сообщения. Заметным вкладом Энея в криптографию является предложенный им так называемый книжный шифр, описанный в сочинении "Об обороне укрепленных мест". Эней предложил ... |

|

| 6902. |

Длина ключа и его полный перебор ... в два раза устойчивее к взлому, чем 64-битный? НЕТ! Это распространенная ошибка. Каждый дополнительный бит удваивает количество возможных ключей и затраты на полный перебор. Ключ длиной 128 бит является в 18446744073709551616 раз более сложным для подбора, по сравнению с ключом длиной 64 бита ( ... |

|

| 6903. |

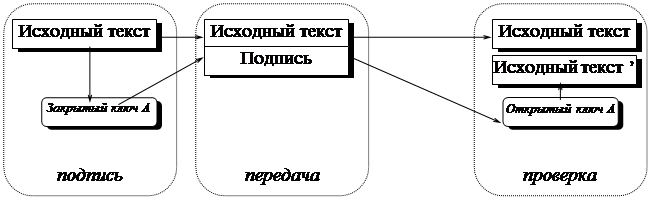

Перспективы развития и использования асимметричных алгоритмов в криптографии ... годов широко обсуждается возможность реализации протоколов асимметричной криптографии на основе квантово-механических эффектов [44], [45]. Перспективы практического применения асимметричных алгоритмов Юридические вопросы использования асимметричных алгоритмов в системах Вопросы патентной чистоты ... |

|

| 6904. |

Как ломать программы Windows (C) ED!SON [UCF], перевод Mr.Boco/TCP ... кем-то, называющим себя DoDi. Эта программя является шареварной и ее можно найти в InterNet'е (см. Приложение C). Для программ, написанных на Visual Basic'е версии 4 (VB для Windows 95), не существует декомпилятора, насколько мне известно, хотя я бы хотел, чтобы он существовал. =) Примечание: ... |

|

| 6905. |

Проблема аутентификации данных и блочные шифры ... реализации, будет определяться стойкостью использованного блочного шифра – это утверждение исключительно легко доказывается. В двух последующих разделах будут рассмотрены оба подхода к контролю неизменности массивов данных. 2.3. Выработка кода аутентификации сообщений. Выработка кода аутентификации ... |

|

| 6906. |

Криптография ... Эллиптические кривые - математический объект, который может определен над любым полем (конечным, действительным, рациональным или комплексным). В криптографии обычно используются конечные поля. Эллиптическая кривая есть множество точек (x,y), удовлетворяющее следующему уравнению: y2 = x3 + ax + ... |

|

| 6907. |

Шпаргалки по криптографии ... Мир, 1993. - 216 с. 4. Дориченко С.А., Ященко В.В.: 25 этюдов о шифрах. - М.: Теис, 1994. - 71 с. - (Математические основы криптологии). 5. Жельников В. Криптография от папируса до компьютера. - М.: ABF, 1996. - 335 с. ISBN 5-87484-054-0 6. Петров А.А. "Компьютерная безопасность. Криптографические ... |

|

| 6908. |

Системный анализ ... науки. Все это может привести к достижению необходимого единства научного образования [4]. Приведенный исторический экскурс показывает, что развитием системного анализа занимались ученые самых различных специальностей: Ампер - физик, Трентовский - философ, Федоров - геолог, Богданов - медик, ... |

|

| 6909. |

Программирование. Delphi ... , например, такими: student: =TTPerson.create ( ' Иванов ' ) ; student.address:='yл. Садовая, д.З, кв.25'; Наследование Концепция объектно-ориентированного программирования предполагает возможность определять новые классы посредством добавления полей, свойств и методов к уже существующим классам ... |

|

| 6910. |

Cистеми телекомунікацій /Укр./ ... , 2) MIME - багатоцільове розширення InterNet, 3) UUCP (для UNIX), MAPI та VIP для локальних мереж. Т9.Безпека телекомунікаційних сис-м (ТС). 1. Стандартизація в галузі безпеки ТС. 2.Криптографічні м-ди захисту. 3.Програмні м-ди захисту інф-ції. 4.Технічні м-ди захисту інф-ції. ... |

|

| 6911. |

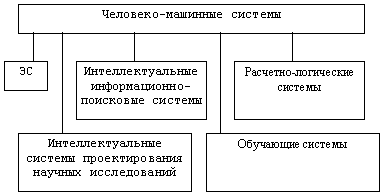

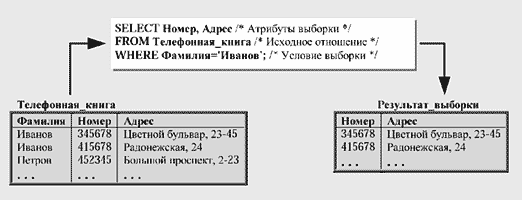

Лекции по информатике укции) 2 - логическая МЗ 3 - фреймовая МЗ 4 - реляционная МЗ По форме описания знания подразделяются на: 1) Декларативные (факты) - это знания вида “А есть А”. 2) Процедурные - это знания вида “Если А, то В”. Декларативные знания подразделяются на объекты, классы объектов и ... |

|

| 6912. |

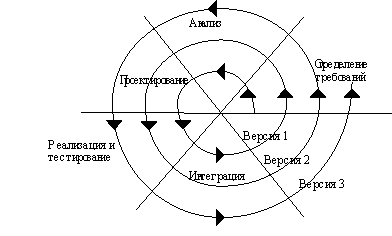

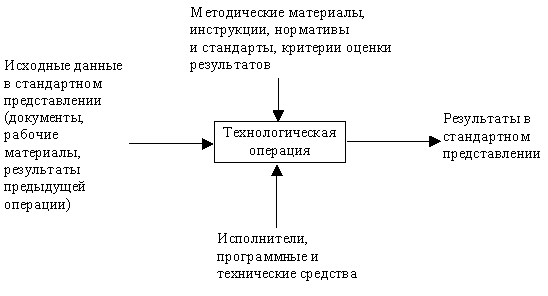

Информатика - шпаргалка на украинском языке ... и модернизацию пр-мм 28. Ф-ры, влияющие на стоимостные затраты :1) на ст-сть разр-ки: - объем разарбатыва-емой пр-мы; -соложность ;-на-значения; -исползуемый языке програмирования; -квали-фикация разработчиков; -исползуемые м-ды раз-ки ;-сте-пень применяемост ранее разрабтанного ПО; -орг-я упр-я ... |

|

| 6913. |

Cистеми телекомунікацій /Укр./ ... , 2) MIME - багатоцільове розширення InterNet, 3) UUCP (для UNIX), MAPI та VIP для локальних мереж. Т9.Безпека телекомунікаційних сис-м (ТС). 1. Стандартизація в галузі безпеки ТС. 2.Криптографічні м-ди захисту. 3.Програмні м-ди захисту інф-ції. 4.Технічні м-ди захисту інф-ції. ... |

|

| 6914. |

Усилитель мощности системы поиска нелинейностей ... энергии источника питания. Усилительные элементы обладают управляющими свойствами. Система поиска нелинейностей состоит из блока формирования сложного сканирующего по частоте сигнала, широкополосного усилителя мощности (ШУМ), и широкополосной приемо-передающей антенны. ШУМ необходим для создания на ... |

|

| 6915. |

Разработка базы данных, отражающей учет успеваемости студентов ... byte; {количество строк в меню} end; temr,tt1,tt2,tt3,tt4:cc – Таблицы базы данных. Тут tt1 – таблица с данными о студентах, tt2 – предметы, tt3 – преподаватели, tt4 – оценки (успеваемость). Temr – временная таблица. Все эти переменные являются динамическими списками. Они описаны ... |

|

| 6916. |

Информационные технологии в экономике ... постепенно отказываются от использования только ПК, задачей сегодняшнего дня - создание открытых и распределенных информационных систем. На сегодняшний день развитие информационных технологий - создание единых сетей предприятий и корпораций, объединяющих удаленные компьютеры и локальные сети, ... |

|

| 6917. |

Языки программирования, их классификация и развитие ... ожидание ввода, не смогут продемонстрировать какое-то впечатляющее увеличение скорости. 2. КЛАССИФИКАЦИЯ ЯЗЫКОВ ПРОГРАММИРОВАНИЯ 2.1. Машинно – ориентированные языки Машинно – ориентированные языки – это языки, наборы операторов и изобразительные средства которых существенно зависят от ... |

|

| 6918. |

5 различных задач по программированию ... нами технологий, объемов ресурсов и от ситуации на рынке. Таким образом, проблема определения расчетных оценок ресурсов приводит к задаче линейного программирования: найти вектор двойственных оценок у(у1, y2, y3) минимизирующий общую оценку всех ресурсов f = 103у1 + 148у2 + 158у3 ... |

|

| 6919. |

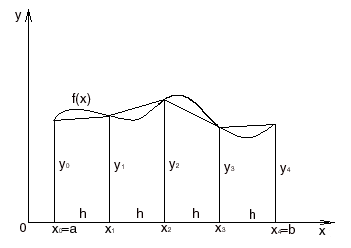

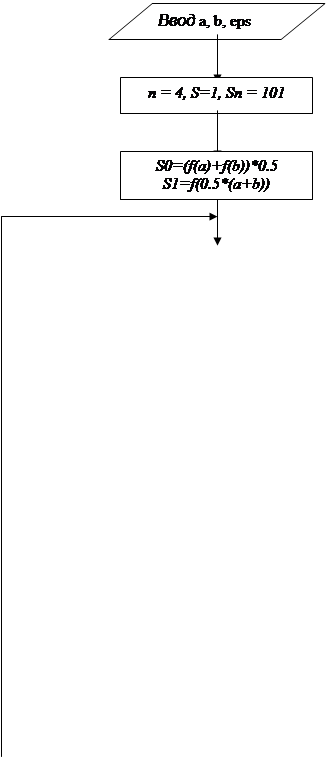

Вычисление интеграла с помощью метода трапеций на компьютере ... поставленной задачи составлена нижеописанная программа, приближенно вычисляющая определенный интеграл с помощью метода трапеций. Программа состоит из трех функций main, f и trap. Функция main позволяет ввести интервалы интегрирования и задать точность вычисления интеграла, а также вызывает функцию ... |

|

| 6920. |

Булева алгебра ... заменено изучением операций, проведенных на логических значениях. Этого достаточно для исследования выводов (на уровне калькуляции высказываний). АЛГЕБРА ЛОГИЧЕСКИХ ЗНАЧЕНИЙ Операции, проводимые на логических значениях, называются логическими операциями. Для выражения любых логических значении ... |

|

| 6921. |

Циклические алгоритмы ... и “Пока”. III. Рассмотрим цикл “До”. Цикл “До” это такой цикл, где тело цикла выполняется перед условием. Его лучше использовать в той циклической структуре, где заранее известно число повторений блока условия. Это простейшая блок-схема цикла “До”. ¯ присвоение ½ ½ ... |

|

| 6922. |

Малоизвестные страницы из жизни промышленных компьютеров ... платы сбора и обработки данных обеспечили выпуск smart-карт с темпом 3000 единиц в час. И уж совершенной неожиданностью стало применение промышленных компьютеров в индустрии развлечений. Те, кто бывал в кегельбанах Японии, наверняка обратили внимание на установленные там компьютерные мониторы, на ... |

|

| 6923. |

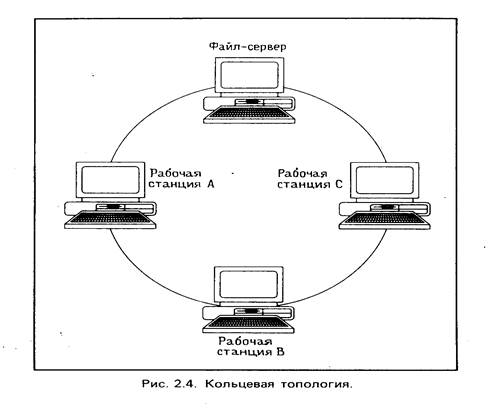

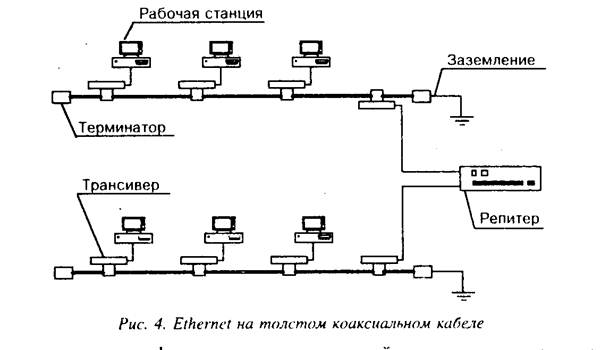

Локальные вычислительные сети. Операционная система NetWare фирмы Novell ... nim-процесс). Параллельно работающие nim-процессы (или nim-программы) могут относиться как к самой операционной системе NetWare 386,

так и к другим подсистемам, в том числе разработанным другими фирмами (не Novell). Эти процессы обычно решают такие задачи, как управление файлами,

хранящимися в ... |

|

| 6924. |

Программа сложной структуры с использованием меню ... хотя и синтаксически корректны, но скорее всего содержат ошибку или свидетельствуют о ней. Основные неправдоподобные ситуации : - использование в программе неинициализированных переменных (то есть переменных, не получивших начального значения) ; - наличие в программе описаний ... |

|

| 6925. |

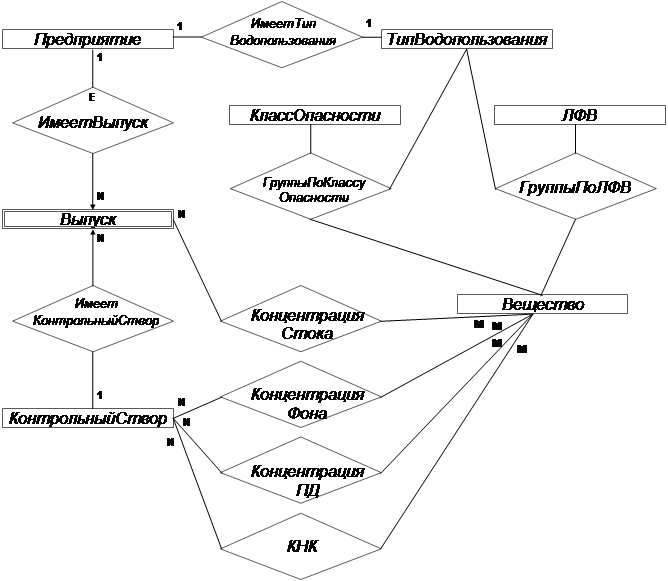

Инфологическое моделирование базы данных ... каждого загрязняющего вещества индивидуального ПДС (без учета других веществ) по специальной методике*. Для этого расчета требуются следующие данные: фоновая концентрация вещества в контрольном створе, концентрация вещества в сточных водах выпуска, диаметр выпускного отверстия, минимальная скорость ... |

|

| 6926. |

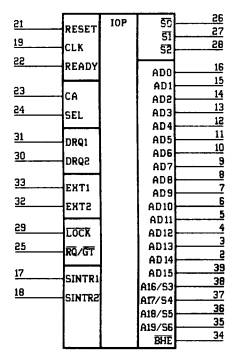

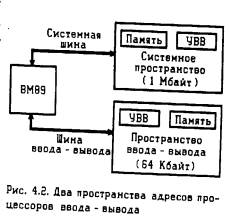

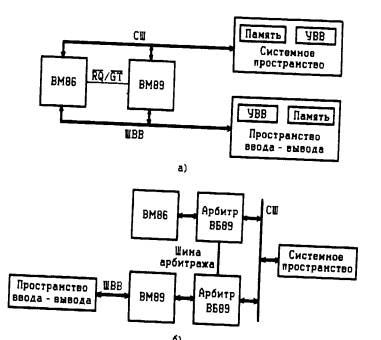

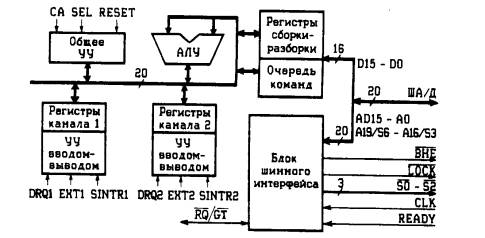

Процессор К1810ВМ89 ... изображен на рис. 3,б, СПВ В безраздельно использует ШВВ, она является её локальной шиной. Доступ к СШ обеспечивается конкретному процессору путем арбитража с привлечением арбитра шин К1810ВБ89 . Рис 3. Использование СШ и ШВВ в местной (а) и удалённой (б) ... |

|

| 6927. |

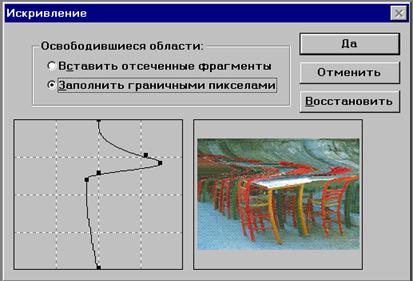

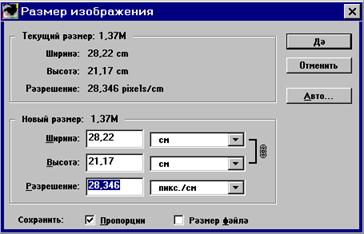

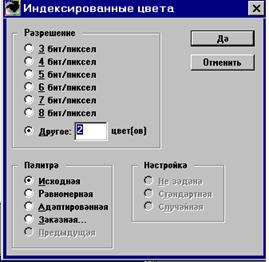

Программа Adobe Photoshop ... допечатных задач, коррекции цвета и манипулирования изображениями. Сканирование изображений При использовании определенных моделей сканеров программа Adobe Photoshop позволяет полностью контролировать процесс преобразования фотографии или слайда в оцифрованное изображение. Для сканирования ... |

|

| 6928. |

Windows, Microsoft Word и Microsoft Excel ... и т.д. Использованная литература 1. А.В. Потапкин. Текстовый редактор WORD. Версии 6.0 для Windows 3.1 – 3.11 и

версии 7.0 для Windows95. Москва 1997 год. 2. В. Денисов. WORD97 с самого начала. Санкт-Петербург 1997 год. Microsoft Excel 7.0 for MS Windows 95 Программным продуктом, незаменимым ... |

|

| 6929. |

Организация баз данных ... команды не поддерживаются. Case Else MsgBox "Неизвестная команда." End Select ' Закрытие набора записей и базы данных. rst.Close dbs.Close HandleButtonClick_Exit: Exit Function HandleButtonClick_Err: ' Если выполнение прервано пользователем, сообщение об ... |

|

| 6930. |

Крупнейшие фирмы-разработчики операционных систем и программных средств ... млрд. долларов США 3. IBM также являемся крупнейшим в мире разработчиком программного обеспечения и крупнейшим провайдером услуг. - в 1996 году доход от продажи программных средств составил 13.0 млрд. долларов, что на 50% больше, чем у фирмы “Microsoft”; - в 1996 году доход от предоставления ... |

|

| 6931. |

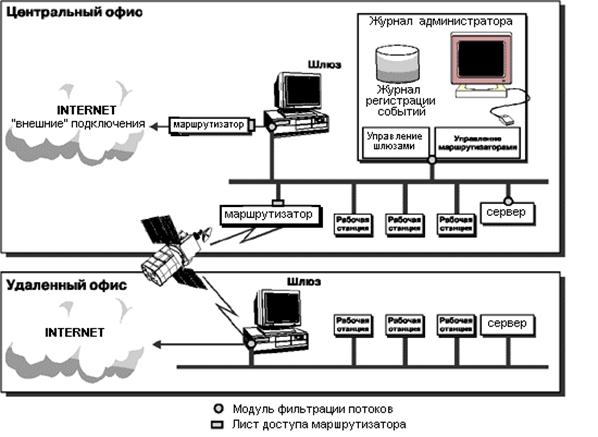

Защита информации в Интернете ... АСПЕКТОВ ПОЛИТИКИ БЕЗОПАСНОСТИ Политика безопасности определяется как совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов. При разработке и проведении ее в жизнь целесообразно руководствоваться следующими принципами: • ... |

|

| 6932. |

Проектирование и разработка сетевых броузеров на основе теоретико-графовых моделей ... условии, что хотя бы один путь между вершинами x и

z существует и граф не содержит циклов. Эта идея и является в сущности

принципом Р.Беллмана. 1.2. Графовые алгоритмы Алгоритм Беллмана поиска кратчайшего пути между двумя вершинами связного графа, не имеющего циклов с неотрицательными длинами ... |

|

| 6933. |

Linux ... , вы можете описать геометрию драйвера в ответ на подсказку загрузчика LILO с помощью команды, например: boot: linux hd=<cylinders>,<heads>,<sectors>, где <cylinders>, <heads> и <sectors> соответсвуют числу цилиндров, головок и секторов ... |

|

| 6934. |

Персональные ЭВМ уществляющие пересылку входнных и выходных данных.

MS-DOS предусматривает достаточно сложное математическое обеспечение для

управления этими процессами по желанию пользователя. Управление данными

осуществляется с помощью процедур, называемых направленный ввод и вывод, фильтры и коммуникации. ... |

|

| 6935. |

Представление и использование знаний об объектах ния доступного изучения соответствующих разделов по дисциплине Инженерия Знаний, а именно: представления знаний об объектах, представлении и использовании знаний об отношении между объектами, а также организации обобщенной информации на основе использования мультииерархической таксономической ... |

|

| 6936. |

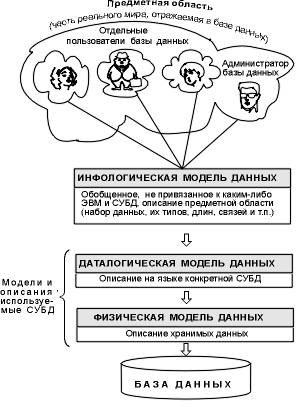

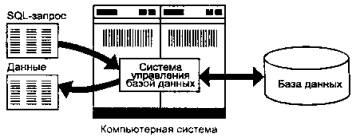

Создание и ведение баз данных ... момент времени одному экземпляру информационного объекта А соответствует 0, 1 или более экземпляров объекта В и наоборот. Архитектура СУБД Базы данных и программные средства их создания и ведения (СУБД) имеют многоуровневую архитектуру. Различают концептуальный, внутренний и внешний уровни ... |

|

| 6937. |

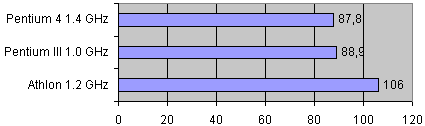

Конвеер Р4 руки первый чип, а в апреле компания намерена начать поставку образцов своим особо приближенным партнерам. Тем временем приближался февраль - месяц двух крупных событий в мире процессоров, конференции ISSCC и форума разработчиков Intel - IDF. Одним из самых ожидаемых событий ISSCC была ... |

|

| 6938. |

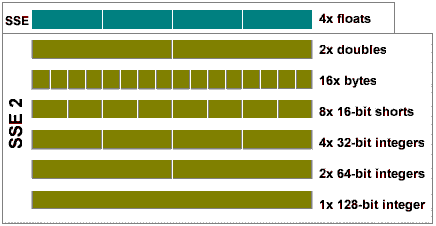

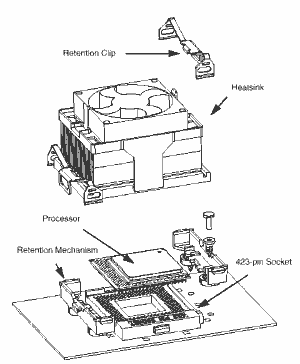

Intel Pentium 4 ... шину Напряжение питания - 1.7В Набор SIMD-инструкций SSE2 Выпускаются версии с частотами 1.4 и 1.5 ГГц. Позднее ожидается версия с частотой 1.3 ГГц. Процессор Intel Pentium 4 будет выпускаться в FC-PGA упаковке, однако само ядро будет закрыто heat spreader – специальной металлической крышкой, ... |

|

| 6939. |

Создание топографических планов масштаба 1:5000 ... всхолмлённых районов с сечением рельефа 2,0м и более при условии, что масштаб аэроснимков мельче масштаба создаваемой карты не более чем в 1,5 раза. Камеральное дешифрирование при создании топографических планов в зависимости от характера и изученности района выполняется до или после полевых работ ... |

|

| 6940. |

CD-ROM и его применение ит главное приемущество лазерного или компакт-диска ? Прежде всего это необычайно высокое качество звучания при воспроизведении лазерных фонграмм. Поскольку при проигрованиикомпакт-дисков считывающим устройством является лазеерный луч, а следовательно, между ним и диском нет механического контакта ... |

|

| 6941. |

FidoNet ... в разных уголках земного шара, могут вести ничем не ограниченный диалог в соответствии с собственными потребностями. В отличие от спутникового телевидения FidoNet позволяет установить дву- и многостороннюю компьютерную связь без ненужных посредников. В отличие от обычной телефонной связи ... |

|

| 6942. |

Внешние устройства ПК ... подразделяются на внутренние и внешние. Внутренние модемы представляют собой электронную плату, устанавливаемую непосредственно в компьютер, а внешние - автономное устройство, подсоединяемое к одному из портов. Внешний модем стоит, как правило, немного дороже внутреннего того же типа из-за внешней ... |

|

| 6943. |

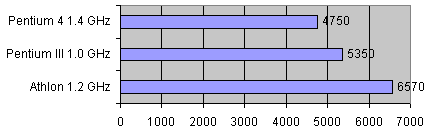

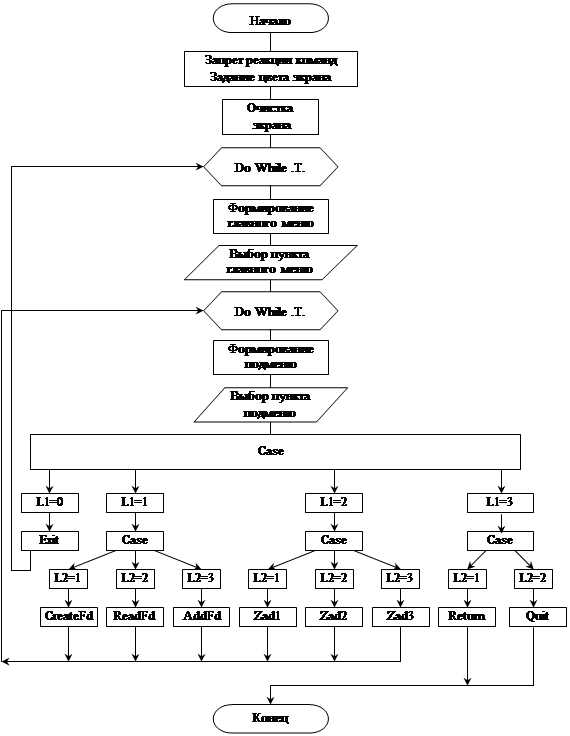

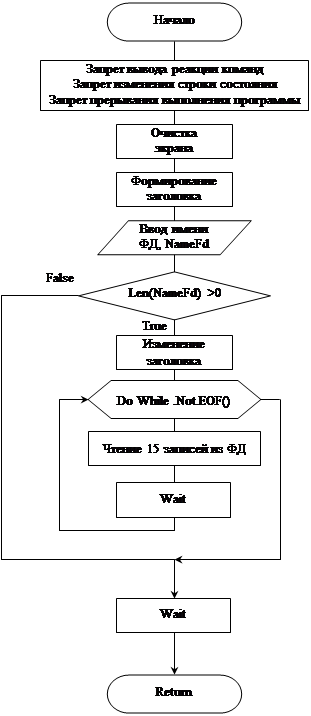

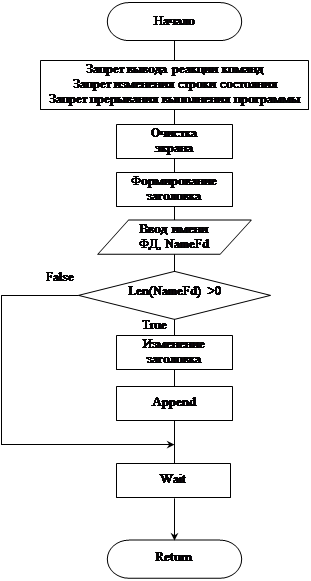

Алгоритмизация и программирование процессов обработки данных в среде СУБД типа Fox ... называемое, «Меню». 4. Формализация задачи В среде СУБД типа Fox каждая подзадача может оформляться в виде отдельного командного файла с расширением .prg и заканчиваться оператором возврата в вызывающий командный файл. В данном случае основным командным файлом является файл MainMenu. ... |

|

| 6944. |

Информационная технология ... информации, подготовка текста, поддержка индивидуальной деятельности, программирование и решение специальных задач. Основные направления автоматизации информационно-управленческой деятельности компаний следующие: автоматизация процесса обмена информацией, включая учрежденческую АТС, “ электронную ... |

|

| 6945. |

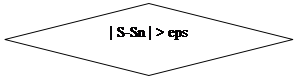

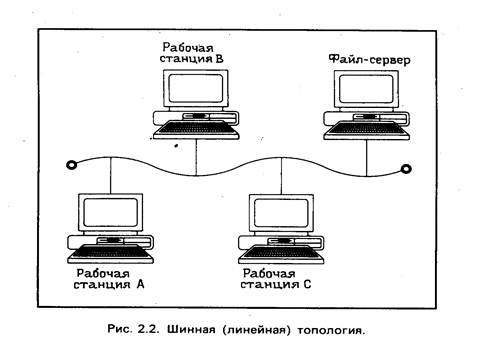

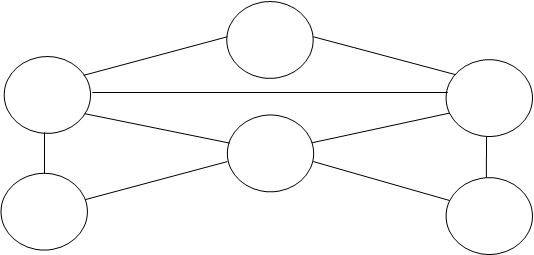

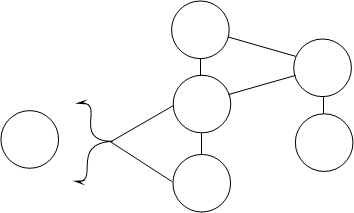

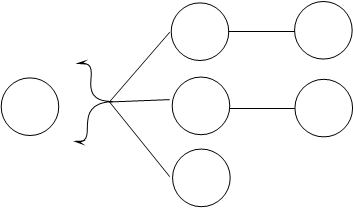

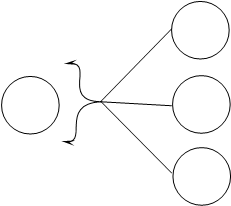

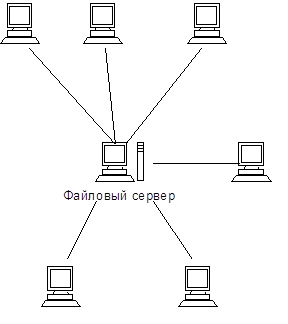

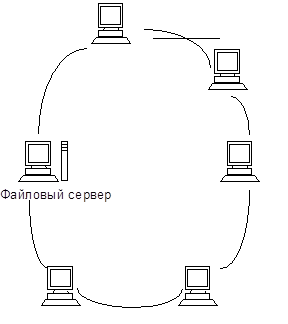

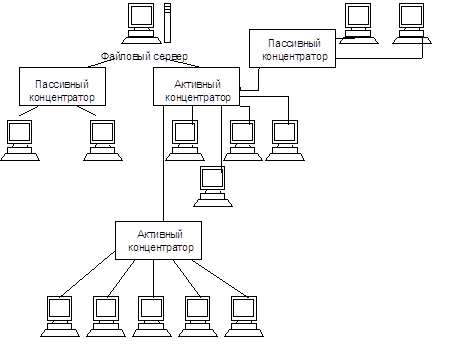

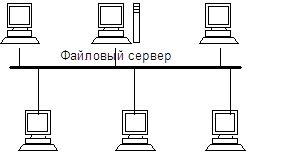

Информационно-вычислительная сеть ... Удовлетворительная Хорошая Обслуживание Очень хорошее Среднее Среднее Древовидная структура ЛВС. На ряду с известными топологиями вычислительных сетей кольцо, звезда и шина, на практике применяется и комбинированная, на пример древовидна структура. Она образуется в ... |

|

| 6946. |

Структура рабочей сети Internet ... более 150 миллионов компьютеров, более 80 % из них объединены в различные информационно-вычислительные сети от малых локальных сетей в офисах до глобальных сетей типа Internet Автоматизированное рабочее место «Отдел Кадров» является программой, активно использующей сетевое соединение отдельных ... |

|

| 6947. |

Единицы информации ... зования могут выполнить програм- программ

для компьютера можно мы, работающие на компьютере. выполнить

преобразования полу- Единицей информации в компь- ченной информации, например, ютере является один бит, т.е. "наложить"

друг на друга звуки ... |

|

| 6948. |

Составление программы ... PList1=NULL;} } Next=f.peek(); ElementQuantity++; } f.close(); delete [] FileName; return 0; } TreeWork TW; void main() {TW.TreeWorkStart();} Результаты работы программы. Начало работы: Main Menu: 1. Make New List. 2. Add Element. 3. Print List. 4. Delete Element. 5. ... |

|

| 6949. |

Вопросы и ответы к экзаменам В-1 истемы счисления в другую (2,8,10,16). Восходящее проектирование – используется для несложных задач, когда заранее известны все подзадачи или функции, которые выполнять программа. Разрабатывается алгоритм для каждой подзадачи, а затем они собираются в единую подпрограмму. 7. Нисходящее ... |

|

| 6950. |

Криптография ... Эллиптические кривые - математический объект, который может определен над любым полем (конечным, действительным, рациональным или комплексным). В криптографии обычно используются конечные поля. Эллиптическая кривая есть множество точек (x,y), удовлетворяющее следующему уравнению: y2 = x3 + ax + ... |

|

| 6951. |

BIOS и CMOS ... некой информацией по умолчанию (BIOS Setup Default Values), которая хранится в таблице соответствующей микросхемы ROM BIOS. Кстати, на некоторых материнских платах питание микросхемы CMOS RAM может осуществляться как от внутреннего, так и от внешнего источника. Выбор определяется установкой ... |

|

| 6952. |

Применение языков программирования высокого уровня для реализации численных методов ... MS DOS 3.30 и выше или полностью совместимой с ней. Исходный текст программы написан на языке программирования высокого уровня Турбо Паскаль версии 7.0 фирмы Borland для DOS и WINDOWS с применением библиотеки Turbo Vision и содержится в файле notebook.pas в форме пригодной к использованию его как ... |

|

| 6953. |

Модем ... контроль связи, а также другие вспомогательные элементы ( трансформатор, резисторы, конденсаторы, разьемы). Если у вас достаточно современный модем, то он скорее всего дополнительно содержит электрически перепрограммируемую постоянную память, в которой может быть сохранена конфигурация модема даже ... |

|

| 6954. |

NORTON COMMANDER ... действий с группами файлов, найденными на диске средствами оболочки (начиная с версии 4.0, выполнение действий с отдельными файлами возможно). Оболочка Norton Commander не предъявляет к оборудованию ПК ни каких особых требований и может работать на всех используемых в настоящее время компьютерах, ... |

|

| 6955. |

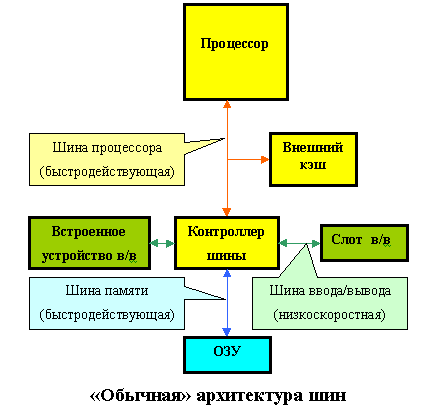

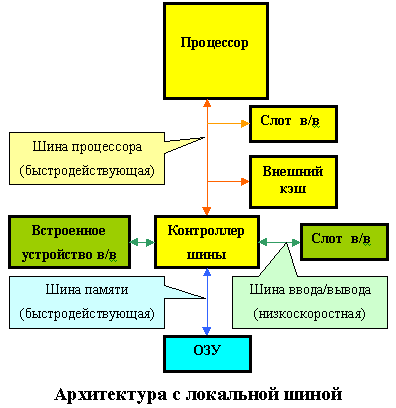

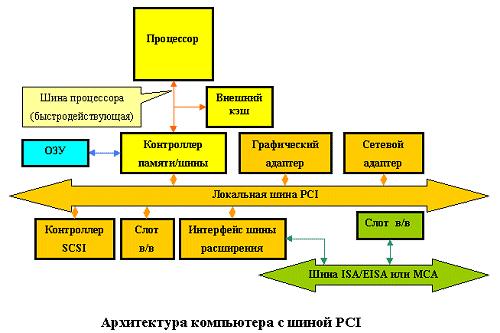

Шины Системная шина представляет из себя совокупность сигнальных линий, объединённых по их назначению (данные, адреса, управление). Основной функцией системной шины является передача информации между базовым микропроцессором и остальными электронными компонентами компьютера. По этой шине так же ... |

|

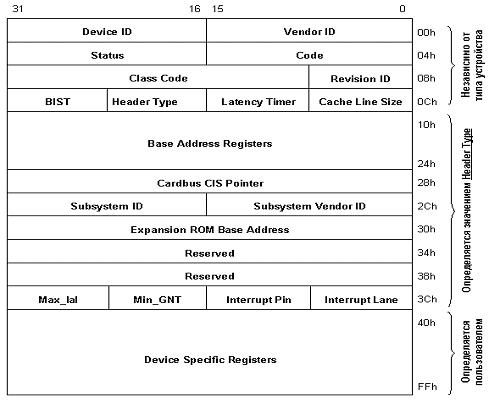

| 6956. |

Шины ... 50 MHz (это ограничение, естественно, не относится к интегрированным в материнскую плату устройствам). Двунаправленная (bi-directional) 32-разрядная шина данных поддерживает и 16-разрядный обмен. В спецификацию заложена возможность 64-разрядного обмена. Поддержка DMA обеспечивается ... |

|

| 6957. |

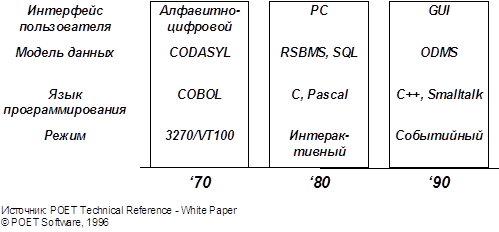

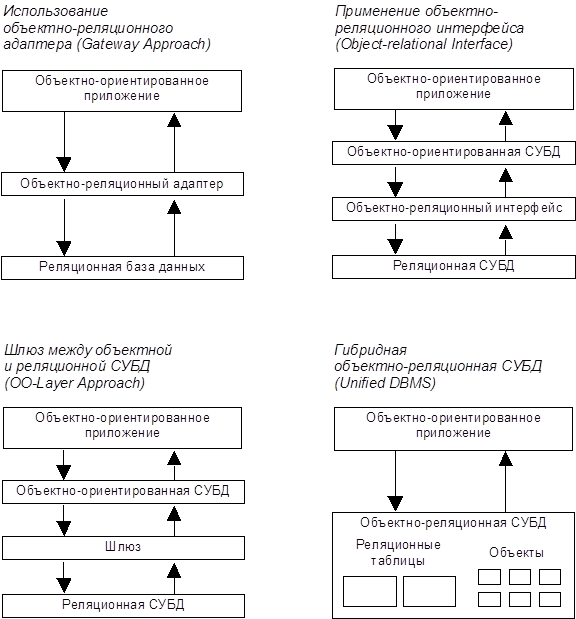

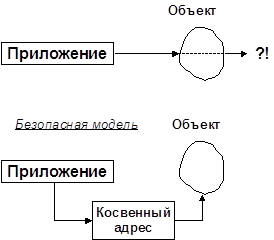

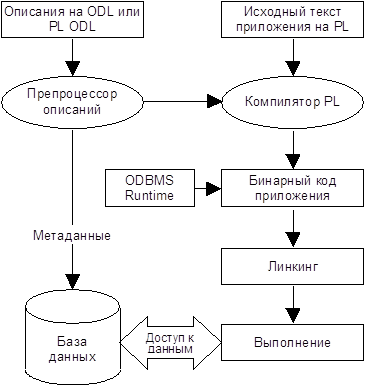

Объектно-ориентированные СУБД ... ; Versant Object Technology, Inc. (СУБД Versant) проводит двойную стратегию, предлагая средство обеспечения объектно-ориентированной СУБД высокого класса для телекоммуникаций и инструментальные средства Smalltalk для более общих случаев разработки приложений. Используя разработанный фирмой интерфейс ... |

|

| 6958. |

Процессоры ... с помощью использования метода динамического исполнения, и возможности технологии MMX, обеспечивающей новый уровень производительности пользователям ПК. Процессор Pentium II имеет дополнительные возможности работы с бизнес-приложениями с интенсивным использованием средств связи, мультимедиа и ... |

|

| 6959. |

Методика составления тестовых заданий по курсу "Механика" ... требования. Надежность и валидность можно оценить с помощью таблицы 1.1.[1] 2. РАЗРАБОТКА ПАКЕТА ТЕСТОВЫХ ЗАДАНИЙ ДЛЯ ОПЕРАТИВНОГО КОНТРОЛЯ УРОВНЯ ЗНАНИЙ СТУДЕНТОВ ПО КУРСУ «МЕХАНИКА» Одним из эффективных инструментов при проведении педагогического эксперимента является компьютерная технология ... |

|

| 6960. |

История создания Агентства безопасности связи Армии США (1914-1945 гг.) ... организация работ по созданию новой шифровальной аппаратуры для Армии США. В середине 1943 г. после соответствующего увеличения численности личного состава все секции были переименованы в отделы, а Служба преобразована в агентство безопасности связи (Signal Security Agency). На протяжении всей ... |

|

| 6961. |

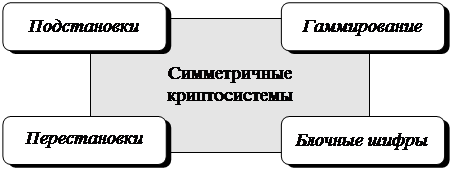

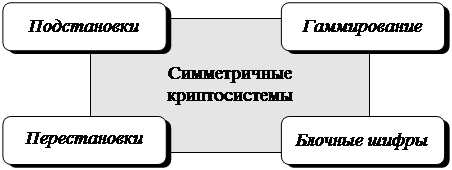

Введение в криптографию ... . Настоящие криптографические алгоритмы разработаны для использования компьютерами или специальными аппаратными устройствами. В большинстве приложений криптография производится программным обеспечением и имеется множество доступных криптографических пакетов. Вообще говоря, симметричные алгоритмы ... |

|

| 6962. |

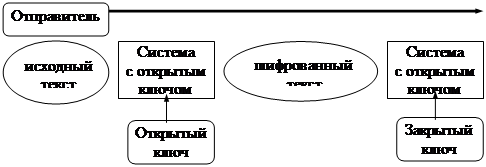

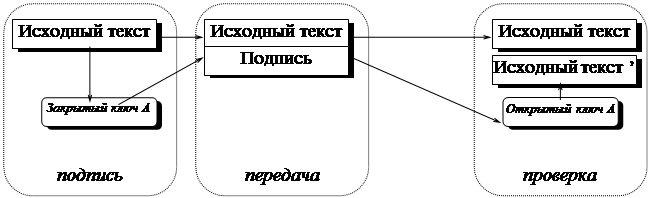

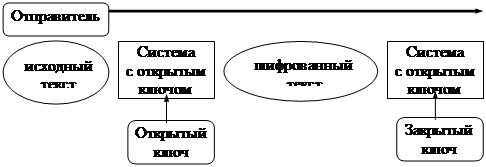

Криптография с открытым ключом: от теории к стандарту ... стойкости. Однако при задании оптимизированных значений для узлов замены криптографическая стойкость алгоритма сравнима со стойкостью DES. Криптография с открытым ключом В 1976 г. У.Диффи и М.Хеллманом [DH76] был предложен новый тип криптографической системы - система с открытым ключом [ ... |

|

| 6963. |

Блочные шифры ... Pro 200 и 85 Мбит на 200MHz Power PC. Есть аппаратные реализации данного алгоритма. MISTY MMB MPJ NewDES Q128 RC2 Блочный шифр разработанный Роном Ривестом для RSA Data Security. Криптостойкость считается очень высокой. Размер блока 64 бит. Длинна ключа переменная. ... |

|

| 6964. |

Защита пользователя от негативных воздействий электромагнитных полей дисплея ... рентгеновского излучения, что оно практически не обнаруживается на фоне естественного радиационного фона Земли. На самом деле для пользователя реальную угрозу представляют электромагнитные поля, излучаемые ПК. С физической точки зрения ткани человека - парамагнитный материал: то есть они способны « ... |

|

| 6965. |

Криптография (блочный шифр) ... то есть для их защиты от случайных или преднамеренных несанкционированных изменений. Алгоритм построен по тому же принципу, что и DES - это классический блочный шифр с секретным ключом - однако отличается от DES'а большей длиной ключа, большим количеством раундов, и более простой схемой построения ... |

|

| 6966. |

Вирусы ... Интернет-червь определяется "Антивирусом Касперского" по умолчанию и не требует никаких дополнений антивирусной базы. Информационная служба "Лаборатории Касперского" Вирус-червь, заражающий системы под управлением Win32. Заражает приложения Win32, устанавливает троянскую программу типа "Backdoor", ... |

|

| 6967. |

Президентский указ по криптографии ... создания и развития информационно-телекоммуникационной системы специального назначения в интересах органов государственной власти статус президентской программы. Центру президентских программ Администрации Президента Российской Федерации совместно с Федеральным агентством правительственной связи и ... |

|

| 6968. |

Полезные советы по криптографии . Причем все изредка и случайно. Зовут опять хакера, говорят ему - ты программу плохо вскрыл. Хакер смотрит еще раз, нет говорит, все нормально. А она глючит у нас говорят ему. А что он им может ответить, прямого образа врага перед ним нет, не может же он гнать всю программу под отдадкой, он же не ... |

|

| 6969. |

Борьба с компьютерными вирусами ... программного продукта и неожиданно проявиться при установке программ на новом компьютере. Никто не гарантирует полного уничтожения всех копий компьютерного вируса, так как файловый вирус может поразить не только выполняемые файлы, но и оверлейные модули с расширениями имени, отличающимися от COM ... |

|

| 6970. |

Профилактика заражения компьютера ... . Все это приводи к необходимости ограничения круга лиц, допущенных к работе на конкретном компьютере. Как правило, наиболее часто подвержены заражению «многопользовательские» персональные компьютеры. Правило пятое Пользуйтесь утилитами проверки целостности информации. Такие утилиты сохраняют в ... |

|

| 6971. |

Применение знаний об информации в контексте их современного развития ... с возникновением информатики. Ø Схема передачи информации В своём реферате мне хотелось бы затронуть одну из сфер применения знаний об информации, которая уже приобрела всеобщее признание и с каждой минутой пользуется всё большей популярностью. В данной сфере органично сочетаются новейшие ... |

|

| 6972. |

Передающее устройство одноволоконной оптической сети ... прибыль при запланированном уровне рентабельности составит: 8. Мероприятия по охране труда В данном дипломном проекте требуется разработать передающее устройство одноволоконной оптической системы передачи, рассчитанной на работу с длиной волны 0.85 мкм, которая относится к ближнему ... |

|

| 6973. |

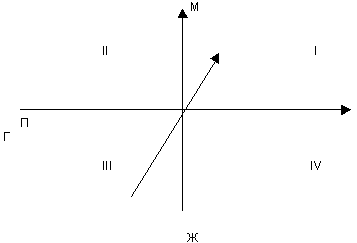

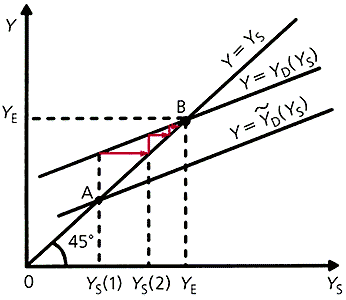

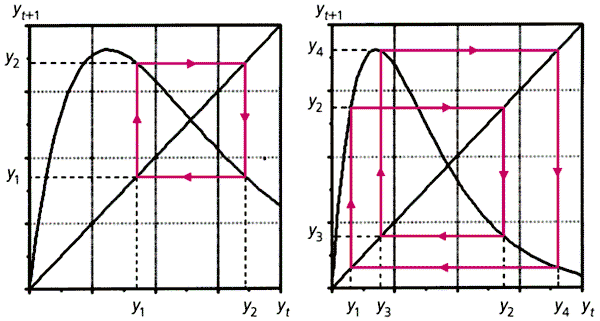

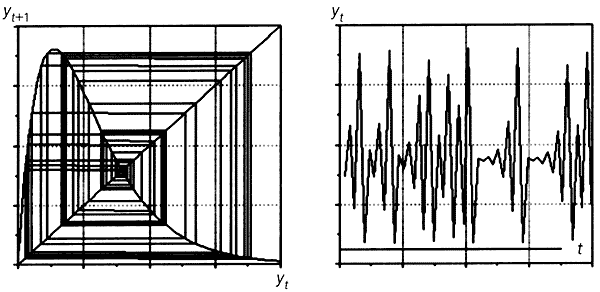

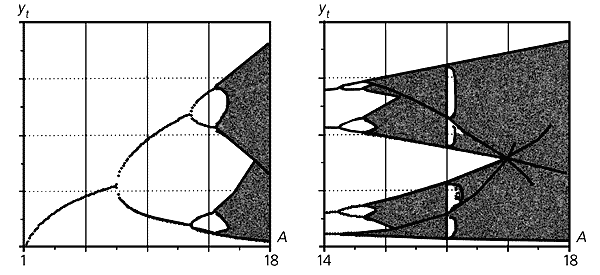

Компьютерное моделирование рыночных механизмов ... . Рассмотрим обобщенную динамическую макроэкономическую модель Кейнса—Фридмена, которая подробно описана в моей монографии [8]. Об устойчивости рыночных механизмов Классическая теория вплоть до первых десятилетий ХХ в. служила достаточно хорошо и для понимания макроэкономических процессов, и для ... |

|

| 6974. |

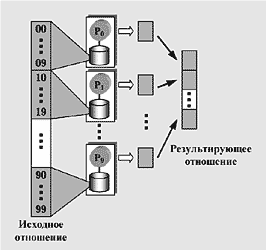

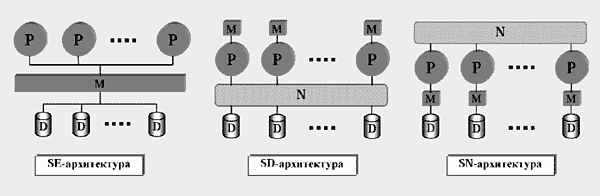

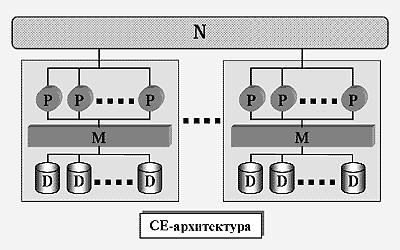

Параллельные машины баз данных ... между процессорами динамически, т.е. непосредственно во время выполнения запроса. Другая серьезная проблема, связанная с использованием параллельных машин баз данных, возникает из-за ограниченной масштабируемости. В многопроцессорной системе процессоры делят между собой некоторые аппаратные ... |

|

| 6975. |

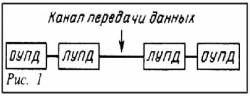

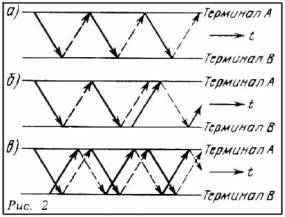

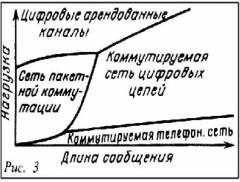

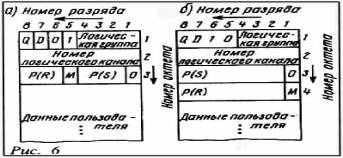

Сети передачи данных ... быть постоянно привязан к конкретному физическому каналу. Рассмотренный пример виртуального канала не объясняет всех принципов его организации в сетях передачи данных. Он лишь показывает, что ничего необычного в обсуждаемом подходе и приведенном названии нет. Виртуальные каналы нумеруются. Нумерация ... |

|

| 6976. |

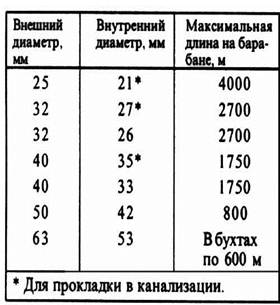

Прокладка волоконно-оптических кабелей в пластмассовых трубопроводах ... после появления волоконно-оптических систем связи в разных странах начали разрабатываться конструкции и способы прокладки волоконно-оптических кабелей, учитывающие особенности монтажа и эксплуатации оптических волокон. К этим особенностям относятся, прежде всего, трудоемкость их соединения и потери ... |

|

| 6977. |

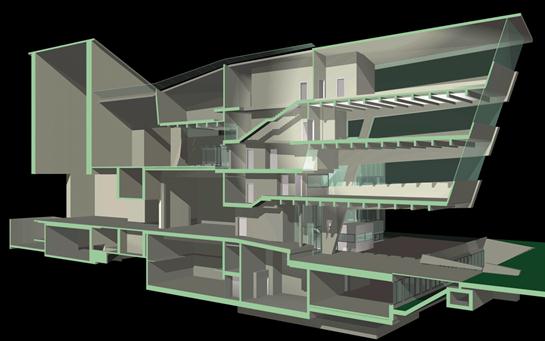

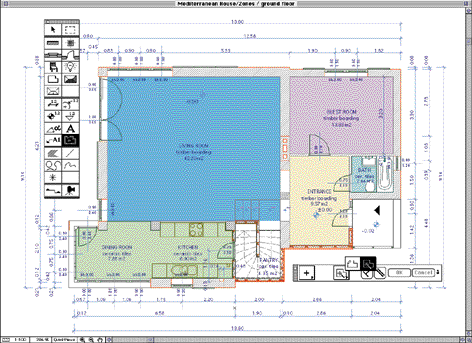

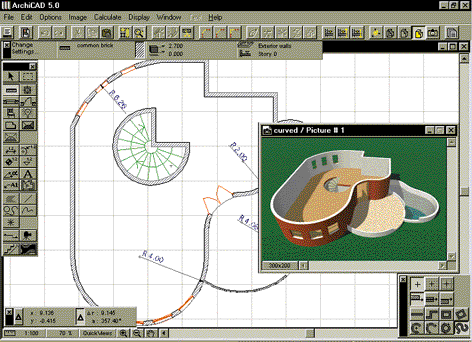

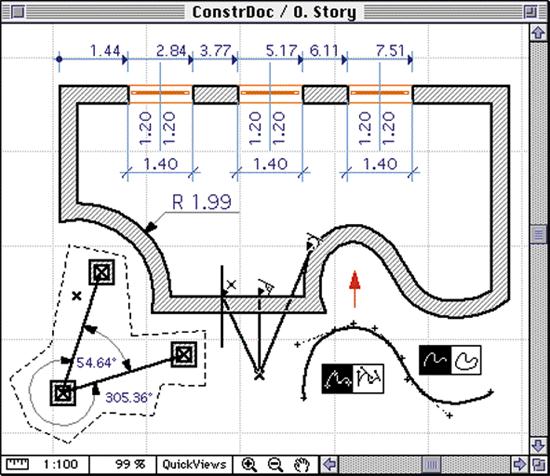

Инструмент архитектора в информационную эпоху ArchiCAD 5.0 ... внесению изменений в рабочие файлы различных видов - источник ошибок и задержек в выполнении проектов, при использовании ArchiCAD теряет смысл. Используемая концепция информационной поддержки проекта - Виртуальное Здание, устраняет возможность несогласования данных и автоматически поддерживает их ... |

|

| 6978. |

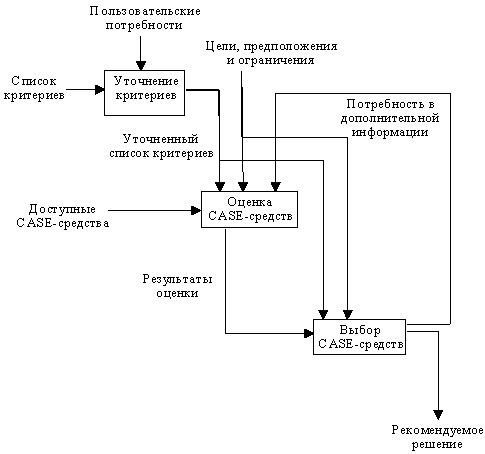

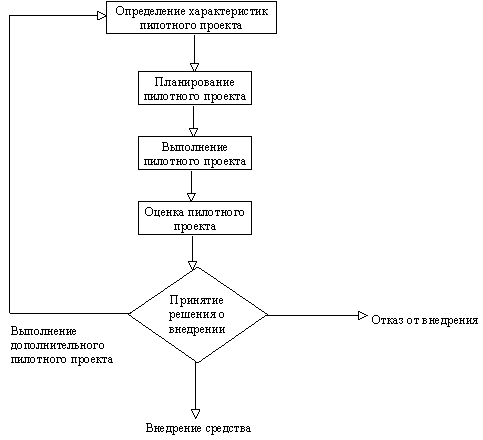

Оценка и выбор CASE-средств ... организация может принять решение не внедрять данные средства, однако при этом также пересмотреть свои потребности и подход к оценке и выбору CASE-средств. Пилотный проект потерпел неудачу, и его анализ показал наличие таких проблем, как неудачный выбор пилотного проекта, неадекватное ... |

|

| 6979. |

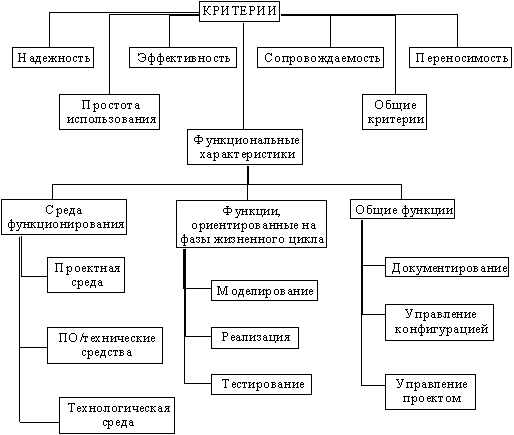

Пример подхода к определению критериев выбора CASE-средств ... по крайней мере близкие методологии, если не одну и ту же. Исходя из перечисленных выше соображений, в качестве основных критериев выбора CASE-средств принимаются следующие критерии: Поддержка полного жизненного цикла ИС с обеспечением эволюционности ее развития

Полный жизненный цикл ИС ... |

|

| 6980. |

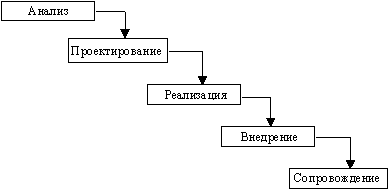

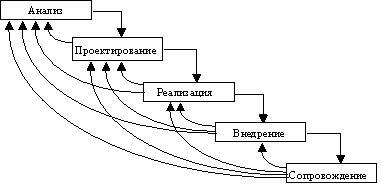

CASE-технологии ... систем управления базами данных (СУБД), операционных систем, языков и систем программирования); · технология должна быть поддержана комплексом согласованных CASE-средств, обеспечивающих автоматизацию процессов, выполняемых на всех стадиях ЖЦ. Общий подход к оценке и выбору ... |

|

| 6981. |

CASE-технологии ... систем управления базами данных (СУБД), операционных систем, языков и систем программирования); · технология должна быть поддержана комплексом согласованных CASE-средств, обеспечивающих автоматизацию процессов, выполняемых на всех стадиях ЖЦ. Общий подход к оценке и выбору ... |

|

| 6982. |

Полезные статьи для программистов ... на то, что вы установили новейший фильтр электронной почты? Здравые советы о мерах противодействия можно найти в статье Дж. Риварда ╚Как бороться с сорной электронной почтой (Руководство для жертв)╩ по адресу: http://www.mcs.com/~jcr/junkemaildeal.html. Ривард рекомендует собрать как ... |

|

| 6983. |

Библиотека накопителей на магнитной ленте DLT сегодня ... их. Такие системы применяются в основном в приложениях резервного копирования. Массив накопителей на магнитной ленте обычно содержит четыре или более накопителей в одном корпусе. Как и в случае библиотеки DLT, пользователь может одновременно отправлять задания на несколько накопителей в массиве. ... |

|

| 6984. |

УАТС 99 ... . Менеджеры по продажам ненавидят такого рода вопросы. (Это сбивает их с накатанной дороги и заставляет напрягать мозги.) МЕЖДУ СТАНЦИЯМИ От выбора УАТС зависит, какие конкретные абонентские устройства вы сможете использовать (речь идет, разумеется, о цифровых телефонах). Скольким сотрудникам ... |

|

| 6985. |

Формирование сетевого окружения подразделений виртуальной корпорации ... доступа используется аппаратная реализация указанных функций, как в некоторых моделях коммутаторов (switches) фирмы 3Com. При формировании сетевого окружения производственного предприятия, или его модернизации для возможности его интеграции в ВК исходными данными являются: уровень ... |

|

| 6986. |

Оптимизация структуры локальной вычислительной сети вуза ... , диагностику неисправностей, и позволяет равномерно распределить нагрузку на вычислительные средства ВУЗа. Не менее важным фактором, обуславливающим необходимость проведение предварительных исследований в области оптимизации структуры ЛВС ВУЗа является сложность последующей локализации " ... |

|

| 6987. |

Linux ... и сервисов будет все чаще оказываться вполне сопоставимой со стоимостью их коммерческих аналогов. Как результат, в не столь отдаленном будущем Linux придется конкурировать с другими коммерческими операционными системами. Тем временем FreeBSD остается бесплатной и стабильной ОС - единственной ... |

|

| 6988. |

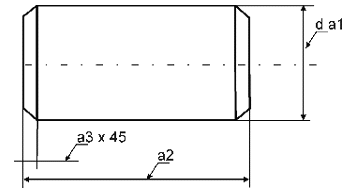

Системология новая информационная технология компьютеризации инженерных знаний ... А10))**(1./3.) Рис. 3. Блок расчета диаметра оси. Инженерное значение, хранящееся в порождающей системе Fb целесообразно представлять в непроцедурной форме с помощью реляционных баз данных и продукционных баз знаний, как это было показано выше. Геометрические значения Fg ... |

|

| 6989. |

Linux, FreeBSD и другие ... СУБД в исходных кодах, да еще бесплатно. Лицензия GNU распространяется менее чем на половину программ Linux и FreeBSD. Помимо лицензии GNU ╚бесплатные╩ ОС подпадают и под действие других лицензий, причем они предоставляются на совершенно иных принципах. Прежде всего, это лицензии BSD, ... |

|

| 6990. |

Организация кабельного участка на магистральной первичной сети ... 244 км рис.1 3. Расчет объема оборудования и капитальных затрат. Капитальные затраты на организацию кабельной магистрали включают затраты на: ● оборудование линейно-аппаратных цехов ОС и СУ (Клац); ● ... |

|

| 6991. |

JPEG ... . Компромисс состоит в том, что более высокие значения квантования приводят к худшему качеству изображения. При формировании изображения JPEG пользователь устанавливает показатель качества, величине которого "управляет" значениями матрицы квантования. Оптимальные показатели качества, обеспечивающие ... |

|

| 6992. |

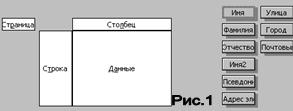

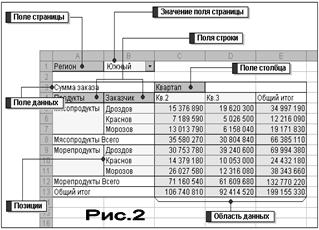

Обработка табличной информации с помощью сводных таблиц средствами MicroSoft Excel ... и промежуточных итогов в сводной таблице Сводную таблицу можно настроить на выполнение вычислений с помощью итоговой функции (итоговая функция - это тип вычисления, производимого Microsoft Excel при объединении данных в сводной таблице или при вычислении итогов в списках и базах данных. Примерами ... |

|

| 6993. |

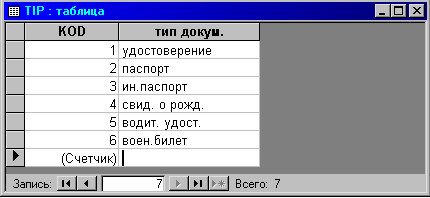

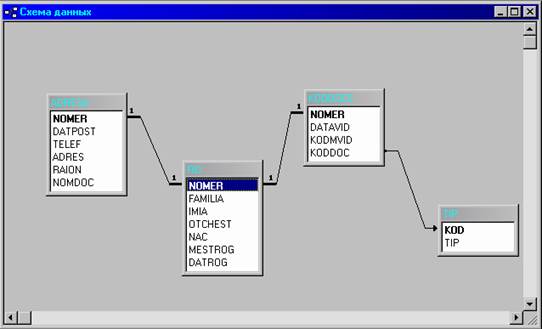

Кадры с использованием программы Microsoft Access 97 ... для определения и обработки данных, а также для управления ими при работе с большими объемами информации. Что касается легкости использования, то Microsoft Access совершил здесь настоящий переворот, и многие для создания своих собственных баз данных и приложений обращаются именно к нему. Система ... |

|

| 6994. |

Web-Дизайн и программы для создания web-страниц ... для посетителя вашей Веб-страницы, поэтому после каждого абзаца их ставить не следует. Они больше подходят для выделения целых разделов. 3. Программы для создания Web-страниц 3.1 HTML-редакторы Каждый выбирает свой инструмент для создания Web-страниц. Это может быть ... |

|

| 6995. |

Вопросы по информатике му кажется, что устройства работает параллельно. Сущность режима реального времени в том, что в это время устройства работает с своей скоростью. (Работа дискета, печать, сканирования и т.д.) Задания №2 Сформировать файл, содержащий результаты сессии студентов одной группы в виде матрицы ... |

|

| 6996. |

Компьютерная графика VISIO ... в пакете Visio 4.0 функции, можно без особого труда выполнить иллюстрацию на любую тему. Компания Visio надеется изменить саму концепцию создания деловой графики, сместив акцент с работы индивидуального пользователя на коллективную подготовку диаграмм. При этом представители фирмы подчеркивают ... |

|

| 6997. |

База данных "Домашняя библиотека" ... банка. В ней есть все необходимые сведения о клиентах, об их адресах, кредитной истории, состояние расчетных счетов, финансовых операциях и т.д. Доступ к этой базе данных имеется у достаточно большого количества сотрудников банка, но среди них вряд ли найдется такое лицо, которое имеет доступ ко ... |

|

| 6998. |

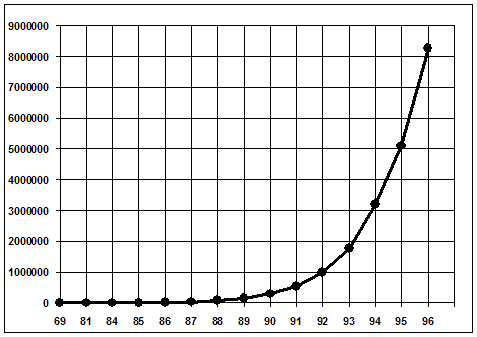

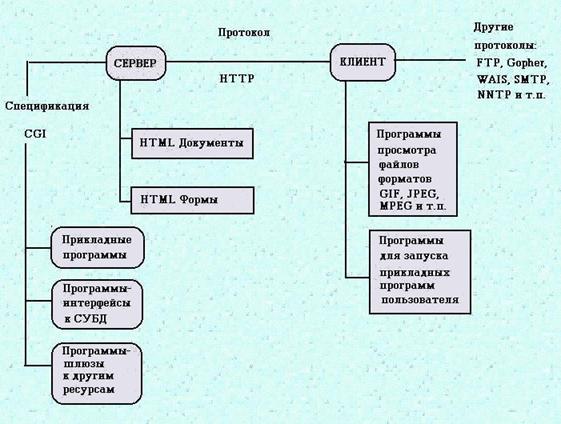

HTML и базы данных ... В мире накоплено огромное количество информации по различным вопросам. Чаще всего эта информация хранится в базах данных (БД). Чтобы опубликовать её в Сети приходилось экспортировать БД в HTML- документы, что требовало больших затрат и усложняло поиск информации. Сегодня имеется большой опыт ... |

|

| 6999. |

Хеш-функции в криптосистемах ... ); procedure summ_all(gr: llist; var a:array_type); function FromIntToString(L: longint):string; implementation {--Эта функция переводит из целочисленного типа в символьный----------------------------------------------} function FromIntToString; var s: string; l1: longint; begin ... |

|

| 7000. |

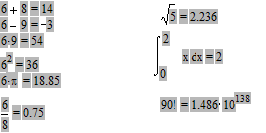

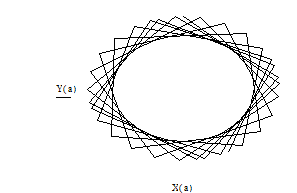

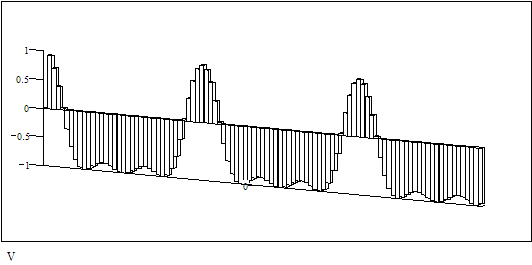

Отчет о прохождении операторской практики ... Waterloo Maple Software) и Mathematica (компании Wolf Research), MATHCAD (компании Mathsoft) отличается ориентация на создание высококачественных документов (докладов, отчетов, статей) в режиме WYSIWYG (What You See Is What You Get). Это означает, что, внося изменения, пользователь немедленно видит ... |