| № | Название работы | Скачать |

|---|---|---|

| 1001. |

Доктрина информационной безопасности Российской Федерации ... видов взаимодействия стран, входящих в мировое сообщество. Такое сотрудничество должно способствовать повышению информационной безопасности всех членов мирового сообщества, включая Российскую Федерацию. III. Основные положения государственной политики обеспечения информационной безопасности РФ и ... |

|

| 1002. |

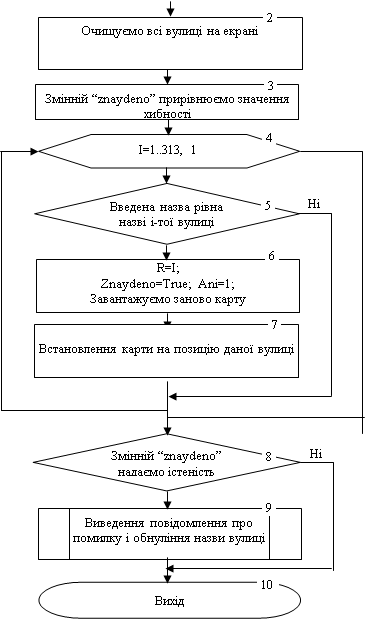

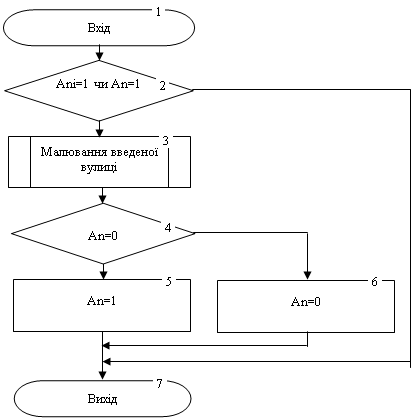

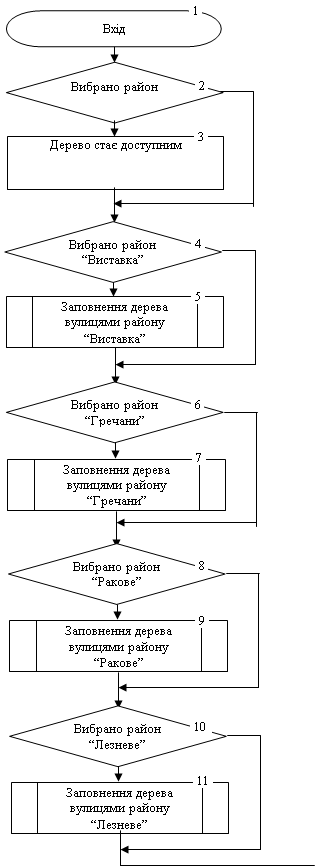

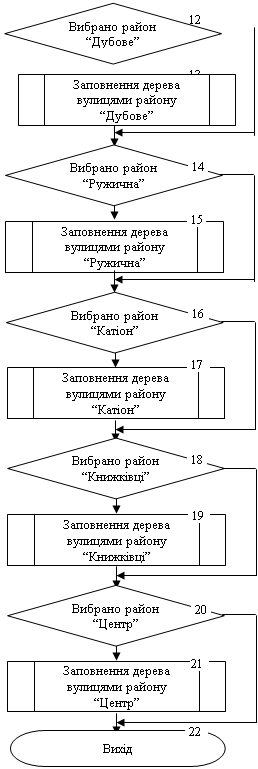

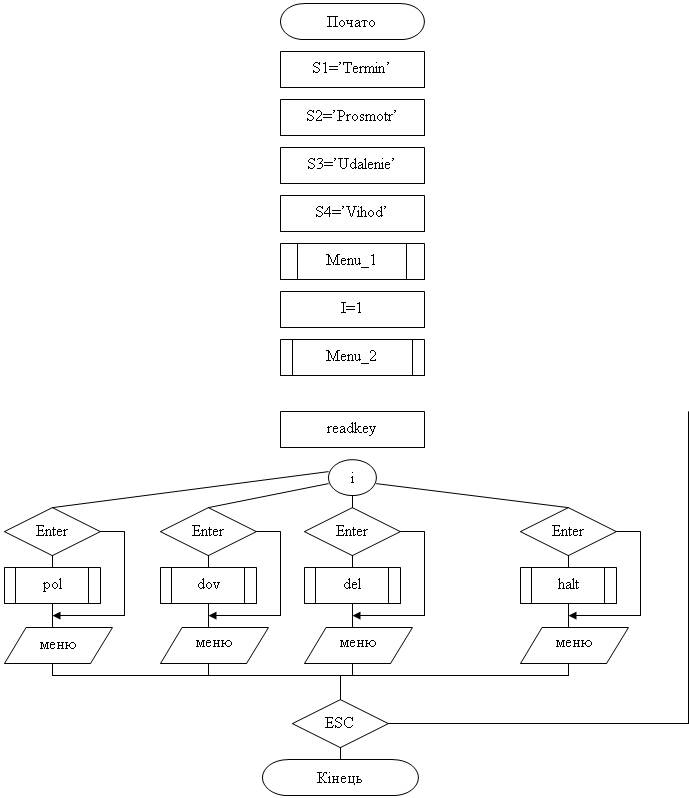

Довідник по Хмельницькому ... ідка яка допоможе краще ознайомитися користувачу з програмою, коли він не зрозуміє як працює та чи інша команда в програмі. Поставлена задача у створенні довідника по місту Хмельницькому, була виконана у повному обсязі та з додатковими завданнями, які були поставлені для кращої реалізації проекту. ... |

|

| 1003. |

Довідкова система по кримінальному праву ... Вихідні дані: Позначимо сукупність всіх даних, які будуть заноситись до бази даних через множину К, таким чином К={К1 ,К2 ,…,Кі}, де і=1..n, Кі – терміни з кримінального права. Кожен документ складається з відомостей, що стосуються цього документу, отже маємо Кі={Кі1 ,Кі2 ,…,Кіj}, j=1..4. Таким ... |

|

| 1004. |

Добыча знаний и управление ими ... принятие решений (Decision support) - экспертные системы, системы, поддерживающие дискуссионные группы и т. д. 8.2 Что дает управление знаниями Управление знаниями - это процесс использования того, что известно людям, на новом уровне с целью наращивания потенциала компании. ... |

|

| 1005. |

Діагностичні програми (Sysinfo, Speedisk) ... MHz 34,7 IBM AT 286/8 MHZ 4,4 IBM XT 88/4,77 MHz 1,0 4. Викликаємо меню Benchmark та проводимо тестування системної плати. Diesor Computer 2,2 Compaq 386/33 MHz 8,4 IBM AT 286/8 MHZ 2,1 IBM XT 88/4,77 MHz 1,0 5. Запускаємо програму Speedisk. C:DiagnostSpeedisk.exe 6. Викликаємо пункти ме |

|

| 1006. |

Діагностичні програми ... агностики. Діагностичні програми з допомогою спеціальних тестів дозволяють виявити і усувати несправності обладнання і неполадки в системі. Сучасні діагностичні програми, призначенні для рядових користувачів, які дозволяють виявити неполадки в великих вузлах, наприклад, материнській платі, дисплеї, ... |

|

| 1007. |

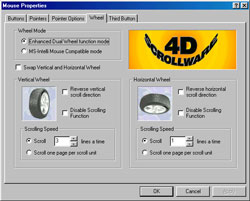

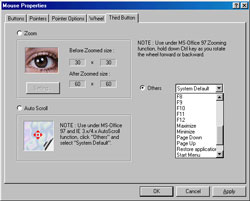

Діагностика клавіатури, миші, трекболів ... меню, що дозволяє перемкнути мову. А у вкладці Мову (Language) можна вказати комбінацію клавіш, яка дозволить перемикатися між встановленими розкладками клавіатури. 2. Діагностика миші У 1964 році Дуглас Енгельбарт (Douglas Englebart), що працював в Stanford Research Institute (SRI), ... |

|

| 1008. |

Дифференцирование, интегрирование, вычисление пределов, сумм, рядов функций и математических выражений в системе Maple ... состояния. Если оно изменяется, то просто следует дождаться завершения интегрирования. В системе Maple имеется набор команд для полного исследования функций: limit ( ) – для отыскания предела функции, sum ( ) – для нахождения всевозможных конечных сумм, series ( ) – для разложения функций в ряды ... |

|

| 1009. |

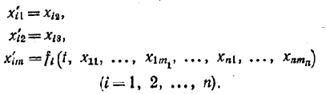

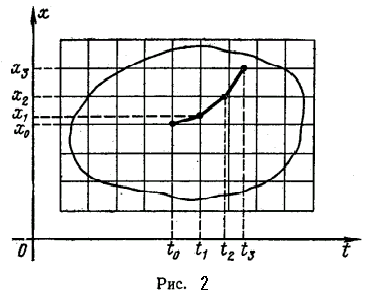

Дифференциальные уравнения и описание непрерывных систем ... всех значений, которые может принять вектор состояния x в момент t, образует пространство состояний системы. 3.3. Описание непрерывных систем с помощью системы дифференциальных уравнений В любой момент времени t состояние системы является функцией начального состояния x(t0) и вектора входа ... |

|

| 1010. |

Дистанционное образование с применением современных компьютерных технологий ... создании системы дистанционного образования в РФ" говорится: "Дистанционное образование - это форма образования, обеспечивающая использования новейших технических средств и информационных технологий для доставки учебных материалов и информации непосредственно потребителю независимо от его ... |

|

| 1011. |

Диспансеризация детей и подростков ... , редактирования, обработки данных и выдачи их, в виде отчета, на печать. Данный программный продукт был разработан для отделения диспансеризации подростков. Требования к программе или программному изделию В качестве требований к функциональным характеристикам для программы должен быть разработан ... |

|

| 1012. |

Дисковые устройства ПК. Форматирование ячеек. ... установки драйвера. Объем флэш-дисков может составлять от 32 Мбайт до 8 Гбайт. Вопрос 2: EXCEL. Форматирование ячеек. Применение условного форматирования. 2.1. Форматирование ячеек. Границы ячеек и линии сетки представляют собой разные элементы таблицы. Линии сетки определяются для ... |

|

| 1013. |

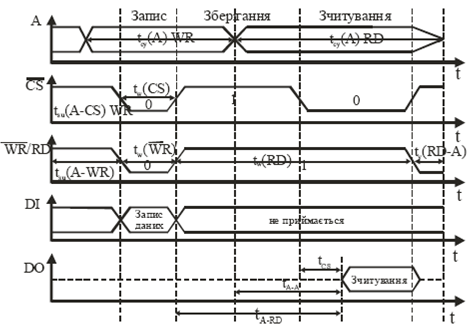

Динамічна пам'ять, принципи її організації і роботи ... піднімаються питання практичного усвідомлення процесів кодування, декодування та виправлення помилок у кодах даних. 1 ТЕОРЕТИЧНА ЧАСТИНА 1.1 Динамічна пам’ять, принципи її організації і роботи Однією з головних задач субмікронної технології ВІС є формування структур швидкодіючих запам’ ... |

|

| 1014. |

Знакомство с MS-DOS ... работы записать содержимое каталога Y11, C. Ход работы. Нажимаем Пуск - Завершение работы -Перезагрузить компьютер в режиме MS - DOS для выхода в режим MS - DOS. 1.C:md 104412 - создал каталог 104412; C:cd 104412 - вошёл в каталог 104412; C:104412md 104412_1 - создал каталог 104412_1; ... |

|

| 1015. |

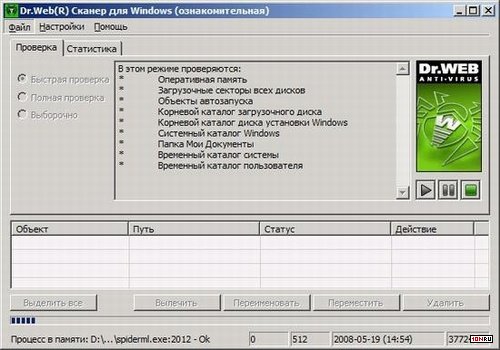

Зловредное ПО и средства борьбы с ними ... машины, загружавшиеся с гибких дисков; эти вирусы были способны на все - от вывода сообщения до полного стирания содержания жесткого диска. Однако борьба с ними никогда не сулила особых побед. Новые версии антивирусных продуктов более эффективны. В любом случае их действия определенно пойдут лишь ... |

|

| 1016. |

Зв'язок нейронних мереж з штучним інтелектом ... ється мері } V (sem-v) { sem-v = (λу. λ х. любить (х, у)) 5. Символьні зв'язки нейронних мереж Ідея використання нейронних мереж для виконання завдань, символьних систем штучного інтелекту, що традиційно відносяться до області, апелює до інтуїції інженерів і не тільки тому, що ... |

|

| 1017. |

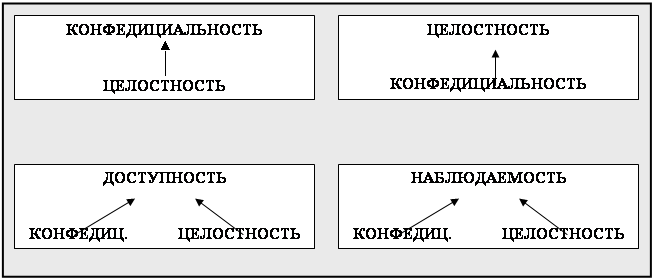

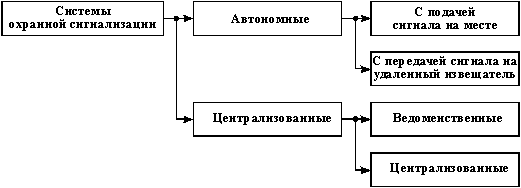

Защищенные информационные технологии в экономике ... вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа" Гостехкомиссии при Президенте РФ (полный текст можно найти в информационном бюллетене "Jet Info"

№ 17-18 1997 г. и на ... |

|

| 1018. |

Защищенность выборки символов ... из методов паролирования – методом выборки символов. Был произведён анализ эффективности метода случайной выборки символов для повышения защищенности системы паролей, а так же произведены расчёты, по определению вероятности входа в систему злоумышленника при заданной длине выборки символов, длине ... |

|

| 1019. |

Защити свою "ИНФУ" ... и "червей", дело обстоит похуже: если сканеры McAfee и Norton задерживают соответственно 99% и 95% "троянцев", то AVG - всего 23,5%, что вряд ли можно считать достаточной защитой. Кроме того, троянские программы не включаются в список WildList, отчего за ними труднее следить. ... |

|

| 1020. |

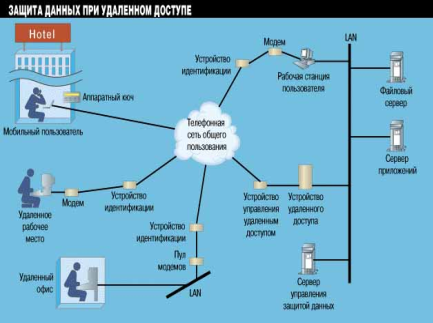

Защита телефонных сетей от злоумышленников. Борьба с телефонным пиратством ... , решающих некоторые или даже все из вышеописанных задач. В основе этих продуктов лежат различные механизмы обеспечения защиты данных при удаленном доступе через телефонную сеть. Несмотря на такое разнообразие, используемые в этих механизмах базовые методы весьма немногочисленны. Наиболее простым, ... |

|

| 1021. |

Защита программы от нелегального копирования ... для работы с диском на физическом уровне. Заключение В результате выполнения данного курсового проекта, был написан модуль для защиты программ от нелегального копирования. Данный модуль позволяет защищать как стационарные и мобильные варианты программ. Этот модуль подключается к программе, ... |

|

| 1022. |

Защита персональных данных с помощью алгоритмов шифрования ... распределять ключи и в симметричных системах, можно объединить в системе передачи защищенной информации асимметричный и симметричный алгоритмы шифрования. С помощью первого рассылать ключи, вторым же - собственно шифровать передаваемую информацию Обмен информацией можно осуществлять следующим ... |

|

| 1023. |

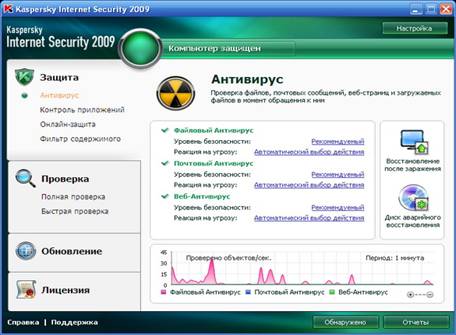

Защита персонального компьютера, выбор антивируса и брандмауэра ... к передаваемой информации и программным продуктам ПК является применение различных методов шифрования (криптографических методов защиты информации). Для защиты персональных компьютеров используются различные программные методы, которые значительно расширяют возможности по обеспечению безопасности ... |

|

| 1024. |

Защита информационных систем ... и ликвидации неиспользуемых; - поддерживать документацию вычислительного центра в соответствии с установленными стандартами. 3. Классификация схем защиты информационных систем. Сохранность информации

может быть нарушена в двух основных случаях: при получении несанкционированного доступа к ... |

|

| 1025. |

Защита информации от несанкционированного доступа ... В дальнейшем предполагается разработка и усовершенствование комплекса программ, обеспечивающих защиту информации от несанкционированного доступа. В процессе разработки были закреплены навыки шифрования информации по ГОСТ 28147-89 и программирования на ассемблере. Библиографический список 1.& ... |

|

| 1026. |

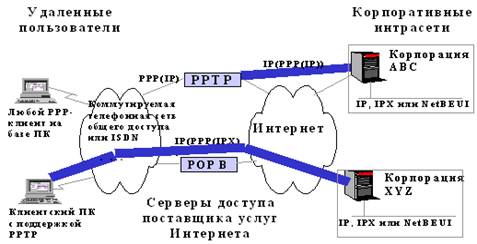

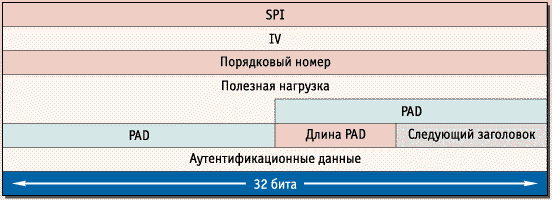

Защита информации виртуальных частных сетей ... атак с применением "грубой" силы. 2.6 Повышение стойкости шифрования по протоколу MPPE Шифрование информации создает еще один уровень защиты виртуальных частных сетей, созданных на базе протокола PPTP, который необходим на случай перехвата пакетов ВЧС. Правда, такая возможность ... |

|

| 1027. |

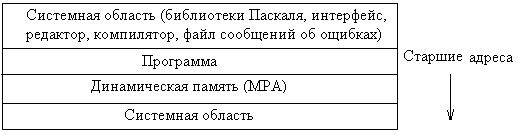

Динамическое распределение памяти ... выделить несколько областей: область кода (ОК); область данных, глобальных и статических переменных(ОД); стек; куча (heap или динамическая память). Таблица 1 вид модели памяти максимальный размер Область кода область данных стек куча взаимное расположение tiny 64К ... |

|

| 1028. |

Динамическое программирование, алгоритмы на графах ... невозможно. Это свойство кратчайших путей позволяет решать задачу их нахождения методом динамического программирования. Покажем сначала как можно записать “волновой алгоритм” так, что задача поиска кратчайшего пути между двумя вершинами графа будет решаться за O(N2) действий. Задача 12. Для линий ... |

|

| 1029. |

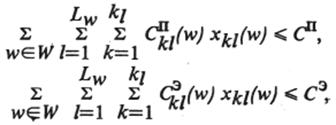

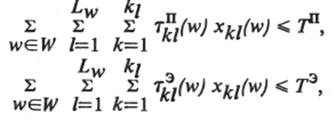

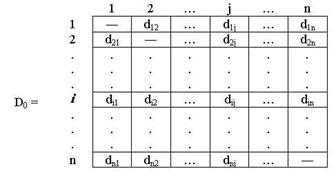

Динамическое программирование и вариационное исчисление ... решения задачи оптимизации управления, хорошо приспособленную к использованию ЭВМ. Этот метод мы рассмотрим более подробно. 2.4. Метод динамического программирования 2.4.1. Дискретная форма вариационной задачи Преодоление рассмотренных трудностей решения вариационной задачи лежит на ... |

|

| 1030. |

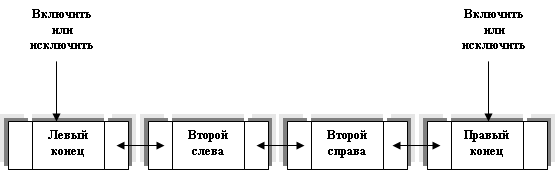

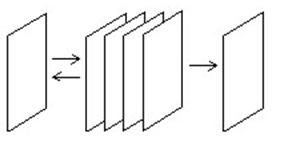

Динамические структуры данных: дек ... ; Удаление элемента из конца дека. 5. Проверка дека на наличие в нем элементов. Динамические структуры данных: дек В языках программирования существует такой способ выделения памяти под данные, который называется динамическим. В ... |

|

| 1031. |

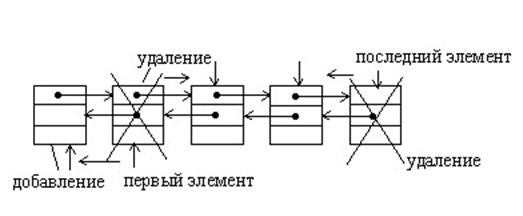

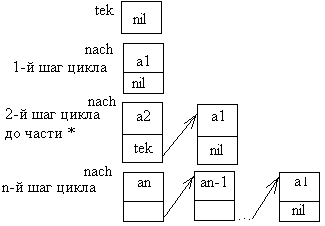

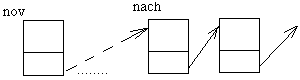

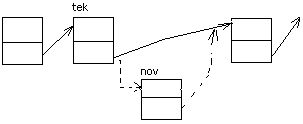

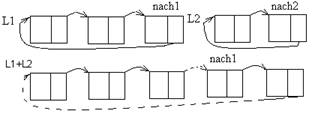

Динамические структуры данных ... и находятся данные, и ссылочной, содержащей указатель на следующий элемент списка (рис.1). Cоздадим в динамической памяти структуру: Рис. 1. Пример списковой структуры где Di - данные. Чтобы получить доступ к данным, достаточно хранить в памяти адрес начала этого списка nach. В языке Турбо ... |

|

| 1032. |

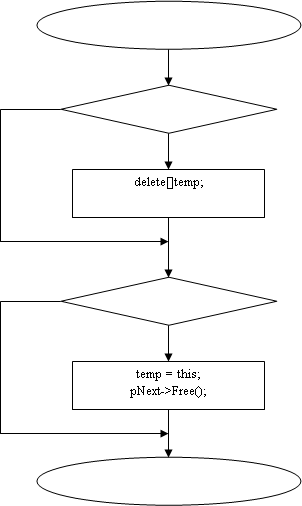

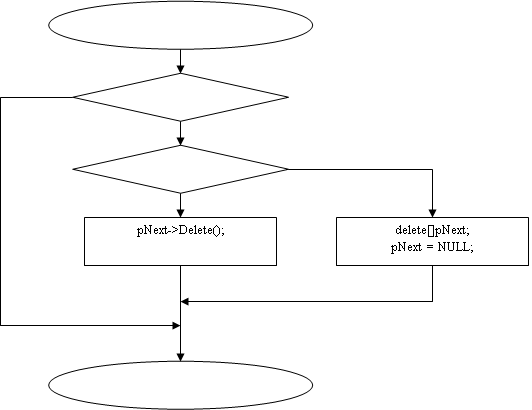

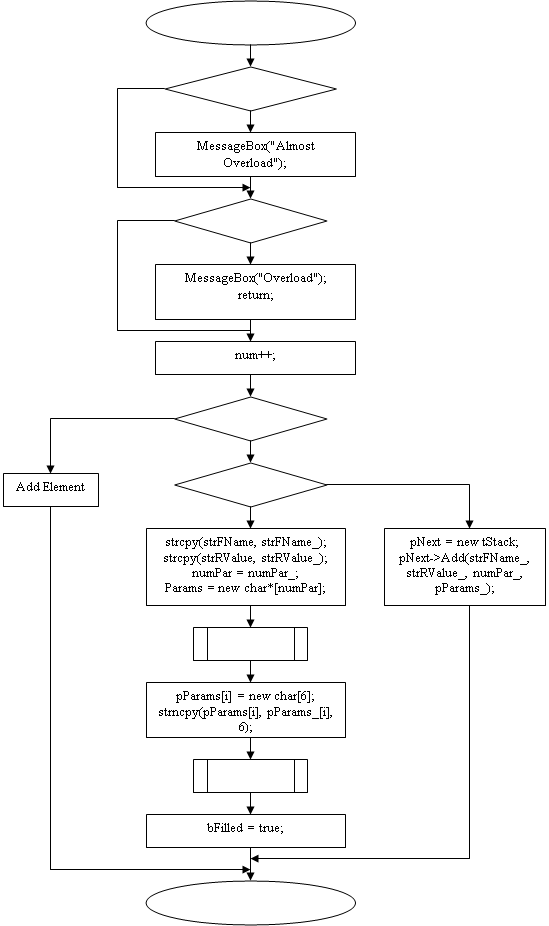

Динамические структуры данных ... всех значений списка; проверка о переполнении стек; вывод сообщения на экран о переполнении стека. 1.1 Описание структуры данных "стек" Стеком называется динамическая структура данных, добавление компоненты в которую и исключение компоненты из которой производится из одного конца, ... |

|

| 1033. |

Динамические структуры данных ... типа ptr1} end и тогда можно выполнять присваивание: Е2. dlink: = E1. Бинарные деревья Деревья относятся к разряду структур, которые удобно строить в динамической памяти с использованием указателей. Наиболее важный тип деревьев - двоичные (бинарные) деревья, в которых каждый узел имеет ... |

|

| 1034. |

Дидактические свойства и функции ИКТ ... действие за компьютером не одновременно со всеми, а в удобное для себя время, образуя асинхронное взаимодействие. 2. Основные дидактические свойства и функции сети Интернет как самой глобальной информационной и коммуникационной технологии Базовыми дидактическими свойствами Интернет являются: ... |

|

| 1035. |

Дигитайзер ... вписывающимися в сферу диаметром до 3,65 м и имеет точность до 0,3 мм. Рис. Мобильные координатно-измерительные машины Faro Arm Трехмерные дигитайзеры используются в качестве систем трехмерного боди-сканирования (3D body scan, т.е. «трехмерное сканирование человеческого тела»). Разработка ... |

|

| 1036. |

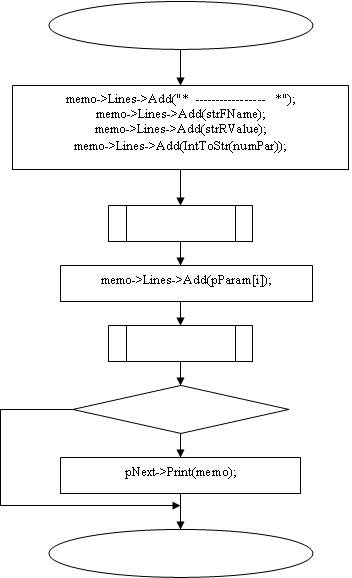

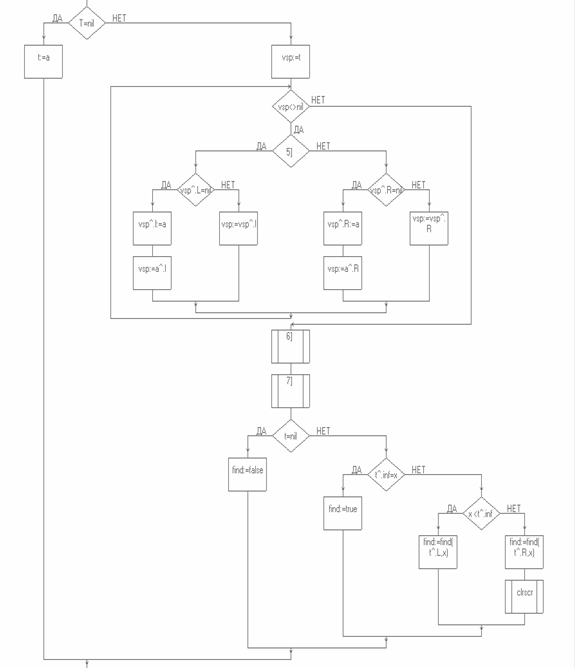

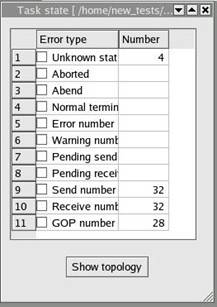

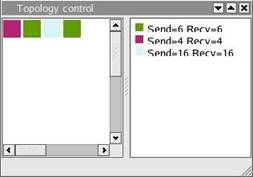

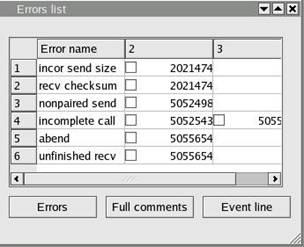

Диалоговая оболочка отладчика MPI-программ ... . Использование трехмерной графики, распознавания речи, жестов, позволяет создавать принципиально новые пользовательские интерфейсы. 5. Диалоговая оболочка отладчика MPI-программ 5.1 Постановка задачи Целью данной дипломной работы является создание диалоговой оболочки отладчика ... |

|

| 1037. |

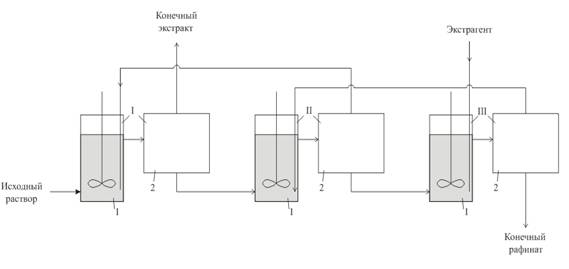

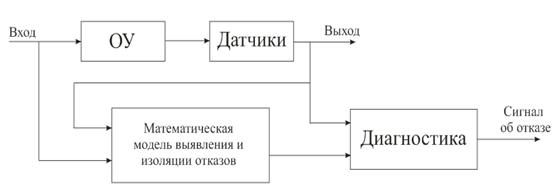

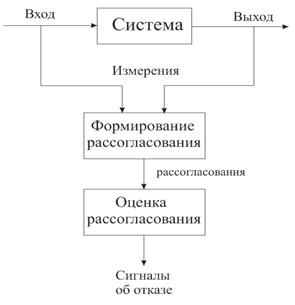

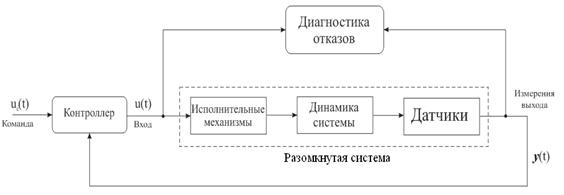

Диагностика отказов системы регулирования уровня в баке ... разделения образцов рассогласований и формирования сигналов тревог. Таким образом, они могут выявлять и изолировать отказы. 3. Диагностика отказов системы регулирования уровня жидкости в баке 3.1. Постановка задачи Реализацию описанного выше метода диагностики отказов, основанного ... |

|

| 1038. |

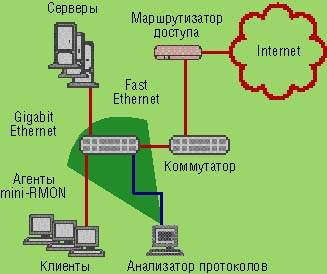

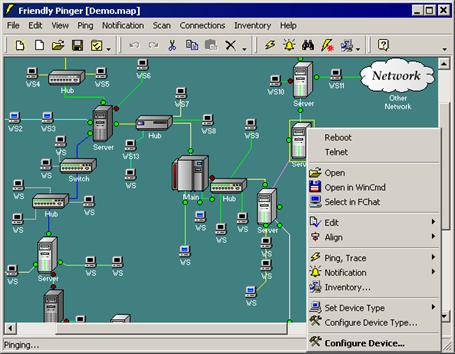

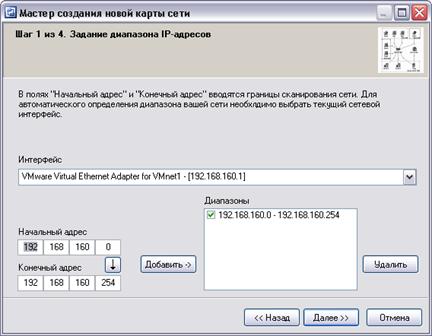

Диагностика локальных сетей ... ПО, следствием которых является неэффективное использование пропускной способности сервера и сети. Мы остановимся подробнее на первых четырех этапах комплексной диагностики локальной сети, а именно на диагностике канального уровня сети, так как наиболее легко задача диагностики решается для ... |

|

| 1039. |

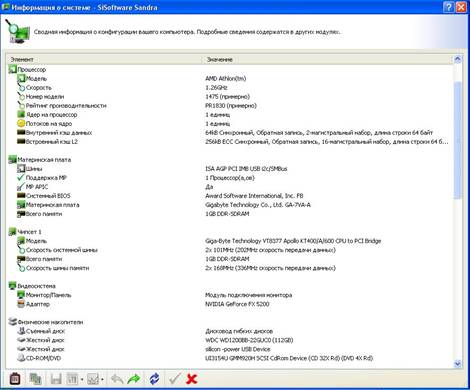

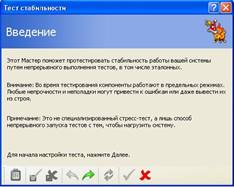

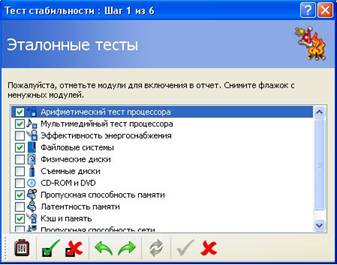

Диагностика и тестирование компьютерной системы ... происходит до появления сообщений на мониторе, то неисправность можно определить по звуковым сигналам. 1.4 Необходимость диагностирования компьютерной системы Система автоматического диагностирования представляет собой комплекс программных, микропрограммных и аппаратурных средств и справочной ... |

|

| 1040. |

Диагностика всех частей персонального компьютера ... выполнить целую серию тестов. Можно составить программу автоматизированной диагностики, наиболее эффективную в том случае, если вам необходимо выявить возможные дефекты или выполнить одинаковую последовательность тестов на нескольких компьютерах. Эти программы проверяют все типы системной памяти: ... |

|

| 1041. |

Деятельность корпорации Intel ... микропроцессоров Intel), тогда как устройства флэш-памяти находят применение как в компьютерах, так и в сотовой телефонии. История Корпорация Intel обрела известность благодаря продукции и технологиям, разработанным ее инженерами в начале 70-х годов - прежде всего, запоминающим устройствам, ... |

|

| 1042. |

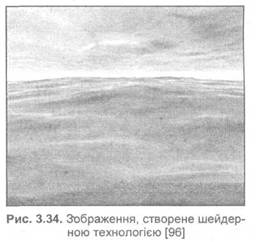

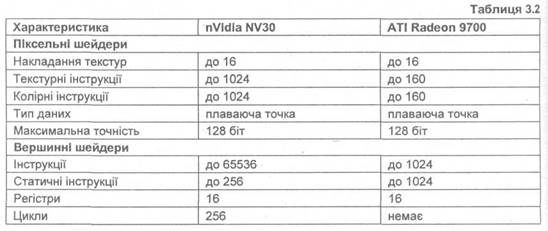

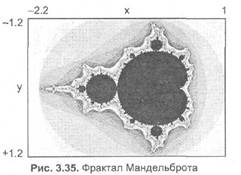

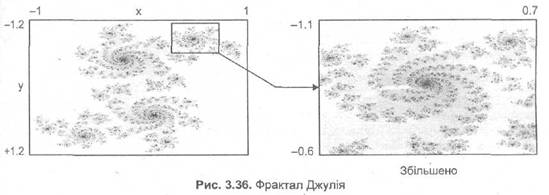

Деякі формати мультимедіа. Використання шейдерів та фракталів ... і фільму не з початку; при необхідності в цілях синхронізації пропускати декілька нерозпакованих кадрів (на повільних процесорах). Розглянемо деякі формати мультимедіа. • Формат AVI (Audio Video Interleaved), що є спеціальним форматом представлення відеофайлів в операційних системах сімейства ... |

|

| 1043. |

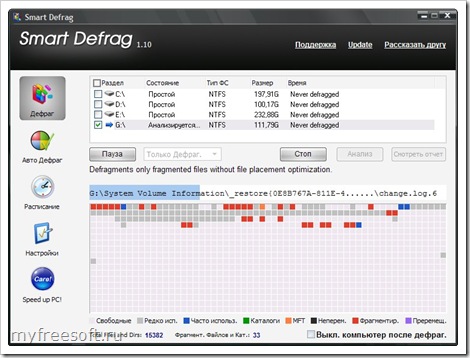

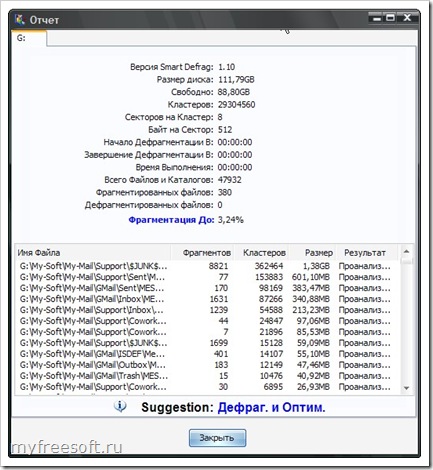

Дефрагментация жесткого диска ... фрагментированы. Дефрагментация жесткого диска, также может освободить немного дискового пространства винчестера. Существуют специальные программы по дефрагментации жестких дисков. Есть такая программа и у Windows XP. При установке операционной системы Windows XP, эта программа устанавливается по ... |

|

| 1044. |

Защита информации в Интернете ... все более заметной становится "коммерцизация" сети (80-90% средств поступает из частного сектора). Цель работы: изучить виды защиты информации в Интернете, терминологию в данной предметной области. Задачи: 1. найти и проанализировать ряд материалов по теме «Защита информации в ... |

|

| 1045. |

Защита информации в автоматизированных системах обработки данных: развитие, итоги, перспективы ... техники, собственных технических средств с новыми функциями по обработке информации. В своем уровне нарушитель является специалистом высшей квалификации, знает все об автоматизированных системах и, в частности, о системе и средствах ее защиты. В качестве главного средства защиты от ... |

|

| 1046. |

Защита информации ... правами и правилами; возможность изменения (модификации) правил взаимодействия между пользователями и объектами защиты; возможность получения -информации о безопасности объектов защиты. Некоторые программные методы обеспечивают возможность анализа функционирования системы защиты с целью повышения ... |

|

| 1047. |

Защита информации ... пользователей. Это сложная задача, требующая комплексного подхода к решению. Одно из главных преимуществ данного решения - рассмотрение подсистемы защиты информации от вредоносных программ как многоуровневой системы. Первый уровень включает в себя средства защиты от вредоносных программ, ... |

|

| 1048. |

Защита информации ... деятельности. В общем случае различают долгосрочное (перспективное), среднесрочное и текущее планирование; оперативно-диспетчерское управление защитой информации – организованное реагирование на непредвиденные ситуации, которые возникают в процессе функционирования управляемых объектов или ... |

|

| 1049. |

Зашита информации - методы и объекты ... преобразования информации обратились многие ученые, банковские и коммерческие системы. Защита информации методом криптографического преобразования заключается в приведении ее к неявному виду путем преобразования составных частей информации (букв, цифр, слогов, слов) с помощью специальных алгоритмов ... |

|

| 1050. |

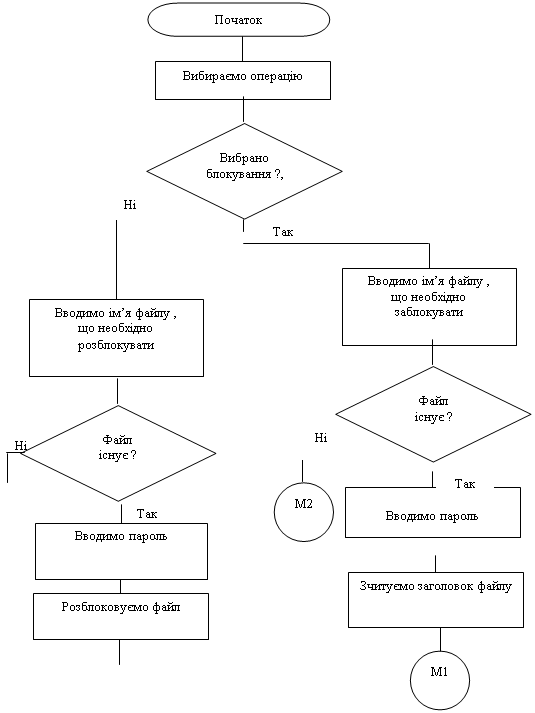

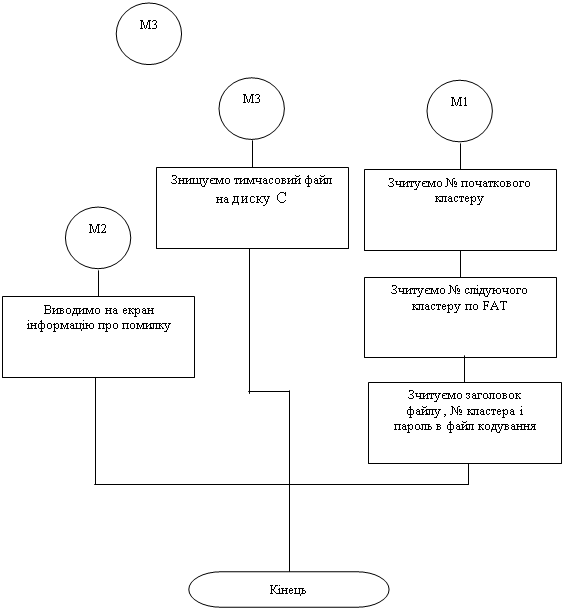

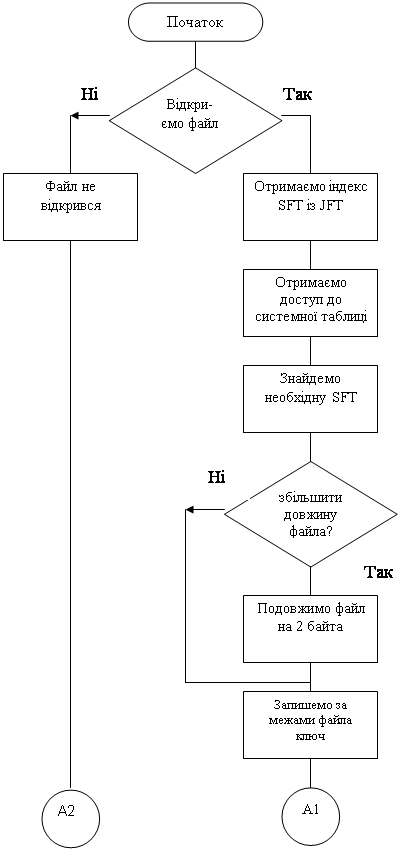

Захист файлів від запису ... розглянуті методи можуть використовуватися спільно в різноманітних комбінаціях. 3. Постанова задачі та методи її реалізації 3.1 Захист файлів від запису 3.1.1 Процес підготування програми на мові ассемблера Процес підготування і налагодження програми включає такі етапи: підготування вих ... |

|

| 1051. |

Захист програмного забезпечення ... модифікувати дані, що циркулюють в обчислювальній системі, довільним чином. 1. Основні поняття щодо захисту програмного забезпечення Програмне забезпечення є однією з базових складових сучасних ІКС. Розглянемо застосування до ПЗ моделі порушника, яка визначена в НД ТЗІ 1.1-002-99. ... |

|

| 1052. |

Захист программного забезпечення ... ійність механізмів, алгоритмів, методів захисту Для визначення надійності механізмів, алгоритмів і методів, що використовуються для захисту авторських прав в галузі програмного забезпечення, візьмемо за основу базові поняття і положення існуючих стандартів з оцінки безпеки інформаційних технолог ... |

|

| 1053. |

Захист інформації в інформаційних системах ... branch IN (SELECT num FROM Branch WHERE name = 'Odessa')) Для організації більш складної системи розмежування прав та введення рівнів секретності треба створити окремі структури даних з цією інформацією та ввести додаткові правила перевірки відповідності рівня користувача запиту рівню доступу до ... |

|

| 1054. |

Захист інформації ... сертифікат); перевірки відповідності засобів обчислювальної техніки, програмного забезпечення, засобів зв'язку й АС в цілому установленим вимогам по захисту інформації (сертифікація засобів обчислювальної техніки, засобів зв'язку й АС); здійснення контролю по захисту інформації. Стаття 11. ... |

|

| 1055. |

Захист данних ... дуже трудомісткою. Слід зазначити, що алгоритми криптосистем з відкритим ключем (СВК) можна використовувати за трьома напрямками: 1. Як самостійні засоби захисту даних, що передаються чи зберігаються. 2. Як засіб для розподілу ключів. Алгоритми СВК більш трудомісткі, ніж традиційні криптосистеми ... |

|

| 1056. |

Захист від несанкціонованого доступу ... пошту, що без додаткових засобів захисту може стати надбанням сторонніх осіб. Самим надійним захистом від несанкціонованого доступу до переданої інформації і програмних продуктів ПК є застосування різноманітних методів шифрування (криптографічних методів захисту інформації). Криптографічні методи ... |

|

| 1057. |

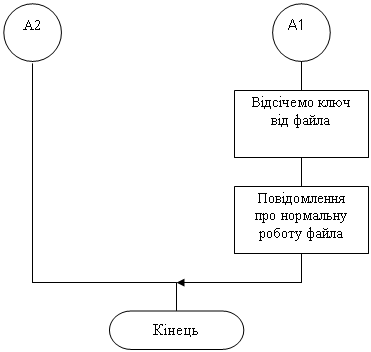

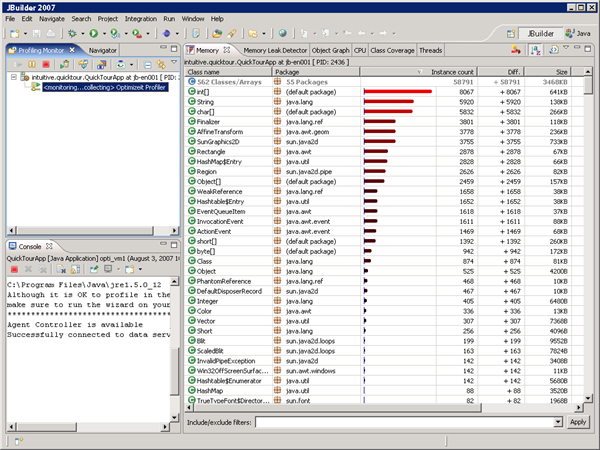

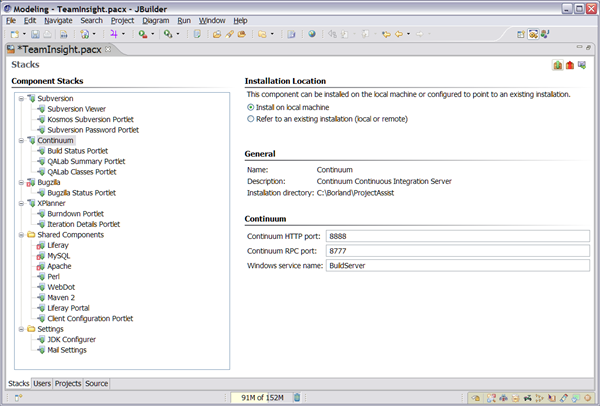

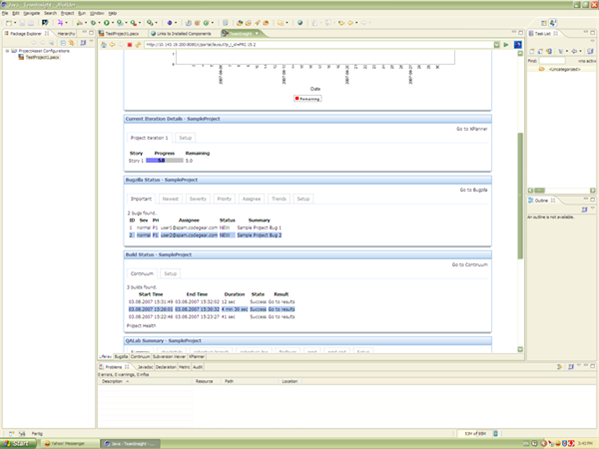

Застосування програмного продукту "In Team" у процесі автоматизації роботи менеджера ... і стеками викликів, файлами і сесіями налагодження (вимагає TeamServer или JBuilder 2007 Enterprise Edition). 1.5. Переваги і недоліки (обмеження) програмного продукту JGEAR Team Client також включає розширення в галузі співробітництва команди за технологією Затьмарення у відкритих - вихідних ... |

|

| 1058. |

Застосування електронного цифрового підпису ... nbsp; Постанова Кабінету Міністрів України від 28.10.2004 р. №1452 «Про затвердження Порядку застосування електронного цифрового підпису органами державної влади, органами місцевого самоврядування, підприємствами, установами та організаціями державної форми ... |

|

| 1059. |

Застосування в інформаційній діяльності організації або установи експертних систем ... - збут - споживання" не зможуть успішно діяти на ринку, не маючи інформації. 2.2 Можливості застосування в інформаційній діяльності організації або установи експертних систем Область застосування експертних систем розширяється швидко. І уряд, і промисловість починають фінансувати комерц ... |

|

| 1060. |

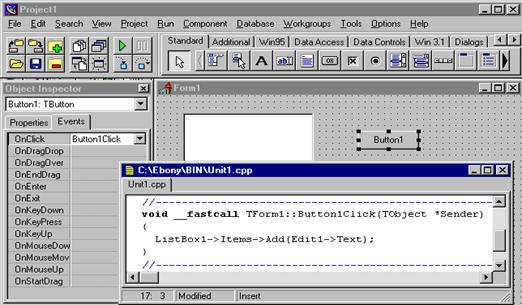

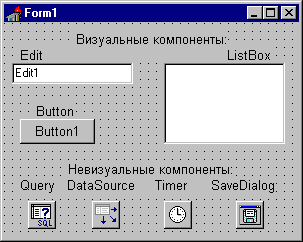

Застосування BORLAND C++ BUILDER для створення ігрових програм ... потім протестуємо його. Отже, ми познайомилися із середовищем розробки Borland C++ Builder і створили простий додаток. Практична частина Результатом нашої роботи є ігровий проект програми “О счасливчик”. Зауважимо лише, що для спрощення робити нами був реалізований лише текстовий інтерфейс ... |

|

| 1061. |

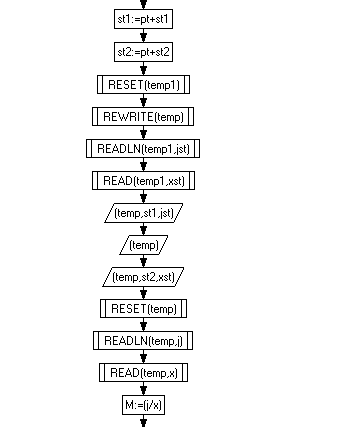

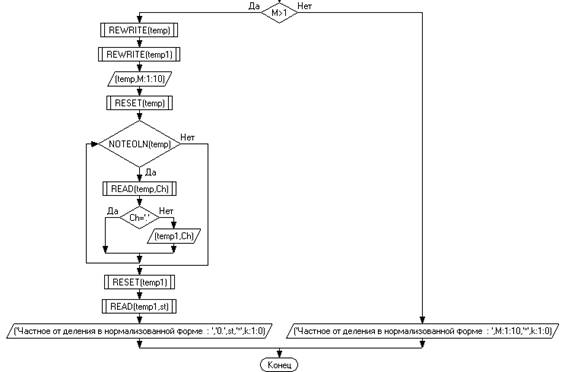

Деление чисел в нормализованной форме ... форме в десятичной СС. В данной курсовой работе показан один из алгоритмов деления чисел в нормализованной форме. Такие программы удобны для быстрого получения нормализованного произведения чисел с помощью TP Pascal. Для реализации поставленной задачи я использовала теоретические сведения из курса ... |

|

| 1062. |

Деление двоичных чисел в прямом, обратном и дополнительном кодах ... к арифметическому сложению. В результате упрощаются арифметические устройства машин. Для представления двоичных чисел в машине применяют прямой, обратный и дополнительный коды. Во всех этих кодах предусматривается дополнительный разряд для представления знака числа, причем знак «+» кодируется ... |

|

| 1063. |

Действия с векторами ... будем поглощать знания с большим желанием, ведь они пригодятся вам в дальнейшем. Сегодня у нас необычный и очень ответственный урок по теме: «Действия с векторами». Необычный потому-что – это повторительно-обобщающий урок геометрии с применением компьютерных технологий, а ответственный потому, что ... |

|

| 1064. |

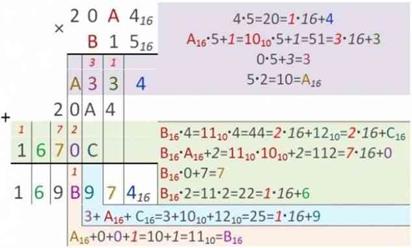

Действия над числами в различных системах счисления ... счисления в двоичную, восьмеричную и шестнадцатеричную системы счисления а)945(10)=1110110001(2)=1661(8)=3B1(16) 945 2 944 472 2 1 472 236 2 0 236 118 2 0 ... |

|

| 1065. |

Деинсталляция программ ... , несмотря на все свои достоинства, никак не хотел нормально удаляться, пока не был поменян на новую, более "сговорчивую" версию; программа деинсталляции спрашивает, удалять ли файлы, при этом указывается путь к ним. В этом случае рекомендуется оставлять все файлы, которые находятся в ... |

|

| 1066. |

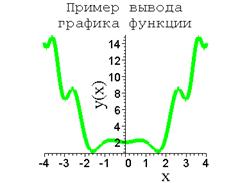

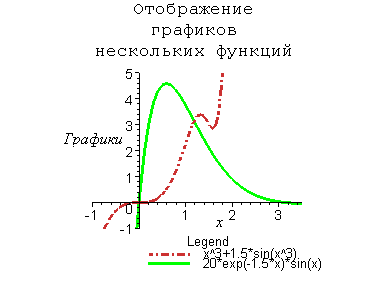

Двумерная графика системы Maple ... рисунке отображено контекстное меню, появляющееся при щелчке правой кнопкой мыши, когда указатель расположен в области графического вывода. При выделении двумерной графики на рабочем листе меню Insert, Spreadsheet и Options, находящиеся в строке основного меню, заменяются новыми Style, Legend. Axes, ... |

|

| 1067. |

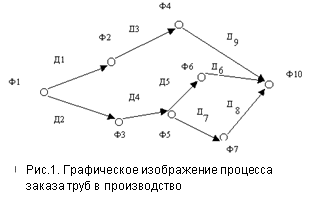

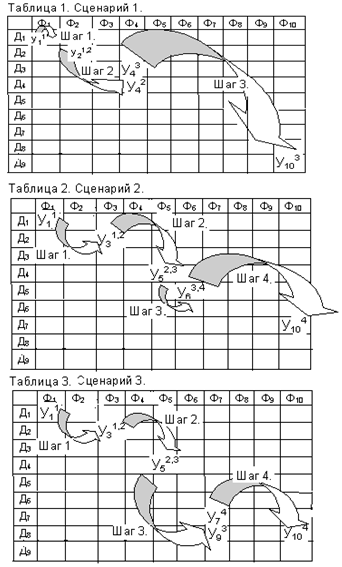

Графовая модель композитного документооборота ... установления однозначного соответствия между понятиями теории графов и понятиями композитного документооборота, введенными и применяемыми автором этой статьи [8, 10]. 3.2.2. Графовая модель При построении графовой модели документооборота предлагается использовать следующий способ отображения ... |

|

| 1068. |

Графічні роботи на комп’ютері ... ). Для отримання інформації про апаратні можливості вашого відеоадаптера ви можете використати таку програму, як 3DMark. Є можливість оновлювати DirectX на комп’ютері. Для цього можна встановити необхідні файли, які поділяються на дві частини: runtime-файли і SDK (Software Developr Kit). Для ... |

|

| 1069. |

Графічний інтерфейс користувача Linux ... екрана дисплея, настроювання панелі задач робочого стола. Теоретичні відомості 1 Загальні відомості про робочі столи користувача в Linux Робочий стіл – це графічний інтерфейс користувача з операційною системою. Робочий стіл дозволяє: переглядати в графічному режимі файлову систему і ... |

|

| 1070. |

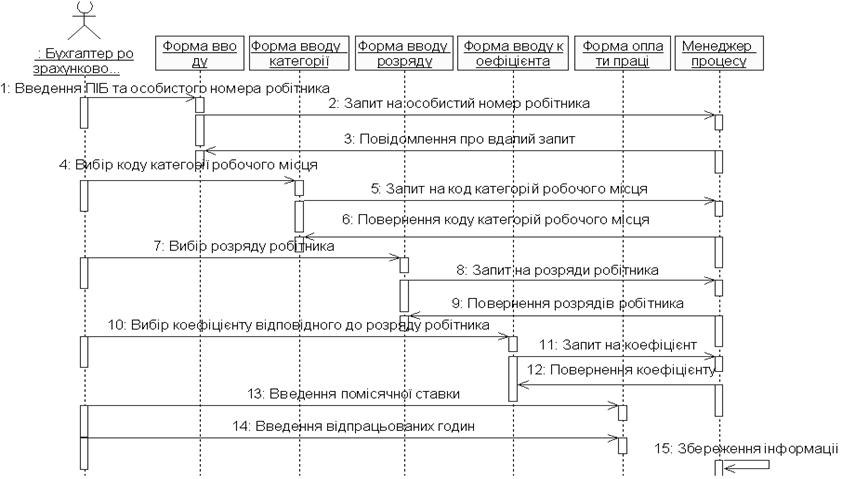

Графічне та геометричне моделювання та інтерактивні системи» На тему «Система бухгалтерського обліку» ... DLL, TLB, OCX, підтримку CORBA, IDL, ADO, COM, Java. Висновки Результатом виконання курсового проекту є змодельована система бухгалтерського обліку. Моделювання даної системи дозволяє нам наочно продемонструвати бажану структуру і поведінку системи. Моделювання також необхідно для візуалізац ... |

|

| 1071. |

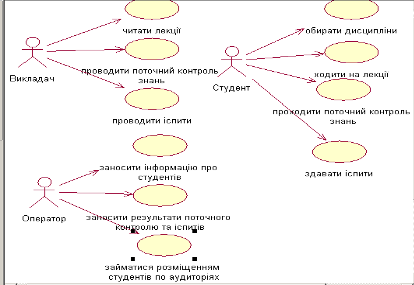

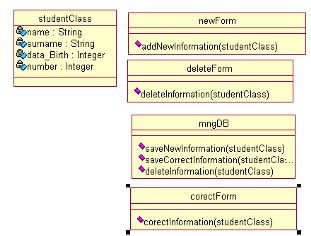

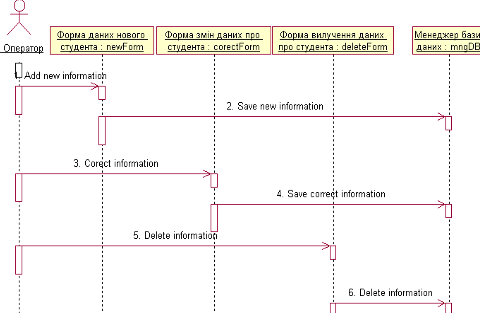

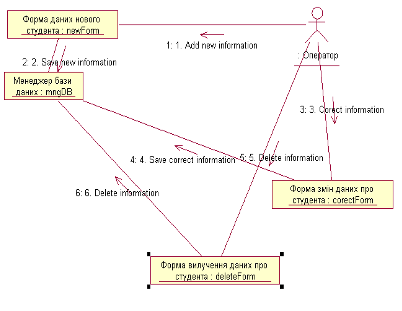

Графічне та геометричне моделювання та інтерактивні системи ... етапів робіт при проектуванні програмних систем масштабу підприємства. У даній курсовій роботі демонструється можливий підхід до моделювання системи обліку слухачів на курсах з використанням уніфікованої нотації, заснований на застосуванні Уніфікованої Мови Моделювання (Unified Modeling Language) ... |

|

| 1072. |

Графічна бібліотека OpenGl ... два типи: алгоритми зафарбовування від внутрішньої точки до границь довільного контуру й алгоритми, що використовують математичний опис контуру. 2. Графічна бібліотека OpenGl OpenGL — це "програмний інтерфейс для апаратури, яка створює графіку" [88]. Цей інтерфейс зроблений у ... |

|

| 1073. |

Графическое представление данных в Excel ... изображение задания 2. Выполнение работы: Задание 1. По данным таблицы (рис. 43), но без строки Всего, построили гистограмму, представленную на рисунке и выполнили следующие действия: · ... |

|

| 1074. |

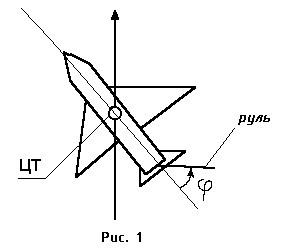

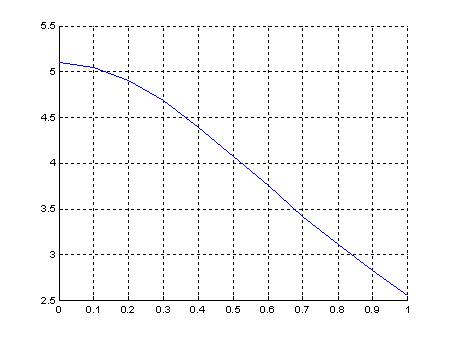

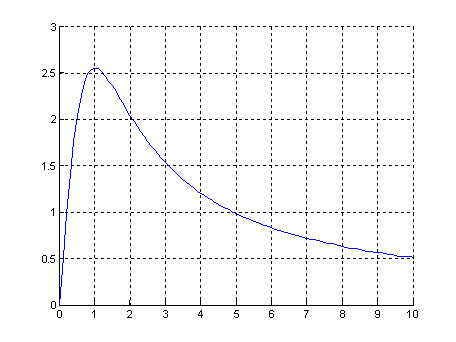

Графическое моделирование зависимостей максимальной высоты и длины полёта тела от коэффициента сопротивления среды ... Т.о. получим следующие формулы: Построим графики зависимостей максимальной высоты и длины полёта тела от коэффициента сопротивления среды: скорость тела ускорение свободного падения зависимость высоты ... |

|

| 1075. |

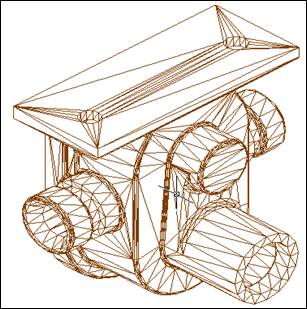

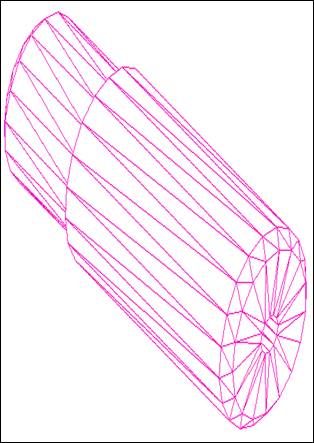

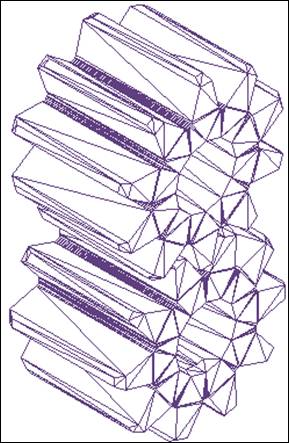

Графическое моделирование деталей масляного насоса с помощью графической системы AutoCAD ... . Этим универсальным инструментом и стал AutoCAD,- незаменимый помощник современного инженера-конструктора. В настоящее время графическая система AutoCAD является основным приложением для создания графической, технической документации как на предприятиях и фирмах России, так и в странах ближнего ... |

|

| 1076. |

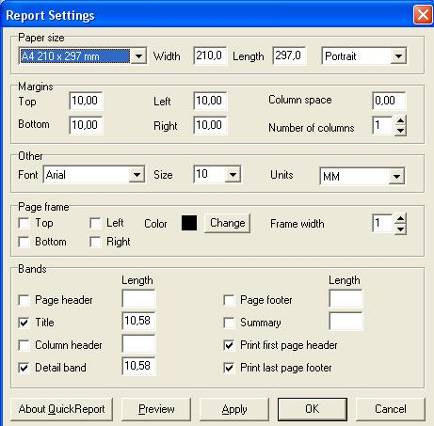

Засоби виводу інформації на принтер в об’єктно-орієнтованому середовищі програмування Delphi ... . Якщо цій властивості привласнити значення True, то в звіті буде автоматично створена дочірня смуга. При виводі інформації на принтер в середовищі Delphi використовуються ще компоненти PrintDialog та PrintSetupDialog. Компонент PrintSetupDialog призначений для на лаштування параметрів принтера, ... |

|

| 1077. |

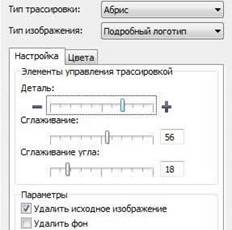

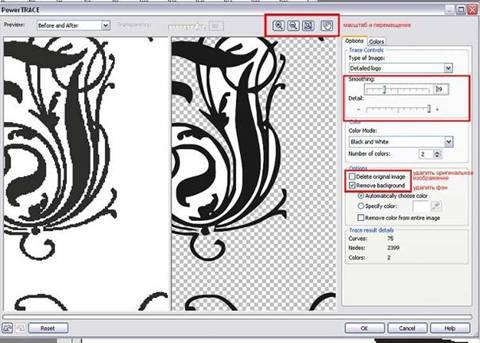

Засоби векторної трасировки растрових зображень в Corel Drow ... з новітніми операційними системами Windows і продовжує традиції розвитку професійних графічних пакетів для ПК. 3. Способи та процеси векторної трасировки растрових зображень в Corel Drow Взагалі, якщо отримати інструмент для переведення вектора в растр (трасування) без втрат якості – це була ... |

|

| 1078. |

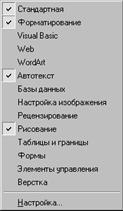

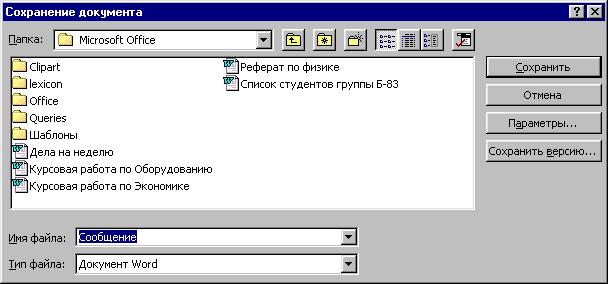

Запуск Word. Выход из Word. Настройка пользовательского интерфейса. Открытие и сохранение документа ... несохраненные изменения, Word предложит вам их сохранить на диск с помощью такого диалогового окна: Упражнение 3. Настройка пользовательского интерфейса. 3.1. Панели инструментов Word. Word имеет очень удобные панели инструментов, позволяющие быстро давать команды для выполнения многих ... |

|

| 1079. |

Записи в языке Turbo Pascal ... оператор >, где with, do - ключевые слова (пер. с англ. с, делать), < сп. записей > – список из одной или нескольких переменных типа запись, разделенных запятыми. < оператор > - любой оператор языка Турбо-Паскаля. В рамках оператора, определяемого внутри оператора with (или ... |

|

| 1080. |

Законодательные и нормативные документы по использованию ИКТ в образовании ... . Учителя всех школ, получающих средства ИКТ, проходят повышение квалификации в области использования ИКТ в образовательном процессе. В 2002 г. такую подготовку прошли более 4.000 педагогов. Перед столичным образованием стоит ряд проблем, без решения которых невозможно дальнейшее повышение ... |

|

| 1081. |

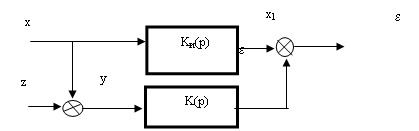

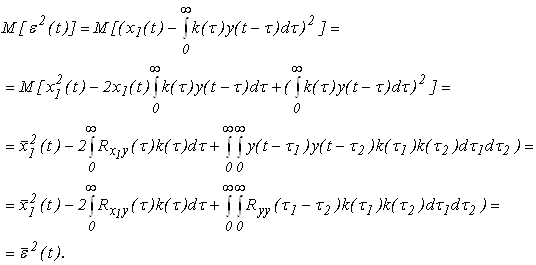

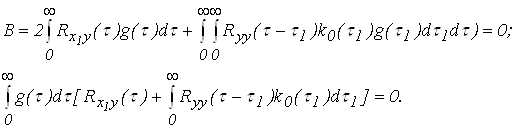

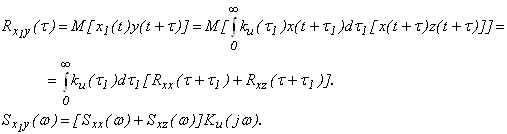

Задачи синтеза оптимальных систем управления ... полученных выражений При этом передаточная функция представляет аппериодическое звено Где Пример 2. Рассмотрим задачу фильтрации с дифференцированием. Определить оптимальную передаточную функцию - K0 (p) устойчивой и физически реализуемой системы рис.3. Дано: Полезный сигнал - X ... |

|

| 1082. |

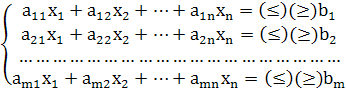

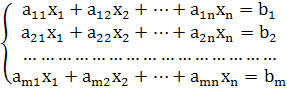

Задачи линейного программирования. Алгоритм Флойда ... программирования являются уравнениями и на все переменные xj наложены условия неотрицательности, то она называется задачей линейного программирования в канонической форме, или канонической задачей линейного программирования (КЗЛП). В матричной форме КЗЛП можно записать в следующем виде: ... |

|

| 1083. |

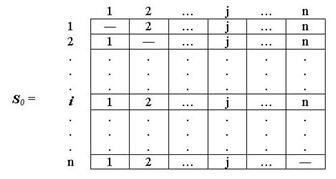

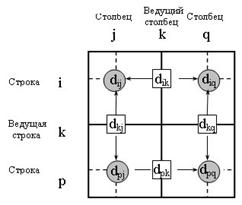

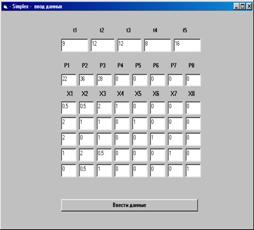

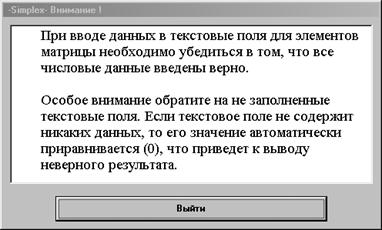

Задачи линейного программирования ... Метод решения задачи Симплексный метод был разработан известным американским математиком Дж. Данцигом и в настоящее время стал универсальным методом решения задач линейного программирования. Алгоритм метода состоит из ряда шагов. 1. При решении задачи симплекс методом необходимо систему ... |

|

| 1084. |

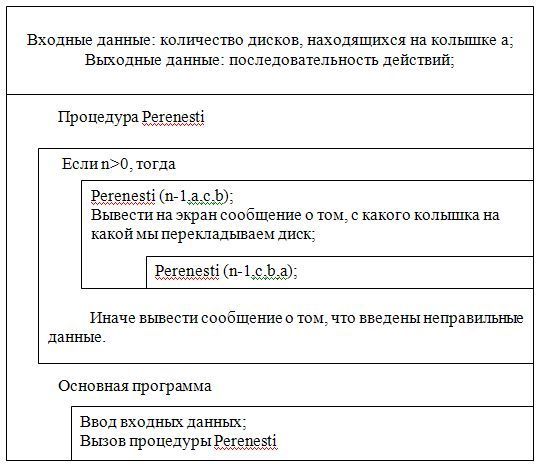

Задача о Ханойских башнях ... n дисков, n – заданное натуральное число). Целью данной курсовой работы является изучение рекурсивного алгоритма решения задачи о Ханойских башнях, разработка программы, печатающей последовательность действий. 1. Построение модели Математической моделью данной задачи является рекуррентное ... |

|

| 1085. |

Задача линейного программирования ... системе ограничений: и условию неотрицательности 0 (j = ), которая обеспечивает экстремум целевой функции Z(Y) = Допустимым решением задачи линейного программирования называется любой набор значений переменных удовлетворяющий системе ограничений и условной неотрицательности. ... |

|

| 1086. |

Задача Y- пентамино ... рекурсивный вызов подпрограммы.v Программа Далее приводится непосредственно сам текст исходного кода программы, реализующей алгоритм решения задачи Y-пентамино. #include<iostream.h> #include<cmath> #include"pent.h" void forming(int geo[12][25]); void placing(int ... |

|

| 1087. |

Загрузка XML-данных в скринсейвер ... . Задачи проекта Реализовать скринсейвер, подгружающий данные о погоде с сайта www.gismeteo.ru. Данный скринсейвер выводит желаемые элементы (не все элементы XML кода): температура, давление, скорость ветра, текущий день, месяц и год. В зависимости от того, какое значение принимает, ... |

|

| 1088. |

Загальнодержавні класифікатори економічної інформації ... ію побудови національної статистики України та Державну програму переходу на міжнародну систему обліку і статистики» від 04.05.1993 р. Загальнодержавні класифікатори розробляються і підтримуються в централізованому порядку і є єдиними для всієї країни. Роботи зі створення і ведення державних ... |

|

| 1089. |

Загальні системи комп’ютерної графіки ... відрізняються принципами формування зображення при відображенні на екрані монітору або при друкуванні на папері. 2. Загальна структура і функції комп’ютерної графіки Растрову графіку використовують при розробці електронних (мультимедійних) та поліграфічних видань. Ілюстрації, виконані ... |

|

| 1090. |

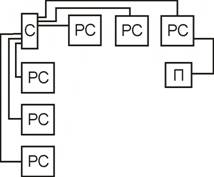

Загальні основи, апаратні та програмні засоби побудови комп'ютерних мереж ... в одному кабінеті і спільного використання принтера, та файлів, що містяться на одному з комп’ютерів. Навести схему з'єднання, загальний перелік та кількість необхідного обладнання, вказати основні етапи побудови та налагодження мережі. Для нашої мережі виберемо топологію зірка. Для цього візьмемо ... |

|

| 1091. |

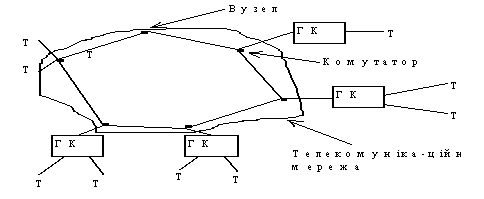

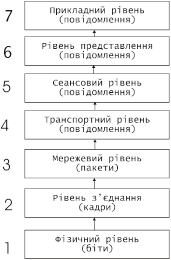

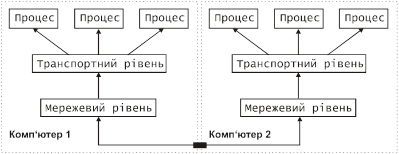

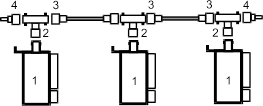

Загальні основи побудови комп'ютерних мереж ... адрес портам і надалі подібні пакети надсилатимуться тільки отримувачу. Звичайно комутатор використовується для об'єднання кількох локальних комп’ютерних мереж в одну загальну мережу або при інтенсивних передаваннях великих обсягів графічних чи мультимедійних даних. Мережева операційна система ... |

|

| 1092. |

Графический редактор CorelDraw: рисование сложных фигур, создание пейзажей ... в графическом редакторе создать какую-либо сложную фигуру, пейзаж и подробно описать последовательность действий. Задачи: - Изучить основы компьютерной графики; - Выявить основные технологические операции графического редактора CorelDraw; - Ознакомиться с инструментами графического редактора; ... |

|

| 1093. |

Графический процессор CorelDraw ... растровой графикой; кратко рассматривается в этой главе) и CorelDREAM 3-D (программы для трехмерного графического моделирования). Основы CorelDraw Прежде чем запускать CorelDRAW и начинать создавать графические образы, рассмотрим несколько базовых концепций CorelDRAW. (Возможно, при этом придется ... |

|

| 1094. |

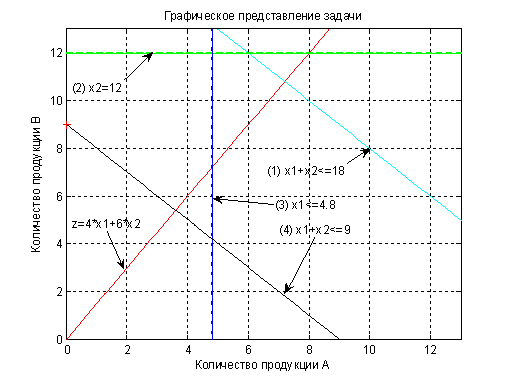

Графический метод решения задач линейного программирования ... производства единицы продукции Прибыль, грн 1 2 3 4 А 1 0 5 3 4 В 1 1 0 2 6 Построение математической модели Для реализации графического метода решения задач линейного программирования необходимо определить целевую функцию: Z=4*x1+6*x2, где Z→max – ... |

|

| 1095. |

Графические форматы ... финансовые проблемы, объявила LZW коммерческим стандартом, использование которого требует оплаты. Это автоматически сделало GIF единственным в мире платным графическим форматом, что вызвало волну недовольства среди пользователей Интернета, поскольку практически на всех современных web-сайтах так или ... |

|

| 1096. |

Графические средства Corel Draw в информационных системах ... выделенных объектов. Чтобы удалить фрагмент контура: 1. Выберите инструмент Eraser (Ластик) на панели инструментов. Если вы используете современный графический планшет, например Wacom Intuos, то просто переверните перо другой стороной. 2. Введите диаметр ластика в поле Eraser ... |

|

| 1097. |

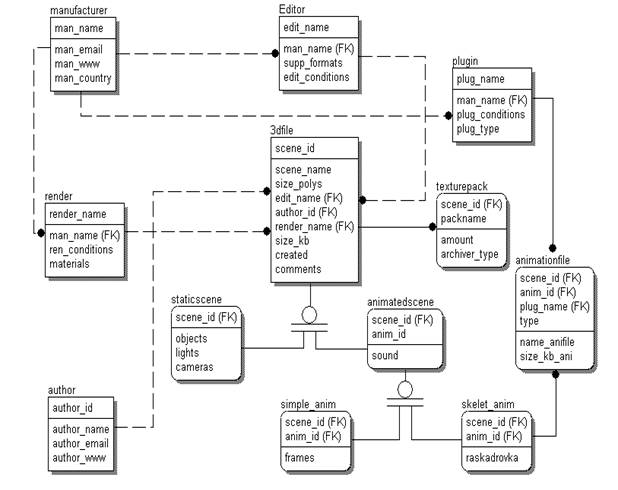

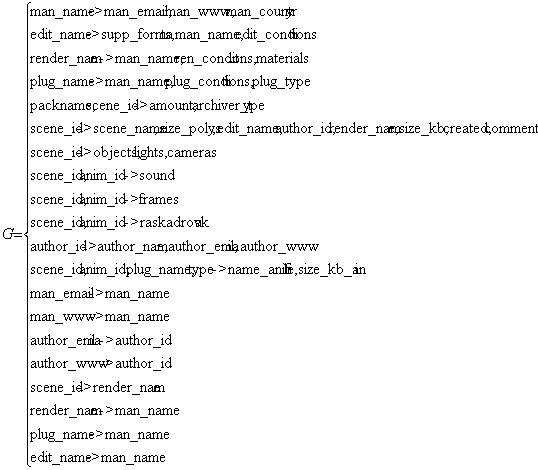

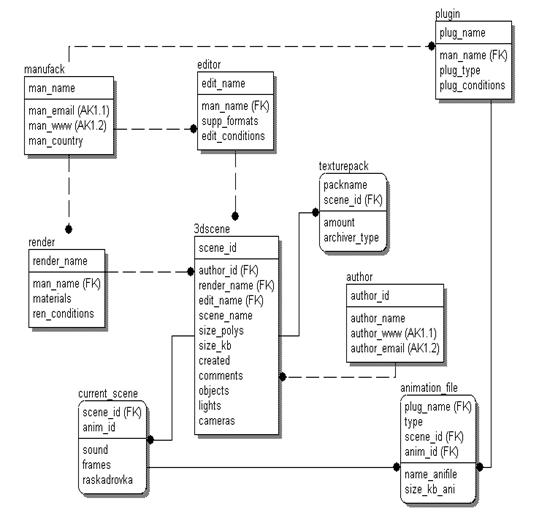

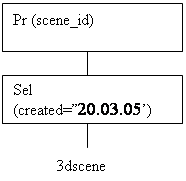

Графические редакторы (пакеты трехмерного моделирования) ... производителями plug_name->man_name Плагин не может быть произведен двумя и более производителями edit_name->man_name Программа моделирования не может быть произведена двумя и более производителями man_name->man_email, man_www, man_country Имя производителя определяет ... |

|

| 1098. |

Графические редакторы ... используемые функции Разработчики GIMP не заинтересованы в постоянном наращивании функционала, в котором не нуждаются пользователи, и регулярном выпуске новых версий графического редактора. Традиционно GIMP считается свободным аналогом ряда проприетарных редакторов (чаще всего ... |

|

| 1099. |

Графические возможности Microsoft Word ... | Параметры, и на вкладке Общие убрать переключатель Автоматически создавать полотно при вставке автофигур. 6.1.Автофигуры В Microsoft Word имеется множество стандартных изображений, включающих геометрические фигуры, стрелки и др. Эти изображения получили название автофигур. Автофигуры ... |

|

| 1100. |

Графическая информация и средства ее обработки ... разделов: инженерная графика, научная графика, Web-графика, компьютерная полиграфия и прочие. Цель работы: рассмотреть технологию обработки графической информации. Задачи работы: Рассмотреть понятие информационной технологии; Рассмотреть виды компьютерной графики: "Растровая графика, & ... |