| № | Название работы | Скачать |

|---|---|---|

| 3901. |

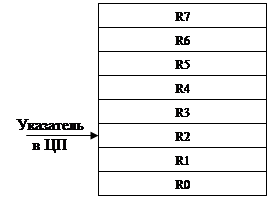

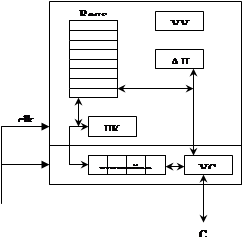

Арифметические устройства ... сдвига (А и В) и регистр суммы. Регистры сдвига А и В связаны со входами А и В полного сумматора. Рис. 15.17. Принцип работы суммирующего устройства последовательного действия Процесс последовательного суммирования состоит из нескольких шагов, которые отображены на рис. 15.17. На первом шаге ... |

|

| 3902. |

Арифметические основы работы ЭВМ ... такого компьютера должны входить: ♦ арифметико-логическое устройство, выполняющее арифметические и логические операции; ♦устройство управления, организующее процесс выполнения программ и синхронизирующее работу остальных устройств компьютера; ♦запоминающее устройство (память), ... |

|

| 3903. |

Арифметические операции с BCD числами ... и деления старший полубайт должен быть заполнен нулями; для сложения и вычитания он может содержать любое значение. Арифметические операции над распакованными десятичными числами выполняются в 2 стадии. Сначала используются обычные беззнаковые инструкции сложения, вычитания или умножения, которые ... |

|

| 3904. |

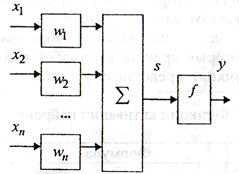

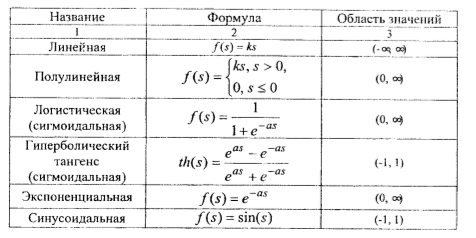

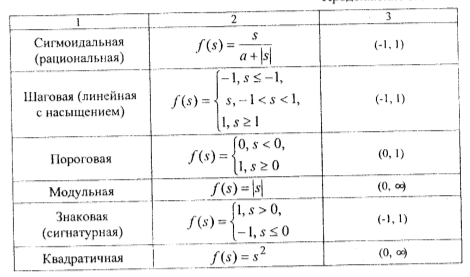

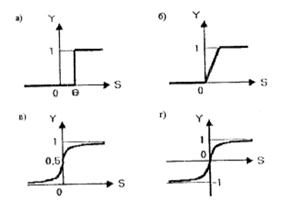

Аппроксимация функции с использованием нейронных сетей ... аппроксимации таблично заданной функции yi=f(xi)=[2.09 2.05 2.19 2.18 2.17 2.27 2.58 2.73 2.82 3.04 3.03 3.45 3.62 3.85 4.19 4.45 489 5.06 5.63 5.91], i=1,20. В математической среде Matlab создаем новый M-File, в котором записываем код программы создания и обучения нейронной сети с использованием ... |

|

| 3905. |

Аппаратура, программное обеспечение и микропрограммы ... язык ассемблера, язык ассемблерного типа (assembly language) DMA IOCS Упражнения 2.1 Укажите различия между аппаратурой, программным обеспечением и микропрограммами. 2.2 Объясните, в чем заключается концепция расслоения памяти. 2.3 Что такое двойная буферизация? Подробно опишите, ... |

|

| 3906. |

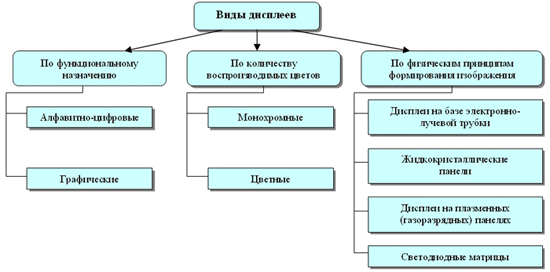

Аппаратные средства вывода графической информации. Средства визуального отображения графической информации ... панели получили довольно широкое распространение в больших телевизорах и всевозможных табло. Их ключевое преимущество перед конкурирующими средствами отображения информации - высокая яркость - востребовано в условиях естественного освещения. Отметим и сочные насыщенные краски с широкой цветовой ... |

|

| 3907. |

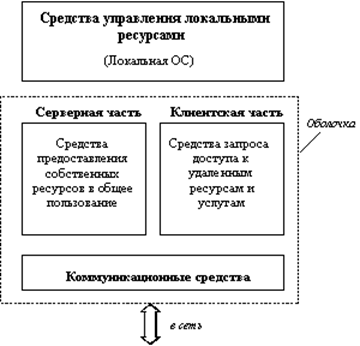

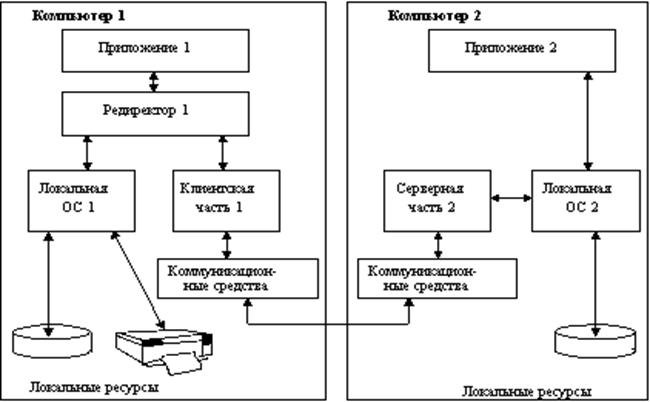

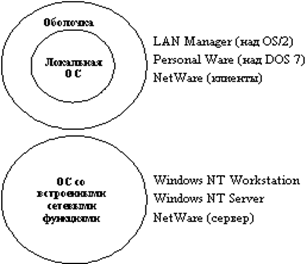

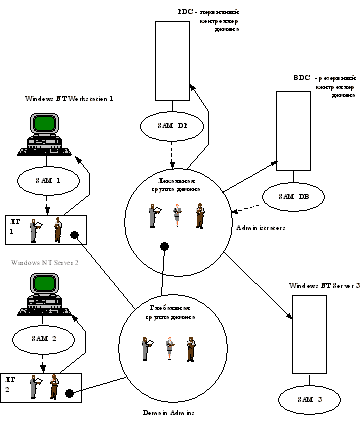

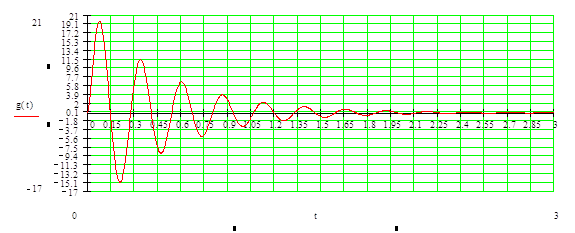

Аппаратные и программные средства сети ... сети с выделенным сервером все компьютеры в общем случае могут выполнять одновременно роли и сервера, и клиента, эта сеть функционально не симметрична: аппаратно и программно в ней реализованы два типа компьютеров - одни, в большей степени ориентированные на выполнение серверных функций и работающие ... |

|

| 3908. |

Аппаратное обеспечение персонального компьютера ... от излучений вас, но не ваших соседей по комнате. Ставьте монитор «спиной» к стене, поскольку наиболее опасной зоной в персональном компьютере являются задние панели системного блока и дисплея. И старайтесь не работать за мониторами, не соответствующими стандарту безопасности. Видеокарта, ... |

|

| 3909. |

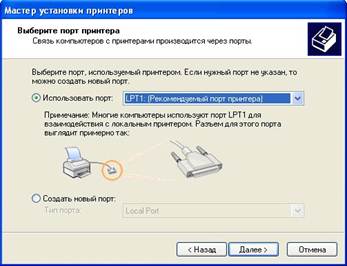

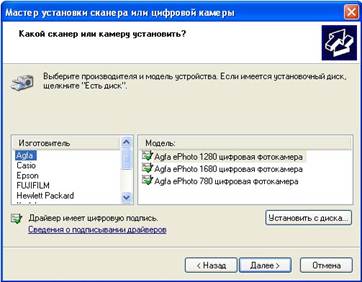

Аппаратное обеспечение компьютера ... дисков, используемые для чтения и записи на дискеты; устройства охлаждения Периферийные устройства Периферийные устройства подключаются к интерфейсам компьютера и предназначены для выполнения вспомогательных операций. По значению периферийные устройства можно подразделить на: - ... |

|

| 3910. |

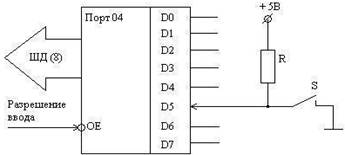

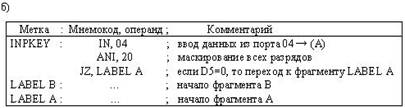

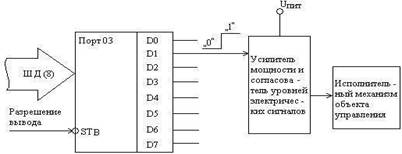

Аппаратное и программное обеспечение простых микропроцессорных систем ... минимального или максимального значения вводимого массива параметров; – операции сортировки и т.п. Ниже приводятся некоторые способы программного обеспечения типовых функций управления процессами применительно к МП КР580ВМ80. На рис. 2. показана схема подключения контакта двоичного ... |

|

| 3911. |

Аппаратно-технические средства ПК ... А0, с роликовой подачей листа, механическим или вакуумным прижимом. [3] 3.3 ПОНЯТИЕ ПЕРЕФИРИЙНОГО УСТРОЙСТВА Периферийное устройство - часть технического обеспечения, конструктивно отделенная от основного блока вычислительной системы. Периферийные устройства имеют собственное управление и ... |

|

| 3912. |

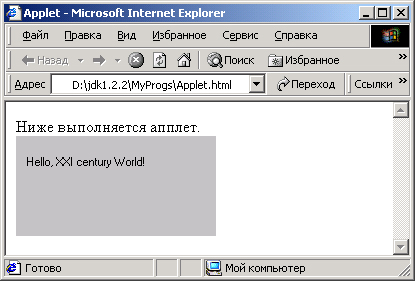

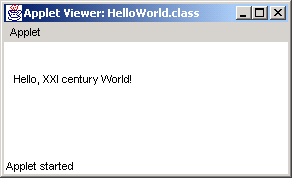

Аплеты ... аплета. Вот как он выглядит: public void init(){} Метод init () не имеет аргументов, не возвращает значения и должен переопределяться в каждом аплете — подклассе класса Applet. Обратные действия — завершение работы, освобождение ресурсов — записываются при необходимости в метод destroy(), тоже ... |

|

| 3913. |

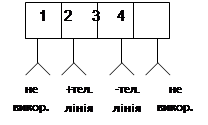

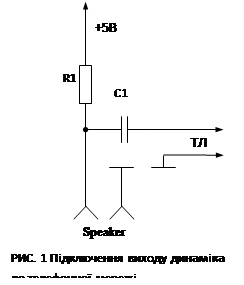

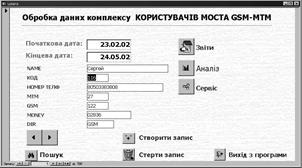

Апаратно–програмний комплекс GSM-МТМ ... так, щоб доступ до нього користувача та його колег був зручним. Висновки Результатом даного дипломного проекту є спроектований та впроводжений апаратно-програмний комплекс GSM↔MTM. Реалізована можливість двостороннього зв’язку між мережами GSM та MTM, комплекс реалізує персональну ... |

|

| 3914. |

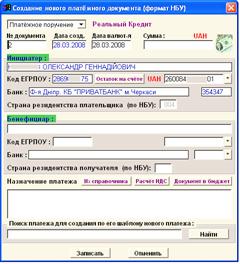

Апаратно-програмний комплекс для віддаленого обслуговування клієнтів ПриватБанку ... повідомлень завжди не менша за 9. 5 ОХОРОНА ПРАЦІ Метою даного дипломного проекту є вибір „Аппаратно-програмного комплексу для віддаленого обслуговування клієнтів ПриватБанку”. Тому потенційною аудиторією користувачів розробленого комплексу являються як клієнти ... |

|

| 3915. |

Антивірусні програми ... ів та лікування від них магнітних дисків, потрібно привчити себе систематично користуватися цими програмами. В практичній потрібно використовувати різні антивірусні програми. Методика їх використання може бути різною. Для початківця рекомендуємо перед копіюванням файлів з чужої дискети перш за все ... |

|

| 3916. |

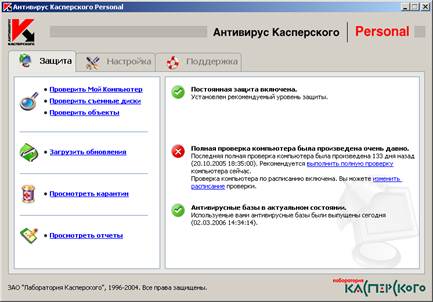

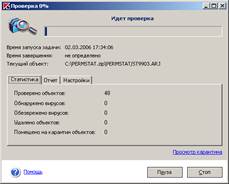

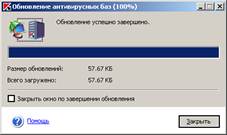

Антивірусна програма "Kaspersky Аntivirus Personal 5.0" ... на такі групи, як детектори, фаги, ревізори, охоронці, вакцини. Детектори (сканери). Їх метою є постановка діагнозу, лікуванням буде займатися інша антивірусна програма або професійний програміст – “вірусолог”. Фаги (поліфаги). Програми спроможні найти і знищити вірус (фаги) або декілька вірусів ... |

|

| 3917. |

Антивирусные программы ... на выполнение неизвестные программы из Интернета) снизило бы вероятность распространения вирусов и избавило бы от надобности пользоваться многими антивирусными программами. Пользователи компьютеров не должны всё время работать с правами администратора. Если бы они пользовались режимом доступа ... |

|

| 3918. |

Антивирусные программы ... этих «замаскированных» вирусов требуется мощный механизм распаковки, который может дешифровать файлы перед их проверкой. К несчастью, во многих антивирусных программах эта возможность отсутствует и, в связи с этим, часто невозможно обнаружить зашифрованные вирусы. · & ... |

|

| 3919. |

Антивирусные программные средства ... благодаря своему блоку эвристического анализа обнаруживает и многие (свыше 80%) неизвестные вирусы. 3. Аппаратно-программный комплекс Sheriff Аппаратная защита позволяет защитить сами антивирусные средства от проникновения в них вирусов и рекомендуются для использования в особо ответственных ... |

|

| 3920. |

Антивирусная защита ПО для серверов ... подобные инциденты практически никогда не кончаются массовыми эпидемиями, чего нельзя сказать про макро-вирусы. 2 Антивирусное ПО для серверов локальных сетей Вопросы эффективной антивирусной защиты сегодня как никогда актуальны и в корпоративном секторе, и среди частных пользователей, однако, ... |

|

| 3921. |

Антивирусная защита ... лишиться данных, у вас могут быть украдены пароли; вероятны и многие другие неприятности. Windows, к сожалению, не располагает собственными средствами антивирусной защиты, если не брать в расчет антивирус от McAfee, включенный в пакет Microsoft Plus 98. Хорошо, что на свете существует множество ... |

|

| 3922. |

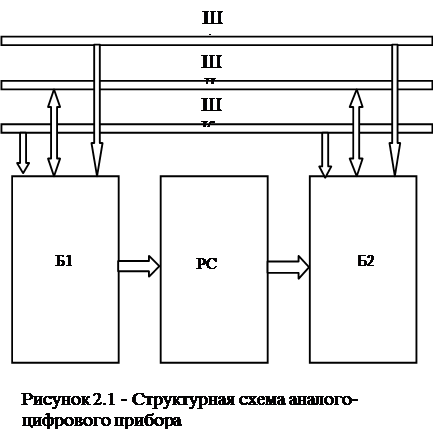

Аналоговые и гибридные машины ... и исходных данных, построить принципиальные схемы блоков Б1 и Б2 и соединить их с блоком РС. Вывод В ходе работы над курсовым проектом по дисциплине «Аналоговые и гибридные ЭВМ» были закреплены основные теоретические знания и практические навыки, включающие задачи анализа и синтеза форм |

|

| 3923. |

Аналогові і гібридні електричні обчислювальні машини ... 0.5%). 7. Опис функціонування гібридної ЕОМ Схема електрична принципова синтезованої ГЕВМ (додаток 1) являє собою композицію аналогової обчислювальної машини і засобів сполучення її з цифровий ЕОМ. Безпосередньо АЕВМ складається з 8 операц ... |

|

| 3924. |

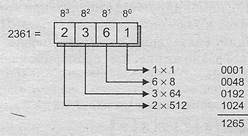

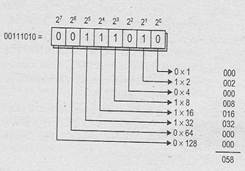

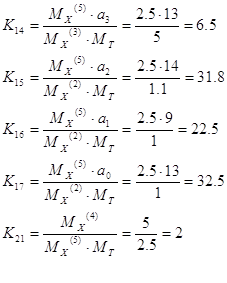

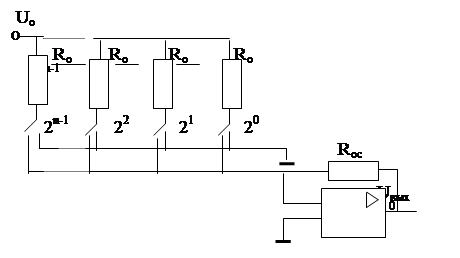

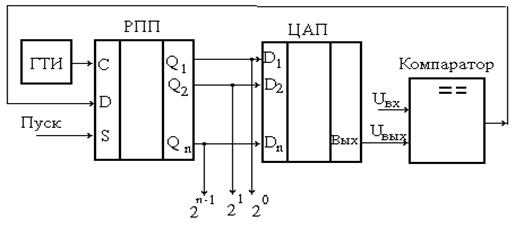

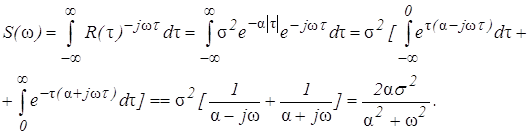

Аналого-цифровое и цифро-аналоговое преобразование сигналов ... ПРЕОБРАЗОВАТЕЛИ Цифро-аналоговый преобразователь (код-аналог) предназначен для преобразования входного сигнала, заданного в цифровом коде в аналоговый выходной сигнал. Существует ряд методов цифро-аналогового преобразования. Наиболее распространенным является метод суммирования на одну нагрузку ... |

|

| 3925. |

Аналіз чутливості використання методу Якобі для рішення задач лінійного програмування ... і числових значень , після реалізації, якого дана система зважується відносно х. 3. ВИКОРИСТАННЯ МЕТОДУ ЯКОБІ ДЛЯ РІШЕННЯ ЗАДАЧ ЛІНІЙНОГО ПРОГРАМУВАННЯ Дано задачу лінійного програмування, у якій потрібно максимізувати z=2xi+3xa при обмеженнях х1+х2+х3=5 х1-х2+х4=3 х1,х2,х3,х4>0 ... |

|

| 3926. |

Аналіз успішності групи ... Turbo Pascal, з метою закріплення своїх навиків з програмування. 1. Основна частина 1.1 Неформальна постановка задачі Розробити програму "аналіз успішності групи" для збереження та перегляду всієї інформації що стосується навчання. ü Введення і збереження і ... |

|

| 3927. |

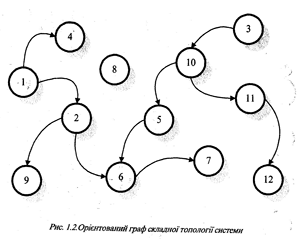

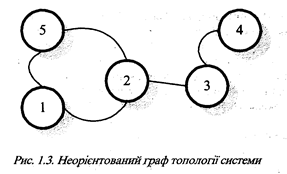

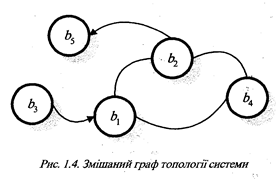

Аналіз топологій ... . Єдиним, але суттєвим, недоліком матричних способів задання топологій є низька наочність. Тому, для виведення на екран монітора результатів аналізу топологій у відповідних програмах необхіджно передбачити перетворення матриць у графи. 1.3 Аналітичний спосіб До аналітичних способів задання ... |

|

| 3928. |

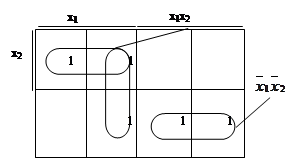

Аналіз теорії цифрових автоматів ... ій займає особливе місце в проектуванні цифрових машин. Фактично, всі перетворення над булевими ф-ціями, необхідні для побудови цифрових машин, ведуться на аналітичному рівні. Розглянемо області визначення булевоі ф-ції. Як уже відмічалось, між двійковими наборами і двійковими числами існує взає ... |

|

| 3929. |

Аналіз програмного забезпечення підприємства ... підключені до локальної мережі класу. Остання підключається до сервера комбінату. У процесі вивчення курсу інформатики використовується таке програмне забезпечення: операційна система Windows; текстовий редактор Word; електронні таблиці Excel; система управління базами даних Access; засоби обробки ... |

|

| 3930. |

Аналіз методів введення обмежених обсягів текстової інформації ... ми можемо перевірити за допомогою текстового редактора Блокнот. Висновок В даній курсовій роботі було проведене дослідження методу введення обмежених обсягів текстової інформації в ЕОМ. На прикладі розробленої програми, що дозволяє вводити довільний текст в файл і передбачає можливість ... |

|

| 3931. |

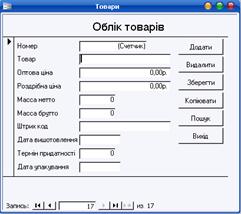

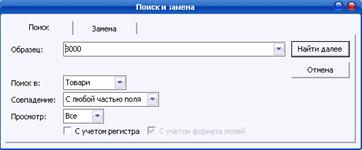

Аналіз методів автоматизації обробки облікової інформації ... структури задачі Програма розроблена в даній курсовій роботі, згідно з технічним завданням, призначена для вирішення задачі обробки автоматизації облікової інформації. Робота даної програми починається з настройки параметрів виконання програми в Access. Існує кілька способів створення структури ... |

|

| 3932. |

Аналіз інформаційної системи ВАТ КСЖ "Універсальна" ... передбачає раціоналізацію організаційної структури дорожнього підприємства і його бухгалтерії. Вона оптимізується таким чином, щоб впровадження інформаційної технології дало найбільший ефект. Список літератури 1. & ... |

|

| 3933. |

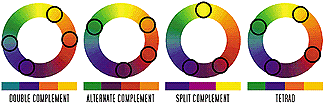

Анализатор цветового набора для WEB-страницы ... методу выбора цвета), просмотреть результаты анализа, добавить свой цветовой набор (только для определенного метода анализа). Справочная часть дает возможность пользователю просматривать справочную информацию по вопросам правильного форматирования WEB-страницы (в том числе выбор цвета для её ... |

|

| 3934. |

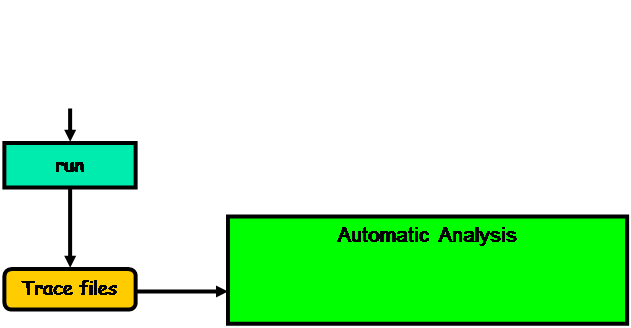

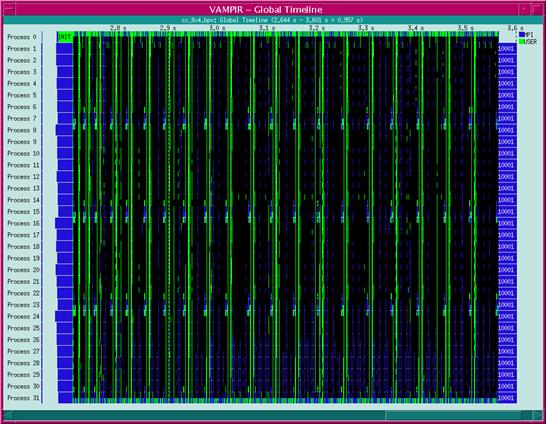

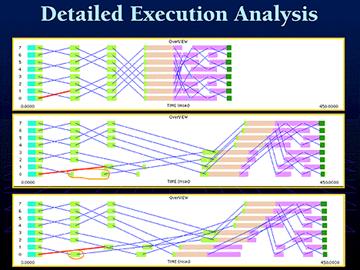

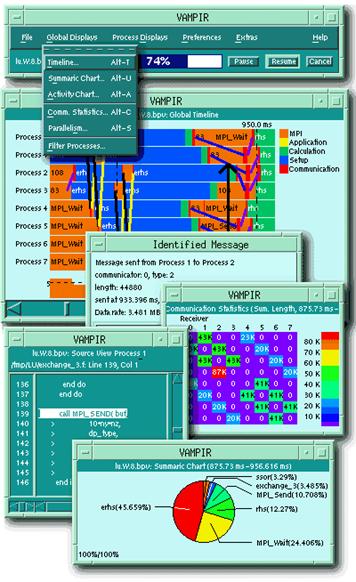

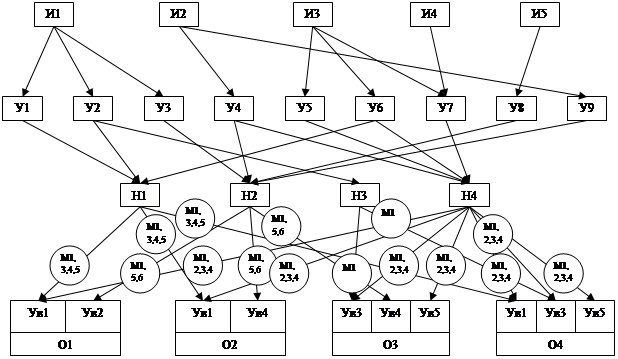

Анализ эффективности MPI-программ ... системы) и отлаживать его производительность по той же методике, которая была описана выше применительно к программе целиком. 5. Средство анализа эффективности MPI программ 5.1 Постановка задачи В системе DVM существуют развитые средства анализа эффективности выполнения параллельной DVM- ... |

|

| 3935. |

Анализ угроз и разработка предложений по обеспечению информационной безопасности Российской Федерации в правоохранительной и судебной сферах ... , корректировки и дополнения существующих данных, приведённых в «Доктрине информационной безопасности Российской Федерации». 1. ИДЕНТИФИКАЦИЯ УГРОЗ, ИСТОЧНИКОВ УГРОЗ, ОБЪЕКТОВ ОБЕСПЕЧЕНИЯ И МЕР ОБЕСПЕЧЕНИЯ ИБ РОССИЙСКОЙ ФЕДЕРАЦИИ В СФЕРЕ ОБОРОНЫ Информационная безопасность РФ, являясь ... |

|

| 3936. |

Анализ угроз и разработка политики безопасности информационной системы отделения Пенсионного фонда Российской Федерации ... наиболее важных областей деятельности и зон ответственности персонала. Политика информационной безопасности является планом высокого уровня, в котором описываются цели и задачи мероприятий в сфере безопасности. Отделение Пенсионного Фонда РФ, помимо основных бизнес – функций, должно обеспечивать ... |

|

| 3937. |

Анализ существующих систем электронного обучения ... модель совместно используемых объектов контента (SCORM) фактически представляет собой функциональный профиль стандартов и спецификаций для систем электронного обучения. SCORM определяет принципиальные технические решения для ИОС, в которой реализуются процессы электронного обучения на основе web- ... |

|

| 3938. |

Анализ существующих подходов к системам локализации области губ человека на изображении ... а значит, актуальна в наше время. 3.3 Обоснование выбранного метода направления исследования Входе проведенного анализа существующих подходов к решению задачи локализации области губ человека на изображении, были выявлены достоинства и недостатки методов. В методе распознавание контуров губ в ... |

|

| 3939. |

Информация. Модели. Математическое моделирование ... Материальные или геометрического подобия (фотография); Знаковые, в том числе графические и математические; Дескриптивная. По принципу моделирования: Физические модели, в том числе геометрические (модель самолета); Аналоговые модели имеют либо сходную структуру со структурой объекта (структурная ... |

|

| 3940. |

Анализ существующих информационно-поисковых систем ... , поиск и выдачу сведений, необходимых для удовлетворения информационных потребностей установленного контингента пользователей – абонентов системы. 2.2 Особенности поисковых систем Особенности поисковых систем. В работе поисковый процесс представлен четырьмя стадиями: формулировка (происходит ... |

|

| 3941. |

Анализ состояния рынка информационных продуктов и услуг ... (BBS), другие системы, объединяющие пользователей ПЭВМ. 2. Современный информационный рынок В настоящее время российский рынок информации, информационных технологий, средств, продуктов и услуг (информационный рынок) - один из наиболее динамичных секторов российского рынка. Сегодня все ... |

|

| 3942. |

Анализ системы управления "Общежитие" ... структуры СУ, которые характеризуются информационными связями. Описание структуры «Сбербанк» представлено в таблице 1.1. Таблица 1.1– Описание СУ «Общежитие» Элемент системы управления Атрибуты элемента Связи Атрибуты связи Элемент по нотации Гейна-Сарсона 1 - Ректорат ... |

|

| 3943. |

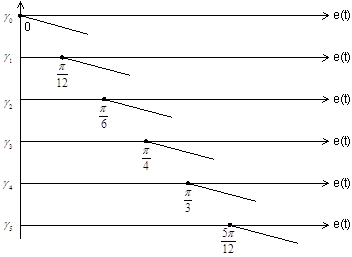

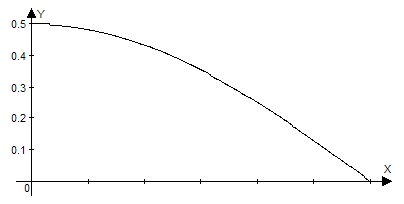

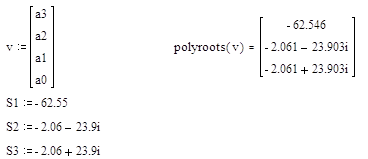

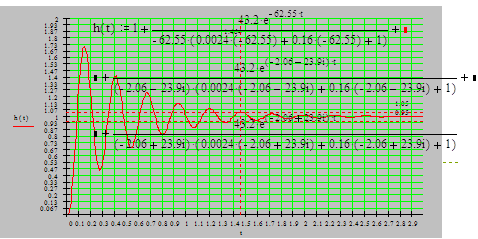

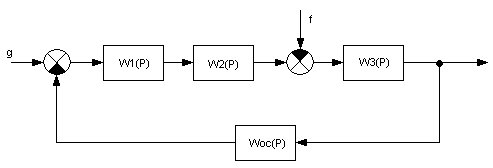

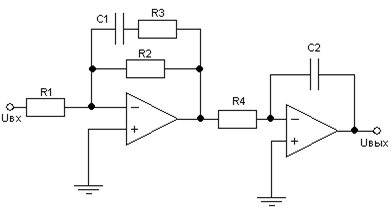

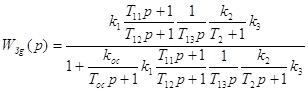

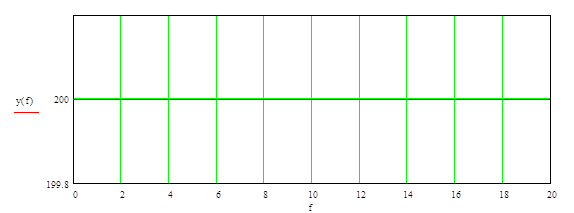

Анализ процесса регулирования непрерывной системы. Анализ процесса управление цифровой системы и синтез передаточной функции корректирующего цифрового устройства управления ... контрольный расчет параметров корректированной системы. В второй части курсовой работы выполняется анализ процесса управление цифровой системы и синтез передаточной функции корректирующего цифрового устройства управления. Для этого сначала рассчитывается дискретная передаточная функция цифрового ... |

|

| 3944. |

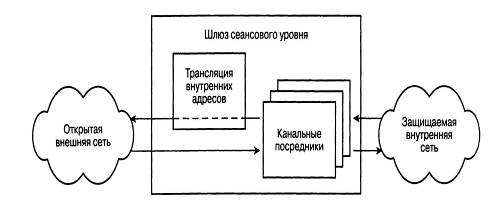

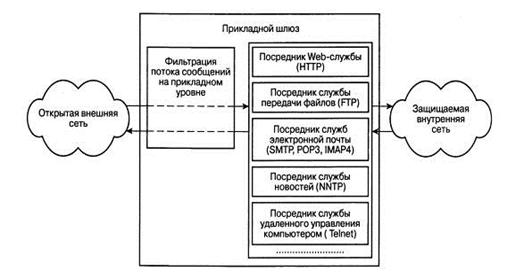

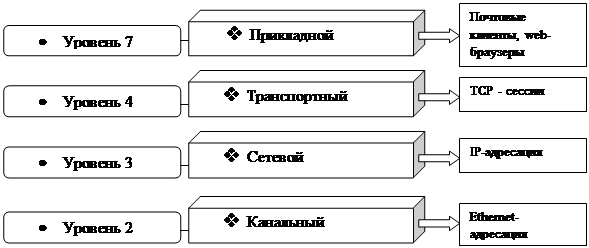

Анализ проблем информационной безопасности в компьютерной сети организации, подключенной к сети Интернтет ... nbsp; Методы защиты компьютерной сети организации от НСД из сети Интернет. Применение межсетевых экранов Существует несколько подходов к решению проблемы защиты КСО подключенной к сети Интернет от НСД. Первый подход состоит в усилении защиты ... |

|

| 3945. |

Типовые задачи администрирования сети Windows 2000 ... знание которых является залогом устойчивой работы сети. Помимо унаследованных и привычных утилит Server manager и User Manager из состава NT 4.0, для администрирования сети Windows 2000 применяются дополнительно еще шесть программных средств, рассмотрению которых мы и посвятим этот раздел. Монитор ... |

|

| 3946. |

Анализ одноконтурной САУ четвёртого порядка ... приёмов и методов, применяемых при анализе и синтезе систем автоматического управления. Курсовой проект посвящён анализу одноконтурной САУ четвёртого порядка. В ходе выполнения курсового проекта требуется получить передаточные функции звеньев которые заданы в виде пассивных четырёхполюсников или ... |

|

| 3947. |

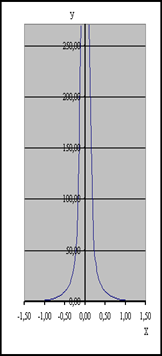

Анализ области определения функции ... Рабочий лист Excel в режиме отображения формул Контрольная работа №1 Табулирование функции одной переменной Исходные данные Начальная граница отрезка a = -1 Конечная граница отрезка b = 1 ... |

|

| 3948. |

Анализ научной литературы по системам охлаждений персональных компьютеров ... трубы. VI. Задание домашнего задания Учитель: Урок закончен. Всем спасибо, до свидания! Сценарий урока №3 Раздел программы: Система охлаждения персонального компьютера. Тема: Установка ватерблоков. Класс: 10 Время: 45 мин. Образовательные цели урока - учащиеся должны усвоить следующие ... |

|

| 3949. |

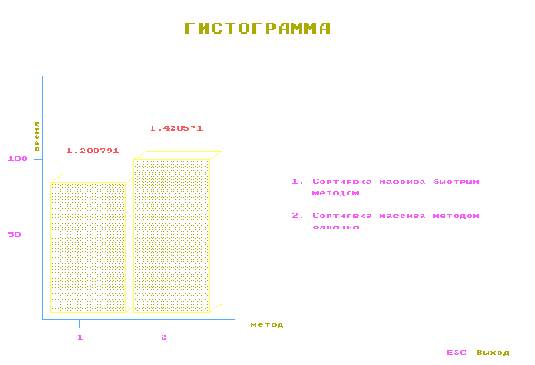

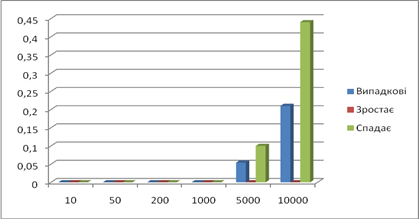

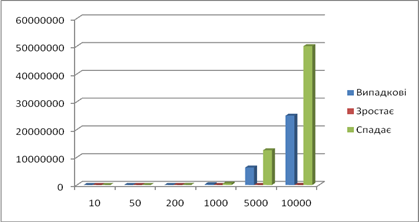

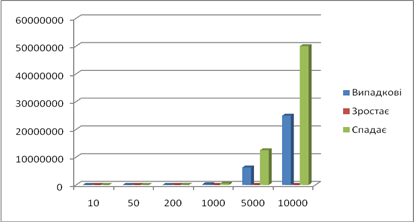

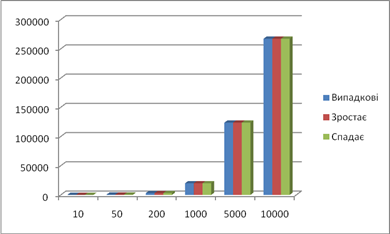

Анализ методов сортировки одномерного массива ... 3. РАЗРАБОТКА ПРОГРАММЫ 3.1

ОПИСАНИЕ ПРОГРАММЫ Данная программа называется “TEST” (имя исполняемого файла test.exe) и предназначена для анализа методов сортировки одномерного массива. Программа работает на IBM совместимых компьютерах семейства х86 начиная с 286 и выше, в операционной системе ... |

|

| 3950. |

Анализ линейных стационарных объектов ... ЭВМ систем высокого порядка (более 200 уравнений в системе), предпочтительными являются итерационные методы. Реализация решения задачи анализа линейного стационарного объекта может быть осуществлена с помощью средств матричной алгебры пакета MathCAD. 1.2. Последовательность выполнения работы & ... |

|

| 3951. |

Анализ информационных технологий в МУЗ "ГСП №1" города Прокопьевска ... не менее 1 раз в год, а также по мере необходимости. 4. Анализ информационной технологии, используемой в информационной системе УВД 4.1 Назначение информационной технологии, ее объект В рамках технологии данной ... |

|

| 3952. |

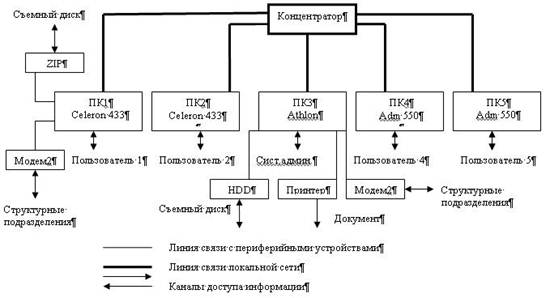

Анализ информационной системы организации. Политика информационной безопасности организации ... (ПК1-2) и обычной сетью (ПК4-5).Сервер системы выдержит и программно отключится с помощью ИБП. 2. Политика информационной безопасности организации 2.1 Существующие меры защиты информационной системы 2.1.1 Физические меры защиты К физическим мерам защиты следует отнести наличие охраны в ... |

|

| 3953. |

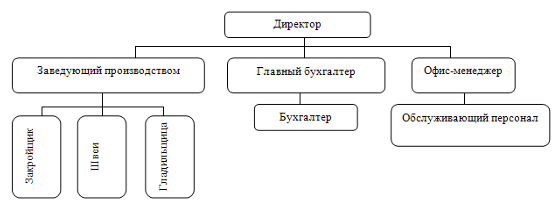

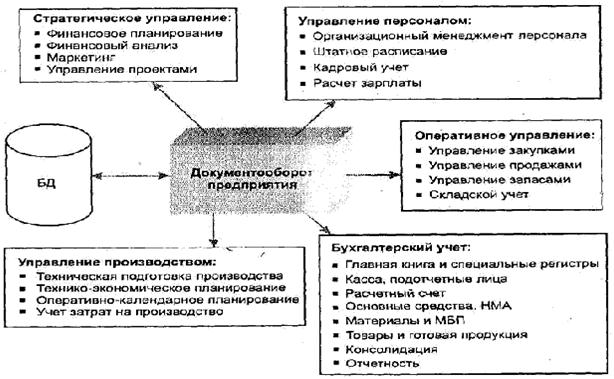

Анализ информационной системы ателье по пошиву одежды ... предприятия, выделены обеспечивающие подсистемы, описаны достоинства и недостатки ИС предприятия. Объектом исследования является автоматизированная информационная система ателье по пошиву одежды г.Зеленогорска Красноярского края. 1. Краткая характеристика предприятия Ателье «Модница» ... |

|

| 3954. |

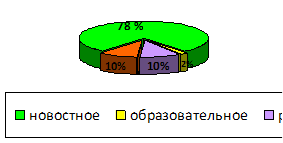

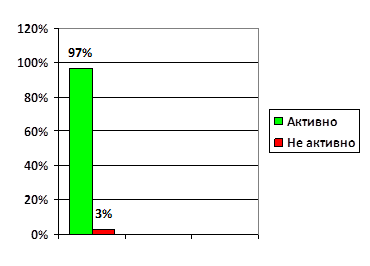

Анализ Интернет-ресурсов органов по делам молодёжи ... . Сайт выполнен на высоком уровне, интересно. Навигация по сайту удобна. Выводы: Было проанализировано 25 Интернет-ресурсов органов по делам молодёжи субъектов Российской Федерации. Ключевые моменты присущие всем сайтам: они являются самостоятельными ... |

|

| 3955. |

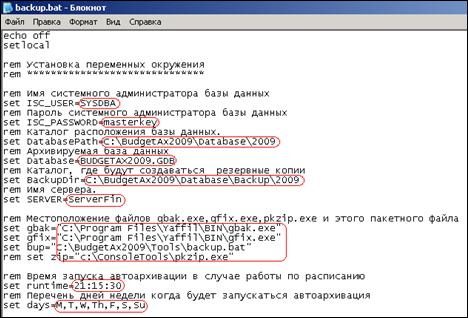

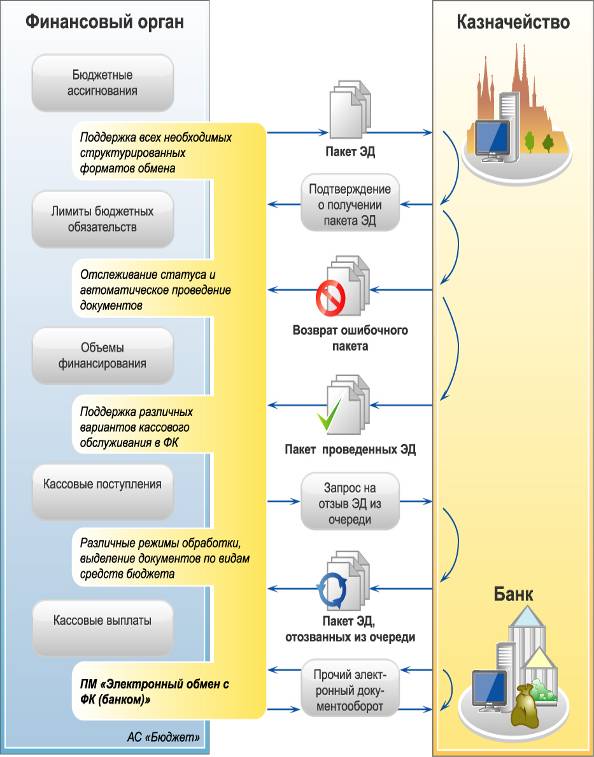

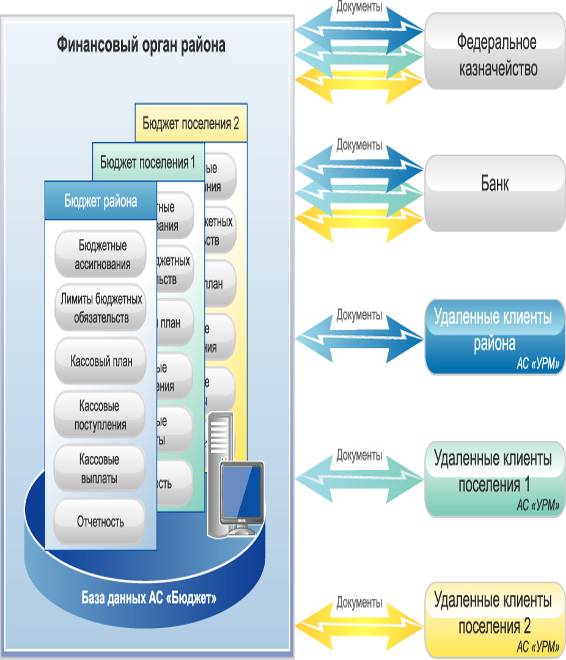

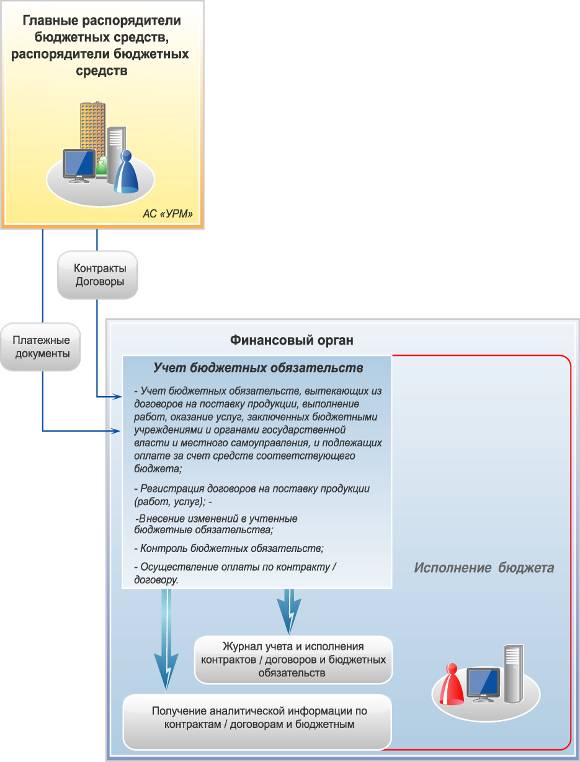

Анализ и оценка надежности и эффективности АИС "Бюджет" ... средство общения специалиста с автоматизированными информационными системами. В данной работе был проведен анализ и оценка эффективности и надежности автоматизированной информационной системы «Бюджет», используемой в финансовом органе Сегежского муниципального района для организации исполнения ... |

|

| 3956. |

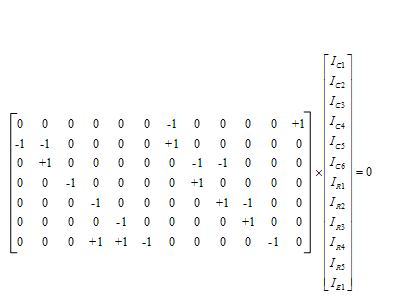

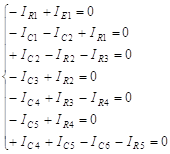

Анализ и моделирование цифровых и аналоговых схем ... в виде двух систем уравнений - по закону токов Кирхгофа и по закону напряжений через узловые потенциалы. Задача №5. Моделирование аналоговых схем (метод переменных состояния) Цель: освоение метода узловых потенциалов моделирования аналоговых схем. Теория, методы и примеры решения ... |

|

| 3957. |

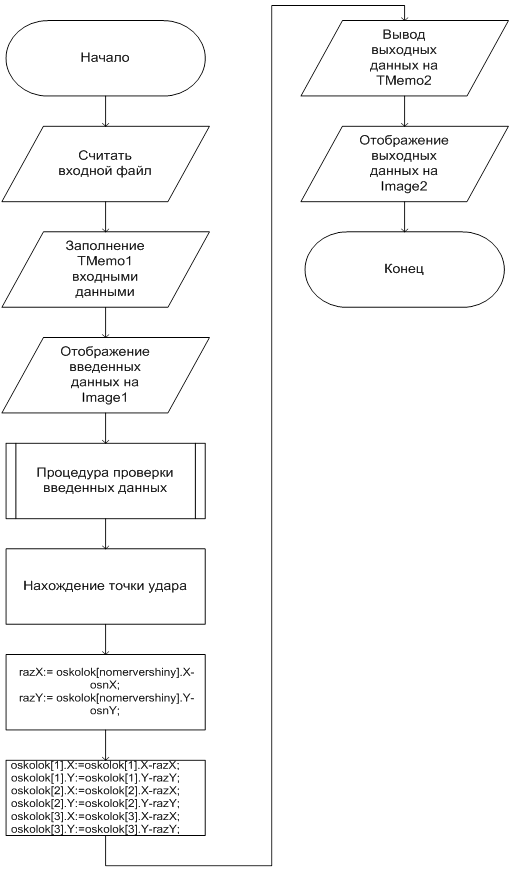

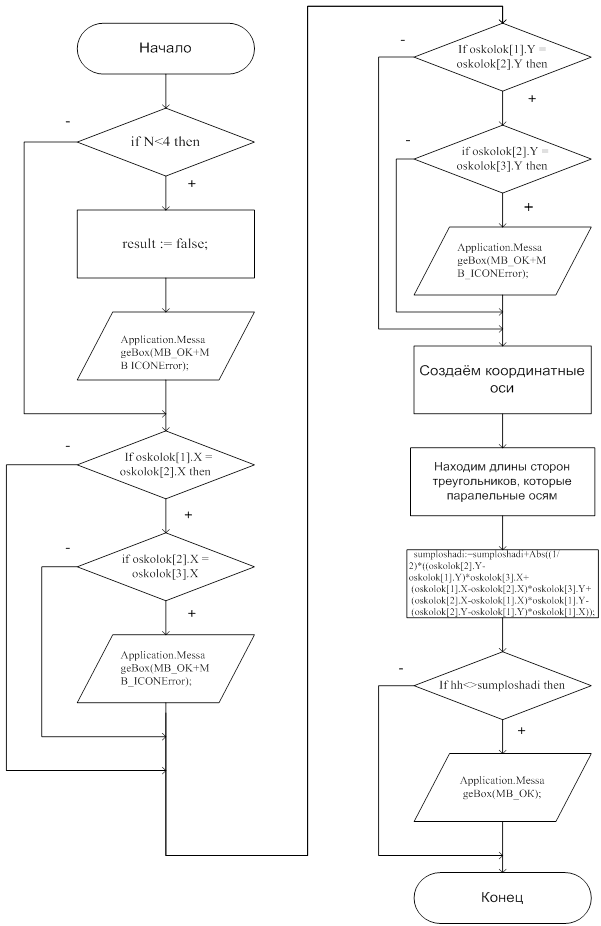

Анализ входного файла программы и вывод результатов в выходной файл ... ходов белой шашки при которых она бьет черные шашки. 1. Постановка задачи Задача ставилась таким образом, чтобы проанализировать входной файл и вывести результат в выходной, изобразив при этом всё графически. 1.1 Формат входного файла В первой строке входного файла записано ... |

|

| 3958. |

Анализ бизнес-ситуации в области продаж сканеров Предметом исследования настоящей курсовой работы (вариант №6 в списке заданий) является анализ бизнес ситуации в области продаж сканеров в г. Днепропетровске за период 2 октября – 17 декабря 2006 г. В Приложении 1, Параметры приводятся основные характеристики исследованных моделей сканеров. Всего к ... |

|

| 3959. |

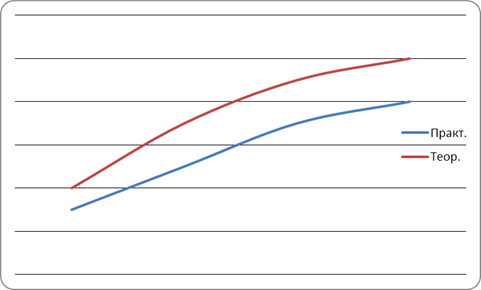

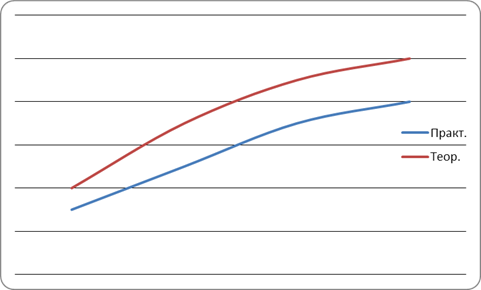

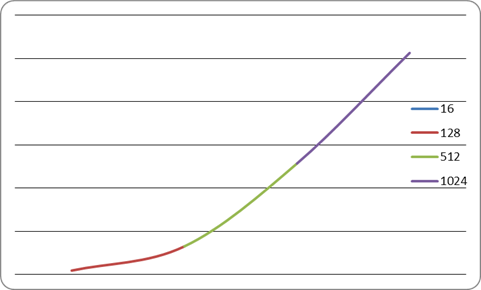

Анализ алгоритмов нечисленной обработки данных ... использовать в качестве обучающего примера. 5 Анализ результата На основе проведенных тестов программы был проведен анализ алгоритмов нечисленной обработки данных на примере массива длиной в 16, 128, 512, 1024 элементов. 5.1 Линейный поиск Для проведения анализа линейного поиска в ... |

|

| 3960. |

Анализ автоматизированной системы обработки экономической информации предприятия "Дорремстрой" ... На предприятии установлена информационная система управления предприятием "Парус", его программный продукт Парус-Бюджет 4.32, предназначенный для бюджетных организаций. 2. Характеристика автоматизированной системы обработки экономической информации На данный момент корпорация " ... |

|

| 3961. |

Альтернативные программы редактирования электронных таблиц ... на Microsoft Office, что избавляет пользователя от его недостатков, но вместо этого приходится мириться с изъянами WordPerfect. Ни одну из альтернативных настольных электронных таблиц нельзя сравнить с Microsoft Excel по глубине функциональности. Однако OpenOffice.org по своим возможностям близок к ... |

|

| 3962. |

Альтернативные носители информации ... чистый ли, сколько раз перезаписанный), выполнять стирание секторов и быструю запись в чистые секторы". (М. Гук, "Карты SD - твердотельные носители информации") Карты Compact Flash поддерживают два напряжения: 3.3В и 5В. В отличие от карт SmartMedia, которые существуют в двух версиях ... |

|

| 3963. |

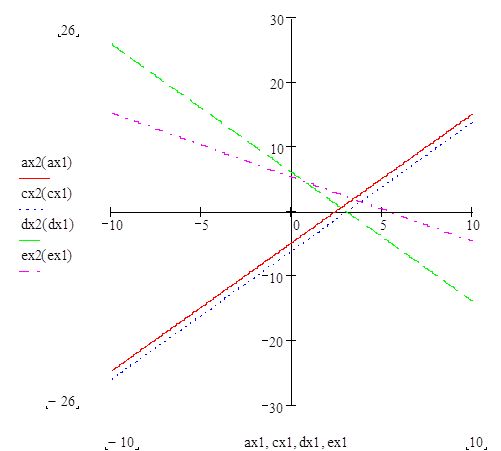

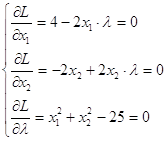

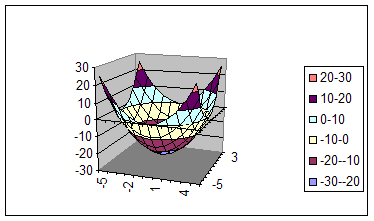

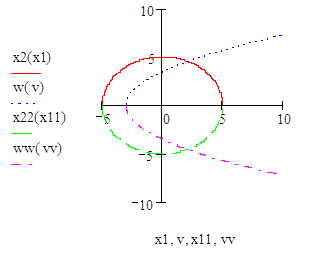

Алгоритмы численного решения задач ... φ (Х), который удовлетворяет условию Х>=0: Это точка D (0,7; 4,7; 0). Функция φ (Х*) в точке D: φ (Х*) = 38,3 Найти экстремумы методом множителей Лагранжа Задача 2 extr φ (X) = 4x1 - x22 - 12 при x12 + x22 = 25 Составим функцию Лагранжа: L (X,λ) = 4x1 - ... |

|

| 3964. |

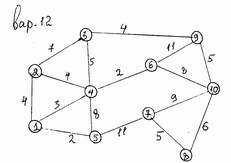

Алгоритмы сортировки, поиска кратчайшего пути в графе и поиска покрытия, близкого к кратчайшему ... 5 + 1=6; Алгоритм на графах: поиск кратчайшего пути. 3) (Y mod 5) + 1 =(509 mod 5) +1 =4 + 1 = 5; Алгоритм сортировки: сортировка-шейкер. 2 АЛГОРИТМ СОРТИРОВКИ: СОРТИРОВКА ШЕЙКЕР 2.1 Математическое описание задачи Сортировка – это перестановка элементов некоторого множества в заданном ... |

|

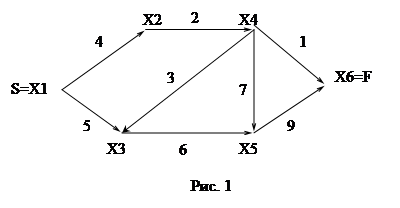

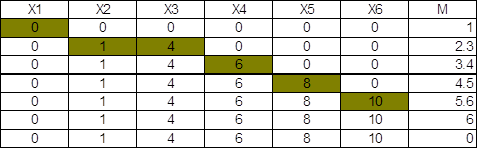

| 3965. |

Алгоритмы сортировки, поиска длиннейшего пути во взвешенном графе и поиска покрытия, близкого к кратчайшему ... дуги не повторяются. Маршрут – последовательность ребер, составляющих, как и путь, цепочку. Длина пути взвешенного графа определяется как сумма весов – его дуг. Если граф не взвешен, то можно считать веса дуг равными 1. Кратчайшим путем между выделенной парой вершин хн и хк называется путь, ... |

|

| 3966. |

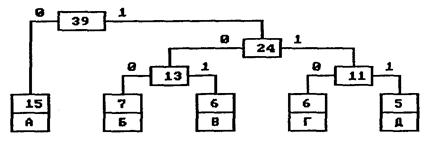

Алгоритмы сжатия данных ... номер, то ясно, что чем больше элементарных изображений одинаковы, тем лучше будет сжатие. Изображение, поступающее на вход кодировщика, разделяется на буквы выделением черных компонент связности. Алгоритм рассчитан на то, что элементарными изображениями будут как раз буквы, и действительно, после ... |

|

| 3967. |

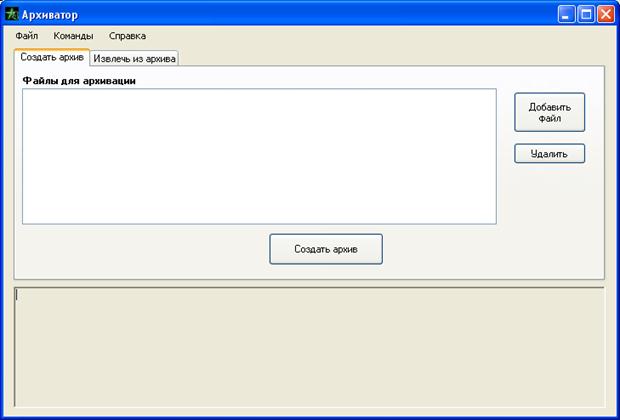

Алгоритмы сжатия данных ... могут быть очень полезными. Заключение В данной курсовой работе были рассмотрены вопросы архивации данных различными методами. Подробно описаны алгоритмы сжатия данных по мере появления и развития. В курсовой работе был реализован алгоритм арифметического кодирования и создана программа « ... |

|

| 3968. |

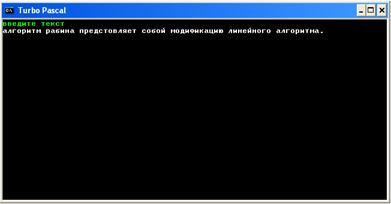

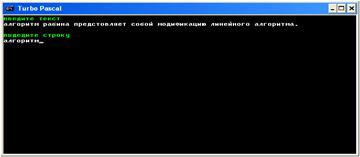

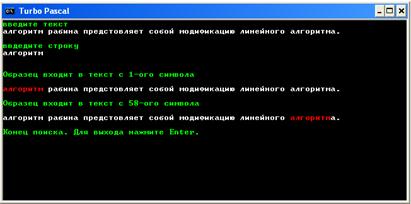

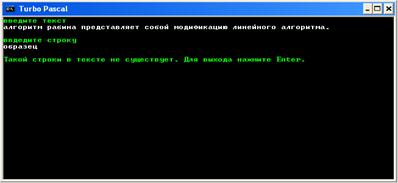

Алгоритмы поиска подстроки в строке ... существенно медленнее остальных алгоритмов. Заключение В процессе выполнения курсовой работы были рассмотрены различные алгоритмы поиска подстроки в строке и проведен их сравнительный анализ, результаты которого представлены в таблице 2 (см. приложение 9). Изучив полученные результаты легко ... |

|

| 3969. |

Алгоритмы поиска подстроки в строке ... . В заключении будет сделан вывод о наиболее эффективном (с временной точки зрения) алгоритме. Часть 1. Теоретические сведения об алгоритмах поиска подстроки в строке. 1.1. Основные понятия. 1.1.1 Строка, её длина, подстрока. Здесь мы приводим ряд определений, которые будем использовать в ... |

|

| 3970. |

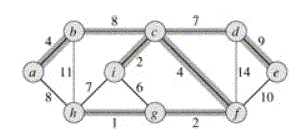

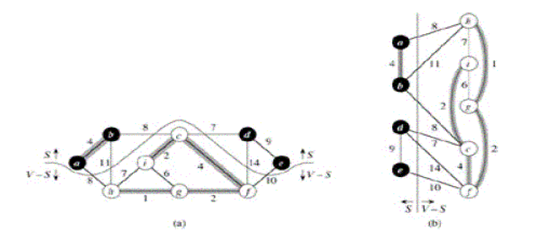

Алгоритмы поиска остовного дерева Прима и Крускала ... ребро (Ь, с) ребром (а,h), получаем другое дерево того же веса 37. Мы рассмотрим два способа решения задачи о минимальном покрывающем дереве: алгоритмы Крускала и Прима. Каждый их них легко реализовать со временем работы O(E logV), используя обычные двоичные кучи. Применив фибоначчиевы кучи, можно ... |

|

| 3971. |

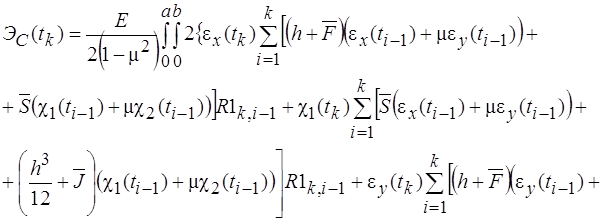

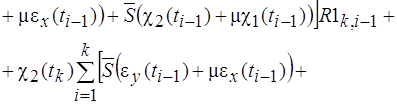

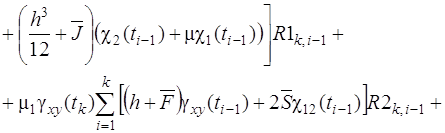

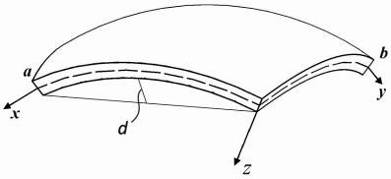

Алгоритмы параллельных процессов при исследовании устойчивости подкрепленных пологих оболочек ... данными, а достаточно сэмулировать этот процесс. Глава 4. Алгоритмы решения задач устойчивости для подкрепленных пологих оболочек, основанные на распараллеливании процесса вычисления При исследовании устойчивых подкрепленных оболочек с учетом геометрической нелинейности приходится многократно ... |

|

| 3972. |

Алгоритмы на графах. Независимые и доминирующие множества ... [] 1 [5] [1,2,3] [] Выход в основную программу. Мы нашли все максимальные независимые множества. 3. Доминирующие множества Для графа G=(V, E) доминирующее множество вершин есть множество вершин SÌV, такое, что для каждой вершины j, не входящей ... |

|

| 3973. |

Алгоритмы на графах. Кратчайшие расстояния на графах ... и куда нужно добираться. Поскольку по условиям задачи дороги двусторонние, то, для каждой введенной дороги, мы добавляем в граф две дуги. Основной алгоритм выглядит следующим образом: for i:=1 to N do begin for j:=1 to kG[i] do Color[i,j]:=WHITE; { все дуги свободны } Time[i]:=maxlongint; ... |

|

| 3974. |

Алгоритмы и структуры данных. Программирование в Cи ... . Для написания программ необходимо использовать особенные языки. Языки программирования - это нормированные языки, которые служат для описания инструкций обработки, структур данных, а также ввода и вывода данных. Необходимо преобразовывать алгоритм всегда таким образом, чтобы выделять в нем " ... |

|

| 3975. |

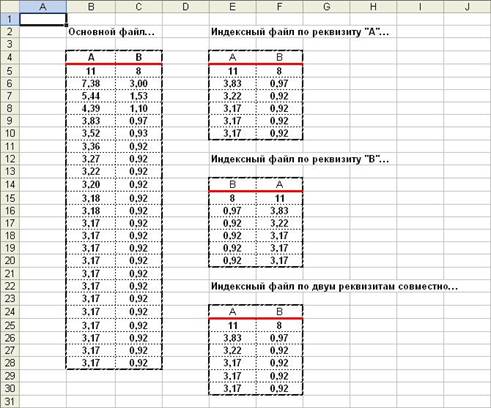

Алгоритмы и организация данных ... Begin К:=A[Ind]; A[Ind]:=A[J]; A[J]:=К; End; end; For I:=0 to N do Write (A[I]:4); END. Решение: Скриншот: Приведенная программа не реализует алгоритм сортировки простым выбором. Задание 3.12 Напишите программу индексирования основного файла по одному реквизиту. ... |

|

| 3976. |

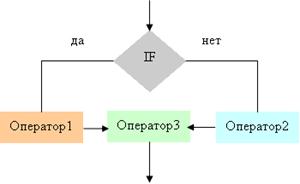

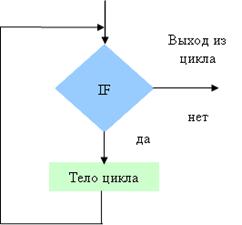

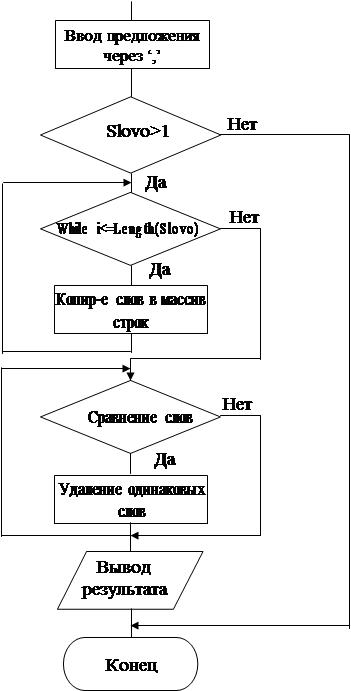

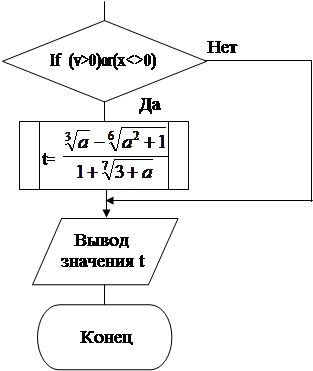

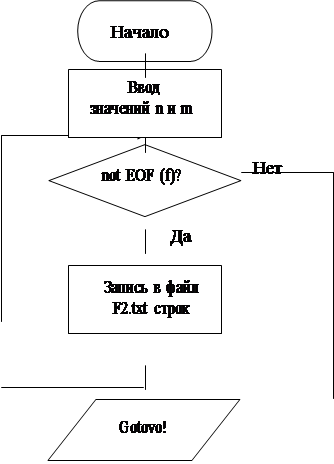

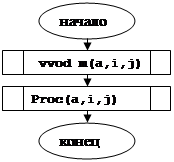

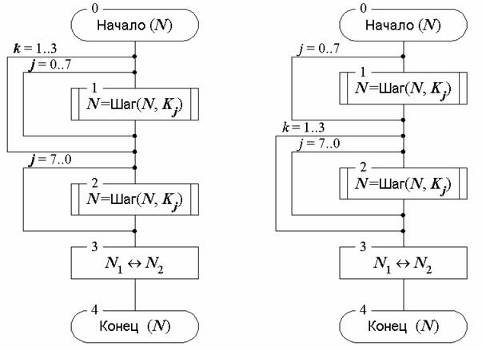

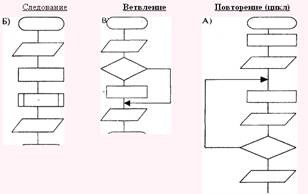

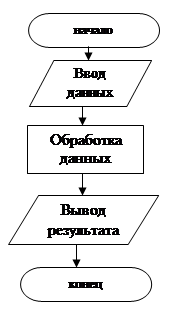

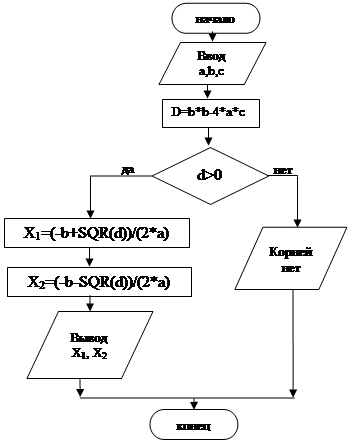

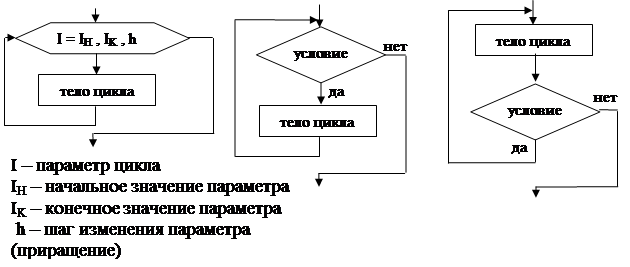

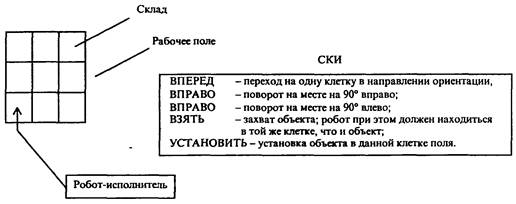

Алгоритмы и блок-схемы ... последовательности этапов выполнения алгоритмов записывается на естественном профессиональном языке предметной области в произвольной форме. Графический способ описания алгоритма (блок - схема) получил самое широкое распространение. Для графического описания алгоритмов используются схемы ... |

|

| 3977. |

Алгоритмы вокруг нас ... их большое значение во всех областях нашей деятельности заставляют интересоваться этой наукой. При первом знакомстве с алгоритмами мы обратили внимание на определенную связь между ними и протекающими вокруг нас процессами. Автор сразу предупредил, что связь не является абсолютной. Когда мы глубже ... |

|

| 3978. |

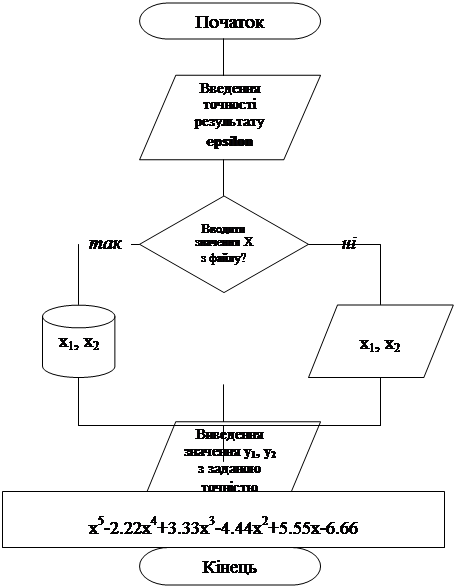

Алгоритмічні мови програмування: мова С ограма повинна передбачити можливість введення вхідних даних як з клавіатури, так і з файлу ZAD4.DAT. Результати роботи повинні виводитись як на екран, так і у файл ZAD4.REZ. Вхідні данні, розміщені у текстовому файлі, мають такий формат: · спочатку в ... |

|

| 3979. |

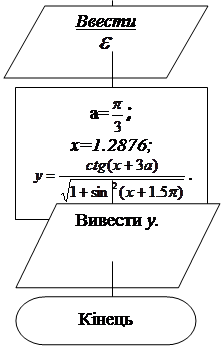

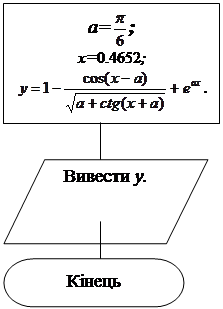

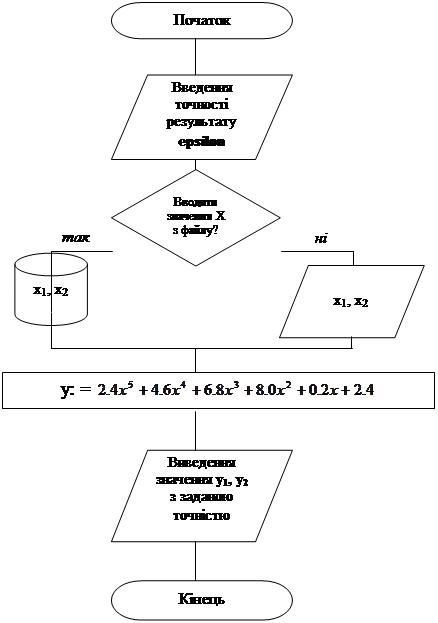

Алгоритмічні мови програмування ; Нажмите любую клавишу"; getch(); //Считать символ с клавиатуры return 0; } Результати виконання програми. **********Программа вычисления значения функции F(x)********* Сколько знаков после запятой вывести на экран 6 1.357433 Нажмите любую клавишу Блок-схема№1 до завдання №1 ... |

|

| 3980. |

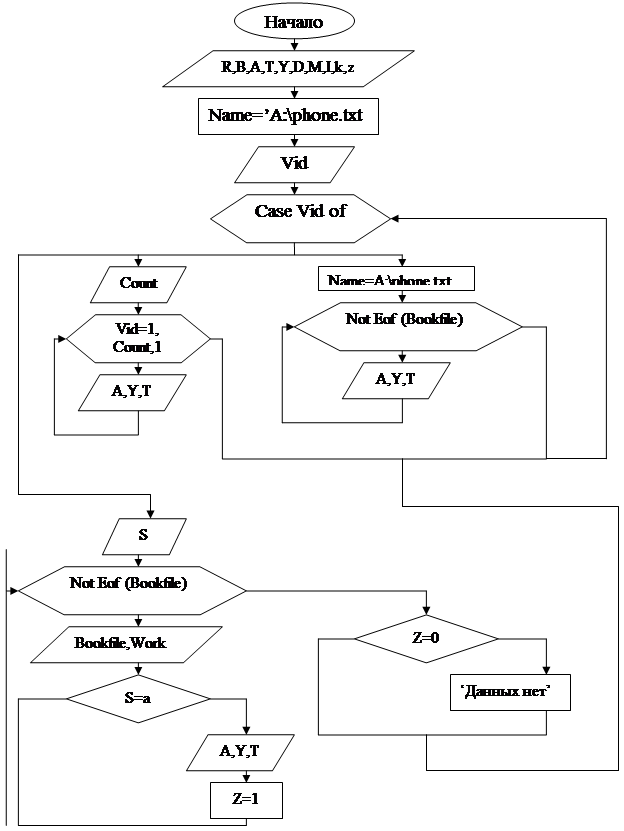

Алгоритмический язык Pascal. Программа "Телефонный справочник" ... - это отражение торговой марки фирмы-изготовителя Вorland International, Inc (США). Задание Написать программу, которая позволяет найти нужные сведения в телефонном справочнике (а:phone.txt). Программа должна запрашивать фамилию человека и выводить его телефон. Если в справочнике есть ... |

|

| 3981. |

Алгоритмические языки: обработка одномерных массивов ... ошибок не обнаружено. Выводы В ходе лабораторной работы были достигнуты следующие цели: 1. Был изучен теоретический материал по обработке массивов данных в языке программирования Pascal. 2. Изучены различные способы описания и использования массивов, алгоритмы сортировки массивов, ... |

|

| 3982. |

Алгоритмические языки: обработка массивов ... процедур и функций Краткие теоретические сведения. В случае, когда одна и та же последовательность действий должна выполняться на различных этапах обработки информации, можно использовать процедуры и функции. В общем виде заголовок процедуры имеет вид: procedure Имя_процедуры (Список ... |

|

| 3983. |

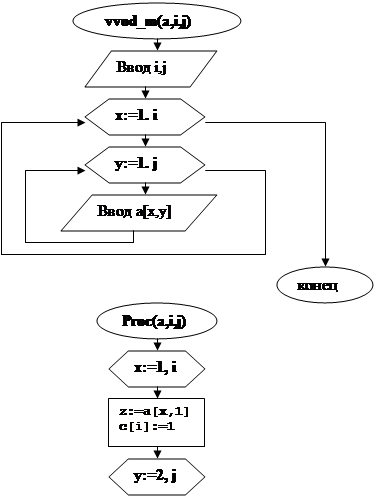

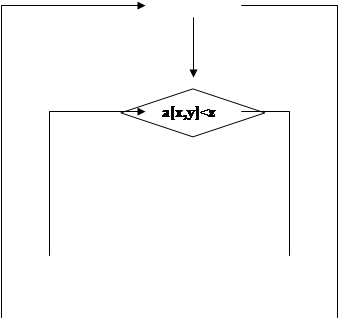

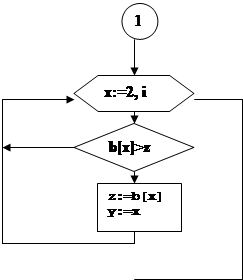

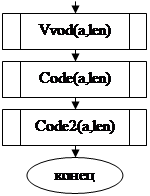

Алгоритмические языки: использование процедур при работе с двумерными массивами ачи: 1. Изучить способы описания и использования многомерных массивов, назначение процедур, их описание и обращение к ним. 2. Разбить задачу соответствующего варианта на подзадачи, таким образом, чтобы решение каждой подзадачи описывалось процедурой, а основная программа состояла из ... |

|

| 3984. |

Алгоритмические языки: использование множеств варианта. Задание к работе: 1. Найти в последовательности целых чисел такие, которые встречаются в ней ровно два раза. 2. Набрать программу, отладить ее, протестировать. Распечатать текст программы и результаты ее работы на тестовых данных. 3. Подобрать наборы тестовых данных. Ход ... |

|

| 3985. |

Алгоритмизация задач ... формулировка задачи о ранце состоит в максимизации суммы (2) при условии (1). Однако легко заметить, что ответы на последовательность задач типа "существует ли набор булевых переменных xj, удовлетворяющих (1), такой, что z = k при k = 0, 1,2, ... |

|

| 3986. |

Алгоритми шифрування інформації ... оброблених файлів; у шифроване повідомлення включені реквізити дати та часу обробки. В основу роботи засобів захисту інформації у СЕП покладений алгоритм шифрування із закритими симетричними ключами за ГОСТ 28147-89. Згаданий метод характеризується високою стійкістю до дешифрування, але одночасно ... |

|

| 3987. |

Алгоритми сортування ... 97973 106301 106409 106769 106294 104749,2 148007 140384 Кількість пересилань: Кількість порівняннь: Сортування купою Сортування купою - алгоритм сортування на основі порівнянь. Він полягає у побудові купи і за її допомогою виділення наступного елемента відсортованої ... |

|

| 3988. |

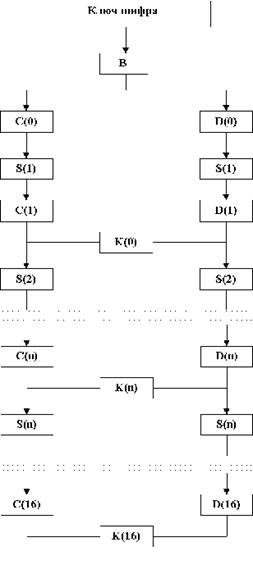

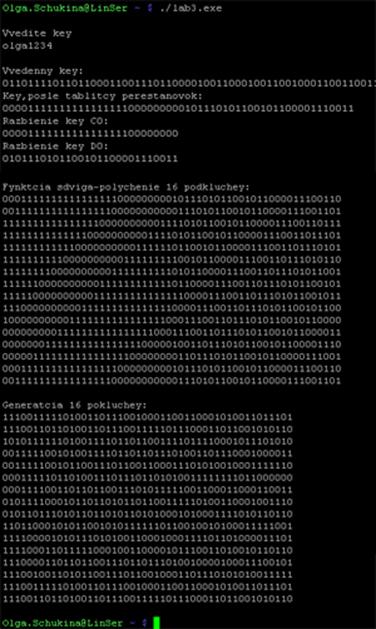

Алгоритм формирования ключей в процессе функционирования DES ... только для записи (для организации данных). Фактически, каждый 8 бит отбрасывается и эффективный размер ключа – 56 бит. Работа алгоритма 1 шаг. Перестановки битов ключа с использованием таблицы перестановок. Для примера введем: olga1234 Заданный ключ в двоичном ... |

|

| 3989. |

Алгоритм работы программы "Консультант Плюс" ... , заключают с государственными структурами договоры об информационном сотрудничестве и получают необходимые документы по официальным каналам. Например, у компании "Консультант Плюс" действует более 70 подобных договоров с федеральными органами исполнительной власти. Прежде чем ввести в ... |

|

| 3990. |

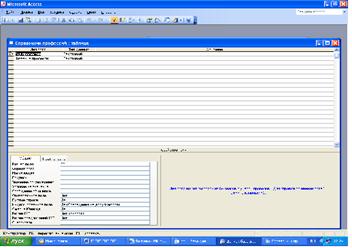

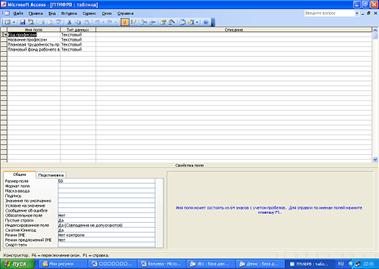

Алгоритм программы "Плановая численность производственных рабочих" ... ; ЗП на заказ SZ C ЗП в цехах S C 4. Описание алгоритма решения задачи Для получения плановой численности производственных рабочих годовой производственной программы по профессиям и в целом по предприятию необходимо рассчитать следующие показатели: ... |

|

| 3991. |

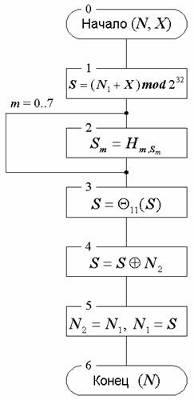

Алгоритм криптографического преобразования в режиме простой замены ... предыдущего шага. Шаг 6. Полученное значение преобразуемого блока возвращается как результат выполнения алгоритма основного шага криптопреобразования. Базовые циклы криптографических преобразований Базовые циклы построены из основных шагов криптографического преобразования, рассмотренного в ... |

|

| 3992. |

Алгоритм и его структура ... Линейным называется алгоритм, блоки которого расположены последовательно один за другим, нет условий и повторений. Покажем общую структуру линейного алгоритма в виде блок-схемы. Основной принцип программирования заключается в том, что обрабатывать можно только те данные, ... |

|

| 3993. |

Алгоритм и его свойства ... названием алгоритма (обычно с новой строки) записывают его команды. Для указания начала и конца алгоритма его команды заключают в пару служебных слов НАЧ (НАЧало) и КОН (КОНец). Команды записывают последовательно. Последовательность записи алгоритма: АЛГ название алгоритма НАЧ серия команд ... |

|

| 3994. |

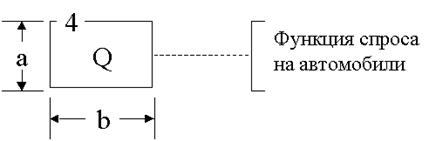

Алгоритм вибору найкращого варіанту гнучкої виробничої системи ... і верстатів (n)=13, та кількості накопичувачів (k)=3. Висновки У даній курсовій була досягнена ціль роботи-вибір найкращого варіанту ГВС та розроблений передескізний проект системи за такими основними початковими даними: – інтенсивність потоку заготівок (95 заготівок за годину); –& ... |

|

| 3995. |

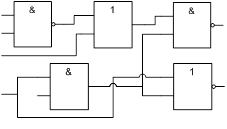

Алгебра высказываний на уроках информатики ... приводится с помощью компьютера. При рассмотрении темы: “Арифметические и логические основы ЭВМ" можно предложить рассмотреть применение алгебры высказываний в релейно-контактных схемах. №4. Комитет из трех человек решил применить электрическую схему для регистрации тайного голосования ... |

|

| 3996. |

АИС управления серверным программным обеспечением на базе программного комплекса Webmin/Alterator ... преимущества используемой системы. Также были поставлены цели разработки и основные требования к системе. 2 АИС управления серверным программным обеспечением на базе программного комплекса Webmin/Alterator В этой главе представлены основные этапы технического проектирования системы, такие ... |

|

| 3997. |

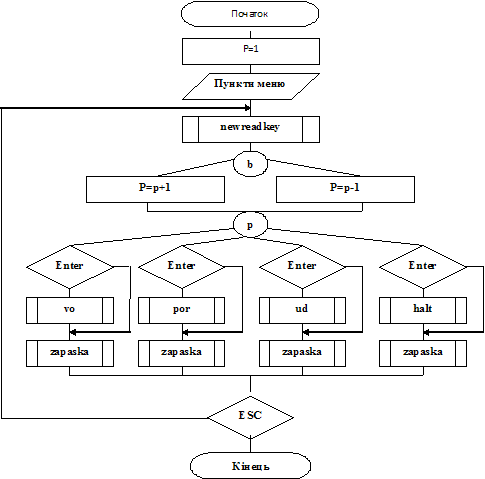

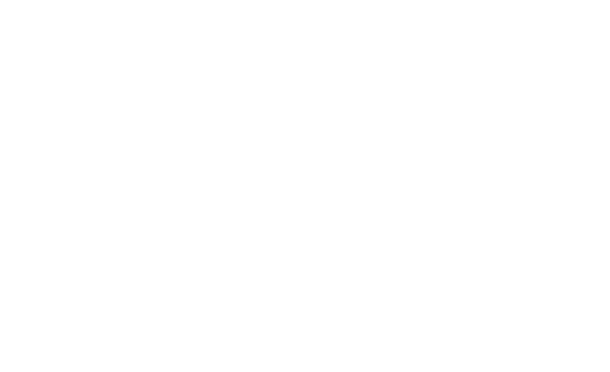

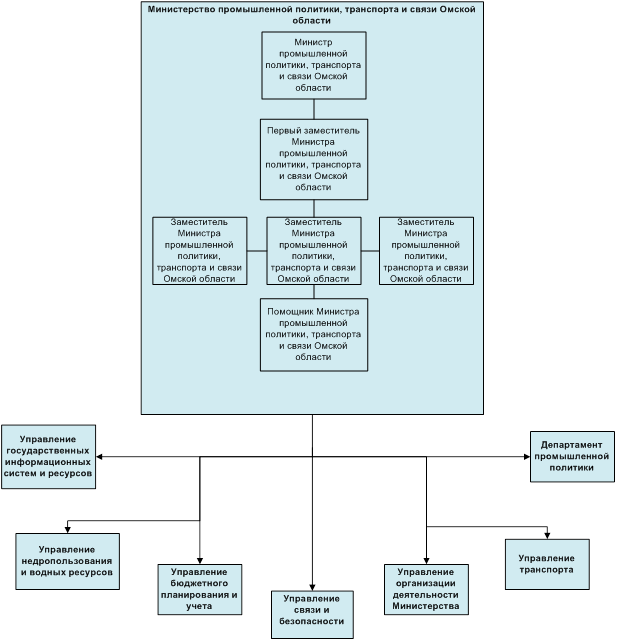

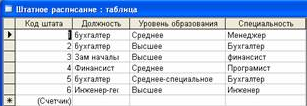

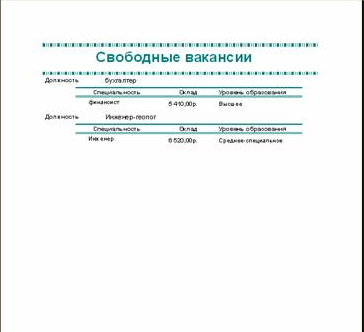

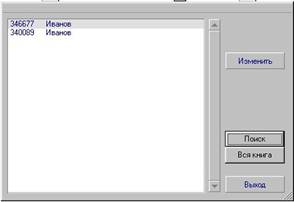

АИС "Отдел кадров" ... неуникальное] 2.4 ОПИСАНИЕ АЛГОРИТМА

Описание алгоритма главного модуля 1 Общие сведения Наименование программы: Отдел кадров. 2 Функциональное назначение Программа предназначена для организации работы информационной системы Отдел кадров. ... |

|

| 3998. |

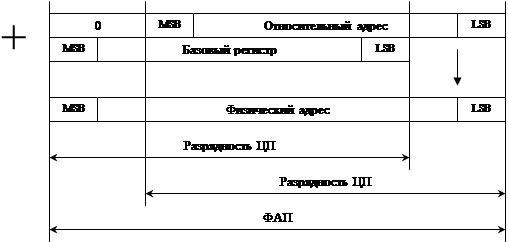

Адресное пространство. Подсистемы ввода-вывода ... слои атмосферы, постепенно снижаются, затем падают на Землю. Живут один-два года. Зато такие спутники дешевые и легкие. Подсистемы ввода/вывода Файловые устройства Цель любой программы – обработка данных, т.е. надо грамотно построить структуры данных и написать алгоритмы их обработки. ... |

|

| 3999. |

Адресная книжка на Haskell ... труда. Мы просто пишем: <a href="mailto:foo@mail.com">Спамте меня, ребята!</a> 2.2 Выражения в Haskell 2.2.1 Кортежи Кортежи записываются в виде (e1 , . . . , ek) и могут быть произвольной длины k >= 2 . Конструктор для кортежа размером n обозначается (,...,), где ... |

|

| 4000. |

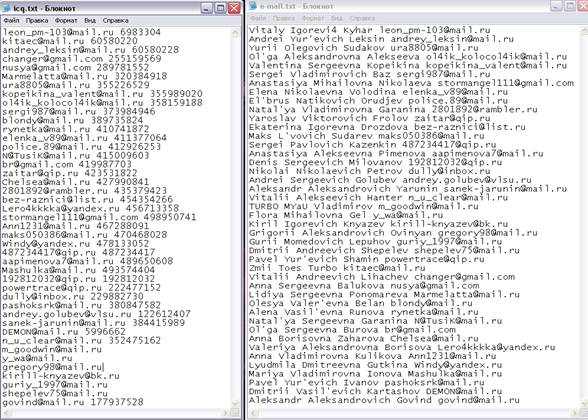

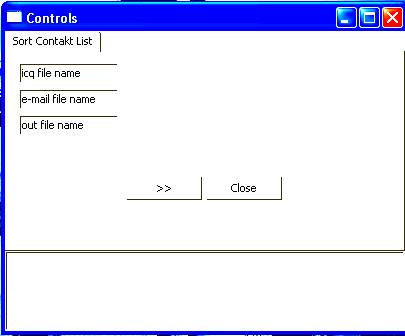

Адресная книга на языка Visual Basic ... очень гибким языком, что позволяет в короткие сроки создавать программное обеспечение довольно высокой степени сложности. Кроме того, Visual Basic популярный язык программирования, как следствие, наличие достаточно полной справочной информации. 1.6 Разработка математической модели задачи, выбор ... |