| № | Название работы | Скачать |

|---|---|---|

| 3201. |

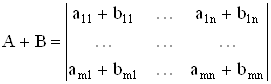

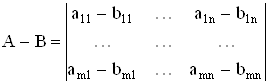

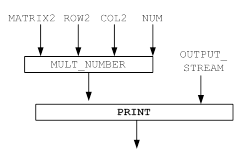

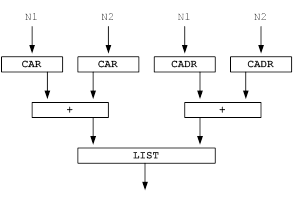

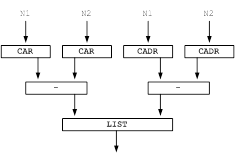

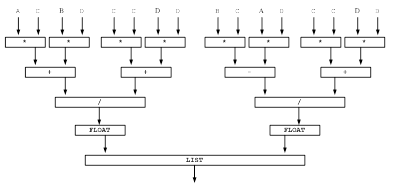

ЛИСП-реализация операций над матрицами ... векторные пространства. 1 Постановка задачи Требуется разработать программу, реализующую основные операции алгебры матриц: сложение, вычитание, умножение, транспонирование, а также умножение матрицы на число. Пример 1. Над матрицами А и В выполнить основные операции: . Сумма матриц: ... |

|

| 3202. |

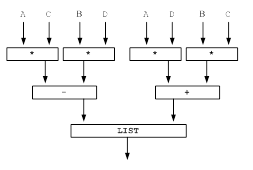

Лисп-реализация математических операций над комплексными числами ... течение 17 века продолжалось обсуждение арифметической природы мнимостей, возможности дать им геометрическое истолкование. Постепенно развивалась техника операций над комплексными числами. На рубеже 17-18 веков была построена общая теория корней n-й степени сначала из отрицательных, а впоследствии ... |

|

| 3203. |

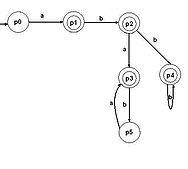

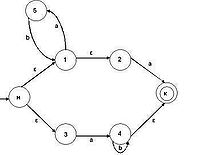

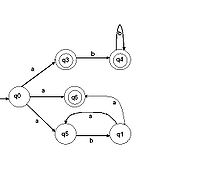

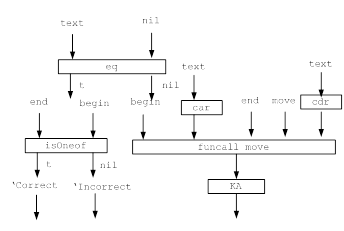

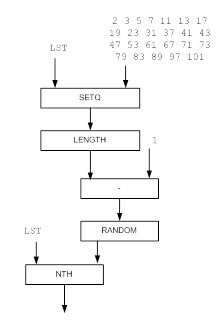

Лисп-реализация конечных автоматов ... и, таким образом, запомнить любое самое большое число данной разрядности. Целью данной курсовой работы является ЛИСП-реализация конечных автоматов. 1. Постановка задачи Конечный автомат – автомат, проверяющий допустимость слова на ленте, и возвращающий True / False (в данном случае Correct / ... |

|

| 3204. |

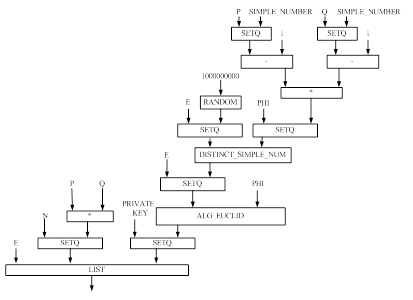

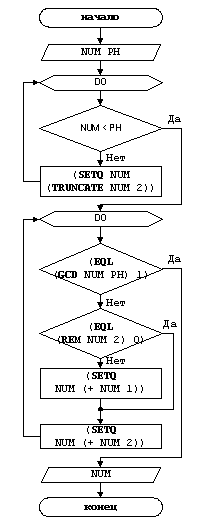

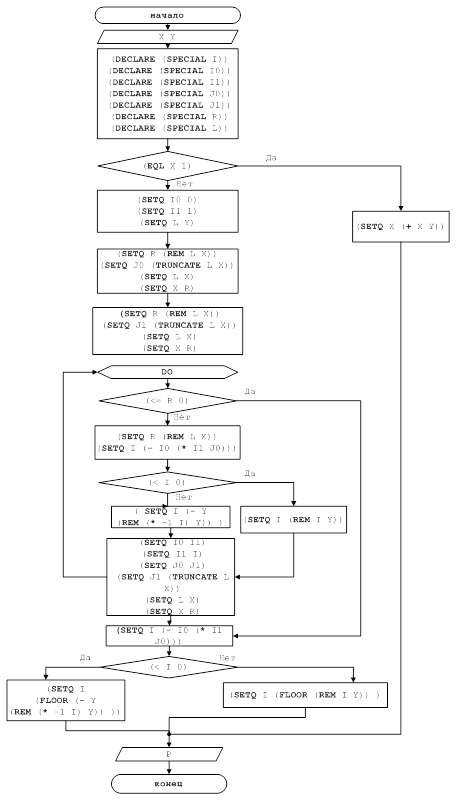

Лисп-реализация алгоритма кодирования информации RSA ... (L. Adleman) в 1977–78 годах. 1. Постановка задачи Разработать и отладить программу на языке Лисп реализующую криптографический алгоритм кодирования информации с открытым ключом – RSA. Шифрование: Входные данные: M – сообщение, состоящее из целых чисел. Выходные данные: T – ... |

|

| 3205. |

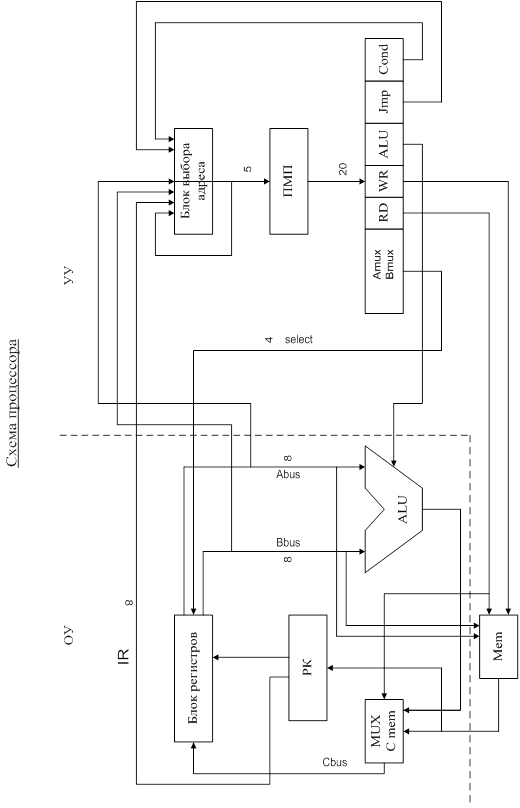

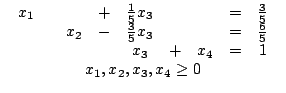

Линейное программирование симплекс-методом Данцига ресация памяти - прямая. Арифметика в дополнительном коде. Вариант: 54 = «2 2 2 3» Без использования непосредственной адресации. 3х-адресные команды. Операции АЛУ: NOP, ADD

+ SHRA, NAND. Состав команд: LD, ST, ADD, SHR + JC, DEC, SUB, NAND. Форматы команд и их кодировка Коды ... |

|

| 3206. |

Линейное программирование ... задач (2.3.3), (2.3.4) и (2.3.7), (2.3.8), убеждаемся, что одна матрица получилась из другой транспонированием: Таким образом, задачи линейного программирования (2.3.3), (2.3.4) и (2.3.7), (2.3.8) являются взаимно-двойственными. Очевидно, при определении оптимальных стратегий в конкретных ... |

|

| 3207. |

Линейное программирование ... выполнить. 13. Нажмите кнопку Выполнить. Форматирование документа изменится согласно параметрам, указанным в макросе. Задание 5 Задача оптимизации (линейное программирование). Имеются корма 2 видов: сено и силос. Их можно использовать для скота в количестве не более 50 и 85 ... |

|

| 3208. |

Линейное программирование ... целевой функции q(x) при наличии ограничений типа равенств сводится к задаче на определение стационарных точек функции Лагранжа . 3. Линейное программирование: формулировка задач и их графическое решение 3.1. Задача ЛП Рассмотрим на примере задачи фирмы Reddy Mikks. Небольшая фабрик ... |

|

| 3209. |

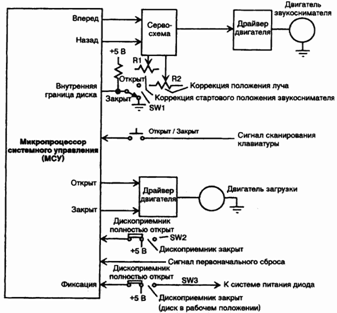

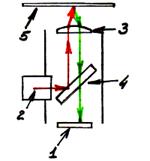

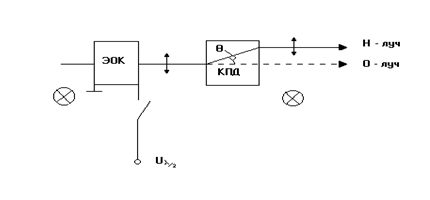

Лазерный проигрыватель и его диагностика ... на практике, и поэтому им необходимо уделять самое пристальное внимание. Диагностика лазера Работа лазерного проигрывателя зависит от состояния луча лазерного диода (ЛД). Если нет лазерного луча или его интенсивность недостаточна, то это является причиной отсутствия или наличия слабого ... |

|

| 3210. |

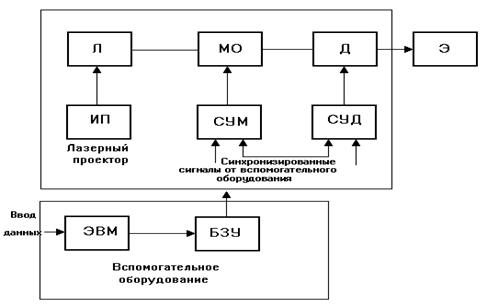

Лазерные средства отображения информации ... приемник. Однако голографическая фототелеграфная система может быть изготовлена при существующем состоянии техники. Устройства отображения информации на лазерных генераторах света. Применительно к индикаторным устройствам представляют интерес следующие свойства излучения лазеров: ... |

|

| 3211. |

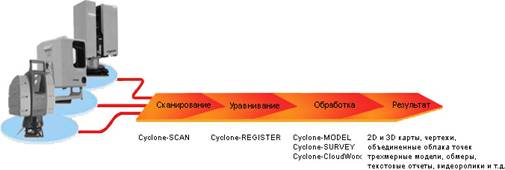

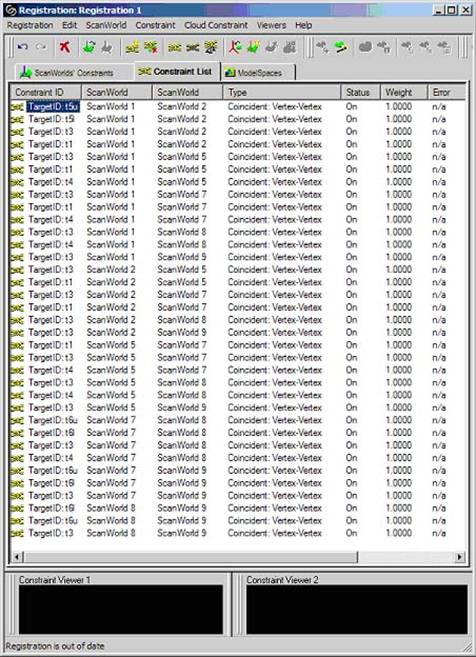

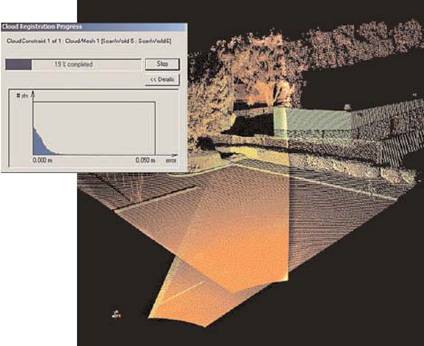

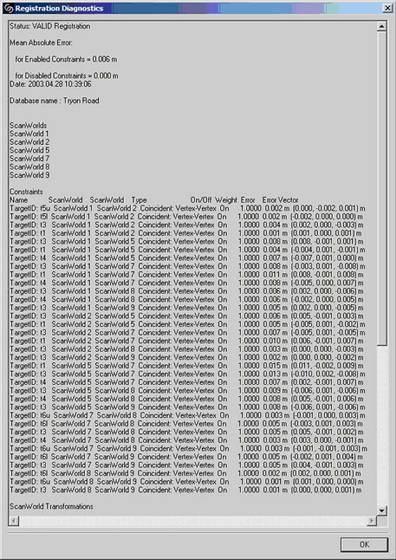

Лазерное сканирование ... объектно-ориентированной архитектуры базы данных типа клиент-сервер, Cyclone является высокопроизводительной платформой для обработки данных лазерного сканирования с максимальной скоростью и точностью. Управление Уровнем Детализации графического отображения объектов и распределенным обращением к ... |

|

| 3212. |

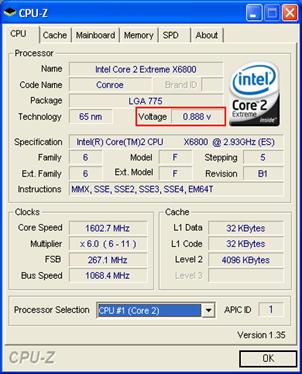

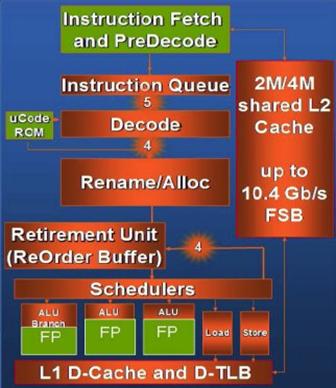

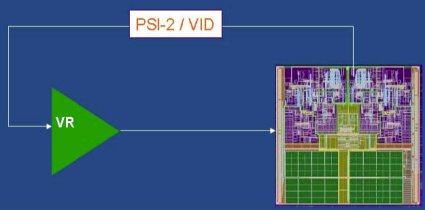

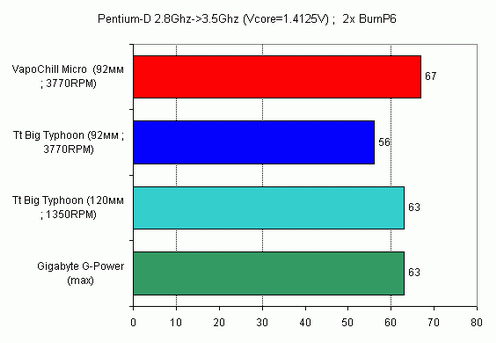

Лабораторный стенд на базе платформы Intel P965 ется прямым результатом хорошего соотношения производительности на ватт процессоров AMD, а также критики платформ Intel за чрезмерно высокое энергопотребление и требования к охлаждению. Все процессоры Core 2 Duo работают с тактовой частотой системной шины (Front Side Bus, FSB) 266 МГц, в то время ... |

|

| 3213. |

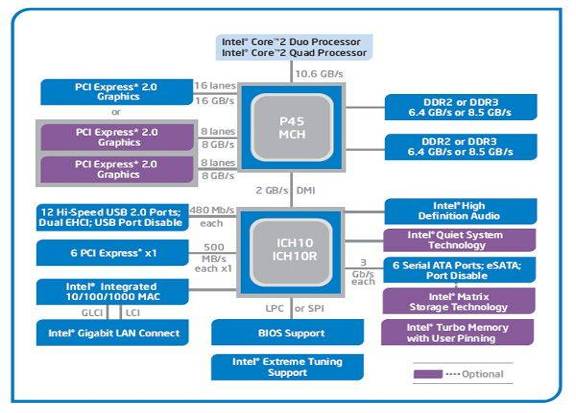

Лабораторный стенд на базе платформы Asus P5Q-E компании Intel ача разработать лабораторный стенд на базе новой платформы Asus PQ-E, которая была разработана компанией Intel. Лабораторный стенд состоит из лабораторного стола, специального захлапывающегося кожуха для закрытия этой платформы и видеомонитора. В курсовом проекте был разработан лабораторный стол ... |

|

| 3214. |

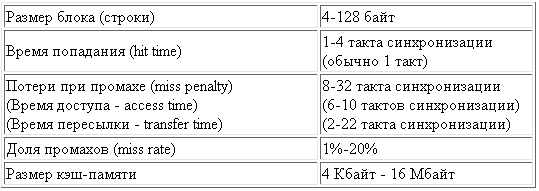

Кэш-память ... изложенного выше материала позволяет сделать заключение, что в соответствии с каноническими теориями, современные производители широко используют кэш-память при построении новейших процессоров. Во многом, их превосходные характеристики по быстродействию достигаются именно благодаря применению кэш- ... |

|

| 3215. |

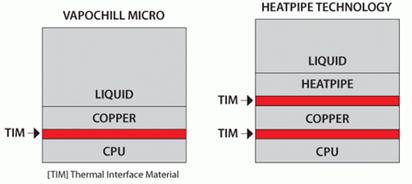

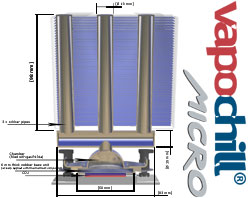

Кулер для процессора ... с помощью регулятора, который идет в комплекте (или с помощью функций материнской платы). Теперь посмотрим на сам кулер: Установлена система крепления для AMD-процессоров Кратко, его конструкцию можно описать следующим образом: основание кулера представляет собой полусферу, которая плавно ... |

|

| 3216. |

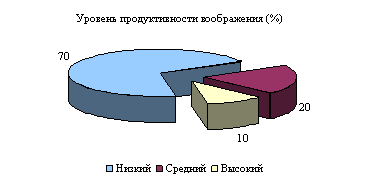

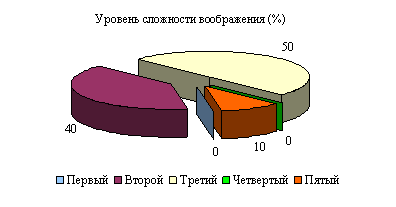

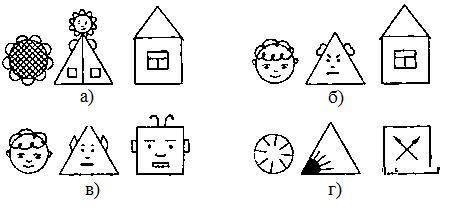

Кружок по 3D моделированию как способ развития воображения старшеклассников (9 класс) ... , события или проектируемые предметы в заранее заданных параметрах. 1.2 3DS Max 2008 как способ развития воображения старшеклассников Как следует из вышесказанного, воображение играет большую роль в становлении личности, а умение создать правильную мысленную модель напрямую связано с ... |

|

| 3217. |

Кроссплатформенное программирование для Linux ... Drag-and-Drop остался (свойства DockSite, DragKind, DragCursor). [4] 2 Особенности программирования для Linux 2.1 Общие сведения Операционные системы Windows и Linux имеют достаточно серьезных различий, чтобы сделать кроссплатформенную разработку делом сложным и кропотливым. В первую ... |

|

| 3218. |

Критерии эффективности электронного документооборота ... обобщенный критерий эффективности и нотация дискретного композитного документооборота. Использованный обобщенный критерий эффективности исследован Г.С. Теслером в работе [2]. Нотация дискретного электронного документооборота рассмотрена автором настоящей статьи в работе [3] и исследована на примере ... |

|

| 3219. |

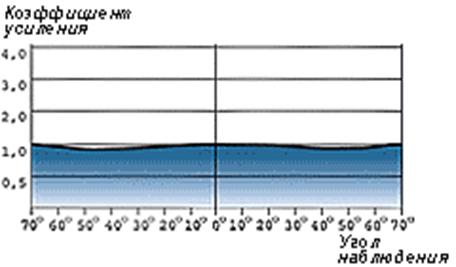

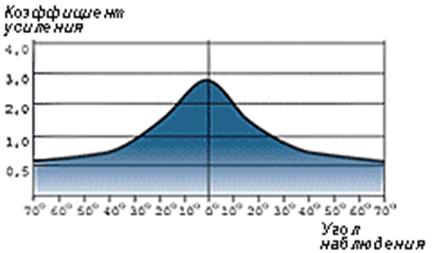

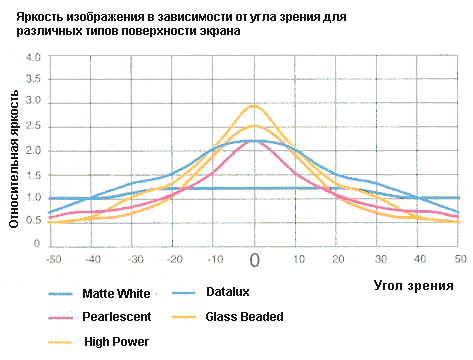

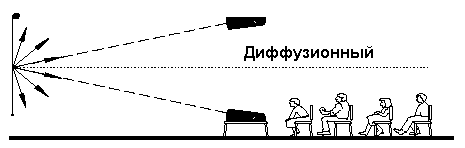

Критерии выбора типа проекционного экрана и правила размещения проекционной аппаратуры в учебном помещении ... в ходе занятий и дискуссий к одному нажатию клавиши, что в условиях динамичного и напряженного процесса обучения становится жизненно необходимым. 2 ПРАВИЛА РАЗМЕЩЕНИЯ ПроекционныХ экранОВ. взгляд со всех сторон Выбрать экран для проекционного оборудования довольно просто, нужно только знать, ... |

|

| 3220. |

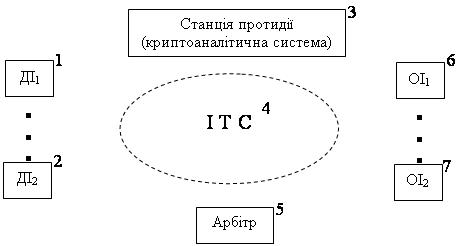

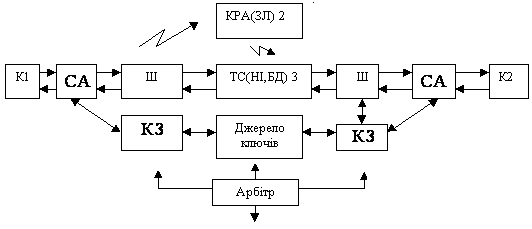

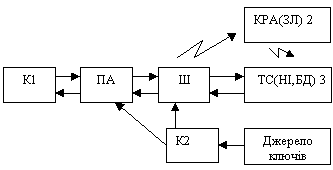

Криптосистеми ... полягає в рішенні якоїсь іншої математичної задачі. Обчислювально стійкі системи реалізуються за рахунок застосування симетричних криптоперетворень. У симетричних криптосистемах ключ зашифрування або збігається з ключем розшифрування, або обчислюється один з іншого з поліноміальною складні ... |

|

| 3221. |

Криптологія ... повідомлення, а потім перевіряє його цілісність і справжність. 3. Класифікація криптоперетворень Найбільш загальною наукою про таємницю є криптологія. Криптологія як наука вивчає закономірності забезпечення конфіденційності, цілісності і т.д. критичної інформації в умовах інтенсивної протидії ... |

|

| 3222. |

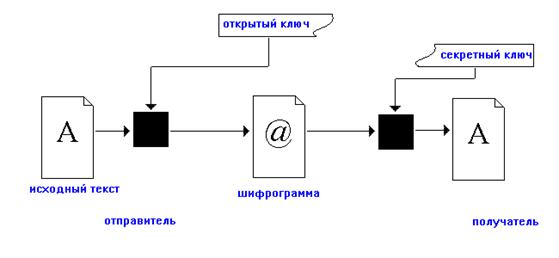

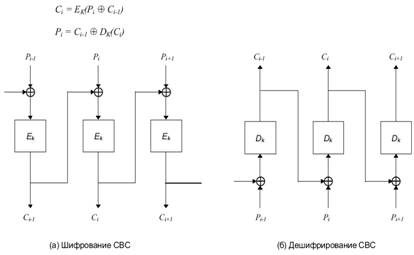

Криптография. Шифры, их виды и свойства ... них были решены в рамках криптографии, что потребовало развития новых подходов и методов. 2. Шифры, их виды и свойства В криптографии криптографические системы (или шифры) классифицируются следующим образом: симметричные криптосистемы асимметричные криптосистемы 2.1 Симметричные ... |

|

| 3223. |

Криптография и криптосистемы ... и читая приказы гроссадмиралов Редера и Деница. В книгах воспоминаний английских криптографов страницы сплошь усеяны фразами "...мы знали...", за которыми стоит колоссальный труд тысяч человек. 3. Типы шифров Криптосистемы разделяются на симметричные (с секретным ключом) и с ... |

|

| 3224. |

Криптографические методы защиты информации ... дни они заложены практически в любой, даже самой сложной программе шифрования. Каждый из рассмотренных методов реализует собственный способ криптографической защиты информации и имеет собственные достоинства и недостатки, но их общей важнейшей характеристикой является стойкость. Под этим понимается ... |

|

| 3225. |

Криптографическая защита информации ... Технологическая часть 4.1. Назначение программного продукта Данный программный продукт должен предоставлять надежную криптографическую защиту для конфиденциальной информации, хранящейся на носителе в виде образов виртуальных логических дисков. Программный продукт реализуется в виде двух ... |

|

| 3226. |

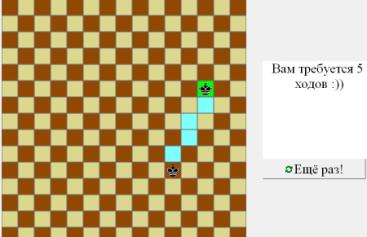

Кратчайший путь передвижения короля по шахматному полю ... может длиться день, месяц… В моей ситуации требуется написать программу, чтобы она могла найти кратчайший путь передвижения короля по заданному клеточному полю, соединяющих два заданных поля доски. Причём начальная и целевая клетки указываются при помощи мыши в запущенной программе. Формальная ... |

|

| 3227. |

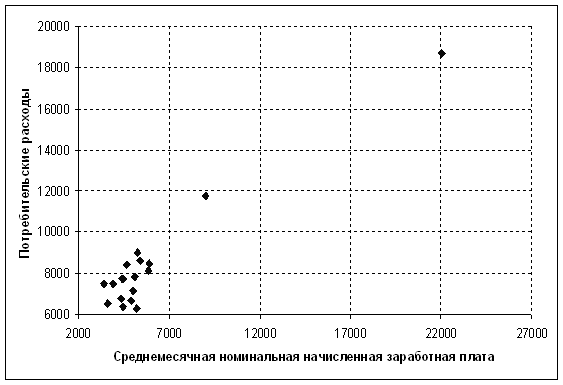

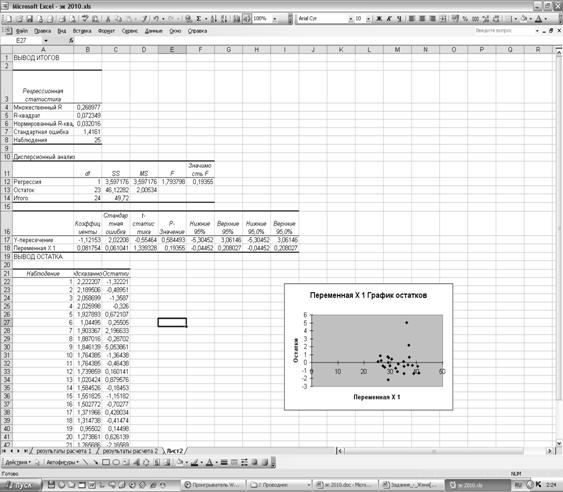

Корреляционный анализ ... уравнения линейной парной регрессии Линейная модель: Расчеты для определения параметров модели произведены в Microsoft Exel. Рис. 2.1. Результаты регрессионного анализа В результате расчетов получаем уравнение регрессии: При росте рыночной капитализации компании на 1 млр. руб. чистый ... |

|

| 3228. |

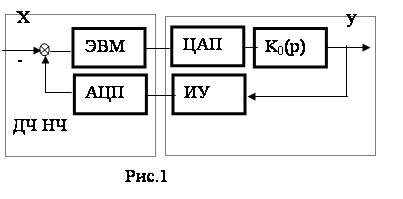

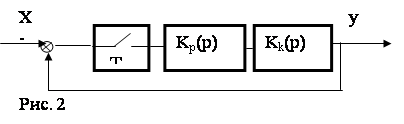

Коррекция дискретных систем управления ... реализации структуры. 2. Реализация дискретных передаточных функций Необходимость реализации дискретных передаточных функций может возникнуть при коррекции дискретных систем управления, при этом используются различные методы. Наиболее часто используют следующие методы: с помощью ... |

|

| 3229. |

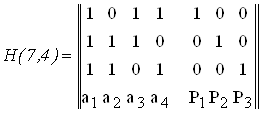

Корректирующие коды ... также эффективность использования канала связи. Для исправления двукратной ошибки или . (5) Введение избыточности в кодовые комбинации при использовании корректирующих кодов существенно снижает скорость передачи информации и эффективность использования канала связи. Например, для кода (31, ... |

|

| 3230. |

Корпоративні інформаційні системи тва. Розглянемо коротко найбільш відомі в Україні корпоративні інформаційні системи, котрі впроваджені на багатьох вітчизняних об'єктах господарювання. 2. КОРПОРАТИВНА ІНФОРМАЦІЙНА СИСТЕМА R/3 Автоматизована система R/3 розроблена німецькою компанією — акціонерним товариством SAP AG, яка є ... |

|

| 3231. |

Корпоративна інформаційна система R/3 ... інні персоналом, пов’язаних з відображенням, уведенням і оцінюванням робочого часу співробітників. Крім того, уведена інформація про присутність/відсутність може бути використана в інших додатках системи. Модуль розрахунок заробітної плати (PY) підтримує всі форми й методи розрахунку заробітної ... |

|

| 3232. |

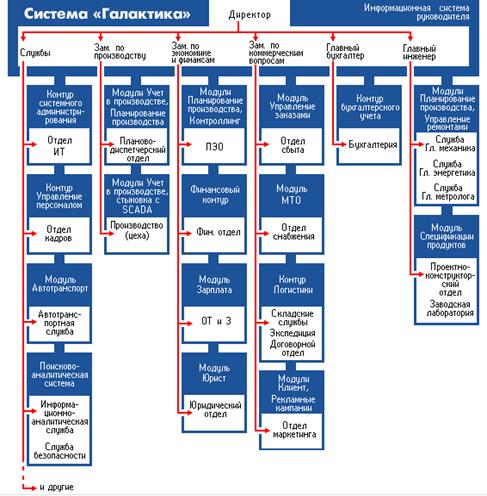

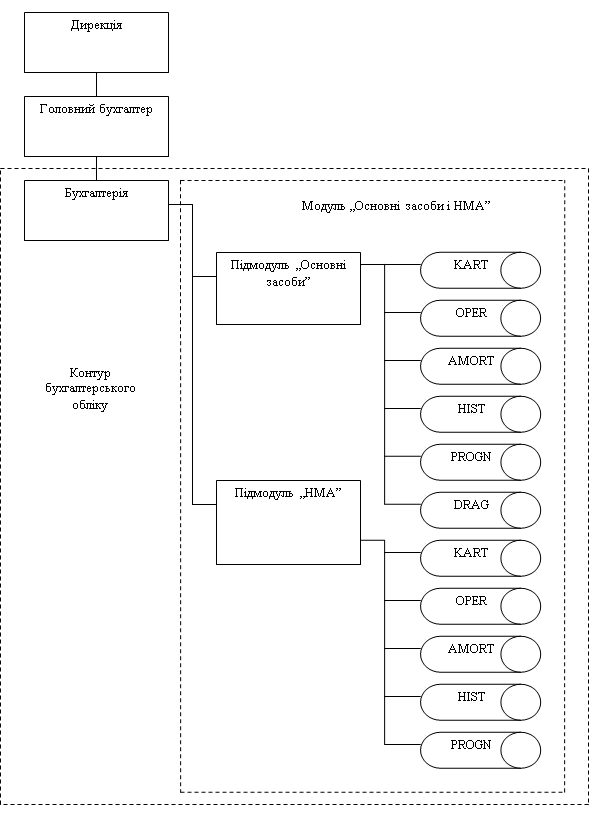

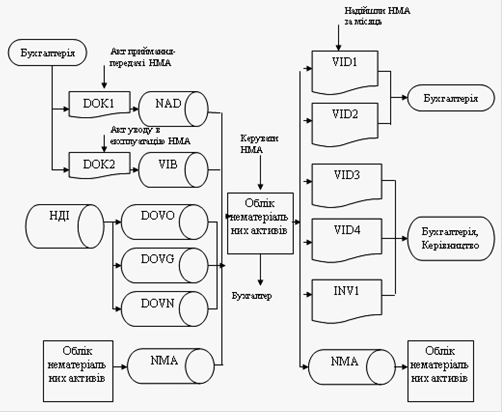

Корпоративна інформаційна система "Галактика" ... і можна придбати модулі окремо, але дії модулів мають дуже багато точок дотику. 2. Консолідація й аналіз Excel-звітності в інформаційній системі "Галактика" Корпорація "Галактика" випустила на ринок нове рішення "Консолідація й аналіз Excel-звітності" для анал ... |

|

| 3233. |

Короткі характеристики найбільш поширених ОСРЧ ... ів (process manager) і розширених сервісів на рівні користувача. Як справжня мікроядерного операційна система, QNX Neutrino RTOS реалізує в ядрі ОС тільки найбільш фундаментальні сервіси, такі як передача повідомлень, сигнали, таймери, планування потоків, об'єкти синхронізації. Всі інші сервіси ОС, ... |

|

| 3234. |

Короткі відомості про компакт-диски, роз’єми та мікросхеми ... мініатюрні (1/8 дюйма) роз’єми сигнали подаються з плати на акустичні системи, навушники та входи стереосистеми; до аналогічних роз’ємів підключається мікрофон, програвач компакт дисків та магнітофон. На Вашій платі встановлені (або повинні бути встановлені) роз’єми чотирьох типів. Лінійний вихід ... |

|

| 3235. |

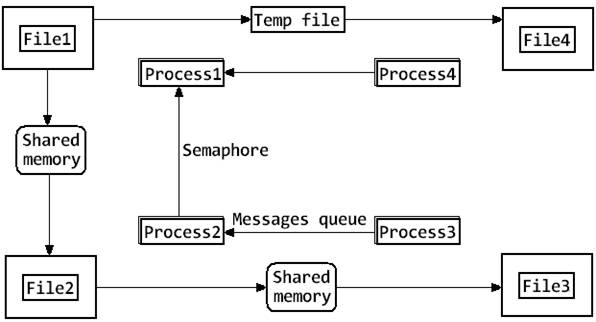

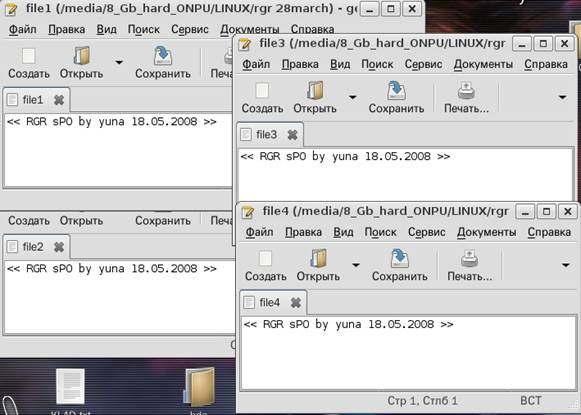

Копирование содержимого Файла 1 в остальные файлы пирование содержимого из Файла 1 в остальные файлы (1->2, 1->3, 1->4). Основные принципы по которым будет создаваться программа: · Будут созданы 4-е процесса, а именно 1-ый процесс породит 2-ый процесс, 1-ый процесс, в свою очередь породит 3-ий процесс, 1-ый процесс породит 4- ... |

|

| 3236. |

Концепції програмування. Графічна система OpenGL ... відсікання і інших операцій, маршрут для операцій малювання" В OpenGL є аналогічне посиланню на контекст пристрою поняття посилання на контекст відтворення Графічна система OpenGL, як і будь-який інший додаток Windows (хоча і розміщене в DLL), також потребує посилання на пристрій, на який зді ... |

|

| 3237. |

Концепция информатизации судов общей юрисдикции и судебного департамента ... повышению доверия граждан судебной системе России в целом. В целях обеспечения функционирования ГАС "Правосудие" и информатизации судов общей юрисдикции и системы Судебного департамента в 2007-2011 гг. должны быть выполнены следующие основные мероприятия: · & ... |

|

| 3238. |

Концепция WIMP. История, проблемы и перспективы ... , начатые в 1996м и 1997м соответственно. Ранняя версия K Desktop Environment, или KDE, для Linux и FreeBSD. Концепция WIMP Метафора рабочего стола Интерфейс WIMP обладает концептуальной целостностью, достигаемой принятием знакомой идеальной модели - метафоры рабочего стола - ровной ... |

|

| 3239. |

Контроль структури програми ... програмних засобів, використовувані штати виконавців, граничний бюджет і інші обмеження (умови) розробки. З урахуванням цього фіксуються початкові параметри проекту (його структура і розподіл функцій). Повинні бути також визначені "етапи розвитку проекту" і їхні терміни. Далі починається ... |

|

| 3240. |

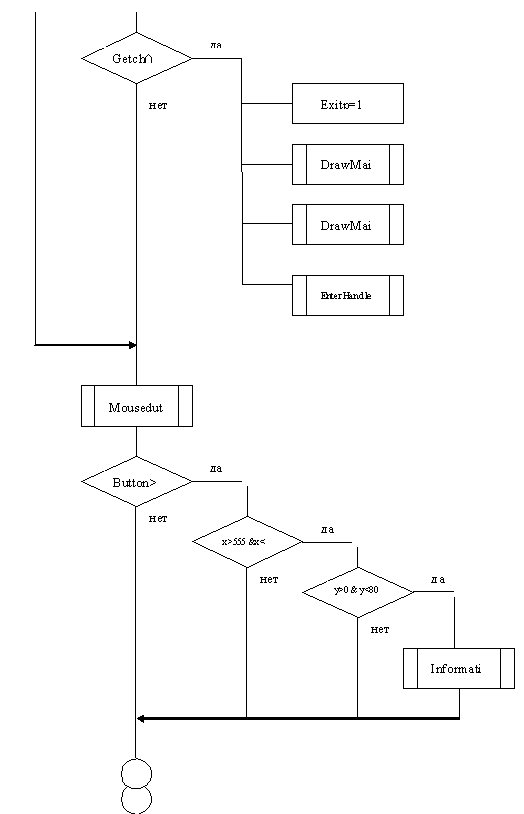

Контроль програм, які запускаються на даному комп'ютері ... (чи буде перевіряться ім’я на присутність в стоповому файлі). Якщо є символи /d, то вилучаємо файл, в якому записується інформація про програми, які запускаються на комп’ютері. Закінчити програму. Алгоритм обробника переривання 21h: Перевірка на функцію перевірки на присутність. Перевірка на ... |

|

| 3241. |

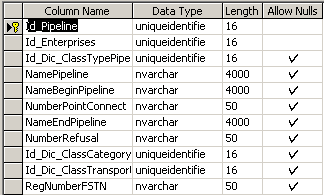

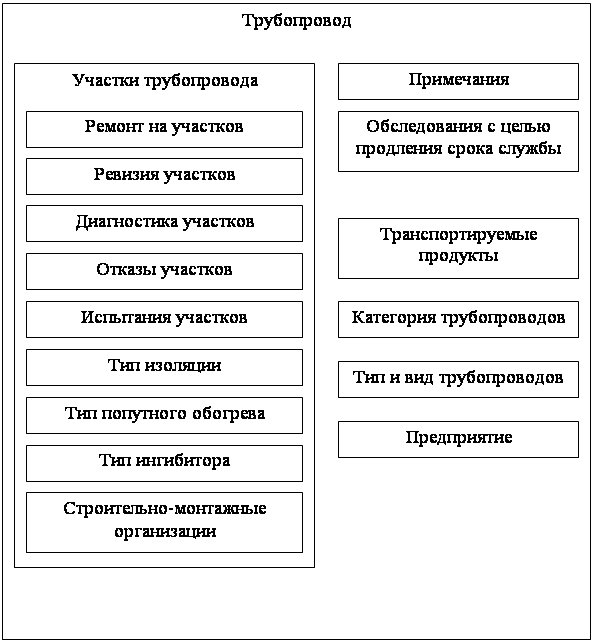

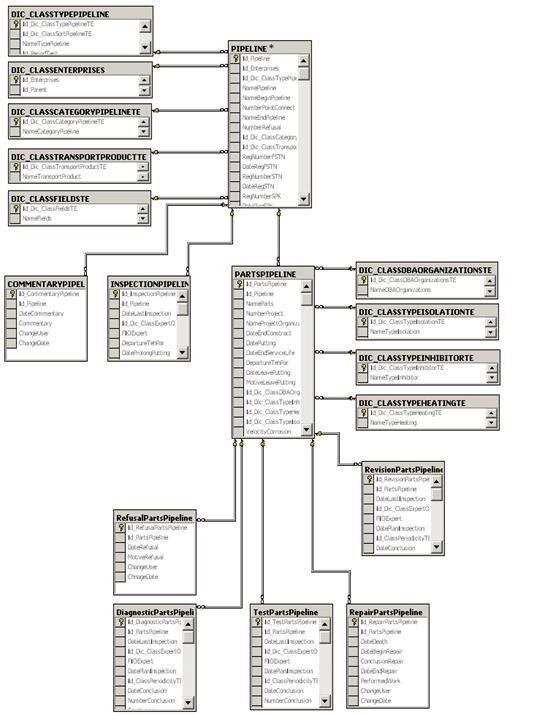

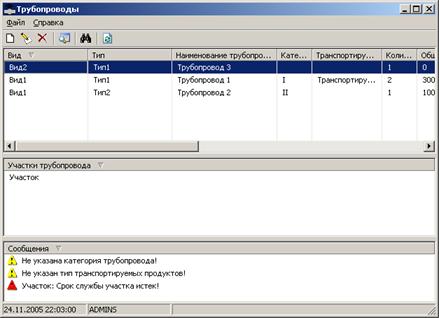

Контроль и учет технического состояния магистральных трубопроводов, транспортирующих огнеопасные продукты ... собой реляционную базу данных. Подсистема доступа к базе данных должна предоставлять пользовательские функции для работы с информацией о магистральных трубопроводах. 2.2 Проектирование базы данных Для реализации поставленной задачи необходимо создать таблицы: ... |

|

| 3242. |

Контроль доступу до вибраних файлів з веденням протоколу ... потрібних файлів на диску, використовуючи мову програмування асемблер. 3. Обґрунтування вибору методів розв’язку задачі Для того, щоб вести контроль доступу до файлів, необхідно “впіймати" момент, в який відбувається доступ. Системний сервіс MS-DOS (переривання 21h) містить кілька ... |

|

| 3243. |

Контроль в управлении проектами ... будет зависеть эффективность и качество работы всего комплекса САПР (может даже всего производства). 2. Виды контроля в управлении проектами. 2.1 Контроль по возмущению и комбинированный контроль. Процесс ... |

|

| 3244. |

Контроллинг ... не просто затраты, а затраты по цехам, не просто работающие, а работающие по отдельным квазипредприятиям с отдельным индивидуальным графиком. Контроллинг инвестиций. 1.Задачи. 2.Инструменты. 1.Задачи. Задачи – планирование и координация инвестиционной деятельности. Разработка проекта – ... |

|

| 3245. |

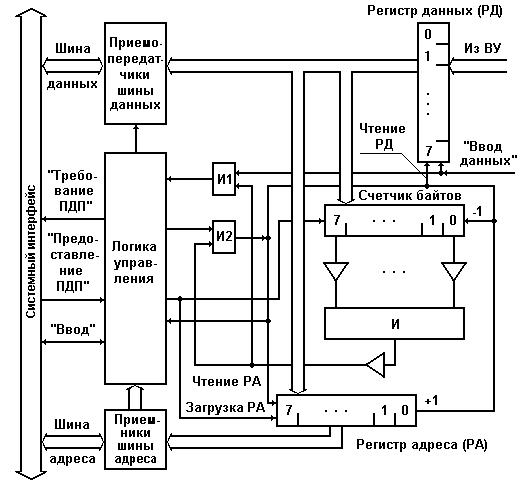

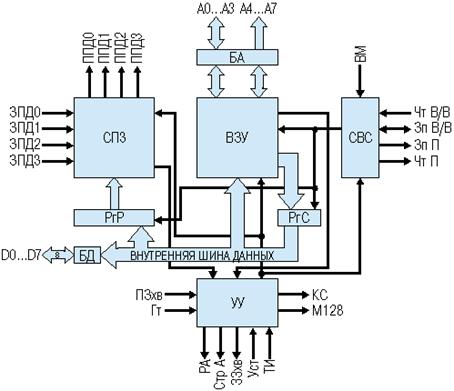

Контроллер прямого доступа к памяти ... . В серии К580 выпускался контроллер алфавитно-цифрового дисплея КР580ИК57. Микросхема представляет собой БИС четырехканального программируемого контроллера прямого доступа к памяти (ПДП). Каждый из четырех каналов адресует область внешней памяти путем инкрементирования выбранного адреса. ПДП имеет ... |

|

| 3246. |

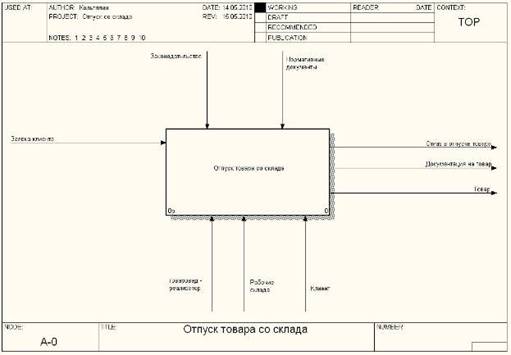

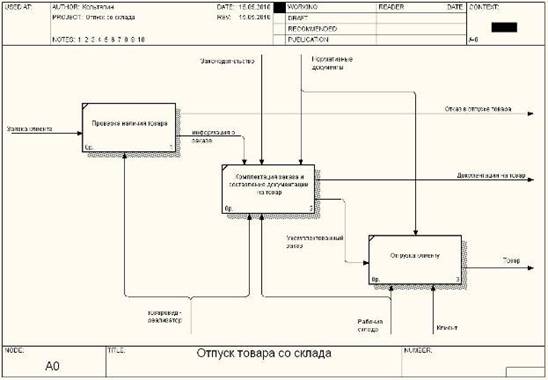

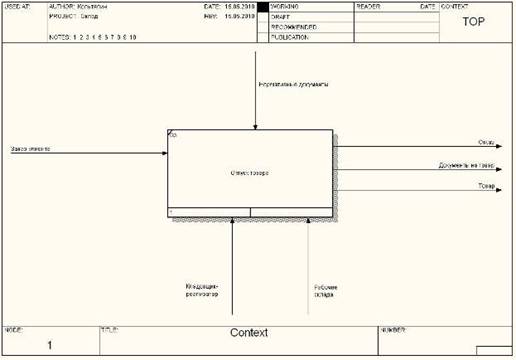

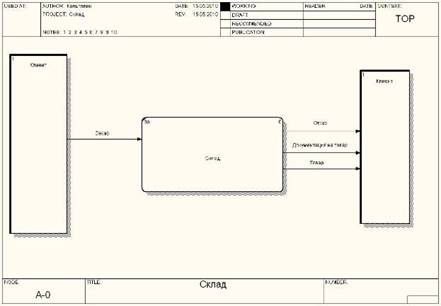

Контекстные диаграммы отпуска товара со склада ... не стоит задачи построения декомпозиции диаграммы IDEF3, диаграммы IDEF0 и IDEF3 практически идентичные. Контекстная диаграмма IDEF3 отпуска товара со склада: 4. Модель DFD отпуска товара со склада DFD – это стандарт моделирования, в котором система представляется в виде сети работ, ... |

|

| 3247. |

Конструкция системной платы ЭВМ ... и комплекта микросхем (т.н. чипсета) материнской платы. Эти различия, главным образом, связаны с теми системными интерфейсами, которые поддерживает материнская плата. Известны следующие виды локальных шин ЭВМ, использующихся для подключения внешних устройств ПЭВМ: Шина ISA (Industry Standard ... |

|

| 3248. |

Конструкция корпусов ПК bsp; Оптимальность конструкции. Сборка-разборка должна происходить просто, конструкция корпуса должна предусматривать свободный доступ ко всем компонентам. 4. Продуманность вентиляции. Схема вентиляции должна обеспечивать наиболее ... |

|

| 3249. |

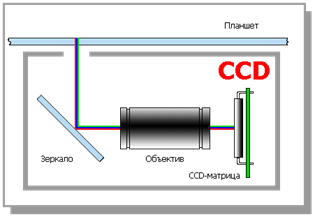

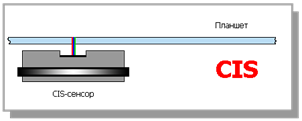

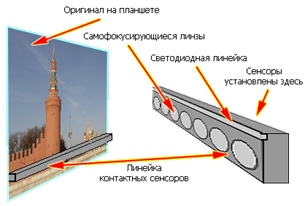

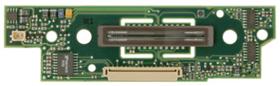

Конструкция и техническое обслуживание сканеров ... 76 26 76 HP Scanjet4070 16 18/26 26 118 20 45 Epson Perfection 2580 Photo 12 9/6 35 156 22 38 4. Техническое обслуживание и диагностика неисправностей 4.1 Конструкция планшетного сканера Матрица трансформирует изменения цвета и яркости принимаемого светового ... |

|

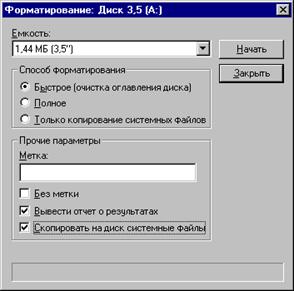

| 3250. |

Конструкция дискеты ... ней переориентированы с горизонтального на вертикальное расположение. Исчезновение Одной из главных проблем, связанных с использованием дискет, была их недолговечность. Наиболее уязвимым элементом конструкции дискеты был жестяной или пластиковый кожух, закрывающий собственно гибкий диск: его края ... |

|

| 3251. |

Конструктивные особенности приводов СD-ROM ... свойственные обычным магнитным носителям. Таким образом, оптический метод хранения информации стал самым массовым и распространенным. 1. Конструктивные особенности приводов CD-ROM Как известно, большинство накопителей бывают внешними и встраиваемыми (внутренними). Приводы компакт-дисков в ... |

|

| 3252. |

Конструирование программ и языки программирования ... преимущества С++ обеспечивают хорошее качество разработки почти любого вида программного продукта. Использование С++ в качестве языка программирования позволяет получать быстрые, компактные и легко читаемые программы. При этом они имеют хорошую наглядность и их более просто сопровождать. С++ ... |

|

| 3253. |

Конститутивные признаки компьютерной коммуникации ... . Исходя из положения о системности дискурса в целом, можно предположить, что компьютерный дискурс является составным элементом общей системы и имеет свои конститутивные, системообразующие признаки. Конститутивные признаки дискурса включают участников, условия, организацию, способы и материал ... |

|

| 3254. |

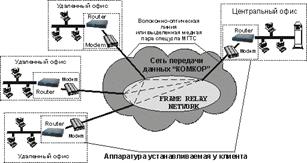

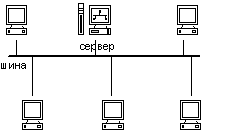

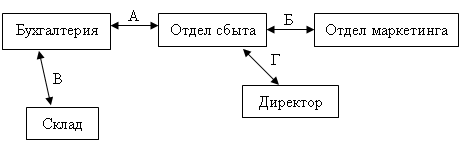

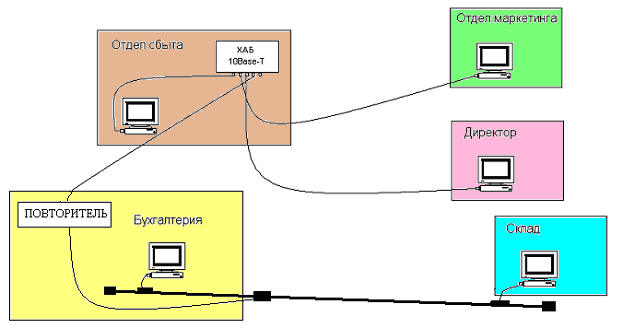

Консолидация информационных потоков предприятия ... информационные возможности, а также возможность пользования электронной почтой и другими приложениями. 2.2 Информационные потоки в ЛВС предприятия Информация будет передаваться от филиалов предприятия в центральный офис и наоборот. ЛВС будет присутствовать не только в центральном офисе, ... |

|

| 3255. |

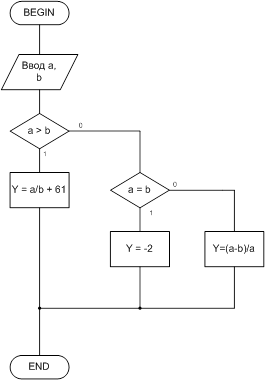

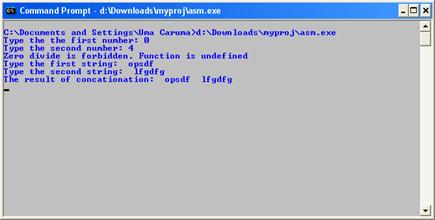

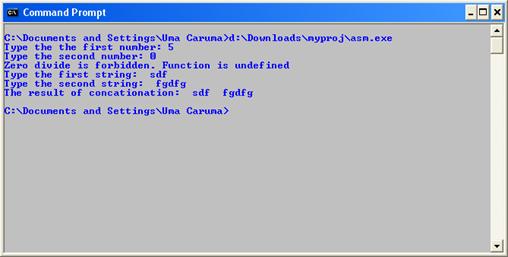

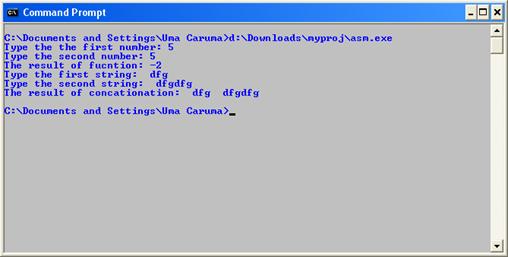

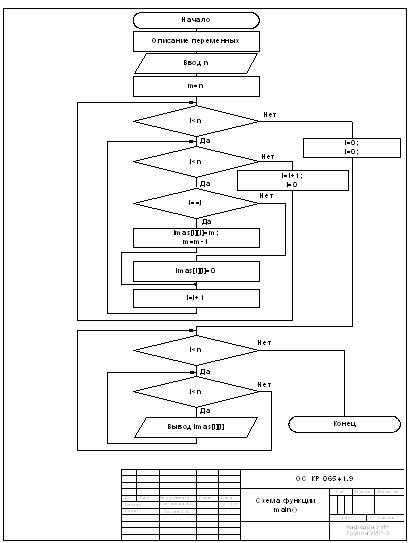

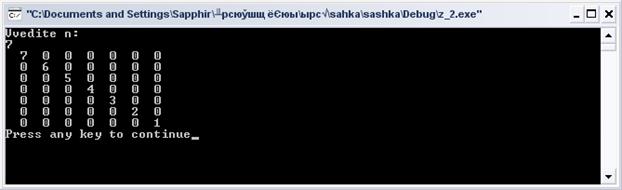

Конкатенація строк Assembler ... части якої, така ж як і у попередньої функції. Особої уваги вимогає invoke strCat, offset buff, offset str1. Ця функція викликає функцію конкатенації, яка буде приведена нижче. strCat proc lpszSource:DWORD, lpszAdd:DWORD push edi invoke szLen, lpszSource mov edi, lpszSource mov ecx, lpszAdd ... |

|

| 3256. |

Конвертеры и перекодировщики ... умолчанию TCODE размещается в системной панели, и его всегда можно вызвать оттуда, если необходимо восстановить какой-либо текст [33]. Перекодировщики текста dcd Здесь необходимо указать перекодируемый файл и выбрать исходную и конечную кодировки. Автоматического распознавания, к сожалению, не ... |

|

| 3257. |

Кому потрібні – шифрувальні засоби ... і захисту від нав'язування помилкових повідомлень (“імітозахисту”). Секретність же методів походила від бажання розробників і державних користувачів шифрувальних засобів підстрахуватися на випадок можливих слабощів по частині головної якості шифрів - їх так званої “стійкості”, або, іншими ... |

|

| 3258. |

Комп’ютерні тренажерні системи ... штатна система завантаження важелів управління. Система візуалізації: · система комп'ютерного синтезу зображення позакабінної обстановки, створена на базі могутніх IBM комп'ютерів і графічних прискорювачів GeForce (дозвіл 1248 х 1024, ... |

|

| 3259. |

Комп’ютерні технології ... мережевий інтерфейс (стандартний для 9022N). Крім того, додатково принтер може бути конфігурований безпроводним мережевим інтерфейсом по протоколу 802.11b. Висновки Комп’ютерні технології в останній час набули дуже великого розвитку. Але на комп’ютерах наживаються не тільки виробники, але й ... |

|

| 3260. |

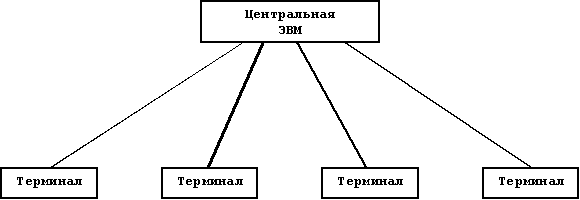

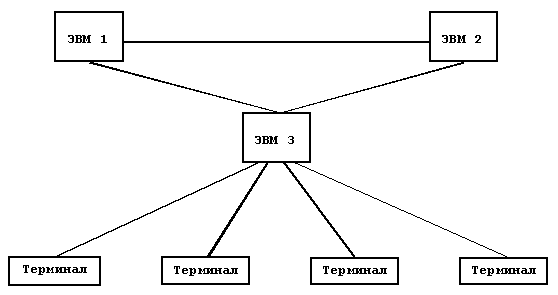

Комп’ютерні мережі та їх призначення ... ’яті й обробляє його. Всі інші вузли просто відкидають пакет, не починаючи яких-небудь дій. 2. Загальні відомості про локальні та глобальні комп’ютерні мережі Початком для здійснення можливості спільних обчислень було поширення великих ЕОМ - мейнфреймів, до яких підключалися декілька ... |

|

| 3261. |

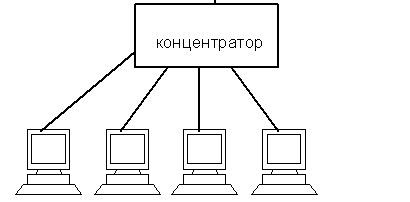

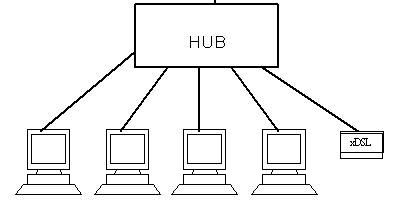

Комп’ютерні мережі ... по мережі будуть оброблятися так само. Практичні завдання 1. Наведено фрагмент комп’ютерної мережі. A, B, C, D, E – комунікаційні пристрої (концентратори – Hub або комутатори - Switch). Кожен з них має 4 порти, адреса порта складається із імені ... |

|

| 3262. |

Комп’ютерні віруси. Класифікація ... під корисну програму, руйнують завантажувальний сектор і файлову систему дисків Антивірусні програми – програми для виявлення, видалення і захищення від комп’ютерних вірусів. Зазначені нижче варіанти програм сьогодні в чистому вигляді практично не зустрічаються. Розроблювачі антивірусів змушені ... |

|

| 3263. |

Комп’ютерні віруси та антивірусні засоби ... чергових вчителем; II. Повторення раніше вивченого матеріалу. III. Мотивація навчально-трудової діяльності учнів. На сьогоднішньому уроці ми будемо вивчати комп’ютерні віруси і антивірусні програми за допомогою яких ви зможете ставити і виявляти віруси на своїх комп’ютерах. IV. Вивчення нового ... |

|

| 3264. |

Комп’ютерний засіб вимірювання тиску і температури у кліматичній камері ... ється відповідний перетворювач, як це наведено на структурній схемі. 3. Розробка електричної принципової схеми комп’ютерного засобу вимірювання тиску і температури у кліматичній камері Електрична принципова схема розробленого пристрою наведена у графічній частині курсового проекту. Пристрій ... |

|

| 3265. |

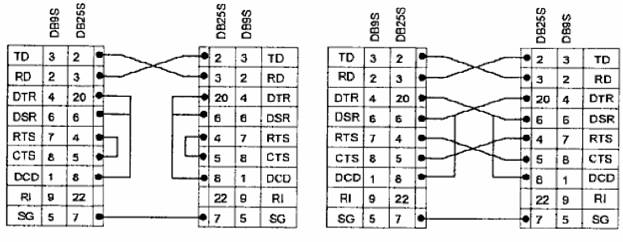

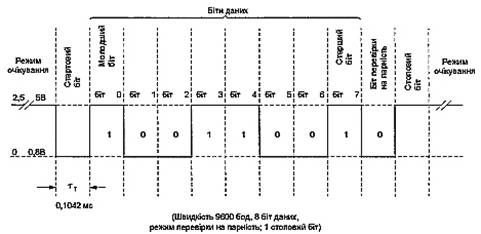

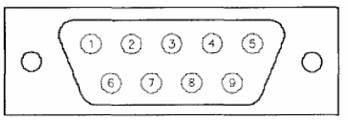

Комп’ютерне моделювання роботи послідовного порта ... опис електричних характеристик інтерфейсу. Стандарт RS-423A передбачає максимальну швидкість передачі 100 Кбіт/с. 2.1.2 Будова і принцип роботи послідовного порта Послідовна передача даних Послідовний потік даних складається з бітів синхронізації і власне бітів даних. Формат послідовних даних ... |

|

| 3266. |

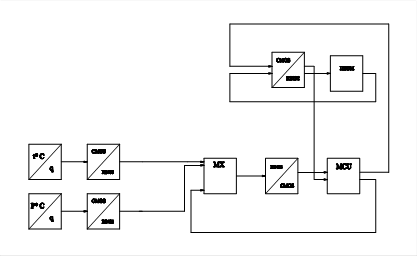

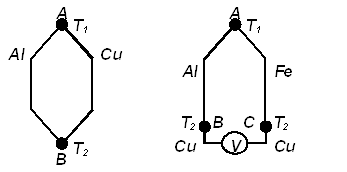

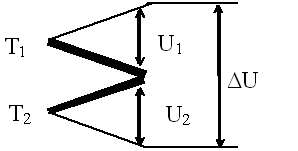

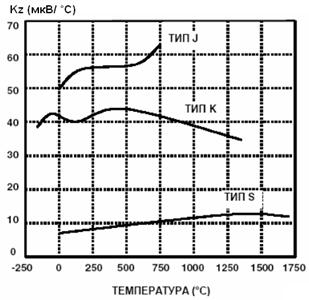

Комп’ютерне моделювання вимірювальної системи ... ї записки є ознайомлення з принципами роботи термопар, підсилювачів, АЦП, мультиплексорів, паралельного порта комп’ютера, а також з програмною реалізацією вимірювальної системи. 1. Призначення та область застосування Розроблена програма призначена для вивчення роботи вимірювальної системи, ... |

|

| 3267. |

Комп’ютерна технологія графогеометричного моделювання. Взаємозвязок 2D 3D комп'ютерної графіки ... натисканням клавіші <ENTER>. Команду зручно використовувати при малюванні різного типу таблиць, специфікацій, зображення ліній технологічних матеріальних потоків і т.п. Основною незручністю при роботі з цим графічним примітивом являється складність його модифікації, тобто зміна ширини чи ... |

|

| 3268. |

Комп’ютерна обробка внутрішньобанківської інформації ... або на підставі вхідних повідомлень, які надходять операціоністу у вигляді паперових чи електронних (по мережі) документів, або під час обробки оперативної інформації. Наприклад, в ОДБ «УНІТА-БАРС» це такі файли: OPER – оперативні документи дня за балансовими рахунками у гривнях; OPERV -– те саме ... |

|

| 3269. |

Комп’ютерна графіка ... «Standard» (Стандартна) та «Select object» (Властивості об’єктів). Ще дві панелі інструментів – «Draw» (Малювання) та «Modify» (Редагування), – традиційно розміщуються зліва від графічної зони екрана у два вертикальних рядки. Ці панелі мають назву «плаваючі» і за необхідності користувач має можливі ... |

|

| 3270. |

Компютърните вируси ... , може да блокира вируса на една кука от чувствителни прекъсва. Това изисква много информация за нормално използването на системата, тъй като лични компютърни вируси всъщност не заобиколи всички защитни елементи. Този тип софтуер изисква също така решения от страна на потребителя. Модификация ... |

|

| 3271. |

Компютърни технологии ... и програмирани, с помощта на математиката, в конкурират и интегрирана система. Макар да е вярно, че днешните високо света технология изисква конкурентна организация използва компютърни системи, анализатори, с цел да интегрира своята информация, управление, счетоводство, производство и разпределение ... |

|

| 3272. |

Компютърни престъпления ... по-лесно от това трудно работят за хората. Компютърът наистина е един от най-невероятните изобретения в историята на влияние на все по управление, и в живота. Компютърни престъпления Аз им е трудно да се вярва, че така позволява на хакер видим какво има да каже за какво е точно както са били ... |

|

| 3273. |

Компютри и автоматика ... скорост на няколкостотин преразмножаване, за минута. Неговата програма е жични в процесора и е трябвало да бъдат ръчно да се променят. Използването на транзистор в компютри в края на 1950 г. отбелязва появата на по-малки, по-бързо, по-гъвкав и логически елементи, отколкото са били възможни с вакуум- ... |

|

| 3274. |

Компьютеры: преступления, признаки уязвимости и меры защиты ... мест - указать, где находится дыра в защите - и помочь наметить план действий по устранению уязвимого места. В то время как признаки могут помочь выявить преступление или злоупотребление - меры защиты могут помочь предотвратить его. Меры защиты - это меры, вводимые руководством, для обеспечения ... |

|

| 3275. |

Компьютеры в образовании ... детьми, объединенными в так называемые “виртуальные группы" и работающими в сети над одной и той же учебной темой. Интеграция домашнего компьютера в систему образования потребует не меньших усилий, чем те, которые пришлось сделать тысячам учителей и системе образования в целом на первом этапе ... |

|

| 3276. |

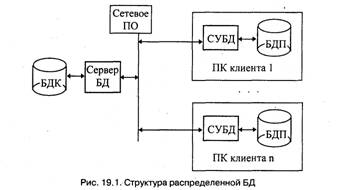

Компьютерные технологии обработки экономической информации на основе использования систем управления базами данных ... скорости работы, которые трудно, а иногда невозможно разработать средствами "классических" СУБД. Современный подход к управлению базами данных подразумевает также широкое использование технологии "клиент-сервер". Таким образом, на сегодняшний день разработчик не связан рамками ... |

|

| 3277. |

Компьютерные технологии ЗАО "Талисман" ЕДЕНИЕ Целью данной практической работы является анализ информационных систем и программного обеспечения ЗАО «Талисман». А также оценка уровня компьютерных технологий, имеющихся в организации. Задачи исследования: охарактеризовать организацию; отразить краткую информацию об техническом ... |

|

| 3278. |

Компьютерные технологии в управлении предприятием ... по отношению к таким внешним факторам, как уровень спроса, текущее состояние дел у поставщиков комплектующих и др.). Автоматизированные системы управления предприятием В последние годы в компьютерном бизнесе России отмечается устойчивый интерес к компьютерным интегрированным системам, ... |

|

| 3279. |

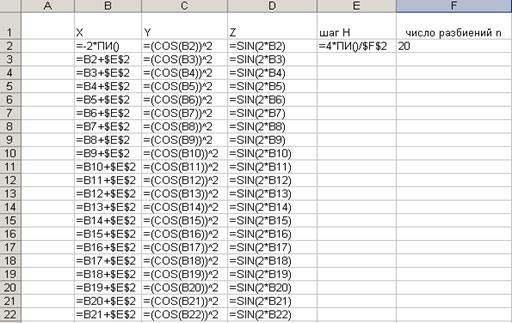

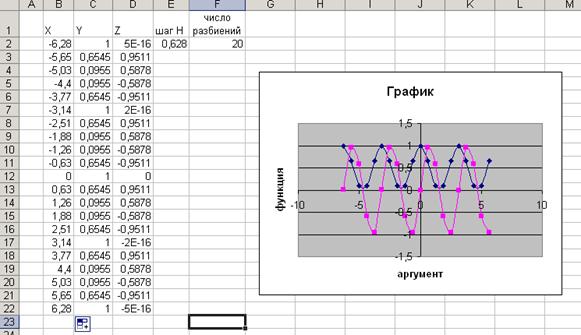

Компьютерные технологии MS EXEL етры окна-Формула. Проанализировав формулы, выполнив ту же последовательность команд, вернемся в режим отображений значений. · Построение графиков по точкам. Графики (диаграммы) можно создать с помощью команды Вставка/ Диаграмма или нажатием ... |

|

| 3280. |

Компьютерные системы ... эффективности управления, принятия правильных стратегических и тактических решений на основе своевременной и достоверной информации, выдаваемой компьютером. 2. Компьютерная система "Галактика" Корпорация "Галактика" предлагает компаниям, предприятиям, организациям лучшие ... |

|

| 3281. |

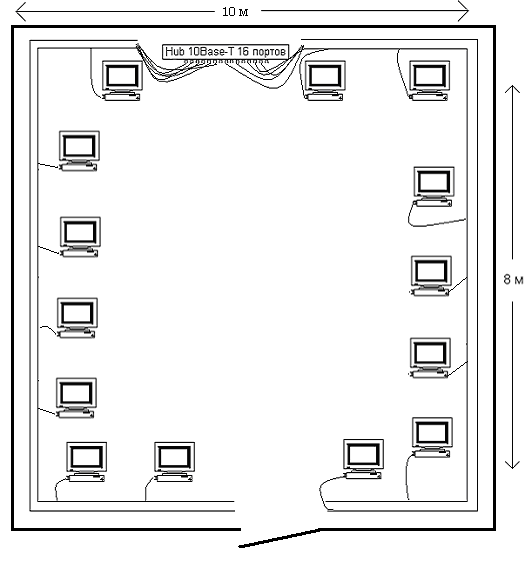

Компьютерные сети. Построение сетей ... Транссиверы - 3*$4,8=$14,4 Повторители 1*$170=$170 N-коннекторы: 2*$0,6=$1,2 Итого монтаж локальной компьютерной сети на предприятии будет стоить 2029 у.е. ЗАДАНИЕ 2. Построение локальной сети Ethernet организации Вариант Спецификация Помещение Количество компьютеров Длина ... |

|

| 3282. |

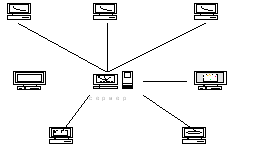

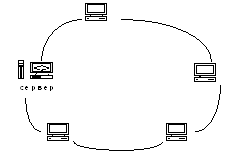

Компьютерные сети финансово-экономической деятельности ... взаимодействие двух сторон: клиент и сервер. Сетевые программы также состоят из клиентских и серверных частей. 1. Компьютерные сети финансово-экономической деятельности 1.1. Локальные вычислительные сети Подавляющая часть компьютеров многих предприятий в настоящее время объединена в ту или ... |

|

| 3283. |

Компьютерные сети и технологии ... сетей среднее время безотказной работы должно быть достаточно большим и составлять, как минимум, несколько тысяч часов. 2.4.3.2. Протоколы компьютерной сети – набор правил, определяющий взаимодействие двух одноименных уровней модели взаимодействия открытых систем в различных абонентских ЭВМ. ... |

|

| 3284. |

Компьютерные сети и системы ... системы, обеспечивающие надежную и эффективную обработку многих запросов от рабочих мест пользователей. На рабочих станциях такой локальной сети может использоваться любая операционная система, например DOS, Windows и т.д., и должен быть запущен драйвер, обеспечивающий доступ к локальной сети. На ... |

|

| 3285. |

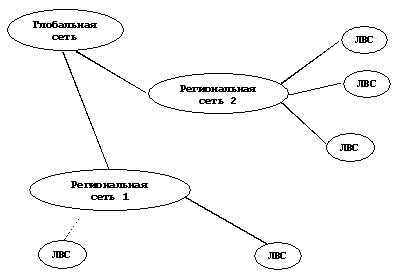

Компьютерные сети ... быстрым. В глобальных сетях гораздо важнее не качество связи, а сам факт ее существования. Нередко выделяют еще один класс компьютерных сетей — городские, региональные сети (MAN, Metropolitan Area Network), которые обычно по своим характеристикам ближе к глобальным сетям, хотя иногда все-таки ... |

|

| 3286. |

Компьютерные сети ции: - организацию доступа к сети - управление передачей информации - предоставление вычислительных ресурсов и услуг пользователям сети. Рождение компьютерных сетей было вызвано практической потребностью - иметь возможность для совместного использования данных. Персональный компьютер - ... |

|

| 3287. |

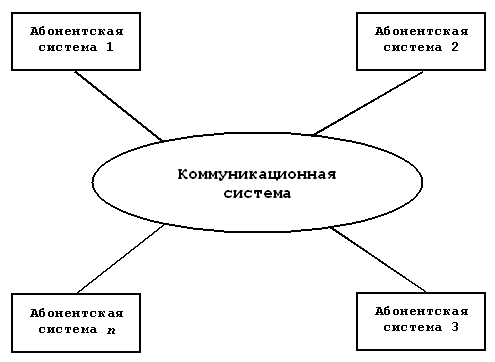

Компьютерные сети ... абонентами трафика различной природы, с различными вероятностно-временными характеристиками. Основной функцией телекоммуникационных систем, поддерживающих работу компьютерных сетей, является организация оперативного и надежного обмена данными между абонентами. Главный показатель эффективности ... |

|

| 3288. |

Компьютерные сети ... nbsp; Н.Д. Угринович, Информатика и информационные технологии, - Д.В. Иртегов, Введение в сетевые технологии, - Н.В. Максимов, И. И. Попов, Компьютерные сети: учебное пособие, 1.3 Методические рекомендации по организации и методики проведения занятия 1.3.1 ... |

|

| 3289. |

Компьютерные профессии ... чертах сказать о специальностях, востребованных сегодня, но нет сомнений, что завтра потребуются все новые и новые компьютерные профессии. Профессия - пользователь Несмотря на все возрастающую популярность персональных компьютеров (ПК) и обилие информации, касающейся их применения, бытует ... |

|

| 3290. |

Компьютерные принтеры ... на 1-ом - устанавливают факт выполнения документа электрофотографическим способом, на 2-ом - устанавливают факт выполнения текста на лазерном принтере ПК, а не с использованием копировально-множительной техники. Применяемые методы исследования: микроскопическое (увеличение до 40х), исследование в ... |

|

| 3291. |

Компьютерные приводы и их виды ... , так как после выхода USB-накопителей появилась возможность переносить большие объёмы информации на одном носителе. Однако CD и DVD приводы не потеряли своей рентабельности и потому продолжают совершенствоваться. Классификация 1) Floppy- ... |

|

| 3292. |

Компьютерные преступления и методы защиты информации ... , так и для планирования методов совершения преступления. Таким образом, осуществляется «оптимизация» способа совершения преступления.[2] 1.3 Методы защиты информации Для решения проблем защиты информации в сетях прежде всего нужно уточнить возможные причины сбоев и нарушений, способные ... |

|

| 3293. |

Компьютерные преступления и методы борьбы с ними ... центра, выбор места расположения центра и т.п. К правовым мерам следует отнести разработку норм, устанавливающих ответственность за компьютерные преступления, защиту авторских прав программистов, совершенствование уголовного и гражданского законодательства, а также судопроизводства. К правовым ... |

|

| 3294. |

Компьютерные правовые справочники ... БУМАГИ (рынок ценных бумаг). Большинство компьютерных правовых систем являются поисковыми, т. е. базами данных, в которых доступ к документу открывается только после проведения поиска по специальному запросу. Информация, находящаяся в компьютерных справочниках, делится на следующие группы: - ... |

|

| 3295. |

Компьютерные конференции и телеконференции ... за 100 процентов времени. Вы можете опубликовать вопрос, но не получить ответ быстро, или даже вообще не получить ответ. 2. Компьютерные конференции и телеконференции как средство проведения дистанционного обучения 2.1 Терминология Дистанционное обучение (ДО) – обучение, при котором ... |

|

| 3296. |

Компьютерные и информационные системы в образовании ... nbsp; учебные среды, микромиры и моделирование; 4) использование компьютерных сетей в образовании: 5) новые технологии для обучения конкретным дисциплинам. Остановимся на некоторых из ... |

|

| 3297. |

Компьютерные данные: типы данных, обработка и управление ... информации (напр., как список или в графической форме). Современная компьютерная технология не ограничена лишь показом данных в таблицах и графах. Данные могут подаваться и в мультимедийном формате. 4. Системы управления базами данных в медицине Основные идеи, которые лежат в основе концепции ... |

|

| 3298. |

Компьютерные вирусы. Методы и средства защиты ... своей активности червь запускает видео-эффект: разноцветные "червяки", поедающие экран.[2] 3. Методы защиты от компьютерных вирусов Существуют три рубежа защиты от компьютерных вирусов:· предотвращение поступления вирусов;·& ... |

|

| 3299. |

Компьютерные вирусы. Классификация ... полностью, но он может выполнять некоторые правила безопасности для своего ПК и тогда всё будет хорошо. Общие сведения. Компьютерный вирус – это самораспространяющийся в информационной среде программный код. Он может внедряться в исполняемые и командные файлы программ, распространяться ... |

|

| 3300. |

Компьютерные вирусы, типы вирусов, методы борьбы с вирусами ... ) и внедрять их в различные объекты или ресурсы компьютерных систем, сетей и так далее без ведома пользователя. При этом копии сохраняют способность дальнейшего распространения. На сегодняшний день известно 6 основных типов вирусов: файловые, загрузочные, призраки (полиморфные), невидимки, скрипт- ... |