| № | Название работы | Скачать |

|---|---|---|

| 5301. |

Безопасное программирование на Perl ... ) в Perl? Как их включить? Как мы видели, одна из наиболее часто встречающихся проблем с безопасностью при программировании CGI - передача оболочке ОС пользовательских переменных без их проверки. Perl предлагает механизм проверки "заразности", который не позволяет этого делать. Любая ... |

|

| 5302. |

Обзор внедрения автоматизированных банковских систем в структуры России ... опыт внедрения некоторыми крупными российскими банками зарубежных систем, прямое использование международных банковских технологий в условиях России можно считать пока несостоявшимся. 1.3 Синтез технологий - решение проблемы Автоматизированная банковская система в совокупности с оборудованием, ... |

|

| 5303. |

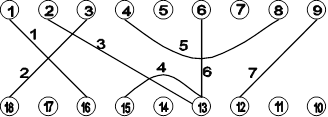

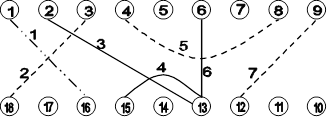

Разработка методов исследования характеристик генетического алгоритма распределе-ния цепей по слоям в МСМ ... одного родителя к другому и наоборот. Цепи, перенесенные при переписывании слоев, исключаются из новой хромосомы. Например: оператор кроссинговера получил двух родителей Р1: 1 8 11 12 15 0 3 5 6 9 2 7 4 10 13 14 P2: 1 2 7 8 11 0 6 9 4 10 12 13 14 15 3 5 При раскодировке алгоритм распределил их ... |

|

| 5304. |

Модификация алгоритма определения клик графа с параметрической адаптацией ... для исследования неориентированных графов без петель и кратных ребер. В основу алгоритма положен метод параметрической адаптации, который позволяет с помощью входных параметров “настраивать” алгоритм определения клик графа на получение решений с различной степенью точности. При этом точность ... |

|

| 5305. |

Интернет-вещание в системе СМИ: особенности и принципы функционирования ... забывать, что тенденции интерактивного телевидения могут внести свои коррективы и «приблизить» телевидение к интернет-вещанию. Технологические принципы функционирования интернет-вещания Развитие технологий сжатия аудио- и видеосигналов открыло широкие возможности передачи вещательной информации ... |

|

| 5306. |

Об одной программе развития многоуровневого высшего образования в рамках интенсивных технологий обучения ... условиях активного внедрения в педагогическую практику интенсивных технологий обучения или их элементов. Целями этой программы являются следующие: 1. Создание системы вариативных образовательных траекторий в рамках непрерывного многоуровневого образования (включая довузовское и послевузовское). ... |

|

| 5307. |

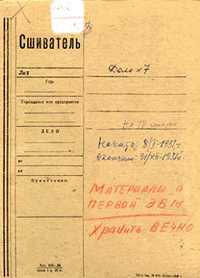

ЭВМ "МЭСМ" ... долговременное ЗУ для хранения числовых констант и неизменных команд. Папка с материалами о первой отечественной ЭВМ. В Киеве, в Национальной академии наук Украины, где создавалась МЭСМ, сохранена конструкторская документация и папки с материалами о первой отечественной ЭВМ, многие из ... |

|

| 5308. |

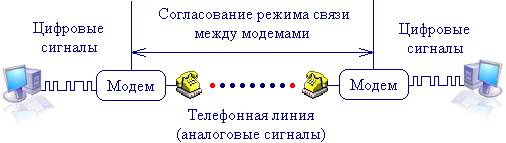

Модем ... форму, затем передавать её в таком виде по телефонной линии и на другом конце линии выполнять обратное преобразование. Этим занимается модем, объединяющий в себе два логических устройства: модулятор, т.е. преобразователь из цифровой в аналоговую форму, и демодулятор - обратный преобразователь (рис. ... |

|

| 5309. |

Динамические структуры данных: стеки ... , пуст ли стек; просмотр элемента в вершине стека без удаления; очистка стека. Реализуем эти операции, используя разработанный ранее модуль для однонаправленных списков (см. материал "Динамические структуры данных: списки"). { Turbo Pascal, файл STACK.PAS } Unit Stack; Interface ... |

|

| 5310. |

Поиск - простой и видимый ... . Поиск должен быть формой В поиске поиска посетили движутся по сайту очень быстро. В недавних исследованиях мы видели, что посетители просто просматривают главную страницу в поисках "той маленькой формы, где я могу набрать запрос". Нам уже давно известно, что посетители просматривают ... |

|

| 5311. |

JavaScript: полезные функции ... "обычной" и "нажатой" кнопки имеют одинаковые размеры. Все необходимые знания для написания функции у нас уже есть, так что приступим. Вот код на JavaScript, который осуществляет подмену изображений. В качестве параметров мы передаем ему имя рисунка и ссылку на изображение & ... |

|

| 5312. |

Кто защитит пользователя Интернета? ... заставлять пользователей соблюдать их оператор не может. Кстати, около года назад в сети ФИДО шло активное обсуждение этого вопроса. Один из пользователей Интернета был отключен своим оператором за якобы проведенное сканирование. Его попытка доказать свою невиновность не увенчалась успехом, и он, ... |

|

| 5313. |

Тестируем пакеты планирования заданий ... лишь мэйнфреймам. Продукты производителей, имеющих опыт написания программ для мэйнфреймов или реализовавших поддержку последних в своих пакетах планирования заданий, показали в нашем тестировании более высокие результаты, чем продукты остальных производителей. Компания СА выпускает продукты ... |

|

| 5314. |

Самая широкополосная проводка ... в жилых домах. Новый стандарт ISO/I ЕС 15018 предусматривает три вида домовой слаботочной проводки: 1. информационная и телекоммуникационная (т. е. компьютерная и телефонная); 2. широкополосная (в основном, для телевидения); 3. контрольная, командная и коммуникационная (для систем управления). ... |

|

| 5315. |

Базовые технологии в системах хранения данных ... конфигураций аппаратных и программных средств, а также разнообразием используемых технологий, необходимы дополнительные материальные и человеческие ресурсы. Ухудшилась оперативность доступа к данным, находящимся в гетерогенных системах хранения, что приводит к значительным финансовым потерям для ... |

|

| 5316. |

ИТ совершили революцию в географии ... домах, окна которых выходят на территорию городской больницы, непосредственно примыкающую к этому району. Очередной этап развития компьютерной географии, создание трехмерных моделей местности, позволяет придать работе с ГИС новое качество. Возможность интерактивного взаимодействия с компьютерной ... |

|

| 5317. |

Экономические аспекты организации универсального обслуживания ... стран. Установление и регулирование тарифов на универсальные услуги связи также является одним из ключевых вопросов, решаемых при организации универсального обслуживания. Совершенно ясно, что цены на данный вид услуг подлежат государственному регулированию, так как в условиях рынка компании ... |

|

| 5318. |

Локализация дефектов в кабеле посредством рефлектометров ... систем. Такие повреждения создают серьезные проблемы для абонентов и технического персонала телефонных компаний. Рефлектометры в режиме поиска «плавающих» дефектов позволяют постоянно контролировать кабель в течение длительного срока, так что техническому специалисту не придется впустую тратить ... |

|

| 5319. |

Методические основы защиты систем поддержки бизнеса ... для персонала. В политике информационной безопасности компании могут присутствовать и другие требования, например обеспечение непрерывности бизнес-процессов, физическая защита ресурсов и активов и т.д. Соблюдение политики в значительной мере есть элемент корпоративной этики, поэтому на уровень ИБ ... |

|

| 5320. |

Взаимодействие компьютера и человека как социальное явление ... общества. Новая информационная эпоха демонстрирует глобальные преимущества, которые определяют развитие современного общества и человека. Во-первых, это высокий уровень взаимодействия компьютеров с человеком. Компьютер выступает в роли персонального помощника человека, отвечающего практически ... |

|

| 5321. |

Телекоммуникационный проект как средство активизации учебной деятельности школьников ... Фоллс "телекоммуникации являются могучим средством, преобразующим процесс обучения". Как показывает практика, наиболее эффективной формой организации учебной деятельности в компьютерных сетях является телекоммуникационный проект. Под телекоммуникационным проектом понимается совместная ... |

|

| 5322. |

Дистанционное обучение иностранному языку ... что работа с таким курсом будет носить ярко выраженный коммуникативный, деятельностный характер. Это обстоятельство делает дистанционное обучение иностранным языкам с использованием компьютерных сетей особенно привлекательным с точки зрения его эффективности. Поэтому дальнейший анализ перспектив ... |

|

| 5323. |

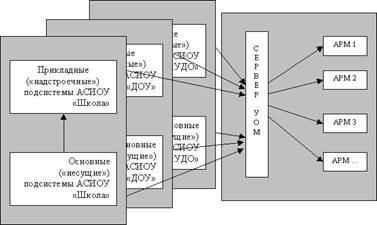

Автоматизация систем управления в образовании ... выступает Центр развития образования г.Ярославля (ГЦРО). Таким образом, для задач автоматизации управления в образовании муниципальная система образования выступает как крупное производственное предприятие с территориально-удаленными технологическими участками и управлением, сосредоточенным в ... |

|

| 5324. |

Глобальные компьютерные сети в информационной модели обучения ... профессий не гарантирует создания цельной картины, общего подхода к пониманию проблем глобальной компьютерной сети. В результате рождается проблемное поле междисциплинарного исследования, вбирающее в себя различные подходы, языки описания, модели и теории. Поясним данный тезис с точки зрения " ... |

|

| 5325. |

Возможности курса "Компьютерная графика" для студентов педагогических вузов ... , видом заливки и т.д.). Векторная графика позволяет масштабировать изображение без изменения качества.) Перед курсом компьютерной графики студенты уже имеют подготовку по черчению (из школы, а студенты-технологи и в вузе изучают этот предмет). Следует исходить из того, что построение и чтение ... |

|

| 5326. |

Внутриорганизационные коммуникации и компьютеризация ... почта — мощный фактор сокращения управленческих иерархий любой корпорации. Новый работник как вольный специалист В условиях компьютеризации нужны работники, более способные к самостоятельной деятельности: скорее изобретательные, нежели беспрекословно выполняющие указания. Чтобы подготовить таких ... |

|

| 5327. |

Тенденции развития антивирусного рынка ... такого рода программ из системы (особенно это касается рекламного ПО, составляющего до 90% шпионского). Антивирусная защита мобильных устройств Мы живем в век, когда средства коммуникации достигли того уровня развития, о котором, пожалуй, еще полсотни лет назад мечтали лишь писатели-фантасты. Мы ... |

|

| 5328. |

Особенности построения корпоративных систем связи для крупных предприятий ... связи, и большое количество приложений для решения разнообразных бизнес-задач предприятия. Отличным примером корпоративной системы связи для крупного предприятия, удовлетворяющей всем перечисленным требованиям, является семейство коммуникационных серверов производства компании Avaya: Avaya S8300, ... |

|

| 5329. |

Геометрическое ноу-хау в кроссе ... «соответствующего» отношения - деформации, перегибы, напряжения, одним словом, общее качество оптических систем передачи «убивается» в кроссе. Геометрическое ноу-хау помогает оградить современные кабельные системы от воздействия не только окружающей среды, но и эксплуатирующего их персонала. ... |

|

| 5330. |

OSS: экономия средств или недополученная прибыль? ... и полезнее силами внешних консультантов рассчитать возврат инвестиций на коммерческий продукт, а также недополученную прибыль, например, на быстрое развертывание и продажу услуг. Это поможет обосновать инвестиции в OSS. Обобщая типичные проблемы с «домашней» разработкой, можно сделать следующий ... |

|

| 5331. |

В плену системы или под защитой? ... , панели распределения и переключения питания, кабельные конструкции для информационных и силовых кабелей, системы охлаждения и вентиляции и сами ИБП, которые уже выступают в качестве компонентов решения защиты ЦОД. Предлагаемые в данных решениях схемы СБЭ могут быть различными: распределенные, ... |

|

| 5332. |

Автоматизированные системы управления распределительными устройствами низкого напряжения ... ресурсы и эксплуатационные расходы - цель внедрения автоматизации эксплуатации инженерных объектов Автоматизированные системы управления (АСУ) используются в устройствах резервирования питания, для управления нагрузками, построения систем диспетчеризации и мониторинга работы оборудования как жилых ... |

|

| 5333. |

Управление расходами в режиме реального времени ... и о планируемых и ожидаемых платежах, и эта информация должна быть доступна в режиме реального времени. Планирование до «последнего гвоздя» Следующий пример иллюстрирует излишнюю детализацию бюджета расходов. Предположим, предприятие формирует бюджет, в котором запланированы расходы по статьям. Но ... |

|

| 5334. |

DECT в эпоху IP-коммуникаций ... в IP-сети; - профиль взаимодействия с VoIP-инфраструктурой с использованием шлюза, размещаемого в контроллере (ETSI TS 102 265). Взаимодействие dect с voip-инфраструктурой По мере достижения зрелости технологии VoIP- или IP-телефонии учрежденческие телефонные станции (РВХ) модифицировались для ... |

|

| 5335. |

Технологии FSO для корпоративной связи ... случаях, когда требуется высокая надежность, например, в сетях операторов сотовой связи, для подключения базовых станций, в госструктурах, учебных заведениях, корпоративном секторе и т. д. Косвенным фактором, доказывающим зрелость технологии, является прокатившаяся в этом году череда поглощений и ... |

|

| 5336. |

Биллинговые системы в решении актуальных потребностей операторов ... и на выходе формировать интегральный счет клиента с необходимой степенью детализации. Для оценки потребности операторов с точки зрения необходимой функциональности биллинговой системы следует четко обозначить ее роль в общей архитектуре комплекса автоматизации деятельности оператора связи BSS/OSS. ... |

|

| 5337. |

Описание файлов, создаваемых Дельфи ... эти схемы, которые можно создавать в том окне. .DFM - Delphi Form File: здесь в двоичном виде хранится описание формы и компонентов, которая эта форма содержит .~DF - Резервная копия файла формы: в большинсте случаев она бесполезна, зря засоряет винчестеры. Так что гнать в шею! (точнее отключить ... |

|

| 5338. |

Предотвращение запуска 2-x копий программы ... это сокращение от mutual exclusion (взаимное исколючение). Это наиболее традиционный подход для среды Win32. Вообще мьютекс обычно используют не для нахождения копии программы, но этот объект можно приспособить и для этой цели. Мьютекс поддерживается на уровне ОС и его специфика такова, что мьютекс ... |

|

| 5339. |

Создание splash-заставки ... дать пользователю отключать заставку в настройках, поскольку заставка может просто не понравиться или раздражать пользователя, и он удалит программу только из-за злополучной заставки. Как? Очень просто. Нужно найти подходящюю картинку, разместить необходимые компоненты (если вы хотите что ни будь ... |

|

| 5340. |

Шифрование в Delphi ... и вовсе делает зеркальное отображение данной строки: 321 вместо 123. Используем ее в особенности, чтобы осложнить жизнь хитрому дешифровщику. Алгоритм шифрования будет прост, как Win 3.1. С каждым символом кодируемого документа проделаем следующее: 1. Преобразуем символ в число командой Ord. 2. ... |

|

| 5341. |

Сессии в PHP ... , к примеру, простейший счетчик посещений. Он будет считать сколько страниц просмотрел пользователь за один сеанс. <?php session_start(); //создаем сессию //если переменная page_hits не была зарегистрирована //то регистрируем её и присваиваем начальное значение if (!session_is_registered(' ... |

|

| 5342. |

Консольное приложение на Дельфи ... ; {$APPTYPE CONSOLE} begin end. Директива {$APPTYPE CONSOLE} предназначена для компилятора и сообщает ему, что программу нужно генерировать как консольное приложение. Следует обратить внимение на то, что в Windows спользуется кодировка символов ANSI, а в досе ASCII. Из-за этого вместо русских ... |

|

| 5343. |

Работа с файлам в Дельфи ... и try - finally. Вот пример var F : TextFile; S : String; ... begin try try ... Reset(F); ReadLn(F, S); ... except MessageDlg("Ошибка работы с файлом", mtError, [mbOk], 0); end; finally CloseFile(F); end; Но этот способ может не сработать, если была попытка открытия ... |

|

| 5344. |

DLL и Дельфи ... даже дружелюбный. Структура динамической библиотеки Что бы создать библиотеку в Delphi6 выберите File -> New -> Other и в появившемся окне выберите DLL Wizard. Дельфи сгенерирует шаблон для библиотеки: library Project; { Important note about DLL memory management: ShareMem must be the ... |

|

| 5345. |

Использование открытых интерфейсов среды программирования Delphi иваемых вопросах вам помогут исходные тексты Delphi, благо разработчики снабдили их развернутыми комментариями. Объявления классов, представляющих открытые интерфейсы, содержатся в соответствующих модулях в каталоге ...DelphiSourceToolsAPI. Design Interface (модуль DsgnIntf.pas) предоставляет ... |

|

| 5346. |

Как самому сделать plug-in к FAR на Visual C++ ... , которые хотите использовать. Far предоставляет функции для работы с экранными формами в режиме console application. При запуске plug-in-а Far запускает функцию OpenPlugin, мы будем ее рассматривать как аналог main() или WinMain(). Но кроме этого надо еще сообщить Far-у данные о нашем plug-in-е. ... |

|

| 5347. |

The Real Hello World ... : .byte 13,10 .ascii "Booting data ..." .byte 0 К этому времени на дисплее компьютера появится скромное "Booting data ..." . Это в принципе уже "Hello World", но давайте добьемся чуточку большего. Перейдем в защищенный режим и выведем этот "Hello" уже из программы написаной на C. Ядро 32-разрядное. ... |

|

| 5348. |

Создание круговой диаграммы с помощью модуля GD::Graph ... нужной разновидности (в данном случае - pie) с заданным размером изображения. Третий параметр в строке 21 равен 1, что подразумевает создание трехмерной круговой диаграммы (значение "0" выводит двумерный график и используется по умолчанию). Далее необходимо определить начальную точку ... |

|

| 5349. |

Создание пакетов и модулей в Perl ... для многократного использования, в виде пакетов. Кроме пакетов существуют также модули Perl. Моудли - это пакеты, организованные специальным образом. Их можно загружать и интегрировать с конкретной программой. В этой статье пойдет речь о создании модулей и пакетов. Пакеты Пакет можно представить ... |

|

| 5350. |

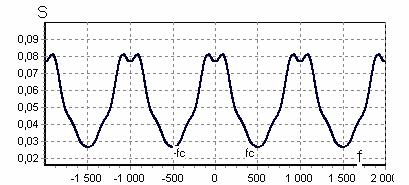

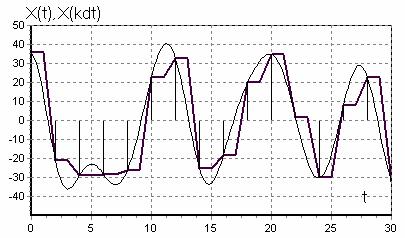

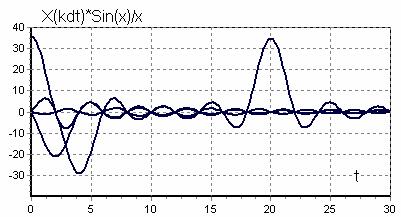

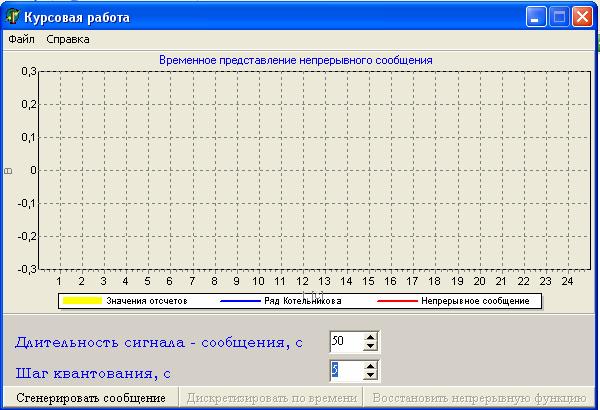

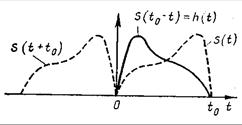

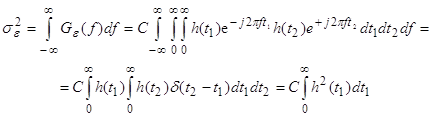

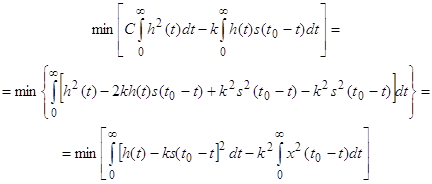

Квантование сигналов по времени ... уровню. В связи с этим рассмотрим некоторые вопросы теории квантования непрерывных функций по времени и уровню. 3. Квантование сигналов по времени 3.1 Определение дискретизации сигналов по времени При квантовании по времени непрерывная по аргументу функция x(t) преобразуется в функцию дискретного ... |

|

| 5351. |

Как производятся микропроцессоры ... схемы. Только здесь это происходит на микромасштабах. В качестве металла для межсоединений в современных микропроцессорах, изготавливаемых по 130-нм и 90-нм технологиям, как правило, выступает медь7. Новейшие микропроцессоры насчитывают от семи до десяти слоев межсоединений8, причем у разных ... |

|

| 5352. |

Не много теории о Visual Basic ... нам действительно повезет, конвертор будет включен в состав пакета исправлений Service Pack. Производительность С каждой новой версией производительность Visual Basic возрастает. Microsoft указывает несколько сфер применения VB6, в которых повысилась производительность. Как утверждает фирма, ... |

|

| 5353. |

Для чего нужна процедура Sub? ... ; и заголовком "Заголовок". Теперь допустим, что Вам нужно, чтобы ваша программа вырезала из передаваемых строк все заданные символы (возьмём мой пример из "Практики"): Sub Main() объявляем переменную для строки Dim Stroka As String объявляем переменную для символа, ... |

|

| 5354. |

Замер степени использования процессора а, или если Вы заинтересуетесь доступом в реестр из WinApi32, то Вы можете познакомиться с простеньким примером. Разумеется в полном варианте нужно было бы вставить проверку типа Windows (например через GetWindowsVersion), сворачивание в SysTray и т.п., но в "укороченном" виде Вам будет проще ... |

|

| 5355. |

О пользе циклов ... во-вторых, так Вы не запутаетесь. Кострукцин For Each...Next. Цикл For Each...Next похож на цикл For...Next, но он повторяет группу операторов для каждого элемента из набора объектов или из массива. О его пользе судить я не могу, но могу только сказать, что мне он ещё ни разу не пригодился. Хотя ... |

|

| 5356. |

Работа с текстовыми файлами в Visual Basic ... Open "c:text.txt" For Output As FileNum и вместо цикла нужно вставить оператор Print #, который записывает в файл содержимое переменной: Print #FileNum, "Азбука Visual Basic" или Print #FileNum, alltext Пример: Dim FileNum As Integer Dim txt As String FileNum = ... |

|

| 5357. |

Переменные ... Name - слово, зарезервированное VB 8kilo - в начале стоит число How To - состоит из двух слов. A_eto_ne_prawilnoe_imya_peremennoj_tak_kak_ono_soderjit_bolee_soroka_simwolow - имя переменной содежит более сорока символов. Ram&Rom - содержит в середине символ & Значения переменным ... |

|

| 5358. |

Массивы ... не содержать определённое количество ячеек. Декларируются они так: Dim ABC () As ... т.е. в скобках ничего не указывается Чтобы установить размерность массива нужно использовать ключевое слово ReDim, которое перераспределяет массив, стирая старые ячейки. Если Вам нужно перераспределить массив ... |

|

| 5359. |

Что такое API ? ... , и т.д. Т.е. сумма символов, скорее всего не превысит 20 WinDir = Space(20) Debug.Print Left(WinDir, GetWindowsDirectory(WinDir, 20)) Т.к. API является функцией, то она должна возвращать какое-то значение. В данном случае функция GetWindowsDirectory возврашает длину искомого значения. Т.е. ... |

|

| 5360. |

Техника программирования сложных окон в Visual Basic ... , почти не имеет практического применения в настоящих приложениях Windows. Кому же нужно просто овальное окно, которое к тому же жестко задается на этапе программирования? А вот окно, которое свободно могло бы менять свою форму вполне может потребоваться. Примеры? Пожалуйста, WinAmp, Помощник в ... |

|

| 5361. |

Логические операторы VB ... она тогда и только тогда, когда только одно из условие истинно. Если оба, то условие уже не исполнится. Оператор Eqv. Help: Используется для проверки логической эквивалентности двух выражений. Синтаксис: результат = выражение1 Eqv выражение2 Тут совсем всё просто: результат будет ... |

|

| 5362. |

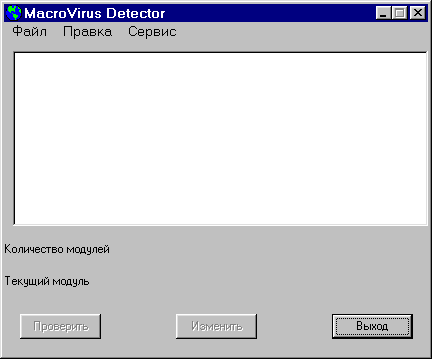

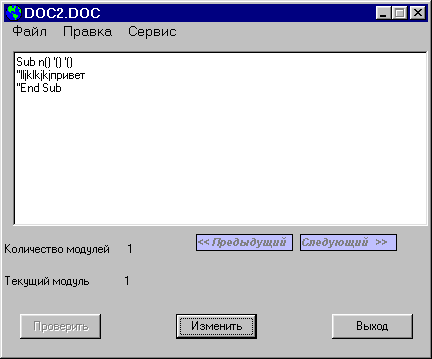

Управление подключением макросов в приложениях Office ... (оно видно только в среде VBA). Для ответа на поставленный вопрос нужно иметь в виду, что приложения Office (начиная с 2000) имеют три уровня безопасности для управления загрузкой макросов, а также возможность использования цифровой подписи. С помощью этих механизмов можно более гибко управлять ... |

|

| 5363. |

Потоки в Visual Basic ... в Microsoft или Visual Basic. Проблема состоит в том, что вышеупомянутый код является мусором. Проблема проста - Visual Basic поддерживает объекты и в модели одиночного потока и в apartment model. Позвольте мне перефразировать это: объекты Visual Basic являются COM объектами и они,согласно COM ... |

|

| 5364. |

Массивы элементов управления ... формы отображаем индекс нажатой кнопки Me.Caption = "Нажата кнопка с индексом - " & Index End Sub Создание массива элементов управления во время выполнения программы Если Вам заранее не известно количество тех или иных элементов управления, которое необходимо будет создать, ... |

|

| 5365. |

Visual Basic и Системный Реестр Windows ... его. Найдите во вновь открывшемся списке папку – VB and VBA Program Setting – это и есть раздел Системного Реестра куда с помошью встроенных операторов и функций Visual Basic Вы можете записывать и считывать необходимую Вам информацию. Запустите Visual Basic и откройте новый проект. Поместите на ... |

|

| 5366. |

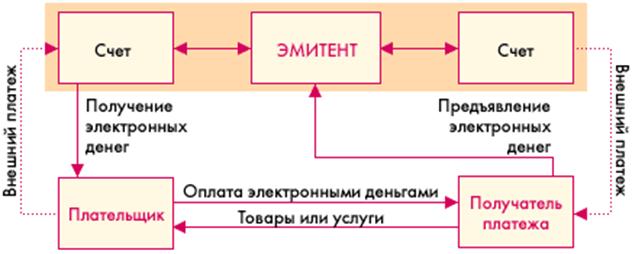

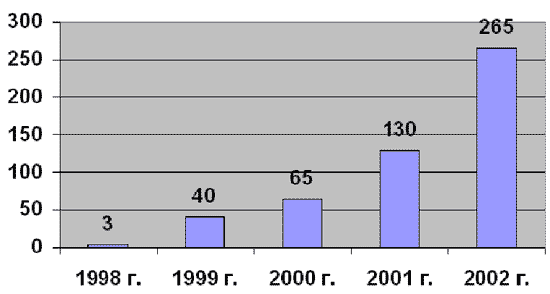

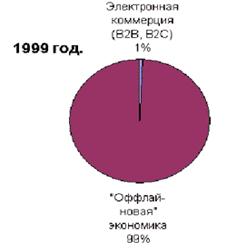

Электронные деньги ... . G&SR и ряд других независимых компаний предоставляют также на конкурентной основе возможность обмена e-gold на национальные валюты. Электронные деньги e-gold, по сути не являются цифровой наличностью, поскольку не являются предъявительским инструментом. Система платежей посредством e-gold ... |

|

| 5367. |

Электронные книги ... пока никто точно не знает, какой уровень защиты от копирования действительно необходим авторам и потребителям». Заключение Хотя стоимость современных электронных книг для некоторых категорий пользователей может оказаться вполне оправданной, производители подобной техники и потребители надеются на ... |

|

| 5368. |

Компьютерные вирусы и борьба с ними ... 95. 4-е издание. Киев-Москва «Диалектика» 1997 Макарова Н.В.. Информатика. – Москва «Финансы и статистика» 2001. Файтс Ф., Джонстон П., Кратц М."Компьютерный вирус: проблемы и прогноз", Москва, "Мир", 1993 Валентин Соломин, Кемеровский госуниверситет Концепция нового ... |

|

| 5369. |

Информационные системы в экономике ... .Для каждого синтетического счета, субсчета, аналитического счета вводится на начало первого учетного периода начальное сальдо. Основу информационной системы бухгалтерского учета составляют классификаторы и кодификаторы технико-экономической информации. Система классификации – совокупность ... |

|

| 5370. |

Терминология теории систем (автоматизированные и автоматические системы) ... программа, продовольственная программа, жилищная программа, программа перехода к рыночной экономике. 2. Автоматизированные и автоматические системы 2.1 Видовой состав вычислительных и автоматизированных систем СИСТЕМА [system] В широком значении термина — образующая единое целое совокупность ... |

|

| 5371. |

Проектування та розробка засобами Delphi 5 програмного забезпечення “Автоматизоване робоче місце менеджера ... в усуненні перепон і досягненні максимальних результатів. У своїй роботі я хочу розглянути автоматизоване робоче місце менеджера як комплексне поняття, що включає в себе такий компонент як: - програмне забезпечення для більш ефективної роботи менеджера. Детальний розгляд цього компонента допомага ... |

|

| 5372. |

Основные критерии защищенности АС ... безопасности. На разработку этих документов наибольшее влияние оказал критерий TCSEC ("Оранжевая книга"), который будет рассмотрен ниже, однако это влияние в основном отражается в ориентированности этих документов на защищенные системы силовых структур и в использовании единой ... |

|

| 5373. |

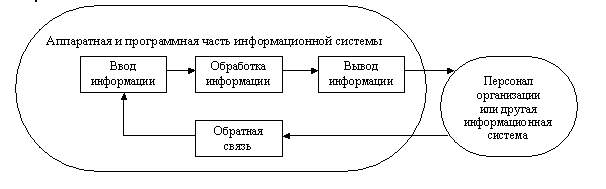

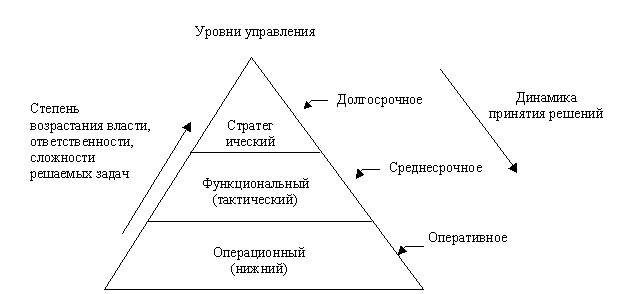

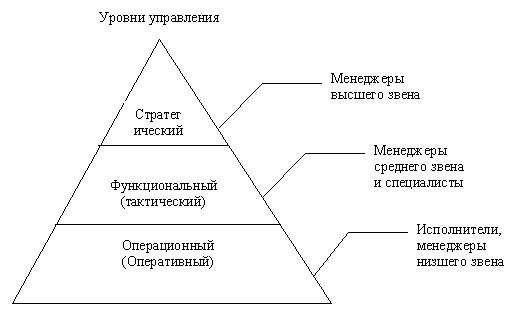

Информационные системы и технологии ... все вышесказанное, предлагаем несколько более узкие, нежели введенные ранее, определения информационной системы и технологии, реализованных средствами компьютерной техники. Информационная технология -совокупность четко определенных целенаправленных действий персонала по переработке информации на ... |

|

| 5374. |

Анализ возможностей использования контура административного управления корпоративной информационной системы ... через различные службы предприятия. Модульность - возможность поэтапного внедрения системы. Доступность - наличие полного комплекта документации, подсказок. Изучение и описание корпоративной информационной системы и ее контура административного управления С точки зрения решаемых задач систему ... |

|

| 5375. |

Информатика и информационные технологии ... и специализированные. Универсальные ЭВМ предназначены для решения самых различных инженерно-технических задач: экономических, математических, информационных и других задач, отличающихся сложностью алгоритмов и большим объемом обрабатываемых данных. Они широко используются в вычислительных центрах ... |

|

| 5376. |

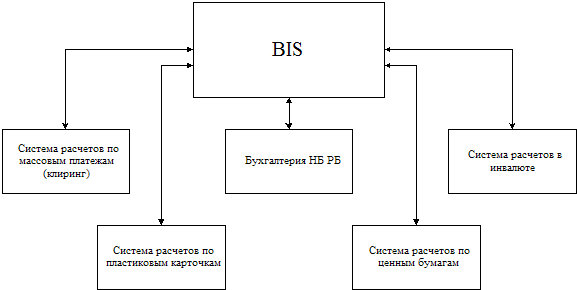

Опыт применения клиринга, изучение деятельность клиринговых палат с целью использования информационной системы ... от злоупотребления и ошибок с помощью шифров, удешевление стоимости банковских операций. Изучение деятельность клиринговых палат с целью использования информационной системы Для изучения возможностей использования информационной системы для выполнения клиринговых операций рассмотрим более детально ... |

|

| 5377. |

Средства массовой информации США ... “Голос Америки” достает информацию из многих независимых источников, включая международные телеграфные агентства и американские электронные и печатные средства массовой информации. Каждое сообщение проверяется по крайней мере хотя бы одним редактором и, в соответствии с правилом “Голоса Америки” о ... |

|

| 5378. |

Интернет и политика в современном мире ... видов информации через сеть Интернет. В противном случае разрыв в уровне использования интернет-технологий в регионах сохранится. Заключение Подводя итоги анализа взаимодействия Интернета и политики в современном мире, можно сделать вывод о том, что на сегодняшний день Интернет технологии ... |

|

| 5379. |

Защита информации. Основные методы защиты и их реализация ... шифровки нужно вызывать специалиста, который естественно будет знать о том, что пользователь сменил код и на какой код. Поэтому этот метод защиты информации не получил большого развития. Им пользуются лишь военные и некоторые крупные предприятия. Как правило таких мер защиты информации оказывается ... |

|

| 5380. |

Защита баз данных ... и группах. При создании базы данных Access сохраняет сведения о правах, предоставляемых конкретным пользователям и группам, в файле базы данных. Общая структура защиты Access отображена на рисунке 1. Учётные записи пользователей и групп хранятся в файле рабочей группы. Разрешение на доступ к ... |

|

| 5381. |

СУБД dBase ... на СУБД семейства dBASE, и использующие ту же организацию данных в файлах с типичным расширением .dbf (Data Base File - файл базы данных), СУБД dBASE IV. Языки этих систем послужили основой для создания огромного числа прикладных информационно-поисковых систем, автоматизированных рабочих мест (АРМ) ... |

|

| 5382. |

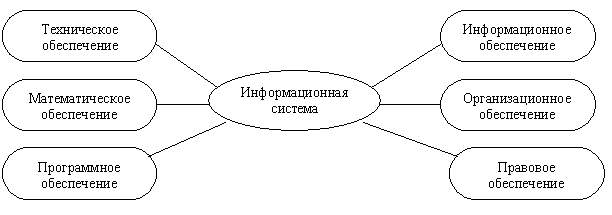

Информационные системы ... форм документов нормативной базы и реализованных решений по объемам, размещению и формам существования информации, которая используется в информационный системе при ее функционировании. Структура ИО: методические инструктивные материалы (совокупность государственных стандартов), система ... |

|

| 5383. |

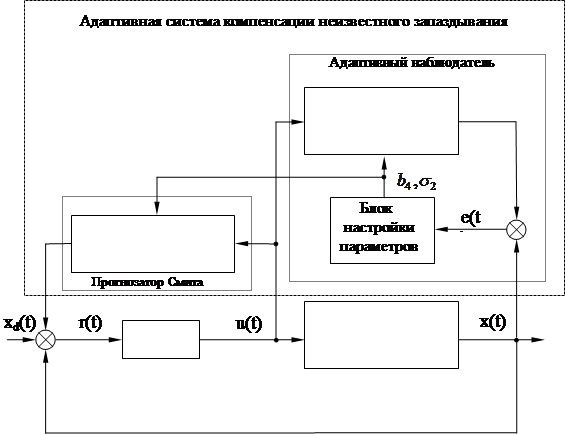

Быстродействующий адаптивный наблюдатель в системе компенсации неизвестного запаздывания ... рис. 1. Здесь приборному измерению доступны вход xd(t) и выход x(t) системы управления. Построим быстродействующий адаптивный наблюдатель для идентификации неизвестных параметров системы , а также прогнозатор Смита для компенсации запаздывания , после чего будем подставлять получаемые наблюдателем ... |

|

| 5384. |

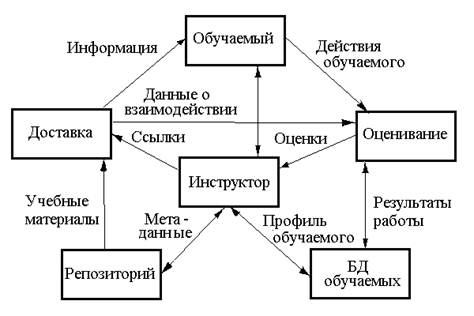

Оценка систем дистанционного образования (математическая модель) ... ДО и к показателям качества учебных материалов и процедур учебного процесса, планы действий по обеспечению этих требований и т.п. 3. Математическая модель оценки показателей качества ДО. 3.1 Поглощающие марковские цепи Как указывалось выше, у поглощающих ДМЦ имеется множество, состоящее из ... |

|

| 5385. |

Информационный процесс. Обработка информации ... модель обработки информации Обратимся теперь к вопросу о том, в чем сходство и различие процессов обработки информации, связанных с различными составляющими информационного процесса, используя при этом формализованную модель обработки. Прежде всего заметим, что нельзя отрывать этот вопрос от ... |

|

| 5386. |

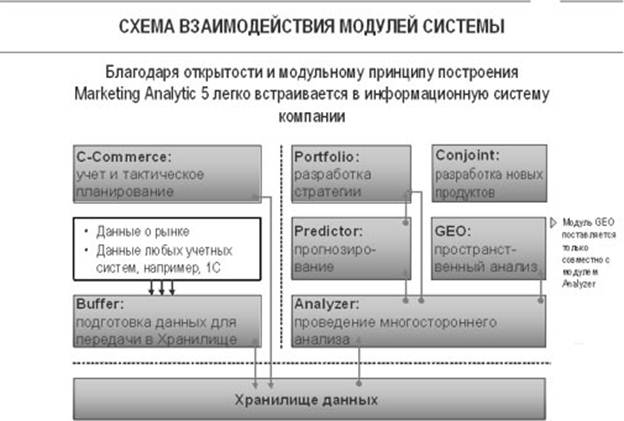

Информационные системы маркетингового анализа ... для программы Microsoft Excel – то есть может служить скорее вспомогательным средством при анализе. Глава 2. Система маркетингового анализа Marketing Analytic Характеристика информационной системы «Сегодня мы предлагаем не просто набор программ, решающих разрозненные задачи, стоящие перед ... |

|

| 5387. |

Блок питания для компьютера, мощностью 350Вт, форм-фактор АТХ ... . 11 Технико-экономическое обоснование производства. В этом разделе дипломной работы рассмотрены вопросы, связанные с определением себестоимости производства блока питания компьютера (схема электрическая см. приложение), его уровня качества как нового изделия, сделан анализ рынка и конкурентной ... |

|

| 5388. |

Разговор с машиной: мифы и реалии речевого управления ... причина, кстати сказать, скорее не причина, а следствие низкого уровня эргономичности немногочисленных реально существующих систем речевого управления). Организация речевого диалога с машиной это не только борьба за высокую надежность распознавания человеческой речи в разнообразных условиях, но и ... |

|

| 5389. |

Рынок военных нейрокомпьютеров ... окружающих условий и двунаправленностью каналов. Возможности вычисления путей маршрутизации можно применять при построении интегральных схем и проектирования кристаллов процессоров. Нейрокомпьютеры с успехом применяются при обработке сейсмических сигналов в военных целях для определения коорди |

|

| 5390. |

Настоящий виртуальный противник ... и для многих игр жанра 3D-Action. Психические функции Для начала нужно уяснить, что настоящий игровой разум - это система, в которой традиционные математические методы являются лишь подспорьем. Грубо говоря, виртуальный противник оперирует потоком информации о происходящих в игре событиях и их ... |

|

| 5391. |

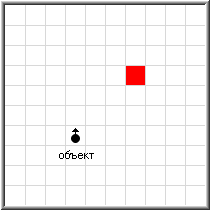

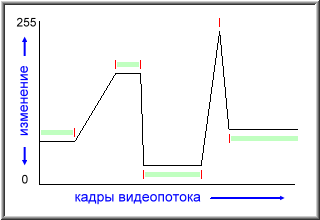

Алгоритм сжатия видео: рецепторы как кодировщики ... блок данных в набор одинаковых байт. Понятное дело, не каждый путь приводит к хорошим результатам. В связи с этим работа алгоритмов сжатия видео следующего поколения, как мне кажется, должна выглядеть следующим образом. Сначала кадр изображения преобразуется вот таким "рецепторным" ... |

|

| 5392. |

Алгоритм «рамо» ... подробно освещен в работе «М-процессор». Итак, список процессов, протекающих в ТС, и их краткие характеристики: ПП – под полезным процессом в алгоритме РАМО подразумевается явление, заключающееся в изменении измеряемого в конкретных единицах физического параметра. Под изменением подразумевается ... |

|

| 5393. |

Совершенствование антивирусной защиты документов текстового процессора Microsoft Word ... проблемы, которую поставили перед программистами всего мира макро-вирусы, рассказав о макро-вирусах, распространяемых посредством документов пакета Microsoft Office в целом и текстового процессора MS Word в частности. Хотелось бы, вкратце, затронуть макро-вирусы, которые еще не так распространены, ... |

|

| 5394. |

М-процессор ... канал (ЭК), реальность которого можно доказать с цифрами (то бишь, с конкретными параметрами) в руках. Взаимодействие ЭК с потоком энергии «оживляет» М-процессор, инициируя ряд процессов. Чуть ниже мы рассмотрим – каких? Двунаправленностью ЭК обусловлена возможность инвертирования ТС, когда изделие ... |

|

| 5395. |

Разум-ориентированное программирование ... изменения какого-то ее поля еще и дать команду что-то выполнить. В результате структура превращалась в объект, а новое программирование стало называться объектно-ориентированным программированием (ООП). Теперь объявляемая переменная такого вот нового структурного типа стала называться объектом, а ... |

|

| 5396. |

Суперпозиция фракталов ... решения. Такой оценкой может служить экономическая эффективность, т.к. и килограммы, и джоули, и биты имеют цену – каждый свою. От суперпозиции фракталов несложно перейти к формулировке определения «искусственной системы»: Искусственная система есть материальное воплощение алгоритма (технологии ... |

|

| 5397. |

Алгоритм сжатия видео 'pixel behaviour check' ... . Сразу за заголовком видеопотока следует массив закодированных наборов поведений. Цель использования этого массива: максимально повысить степень сжатия видео. Представим, что в видео существует сцена, где луч света от фонарика освещает объекты в затемненной комнате. Луч двигается через весь кадр ... |

|

| 5398. |

Максимальное ускорение алгоритма поиска ... строки и ее содержимого. Вычисление контрольного кода выполняется как побайтное сложение всех байт содержимого строки в DWORD-сумму. Новый алгоритм поиска включает в себя дополнительное сравнение - сначала сравниваются контрольные коды содержимого двух строк, при их совпадении сравниваются длины ... |

|

| 5399. |

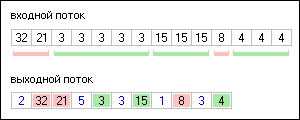

Алгоритм сжатия "Unbuffered RLE" ... идет неравномерно, то есть с задержками во времени, что обусловлено периодом ожидания конца фрагмента одинаковых или неодинаковых байт. В алгоритме Unbuffered RLE задержки случаются только при ожидании конца фрагмента одинаковых байт. В двух словах описать механику работу алгоритма можно так. ... |

|

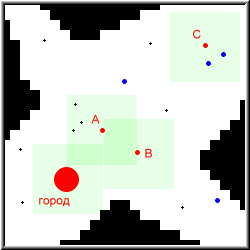

| 5400. |

«Процессный» алгоритм ... выбранного разработчиком системы физэффекта. Красной стрелкой показан «маршрут», по которому НЭ проникает на выход системы. Принцип действия «процессного» алгоритма не требует пространных объяснений. Задача Решателя заключается в последовательном выявлении причинно-следственных связей между ... |