| № | Название работы | Скачать |

|---|---|---|

| 3601. |

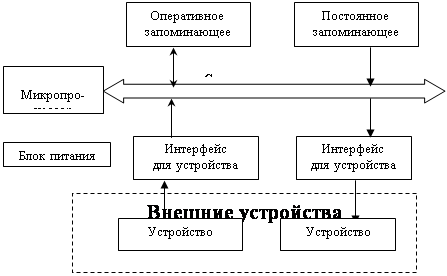

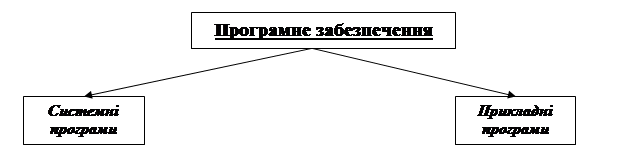

Информатика и программное обеспечение ПЭВМ ... 100 кбайт/с. НКМЛ могут использовать локальные интерфейсы SCSI. Лекция 3. Программное обеспечение ПЭВМ 3.1 Общая характеристика и состав программного обеспечения 3.1.1 Состав и назначение программного обеспечения Процесс взаимодействия человека с компьютером организуется устройством ... |

|

| 3602. |

Информатика и компьютерная техника ... образования (единицы), наделенные экономическим смыслом. Иерархический принцип выделения информационных образований (единиц) позволяет при использовании компьютерной техники эффективно перейти к машинным структурам информации. Пример 1. Дана форма документа «Накладная», содержащая информацию ... |

|

| 3603. |

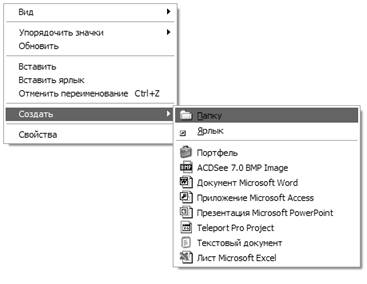

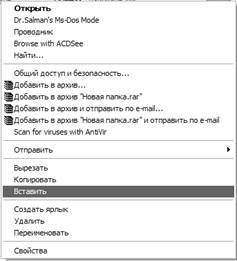

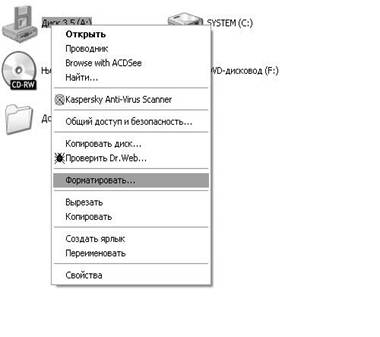

Информатика и компьютерная техника ю в рабочей области. Открываем вложенное меню «Создать» и щелкаем по пункту «Ярлык». На экране появится диалоговое окно «Создание ярлыка». Нажимаем кнопку «Обзор», чтобы открыть проводник Находим нужный файл или папку, выделяем его курсором и нажимаем кнопку «ОК». ... |

|

| 3604. |

Информатика и компьютерная техника ... только при наличии TELNET, стали доступными с помощью WWW. 2.3 Электронная коммерция Электронная коммерция — это использование технологий глобальных компьютерных сетей для организации бизнеса. Электронная коммерция позволяет: получать информацию, заказывать и оплачивать товары и услуги с ... |

|

| 3605. |

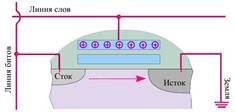

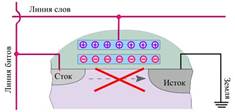

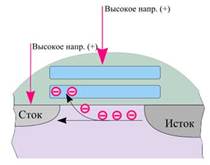

Информатика и информационные технологии ... с их принципами функционирования, эксплуатационно-техническими, физическими, программными и др. характеристиками. Основные характеристики накопителей и носителей: информационная ёмкость, скорость обмена информацией, надёжность хранения информации, стоимость. Принцип работы магнитных запоминающих ... |

|

| 3606. |

Информатика и вычислительная техника второй половины XXI века. Ваш прогноз ... охвачены глобальным явлением, получившим название информатизация общества. Попробуем себе представить, какими будут информатика и вычислительная техника во второй половине XXI века. 1. Фантастическое настоящее Но прежде, чем попытаться ответить на этот вопрос, было бы неплохо вначале ... |

|

| 3607. |

Информатика в различных сферах человеческой деятельности всех программ, используемых компьютерами, а также вся область деятельности по их созданию и применению Помимо этих двух общепринятых ветвей информатики выделяют ещё одну существенную ветвь - алгоритмические средства. Эта ветвь связана с разработкой алгоритмов и изучением методов и приёмов их ... |

|

| 3608. |

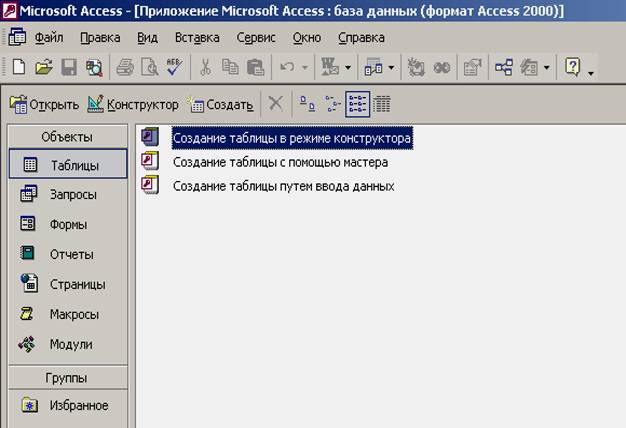

Информатика на формы, но предназначены только для вывода данных на печатающее устройство. 5) Страницы. Страницы доступа к данным. Это спец. объекты баз данных реализованные в СУБД Access 2000.Физически – это особый объект выполненный в коде HTML, размещённый на ... |

|

| 3609. |

Информатика ... средства; - работать с электронной почтой. Преподавание дисциплины "Информатика" осуществляется в едином комплексе дисциплин учебного плана и ведется в тесной взаимосвязи с другими дисциплинами. 1 Структура дисциплины В ... |

|

| 3610. |

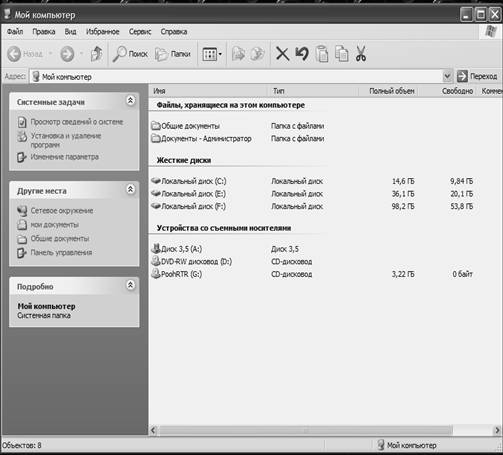

Информатика ск, справа, появится Панель быстрого запуска. Чтобы добавить программу на Панель быстрого запуска в окне “Мой компьютер” или в окне проводника нужно выбрать значек программы, которую нужно добавить, и перетащить его в область быстрого запуска на панели задач, расположенную следом за кнопкой Пуск. ... |

|

| 3611. |

Информатика о и телевидение. Сперва лишь игрушка, удел немногих энтузиастов, потом все более и более привычная вещь, и, наконец, привычная примета повседневности. К началу восьмидесятых персональные компьютеры уже, кажется, вышли из разряда непонятных игрушек, но в категорию обязательного элемента любого офиса ... |

|

| 3612. |

Информатизация общества ... . Сначала роль главного идеолога вхождения России в информационное сообщество взял на себя Комитет при Президенте Российской Федерации по политике информатизации (Роскоминформ). Однако деятельность комитета ограничилась лишь подготовкой закона "О международном информационном обмене". А ... |

|

| 3613. |

Информатизация общества ... общество, в котором большинство работающих заняты производством хранением и реализации информации. ИНФОРМАТИЗАЦИЯ Общества процесс проникновения информационных технологий во все сферы жизни и деятельности общества. Многие социологи и политологи полагают, что мир стоит на пороге ИНФОРМАЦИОННОГО ... |

|

| 3614. |

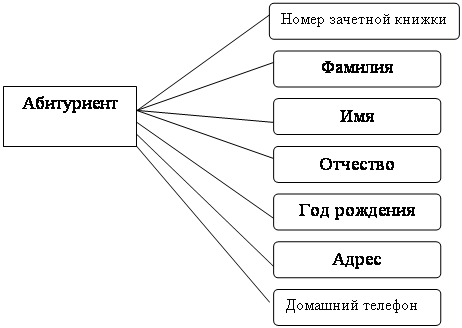

Инфологическое моделирование базы данных "Абитуриент" области 1.1. Описание предметной области В базе "Абитуриент" отражаются личные данные абитуриентов в которых хранятся данные об аттестате, сведения о сдаче вступительных экзаменах, форма обучения а также некоторые дополнительные данные (информация о поданных заявлениях, ... |

|

| 3615. |

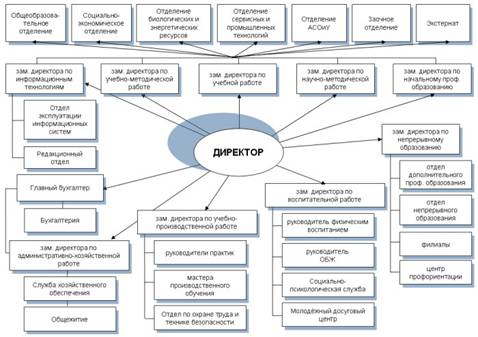

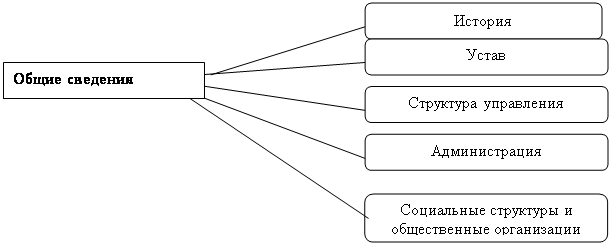

Инфологическая модель сайта Астраханского государственного политехнического колледжа ... управления колледжем Администрация Социальные структуры и общественные организации Директор ГОУ СПО «Астраханский государственный политехнический колледж» - Ерофеев Владимир Кириллович, заслуженный Учитель РФ, кандидат психологических наук, преподаватель специальных дисциплин ... |

|

| 3616. |

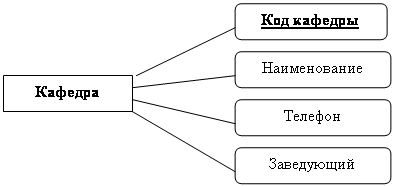

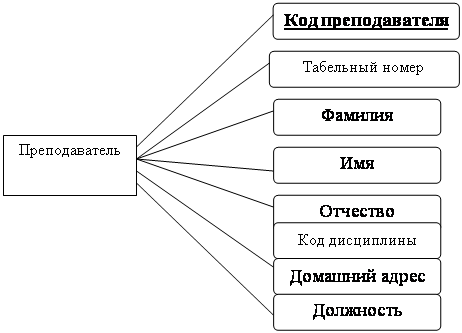

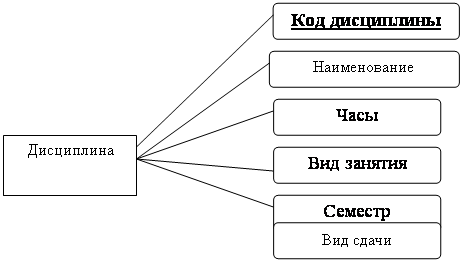

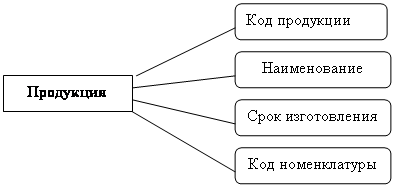

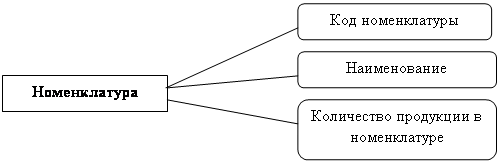

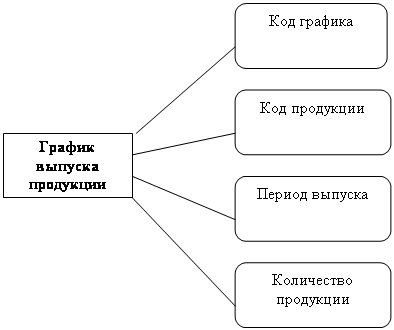

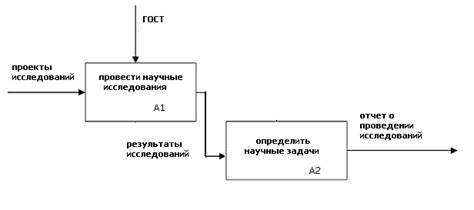

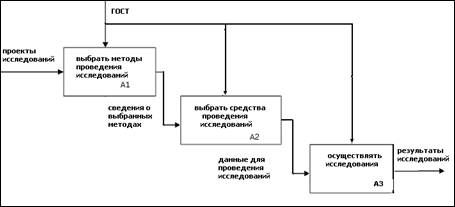

Инфологическая модель базы данных технологического процесса ... nbsp; База данных должна легко изменяться при изменении программной и аппаратной среды. 2. База данных технологического процесса Инфологическая модель отображает реальный мир в некоторые понятные человеку концепции, полностью независимые от параметров среды хранения ... |

|

| 3617. |

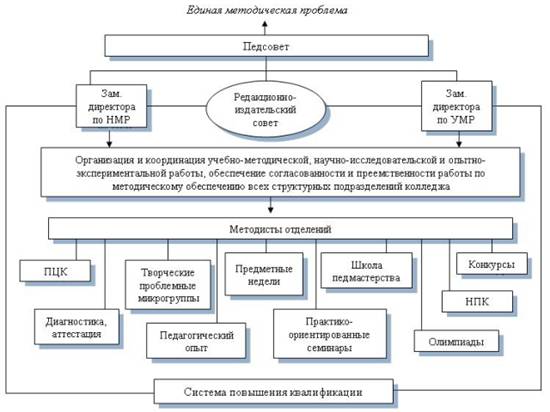

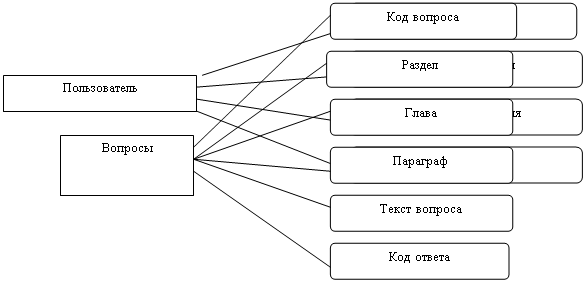

Инфологическая модель базы данных дистанционного образования ... , координация разработки учебных планов и рабочих программ для системы дистанционного образования на основе государственных образовательных программ; - руководство по комплексному методическому обеспечению учебных дисциплин в рамках АГПК как на базе собственных разработок, так и в рамках ... |

|

| 3618. |

Инфологическая модель базы данных "Тестирование" ... предметной области в модели БД. В настоящее время практически во всех сферах человеческой деятельности используются базы данных. Данная инфологическая модель базы данных может применяться в различных учебных заведениях. Для обеспечения надежности системы управления данными необходимо выполнить ... |

|

| 3619. |

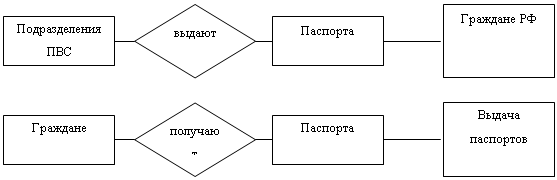

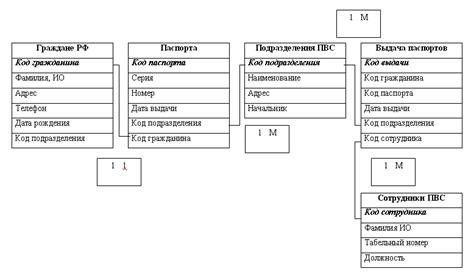

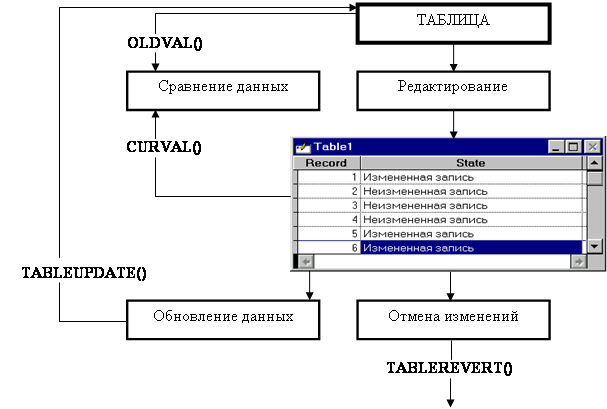

Инфологическая модель базы данных "Паспортный учет" ... (1: М). 1 М М 1 Взаимодействие сущностей 2.2. Связи между сущностями инфологической модели Разработку информационного обеспечения АРМ проведем на базе системы управления базами данных (СУБД) Access XP из состава выбранного интегрированного пакета Microsoft Office XP. СУБД Access ... |

|

| 3620. |

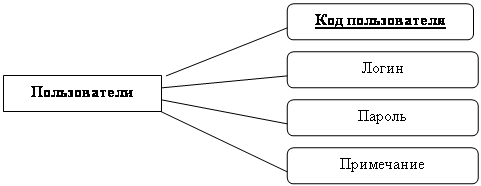

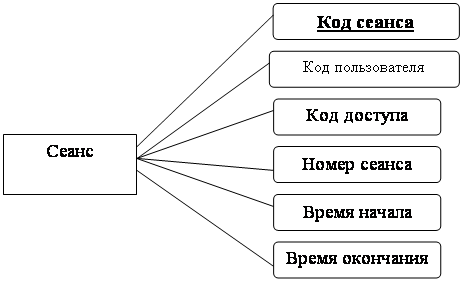

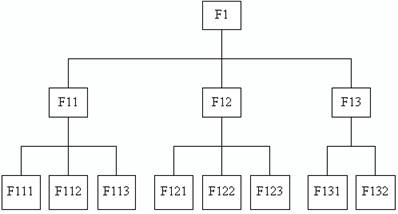

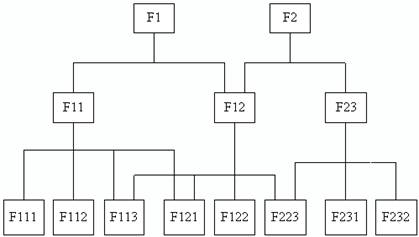

Инфологическая модель базы данных "Защита доступа" ... принципа доступа (принципа “дерева”). Распределенная система организации баз данных предполагает наличие соответствующей технологии доступа пользователей к информационным ресурсам, ориентированной, прежде всего, на вычислительные модели типа "клиент-сервер". Технология "клиент- ... |

|

| 3621. |

Инфологическая модель базы данных "Видепрокат" ... неудачно спроектированных систем. (Хотя есть и такие проектировщики, которые продолжают верить, что смогут реанимировать умирающий проект с помощью изменения программ, а не инфологической модели базы данных.) Для определения перечня и структуры хранимых данных надо собрать информацию о реальных и ... |

|

| 3622. |

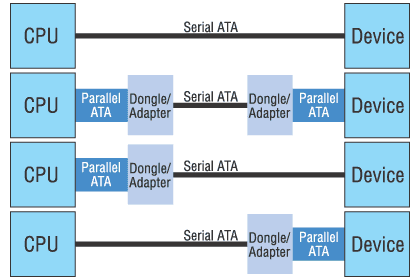

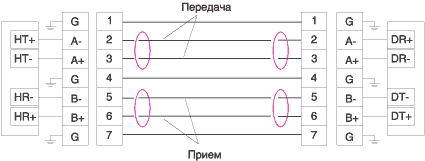

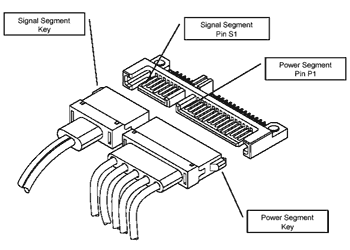

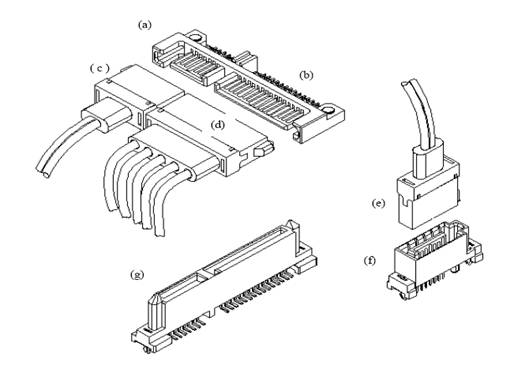

Интерфейя SATA ... 5b/6b, а потом 3b/4b, текущее значение сигнала rd при кодировании 3b/4b определяется по результату кодирования 5b/6b. Таким образом, в стандарте SATA предусмотрен довольно нетривиальный метод логического кодирования. Кроме логического двухэтапного кодирования, при передаче данных используется ... |

|

| 3623. |

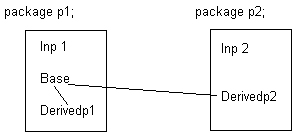

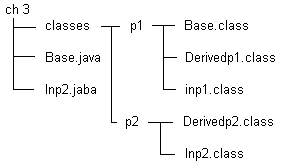

Интерфейсы, обратные вызовы, внутренние классы ... подпакетов в пакете должны быть уникальны. Имена в разных пакетах могут совпадать, но это будут разные программные единицы. Таким образом, ни один класс, интерфейс или подпакет не может оказаться сразу в двух пакетах. Если надо использовать два класса с одинаковыми именами из разных пакетов, то имя ... |

|

| 3624. |

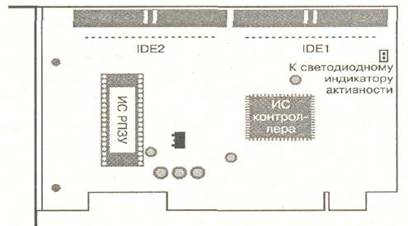

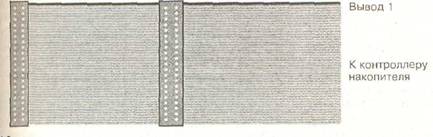

Интерфейс Serial ATA ... IDE-накопители полностью совместимы с новым интерфейсом. Наряду с АТА-2, можно встретить два других названия этого интерфейса: EIDE (Enhanced IDE— улучшенный IDE) и Fast-ATA (быстрый А ТА). Это не другие стандарты, а просто разные реализации стандарта АТА-2. Версия E1DE была разработана фирмой ... |

|

| 3625. |

Интерпретатор языка Пролог ... , то получим Sобл=164м2, что приведет снижение уровня до допустимой нормы. Заключение В результате проектирования был разработан интерпретатор языка Пролог с возможностью работы с универсальными базами данных. Для удобства работы с программы была создана интегрированная среда разработчика, ... |

|

| 3626. |

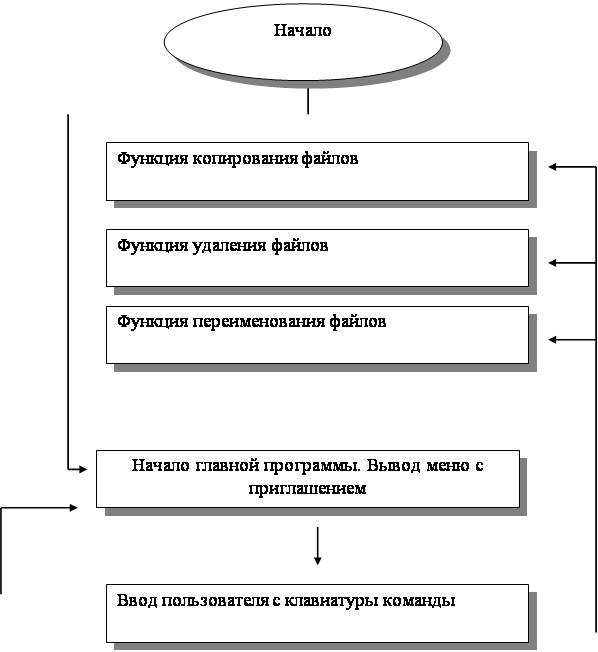

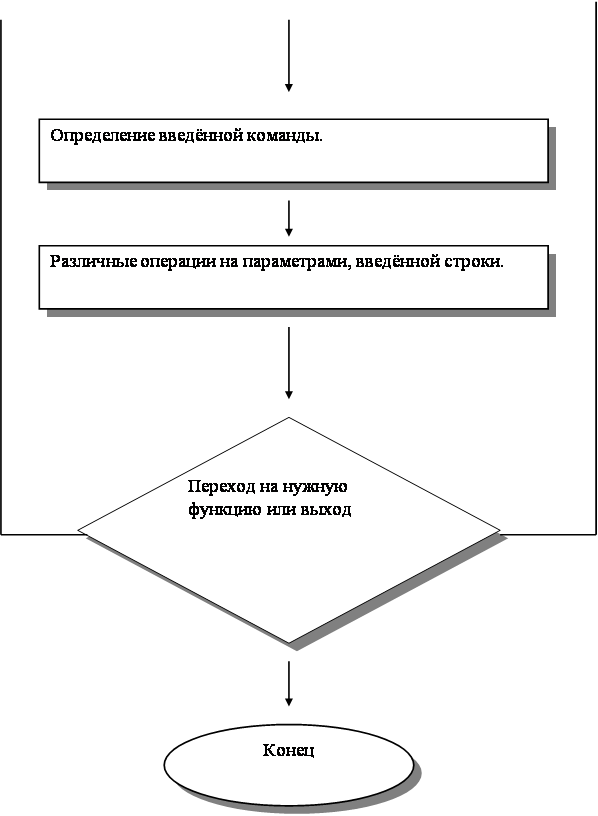

Интерпретатор команд MS DOS ... ввода вывода Math.h Использование математических функций Таблица 1. Библиотеки C++. 3. Заключение В данной курсовой работе были рассмотрены команды MS DOS, позволяющие копировать, удалять, переименовывать файлы. А также функции и системные вызовы языка С++, позволяющие ... |

|

| 3627. |

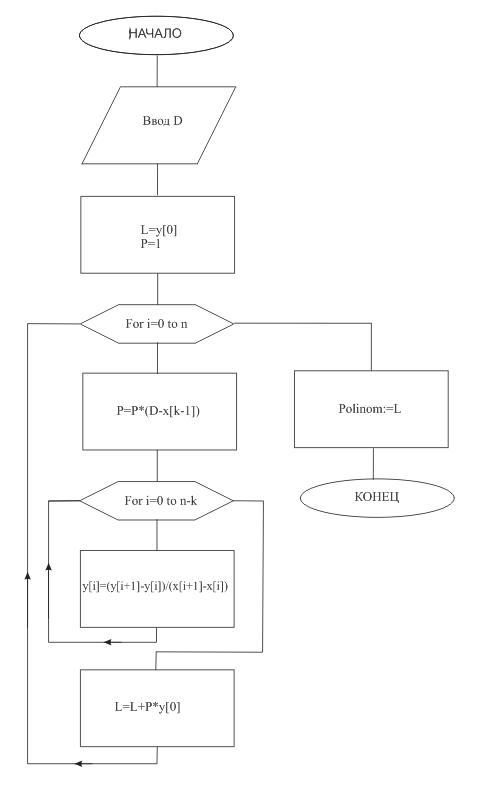

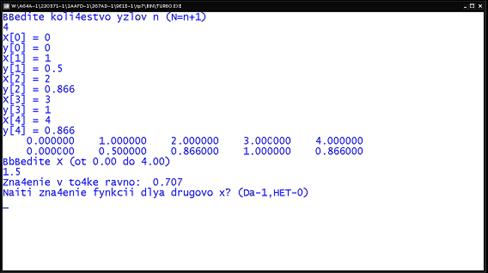

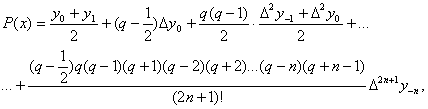

Интерполяция функции одной переменной методом Ньютона ... (22,3); Writeln('Тульский государственный университет'); GoToXY(28,4); Writeln('КАФЕДРА РАДИОЭЛЕКТРОНИКИ'); GoToXY(14,8); Writeln('Интерполяция функции одной переменной методом Ньютона.'); GoToXY(27,9); Writeln('Построение графика полинома.'); GoToXY(34,12); Writeln('Вариант #7'); ... |

|

| 3628. |

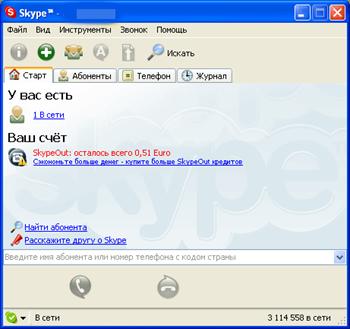

Интернет-технологии ... Service Результатом развития чата стала служба мгновенных сообщений ( Instant Messaging Service, IMS). IMS - это одна из технологий, обеспечивающая коммуникации в сетях Интернет. В службе мгновенных сообщений кроме текстовых сообщений можно передавать, звуковые сигналы, картинки, видео, файлы. ... |

|

| 3629. |

Интернет-ресурсы в архивном деле ... nbsp; Архивы мира (http://www.unesko.org/webworld/en/archives.html) Страничка ссылок на Интернет-ресурсы в области архивного дела в разных странах мира. Россия не представлена. 5. Русские архивы (http://www. ... |

|

| 3630. |

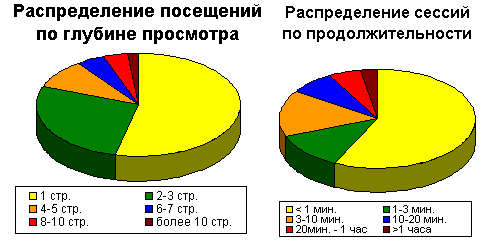

Интернет-реклама, как инструмент продвижения туристского продукта ... не нуждалась в использовании Интернет. Так, сферы использования Интернет в туризме многогранны и разнообразны. Некоторые из них это- коммуникации и связь; реклама и продвижение туристского продукта; маркетинговые исследования; использование систем бронирования и резервирования; самостоятельное ... |

|

| 3631. |

Интернет-коммерция ... люди боятся потенциальной угрозы получения кем-либо их персональных данных при работе через Интернет. По данным платежной системы VISA, около 23% транзакций электронной коммерции не производится из-за боязни клиента ввести запрашиваемую электронным магазином персональную информацию о клиенте. ... |

|

| 3632. |

Интернет, системы адресации. Информационная система "Кадровый учет" ... входных телефонных линий в часы пик и качество этих линий; наличие льготных и бесплатных часов в течение суток; уровень сервиса. Системы адресации – закодированное обозначение пункта отправления либо назначения данных; идентификация объекта (например, объекта сети). Строится по так называемой ... |

|

| 3633. |

Интернет протоколы ... передачи значительных массивов информации. Преимущества IP адресации В настоящее время в сетях используется большое количество коммуникационных протоколов, но наиболее популярными является всё-таки TCP/IP. Следовательно, важнейшим направлением развития вычислительных сетей становится ... |

|

| 3634. |

Интернет как средство массовой коммуникации и его функции ... должна быть обязательно включена в изучение Интернет коммуникаций, наряду с некоторые другими концепциями, которые можно применить к изучению Интернета как средства массовой коммуникации (теория критической массы, теория социального присутствия, теория «богатства» СМИ, сетевой подход и т.д.). ... |

|

| 3635. |

Интернет как инструмент совершения компьютерных преступлений ... моргнув глазом, отдали ему свыше 1 млн. долларов. Характеристика личности Интернет преступников В прошедшем году, по некоторым сведениям, в Украине было совершено более 14 тысяч компьютерных преступлений, примерно столько же, как и в году предыдущем. Но статистика весьма приблизительная, ведь ... |

|

| 3636. |

Интернет и телефон ... - трафики (некоторые операторы могут взимать дополнительную абонентскую плату за пользование услугой). IIочему GPRS Дешевле обычного Соединения с Интернетом по сотовому телефону? Разгадка» кроется в специфике пакетной передачи данных протокола: информация собирается в пакеты и передается в эфир ... |

|

| 3637. |

Интернет и информационная безопасность ... . О них, впрочем, речь впереди. II. Как нам защититься Программы для обеспечения безопасности в Интернет Итак, фейрволлы. В переводе на русский это значит — «огненная стена». Смысл названия двоякий — во-первых, преодолеть сплошную стену огня ... |

|

| 3638. |

Интернет - глобальная компьютерная сеть ... Международная Организация по Стандартизации (Organization for International Standartization - ISO) тратила годы, создавая окончательный стандарт для компьютерных сетей, пользователи ждать не желали. Активисты Internet начали устанавливать IP-программное обеспечение на все возможные типы компьютеров ... |

|

| 3639. |

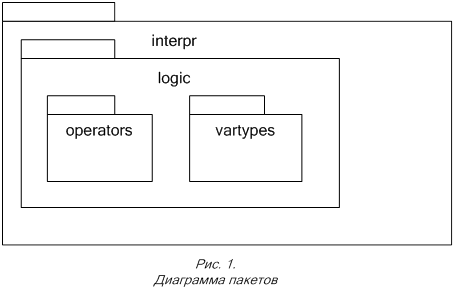

Интерактивный интерпретатор ... функций, за преобразование текста команд и пользовательских функций во внутренний формат («компиляцию» текста программы), классы, участвующие в организации интерактивной работы интерпретатора. Эти группы классов, равно как и подсистема графического интерфейса пользователя, будут рассмотрены ниже. В ... |

|

| 3640. |

Интерактивные средства аудио и видео взаимодействия ... собой отдельным группам пользователей. Чаще всего программу используют совместно с командными компьютерными играми, для улучшения качества командного взаимодействия. Программа существует в двух версиях: серверная версия и клиентская версия. Вам необходимо скачать и установить клиентскую часть. ... |

|

| 3641. |

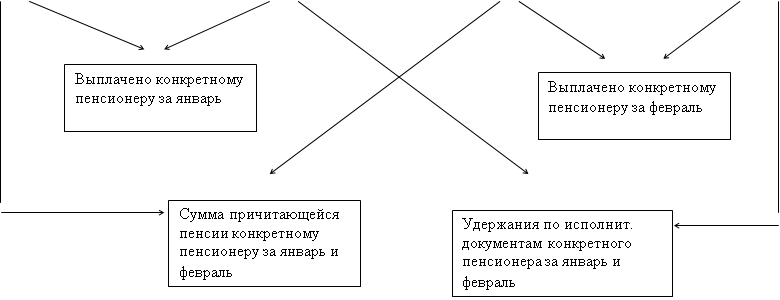

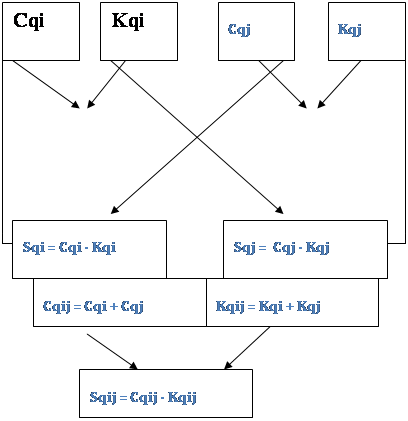

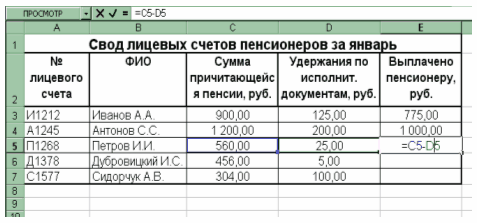

Интерактивные сервисы Интернет ... 1170 55 1115 Д1378 Дубровицкий И.С. 962 10 952 С1577 Сидорчук А.В. 678 200 478 Заключение по работе Интерактивные сервисы интернет (аудио- видеоконференции, IP- телефония, IRC и ICQ) – все это очень облегчает жизнь современному ... |

|

| 3642. |

Интеллектуальный террор и социально-экономические методы борьбы с ним ... , не следует забывать, что один из основных методов борьбы с ИТ и ИД лежит в сфере профилактики этих видов преступлений. Наиболее эффективный подход к минимизации ИТ и ИД заключается в создании индивидууму условий для полной и всесторонней интеллектуальной реализации в легальной среде, чтобы у него ... |

|

| 3643. |

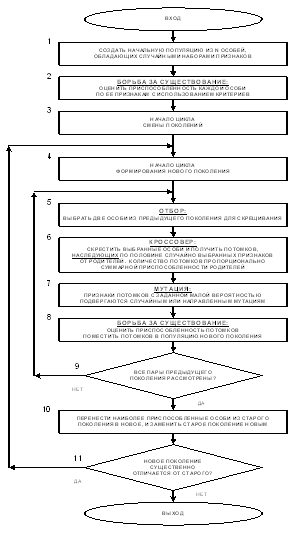

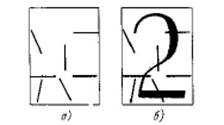

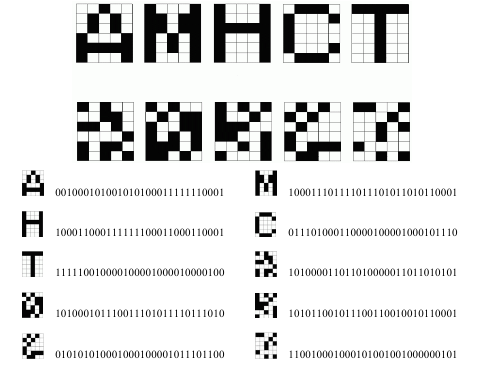

Интеллектуальные информационные технологии и системы: генетические алгоритмы ... Оператор рекомбинации мутация Оператор модификации При разработке генетических алгоритмов преследуется две главные цели: · Абстрактное и формальное объяснение процессов адаптации в естественных системах; · Проектирование искусственных программных систем, воспроизводящих механизмы ... |

|

| 3644. |

Интеллектуальные информационные системы в образовании ... американские и западноевропейские учебные заведения, с готовностью разрабатывающие такие курсы. Основные виды и технологии интеллектуальных информационных систем Знание – основа интеллектуальной системы Многие виды умственной деятельности человека, такие, как написание программ для вычислительной ... |

|

| 3645. |

Интеллектуальные информационные системы ... только разработчик ИС, а программа служит “недумающим исполнителем” знания разработчика. Этот недостаток устраняются в интеллектуальных информационных системах . Интеллектуальная информационная система (ИИС) - это ИС, которая основана на концепции использования базы знаний для генерации алгоритмов ... |

|

| 3646. |

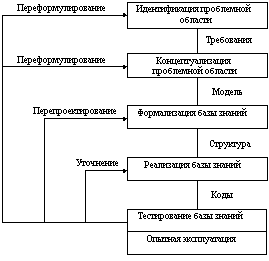

Интелектуальные системы и технологии в экономике ... на этом языке описания, переводятся на более подходящие языки другого уровня.

4. Экспертные системы (ЭС), их структура и классификация. Инструментальные средства построения ЭС. Технология разработки ЭС 4.1 Назначение экспертных систем В начале восьмидесятых годов в исследованиях по ... |

|

| 3647. |

Интеграция СЭД на основе типовых подсистем ... только хорошего понимания конечной задачи, но и отличного знания рынка программного обеспечения. Рассмотрим подробнее основные подсистемы интеграции СЭД. 2.1 Системы автоматизации делопроизводства и документооборота Функции автоматизации делопроизводства и документооборота в том или ином виде ... |

|

| 3648. |

Интеграция разнородных сетей ... протоколы он транслирует. В этом случае подчеркивается тот факт, что трансляция осуществляется выделенным устройством, соединяющим две разнородные сети[8]. Инкапсуляция (туннелирование) протоколов. Инкапсуляция (encapsulation) или туннелирование (tunneling) – это еще один метод решения задачи ... |

|

| 3649. |

Инструменты свободного рисования в CorelDraw ... обычные произвольные ломаные линии. Шаги создания кривой Безье; 1-й случай: 1. В наборе инструментов (на всплывающей панели свободного рисования) выбрать инструмент Кривая Безье. 2. Щелкнуть инструментом где-либо на полотне и, не отпуская мыши, слегка протянуть курсор в каком-либо ... |

|

| 3650. |

Инструментальные средства компьютерных технологий информационного обслуживания управленческой деятельности ... привело в наши дни к изменению подходов к автоматизации управления производством. Понятие инструментальных средств компьютерных технологий информационного обслуживания управленческой деятельности. Информационные технологии включают в себя методы преобразования информации по ... |

|

| 3651. |

Инструментальные средства Microsoft Office ументальные средства Microsoft Office Выполнил ст.гр.ПиЭ(з)-71 О. О. Шурутин Проверил С.Ю.Фетисова г.Алейск 2009 I. Цель работы – научиться разрабатывать текстовые документы с помощью информационной технологии MS Word с включением в текст графических объектов типа « ... |

|

| 3652. |

Инновационный проект трудоустройства ... время и финансовые затраты на поиск работников по требуемым вакансиям. Актуальность: На сегодняшний день такой проект, как проект трудоустройства выпускников с использованием инновационных технологий является очень актуальным и используется во многих престижных и ведущих университетах мира. ... |

|

| 3653. |

Инженерный документооборот предприятия ... на территории лицензированной администрации. 5. Проблемы организации инженерного документооборота Далее приведены основные проблемы и задачи, возникающие в большинстве случаев при внедрении автоматизированных систем управления предприятием и рекомендации по их решению. Отсутствие ... |

|

| 3654. |

Имитационные модели ... функционирование самих систем, так и воздействия внешней среды. Поэтому наибольшее распространение получило статистическое моделирование. Имитационная модель характеризуется наборами входных переменных наблюдаемых или управляемых переменных управляющих воздействий возмущающих ... |

|

| 3655. |

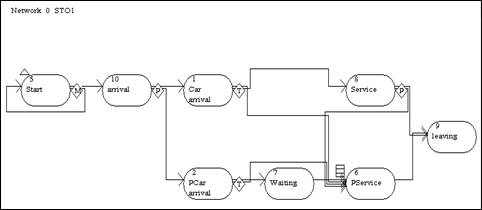

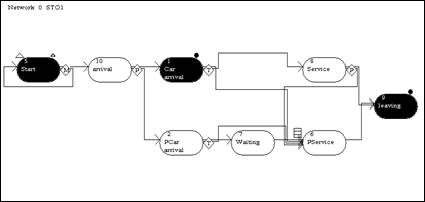

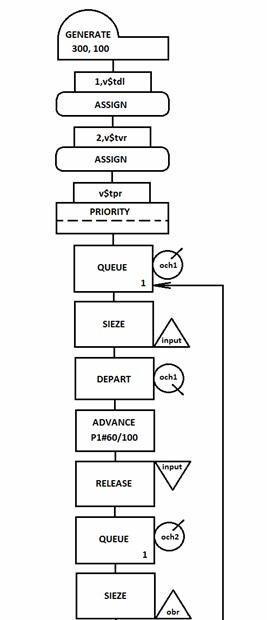

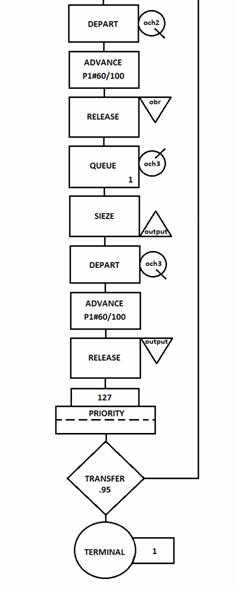

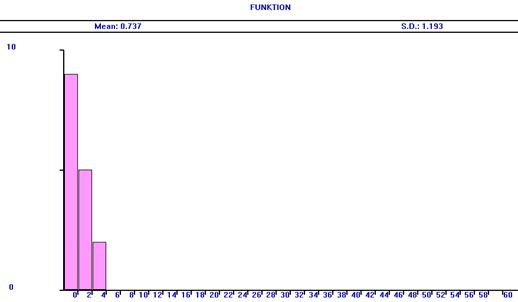

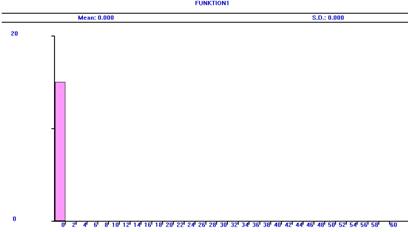

Имитационное моделирование станции технического обслуживания ... Определение связей между работами. 4. Вводимые переменные. 1.1 Определение комплекса работ модели Анализируя работу станции технического обслуживания, можно выделить следующие работы: · ... |

|

| 3656. |

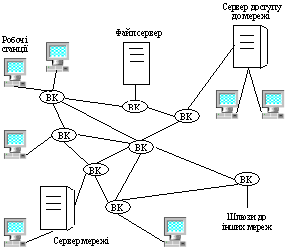

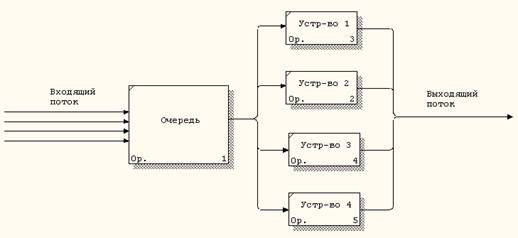

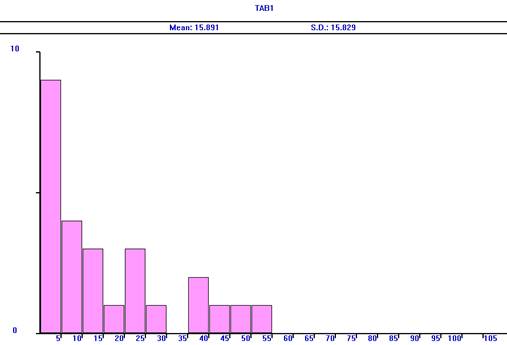

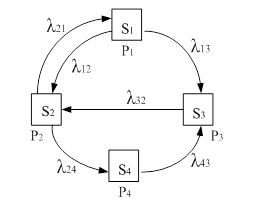

Имитационное моделирование системы, осуществляющей модель локальной вычислительной сети (ЛВС) кольцевой структуры ... с подготовкой задания на моделирование, выполнением анализа и обработкой результатов моделирования. В данном курсовом проекте рассмотрена разработка модели системы, осуществляющей модель локальной вычислительной сети (ЛВС) кольцевой структуры. Для разработки курсового проекта использовался язык ... |

|

| 3657. |

Имитационное моделирование системы массового обслуживания ... цели моделирования достаточно наблюдать систему в моменты реализации основных событий. Рассмотрим пример одноканальной системы массового обслуживания. Целью имитационного моделирования подобной системы является определение оценок ее основных характеристик, таких, как среднее время пребывания ... |

|

| 3658. |

Имитационное моделирование работы вычислительного центра ... обслуживают в первую очередь. Задания, выполненные неверно, возвращаются на ввод и во всех очередях обслуживаются первыми. Смоделировать работу вычислительного центра в течение 30 ч. Определить необходимую емкость буферов и функцию распределения времени обслуживания заданий. 1.1 Построение ... |

|

| 3659. |

Имитационное моделирование ... является углубленное изучение языка программирования GPSS и приобретение навыков решения прикладных задач на основе моделирования. Основные возможности разработки: Изучение языка GPSS и создание имитационной модели для системы передачи цифровой информации, позволяющая определить параметры ее ... |

|

| 3660. |

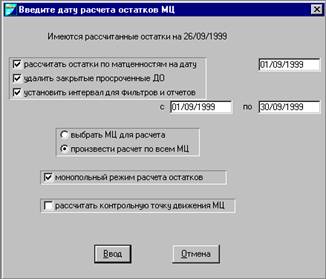

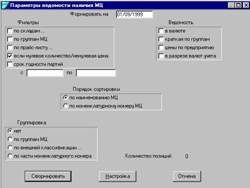

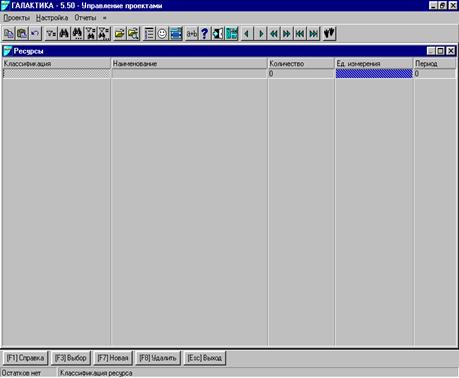

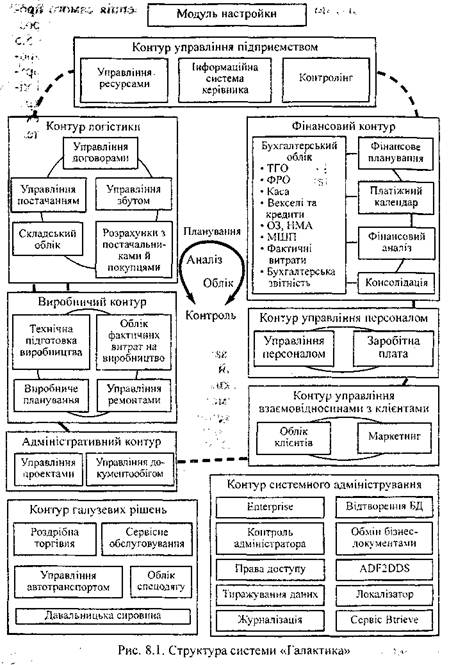

Изучение роботы модуля "Складской учет" системы "Галактика" ... THORN; Ввод входящей задолженности контрагентов 2. Внутреннее перемещение ТМЦ. Настройте некоторые параметры складского модуля: Путь от главного меню Складской учет Þ =Н= Þ Настройка пользователя Þ [Документы] Наименование параметра Значение параметра ... |

|

| 3661. |

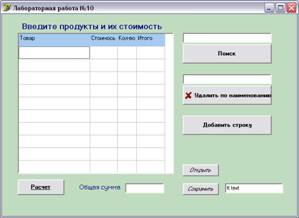

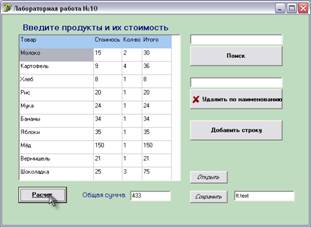

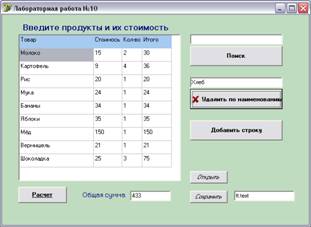

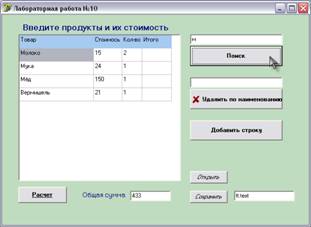

Изучение работы с файлами на языке Delphi 2 Bitbtn1 Additional Caption Удалить по наименованию 3 Label1 Standard Caption Введите продукты и их стоимость Color clMoneyGreen Color (Font) clNavy Size (Font) 12 Charset (Font) DEFAULT_CHARSET Height (Font) -16 Продолжение таблицы 1 ... |

|

| 3662. |

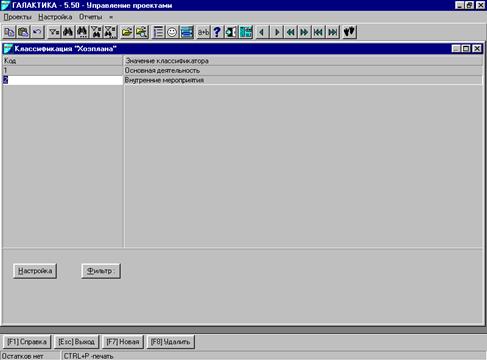

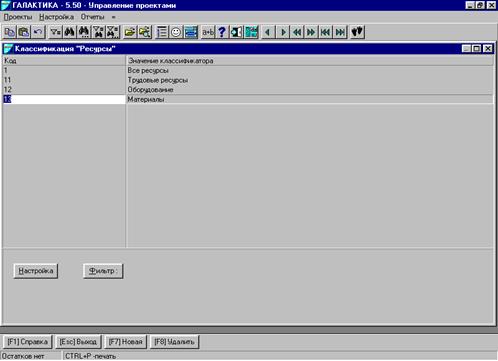

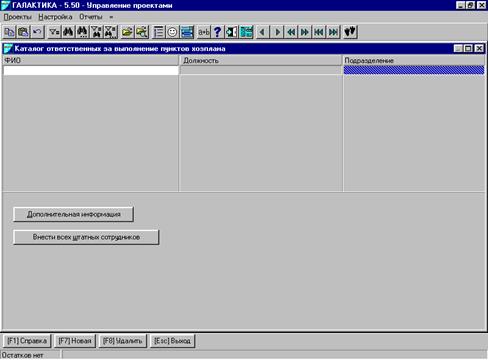

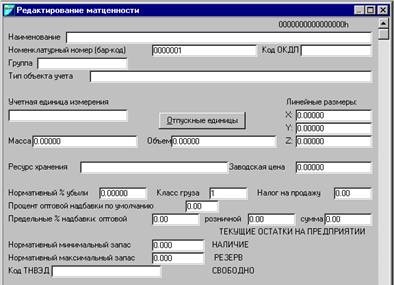

Изучение работы модуля "Управление проектами" системы "Галактика" ... хозплана", которое имеет следующий вид: Если настроен модуль ПК "Галактики" "Кадры", нажмите кнопку "Внести всех штатных сотрудников" и из списка выберете сотрудников согласно Заданию 4, остальных удалите. Если модуль "Кадры" не настроен, то ... |

|

| 3663. |

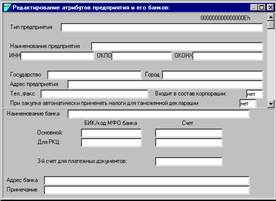

Изучение работы модуля "Организации и банки" системы "Галактика" ... началом работы с программой необходимо определить и заполнить основные каталоги и справочники ПК "Галактика". Сведения обо всех организациях (включая собственную) содержатся в каталоге "Организации и банки" В модуле "Настройка" заполните этот каталог. Если в каталоге ... |

|

| 3664. |

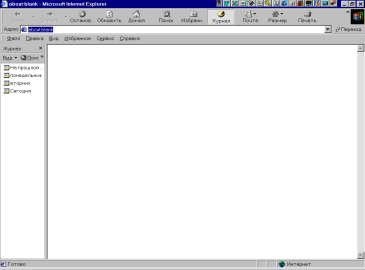

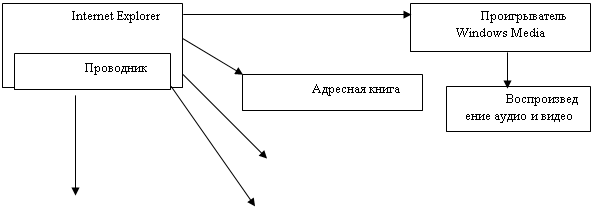

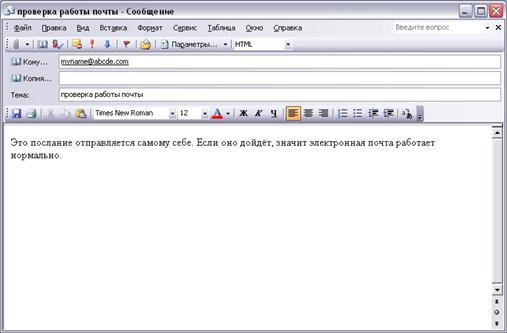

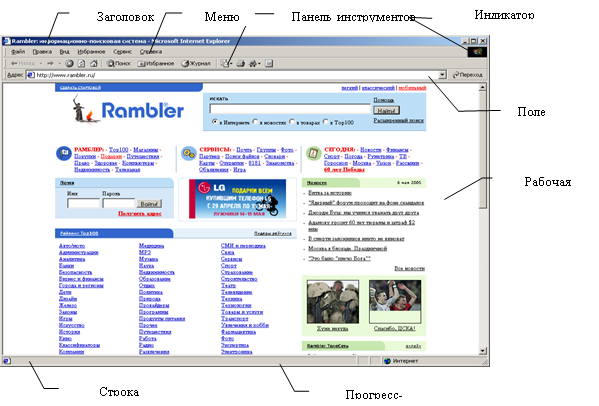

Изучение работы в Интернете с помощью программы Internet Explorer ... для обеспечения более богатого наполнения содержания, которое отображается в браузере или связано с ним. Цель работы является изучение работы в сети Интернет с помощью программы Internet Explorer 5.0, способов перемещения по страницам Всемирной паутины, поиск информации в сети Интернет. 1. ... |

|

| 3665. |

Изучение программ CorelDraw и AutoCAD ... графикой, а по многим параметрам и превосходя все остальные, и у нее — огромная армия пользователей-профессионалов, считающих CorelDRAW своим основным рабочим инструментом,[1, стр. 15] Программа AutoCAD существует уже довольно долго — с 1982 года. В основе ее созда-ния лежит попытка перехода от ... |

|

| 3666. |

Изучение криптографических методов подстановки (замены) ... шифртекста необходимо выполнить обратное преобразование: х = Т-1 у. Для того, чтобы линейное преобразование Т, заданное своей матрицей, могло быть криптографическим преобразованием необходимо чтобы оно было обратимым (или невырожденным), то есть должна существовать обратная матрица Т-1: ... |

|

| 3667. |

Изучение информации как объекта коммерческой деятельности ... . Однако ценность информационного продукта для пользователей, а, следовательно, и его коммерческий успех зависят от того, насколько он сможет удовлетворить потребности пользователей. При этом получаемая информация воспринимается как первичные данные, которым еще только предстоит стать информацией, ... |

|

| 3668. |

Изучение и описание живой и неживой системы с точки зрения классификации информационных систем ... уровне; мозг человека, если его рассматривать с точки зрения выполняемых человеком интеллектуальных действий; экономика, рассматриваемая на макроуровне (т.е макроэкономика); человеческое общество — на политико-религиозно-культурном уровне; Пример. Система «Компьютер» — открытая, ... |

|

| 3669. |

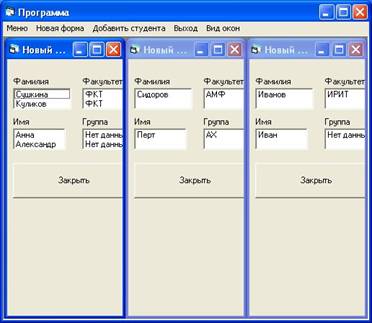

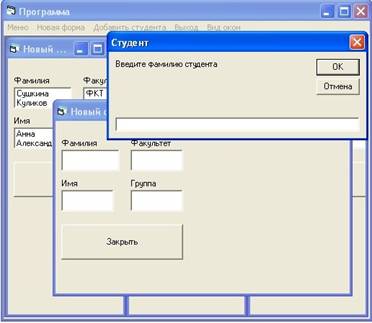

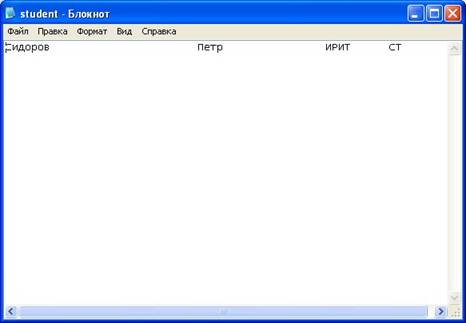

Изучение возможностей создания MDI-приложений (multiple document interface) ... .Gru = s(3) End Select End With For n = 0 To 3 s(n) = "" Next n i = i + 1 Loop End Sub Запускаем приложение (рис.1-3) Рис.1 MDI – приложение: окна каскадом Рис.2 MDI – приложение: окна ориентированы вертикально Рис.3 MDI – приложение: ввод данных Задание 2. ... |

|

| 3670. |

Изкуствен интелект и компютърна архитектура ... дали тези лица са на прав път. Всички ние можем да изчакаме и да видим. Въпреки това, той трябва да бъде вълнуващ момент за човека и машината. Компютърни архитектури 1. Има много на развитието на микропроцесорите, тъй като чип 286. В 286 CPU, вече не се продават и са много рядко срещани в ... |

|

| 3671. |

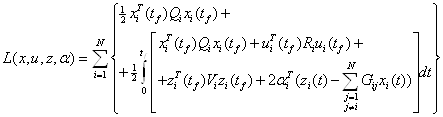

Иерархическое управление большими системами ... предположений, задача оптимального управления большой системой может быть записана как: (4.3.10) (4.3.11) (4.3.12) (4.3.13) Эта проблема, известная как иерархическое управление, была решена двухуровневой ... |

|

| 3672. |

Игровые технологии в системе образования студента ... игры и улучшению своих знаний и профессиональных навыков в области экономики и менеджмента. Целью изучения данной темы является исследование новых игровых технологий в процессе обучения студентов экономического профиля. 1. ИСПОЛЬЗОВАНИЕ НОВЫХ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ В ОБУЧЕНИИ СТУДЕНТОВ ... |

|

| 3673. |

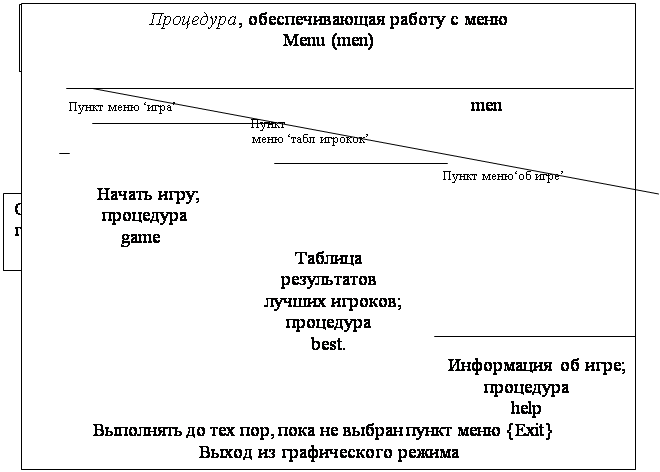

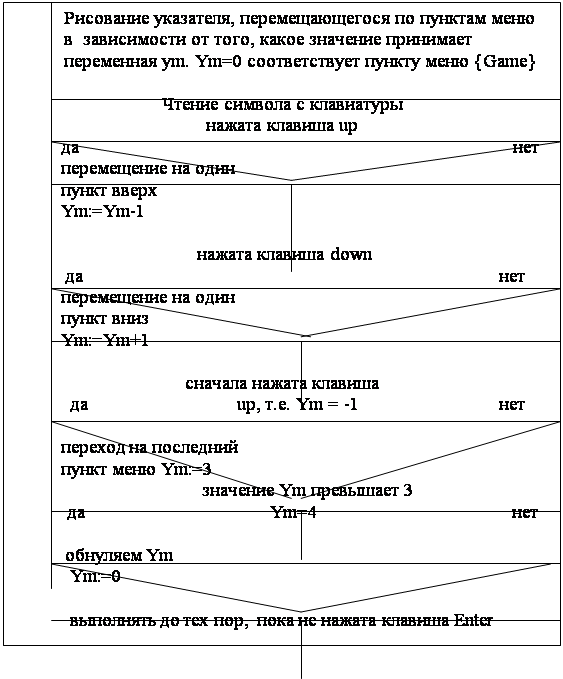

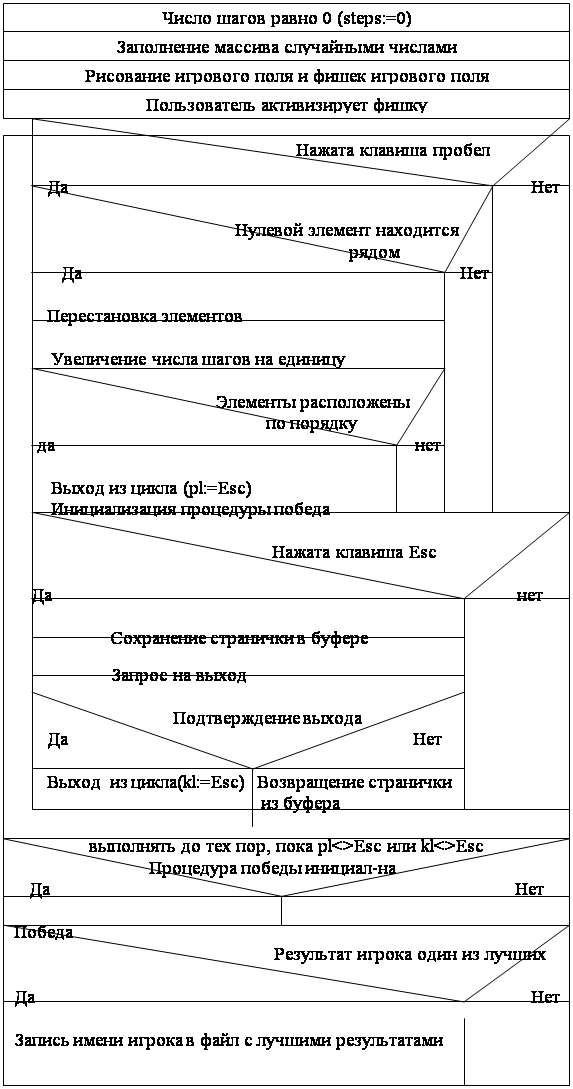

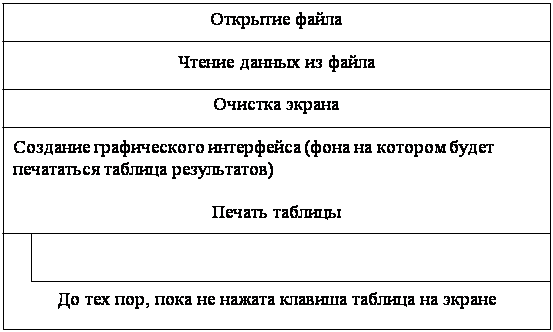

Игровая программа "15" ... факт кому-то может показаться не столь значимым, но очевидно то, что желание пользователя работать с той или иной программой, будь то игровая (или какая другая программа), зачастую определяется не только сюжетом, жанром, смыслом самой игры, но и тем интерфейсом, который предлагают пользователю ... |

|

| 3674. |

Игровая программа ... поверят мне, когда я скажу, что на Delphi можно одинаково хорошо писать как приложения к корпоративным базам данных, так и, к примеру, игровые программы. Тем не менее, это так. Во многом это объясняется тем, что традиционно в среде Windows было достаточно сложно реализовывать пользовательский ... |

|

| 3675. |

Игровая и виртуальная графика ... словом? В первую очередь имеется в виду трехмерное, объемное изображение (в отличие от псевдотрехмерной графики на плоскости) и трехмерный звук. Однако в полной мере ощутить всю прелесть виртуальной реальности можно только при наличии таких элементов, как детекторы перемещения, позволяющие ... |

|

| 3676. |

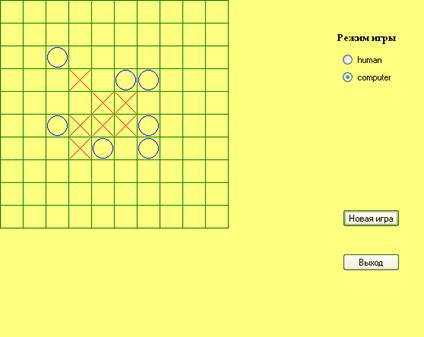

Игра крестики–нолики ... хода или хода компьютера также осуществляется проверка всего поля на наличие пяти идущих подряд крестиков (ноликов) с помощью вышеописанного метода proverka(). Так же можно продолжить игру с компьютером после недоигранной партии с человеком, просто нажав соответствующию RadioButton computer и ... |

|

| 3677. |

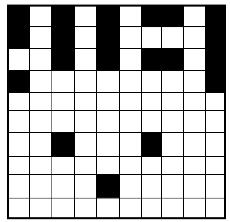

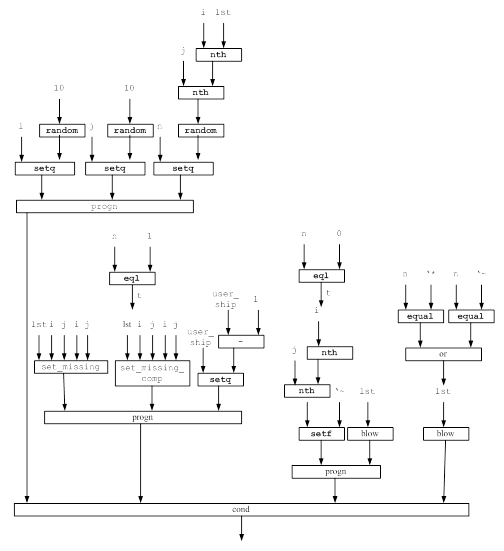

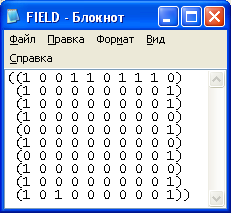

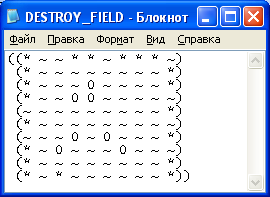

Игра в "Морской бой" с компьютером ... проблема, связанная с понятием окончания игры. 1. Постановка задачи Задача заключается в разработке алгоритма, по которому компьютер сможет играть в «Морской бой» с максимальным качеством, и при этом не подглядывая расположение флота игрока. Дополнительное и очевидное условие: при ... |

|

| 3678. |

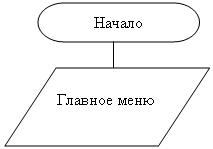

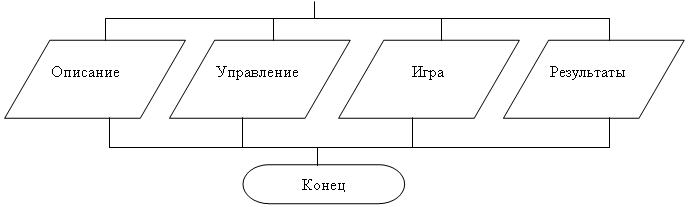

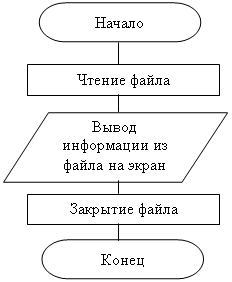

Игра "Пятнашки" ... (схема 1): - Описание; - Управление; - Игра; - Результаты. Схема 1 - Основной алгоритм программы 5.1 Раздел Описание. Данный раздел предназначен для ... |

|

| 3679. |

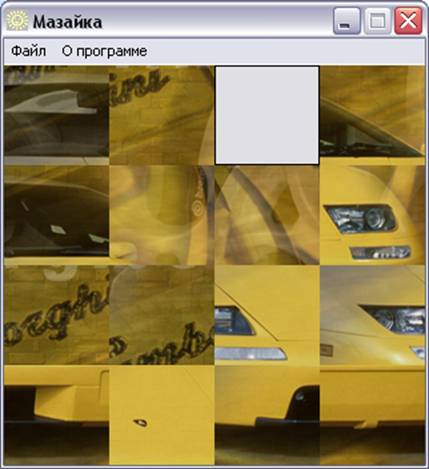

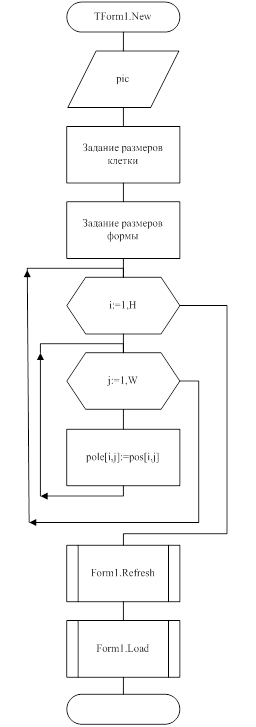

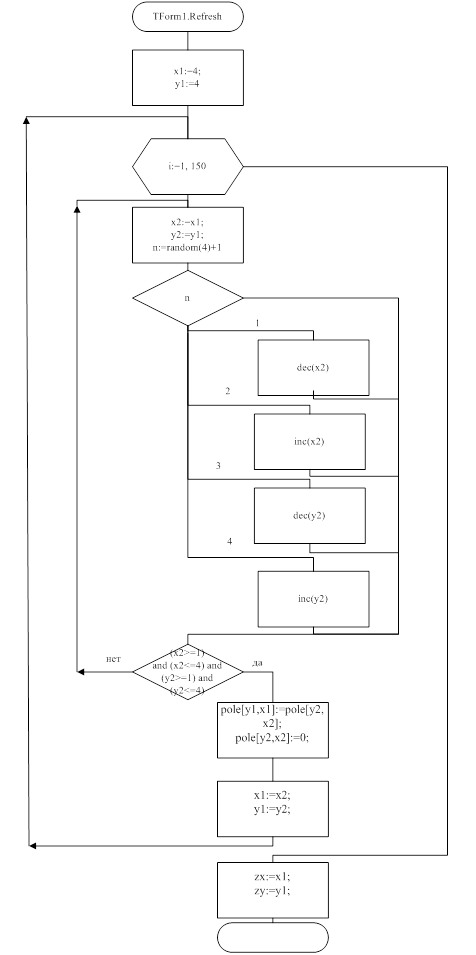

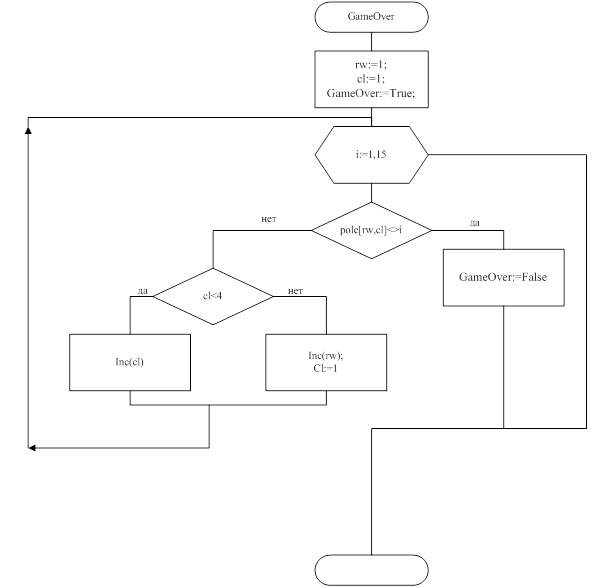

Игра "Мозайка" на Делфи (Delphi) ... данные положение фишек; 2.3.1.3 Промежуточные данные проверка на наличие «собранности» мозайки; 2.3.1.4 Выходные данные результат игры. 2.3.1.5 Блок-схемы алгоритмов Приложение А, стр. 13 2.3.1.6 & ... |

|

| 3680. |

Игра "Кто хочет стать миллионером?" ... денег !" Score = 1000000 LabelScoreTitle.Caption = Score LabelScore.Caption = Score EndGame 0 Else J = Rnd * 3 + 1 Open "C:VBKursKYquemon.txt" For Input As #1 For Imass = 1 To 15 Line Input #1, BuferSTR QuestionsMoney(Imass) = BuferSTR Next Imass Close ... |

|

| 3681. |

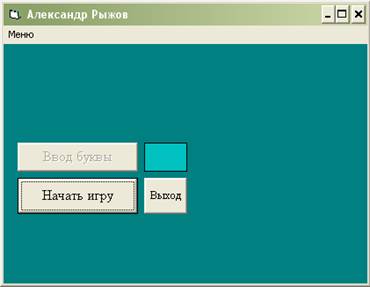

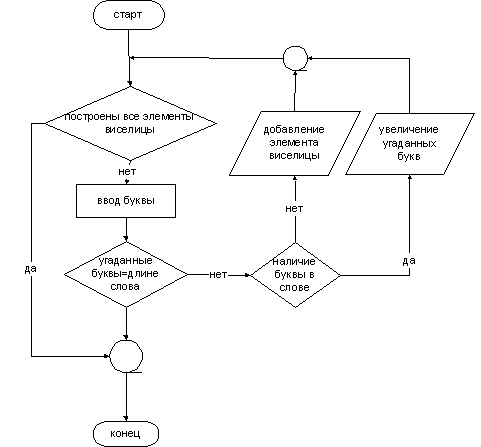

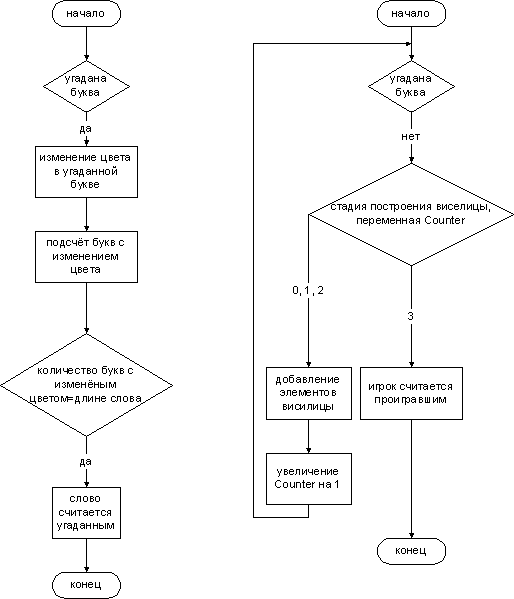

Игра "Виселица" ... экране элементов виселицы. Чем больше пользователь ошибается, тем ближе виселица к своему завершению. Когда количество ошибок превышает допустимую норму, пользователь считается “повешенным”, а на экране возникает сообщение об окончании игры. В случае, если угаданы все буквы, то игра заканчивается ... |

|

| 3682. |

Зображення плакатів у MSVisio та будування блок-схем алгоритмів ... графіка»Виконала: _________ Керівник: _________Полтава 2010 Частина 1. Зобразити плакати у MSVisio згідно варіантів Плакат 16: Плакат 68: Виконано: Частина 2. Побудувати блок-схеми алгоритмів згідно варіантів Задача 4.41 Програмний код: ... |

|

| 3683. |

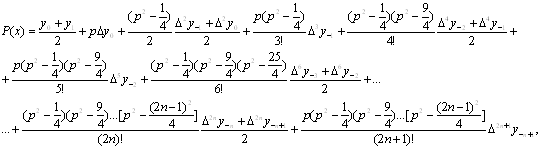

Знаходження значення функції за допомогою інтерполяційної формули Бесселя ... Твердохліб А.М. 2. Мета роботи. Метою роботи є розробка ефективного алгоритму та програми мовою Турбо Паскаль знаходження значення функції за допомогою інтерполяційної формули Бесселя. 3. Етапи виконання роботи. Зміст Строки виконання Чим закінчується етап 1.Отримання і ... |

|

| 3684. |

Знакомство со средой Турбо Паскаль ... нажать либо <Enter>, либо комбинацию <Alt>-<X>. ФУНКЦИОНАЛЬНЫЕ КЛАВИШИ Функциональные клавиши используются для управления средой Турбо Паскаля. Они обозначаются F1, F2,..., F12 и располагаются в самом верхнем ряду клавиатуры. С каждой из этих клавиш связывается некоторая ... |

|

| 3685. |

Знакомство с фрактальной графикой ... CloseGraph; End. 5. Контрольные вопросы 1) Что понимают под фрактальной графикой? Фрактальная графика является вычисляемой, т.е. изображение строится по некоторым математическим уравнениям либо системам уравнений. 2) & ... |

|

| 3686. |

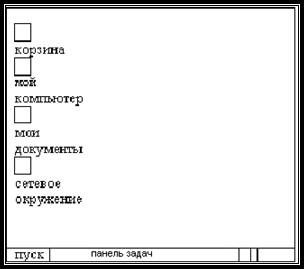

Знакомство с ОС Windows ... на компьютере. - Настройка – основное средство доступа к основным настройкам операционной системы, аппаратного обеспечения и основных объектов Windows. - Найти – пункт, открывающий доступ к автоматизированным средствам поиска данных. - Справка – вход в ... |

|

| 3687. |

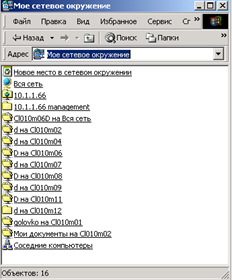

Знакомство с ОС Windows ... на любой диск или рабочий стол. Любая специальная программа, предназначенная для

выполнения определенного задания по обслуживанию операционной системы Windows,

называется утилитой. 4. Папка „Сетевое окружение” дает возможность обратиться к любому компьютеру в локальной сети. При условии, что ... |

|

| 3688. |

Вредоносные программы, классификация. Методы защиты ... подозрении на заражение лучше всего сразу отключиться от интернета. Запустите полную проверку компьютера. 4. Методы защиты от вредоносных программ Стопроцентной защиты от всех вредоносных программ не существует: от эксплойтов наподобие Sasser или Conficker не застрахован никто. Чтобы снизить ... |

|

| 3689. |

Впровадження інформаційної системи управління на підприємстві ... набір засобів підтримки системи й консультаційних послуг. 4. Характеристика змін в системі управління в результаті впровадження обраної інформаційної системи управління Проаналізувавши запропоновані інформаційні системи керівництво обрало систему Галактика. Після впровадження цієї системи ... |

|

| 3690. |

Впровадження інформаційних систем і CASE-засоби ... , якщо реальні дані повноцінні, тобто дозволяють перевірити програму на всіх практично можливих ситуаціях. Взагалі, стадії впровадження Інформаційних систем менеджменту можна означити у вигляді наступної таблиці 1.2. Таблиця 1.2. Стадії впровадження Інформаційних систем менеджменту ... |

|

| 3691. |

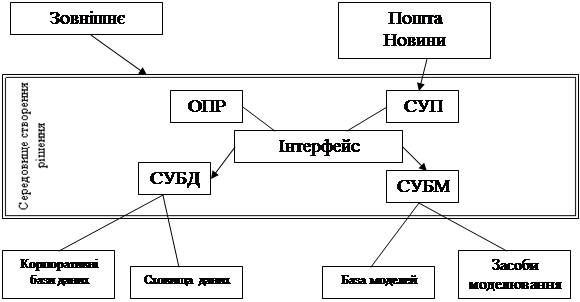

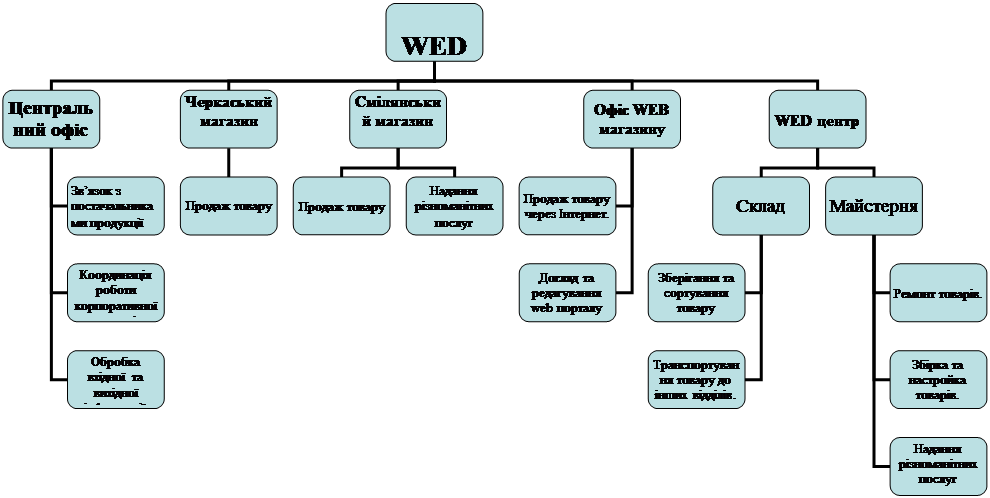

Впровадження захисту інформації в комп’ютерній мережі і інформаційній системі підприємства "WED" ... ік зп Звіт по зп Електронний паперовий філії База даних, місцеві архіви wed-центр Облік зп II. Впровадження захисту інформації в комп’ютерній мережі і інформаційній системі підприємства “WED” Захист інформації на підприємстві грає велику роль для забезпечення стабільної ... |

|

| 3692. |

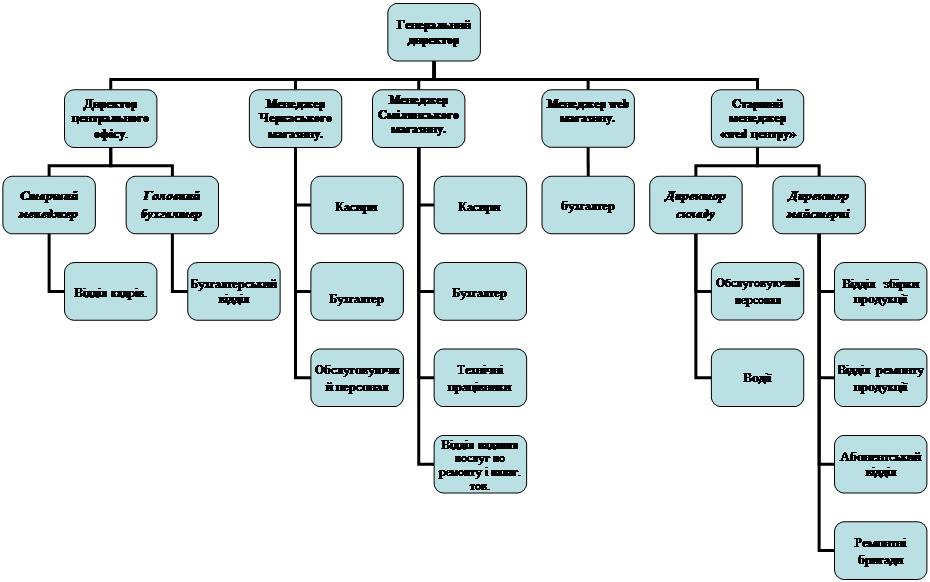

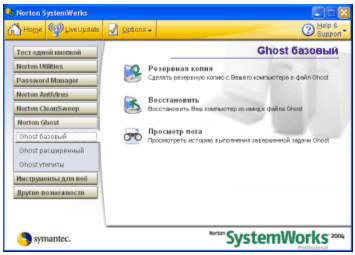

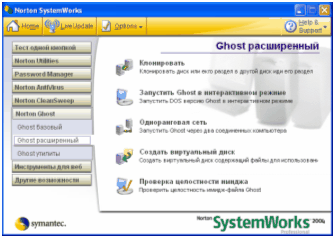

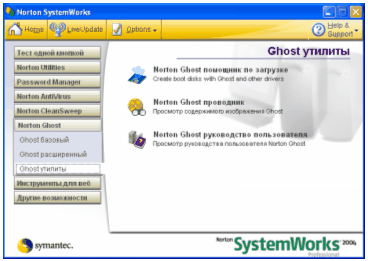

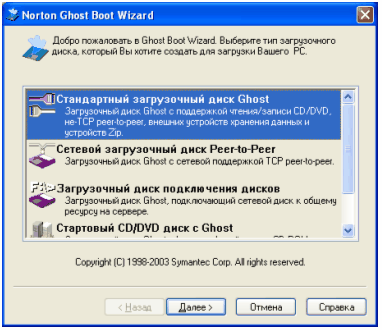

Восстановление системы из резервной копии ... компакт-диск ● Norton Ghost проводник (Norton Ghost Explorer), с помощью этой утилиты можно управлять выборочным восстановлением данных из резервной копии. Рис.1.5. Элементы управления утилиты Norton Ghost Explorer для выборочного восстановления данных из резервной копии ... |

|

| 3693. |

Восстановление данных с флеш-носителей ... набора специализированных утилит. Также, в состав комплекса входит база алгоритмов работы контроллеров, позволяющая ускорить процесс восстановления данных с флеш-диска посредством прямого указания типа контроллера. Среди автоматических режимов комплекса, можно выделить режимы "Восстановление ... |

|

| 3694. |

Восстановление базы данных ... будет производиться восстановление только одной файловой группы (если резервное копирование производилось по файловым группам). Процедура восстановления базы данных по частям (т. е. по файловым группам) называется piecemeal restore; RESTART — позволяет продолжить операцию восстановления с того ... |

|

| 3695. |

Возникновение, современное состояние и развитие Internet ... всем сферам человеческой деятельности, начиная с новых научных открытий до прогноза погоды на завтра. Цель данной работы описать появление, современное состояние и развитие Internet. А так же, рассмотреть все чаще появляющуюся зависимость от всемирной паутины. Что толкает людей в виртуальный мир? ... |

|

| 3696. |

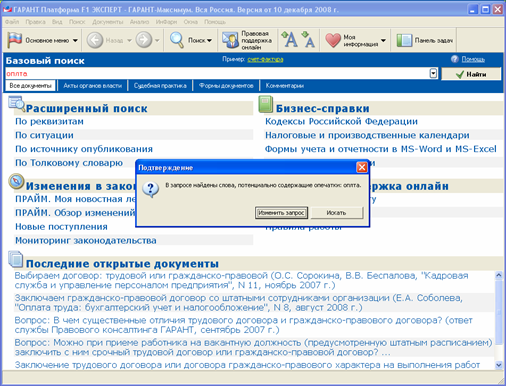

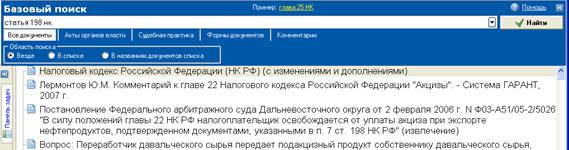

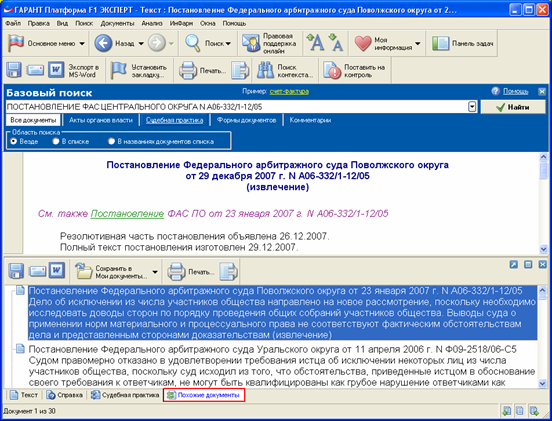

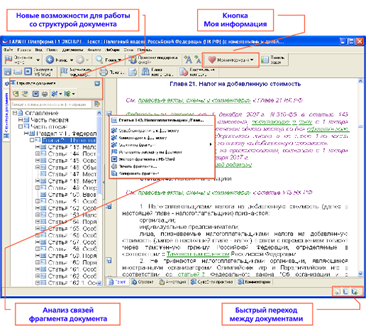

Возможности справочной правовой системы Гарант для управления организацией ... сложные ситуации, когда необходимо получить точный ответ на свой вопрос. В этом случае на помощь придут эксперты службы Правового консалтинга Гарант. Пользователь справочной правовой системы Гарант непосредственно при работе с ней может задать вопрос и в кратчайшие сроки получить развернутый ответ в ... |

|

| 3697. |

Возможности практического применения программных продуктов CorelDraw и Photoshop для разработки элементов наружной рекламы ... nbsp; ОСОБЕННОСТИ РАЗРАБОТКИ ЭЛЕМЕНТОВ НАРУЖНОЙ РЕКЛАМЫ В ПАКЕТАХ ADOBE PHOTOSHOP Adobe Photoshop — растровый графический редактор, разработанный и распространяемый фирмой Adobe Systems. Этот продукт является лидером рынка в области коммерческих средств ... |

|

| 3698. |

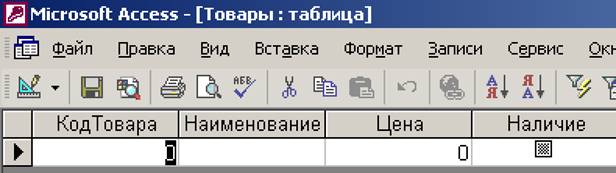

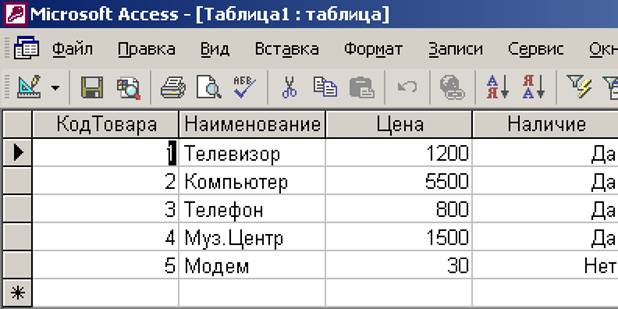

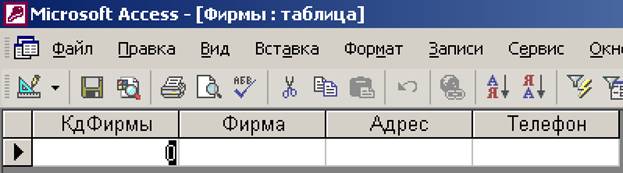

Возможности пакета Mathcad, СУБД Microsoft Access ... записать #00FF00. И таким образом можно получить все 16 млн. цветов, которые научились воспроизводить современные мониторы. Вопрос №3. СУБД Microsoft Access: создание запросов с параметрами и запросов действия Запросы - важнейший инструмент любой системы управления базами данных (СУБД). Они ... |

|

| 3699. |

Возможности Windows XP Professional ... звуковые схемы, назначаются звуки определенным событиям. – Принтеры – это программа-мастер установки и настройки принтеров. – Специальные возможности – средство, облегчающее работу в Windows людям с ослабленным здоровьем (зрением, слухом, двигательными возможностями). Для примера возьмём ... |

|

| 3700. |

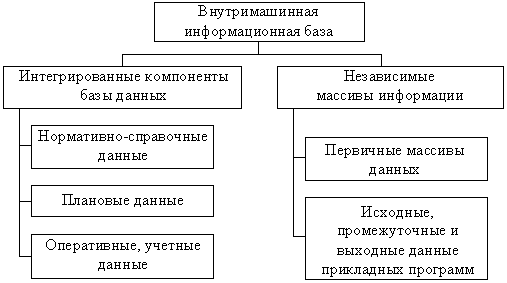

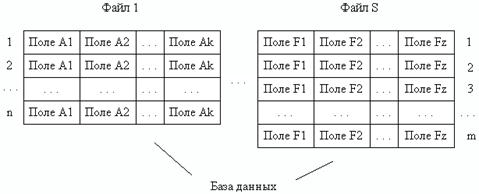

Внутримашинное информационное обеспечение управления ... с точки зрения возможности и эффективности выполнения заданных функций. 2. Основы организации внутримашинного информационного обеспечения Внутримашинное информационное обеспечение включает информационную базу на машинных носителях и средства ее ведения. Структура внутримашинной базы ... |