| № | Название работы | Скачать |

|---|---|---|

| 7301. |

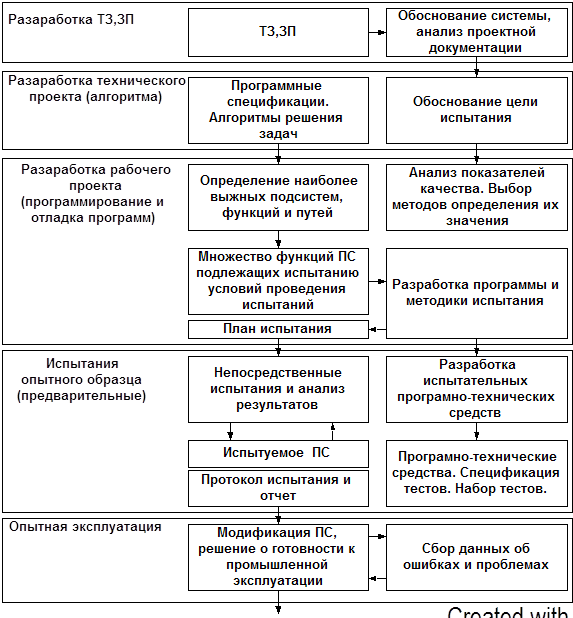

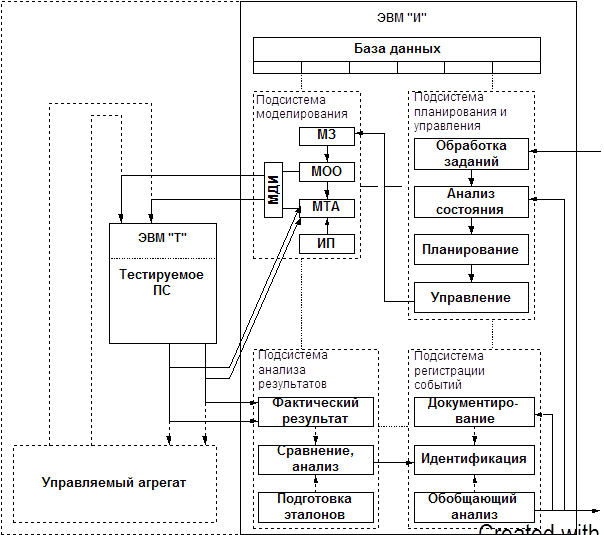

Тестирование программных продуктов ... КИМИС на самых ранних этапах разработки опытного образца ПС для выбора и апробации наилучших проектных решений. IV. СЕРТИФИКАЦИЯ ПРОГРАММНЫХ ПРОДУКТОВ. СТАНДАРТИЗАЦИЯ СИСТЕМ КАЧЕСТВА. В начале 70-х годов многие специалисты пришли к выводу о необходимости широкого распространения индустриальных ... |

|

| 7302. |

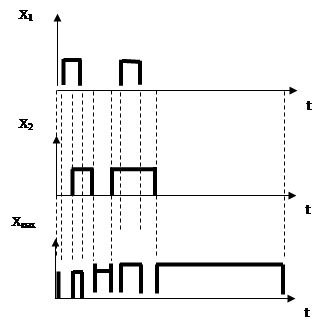

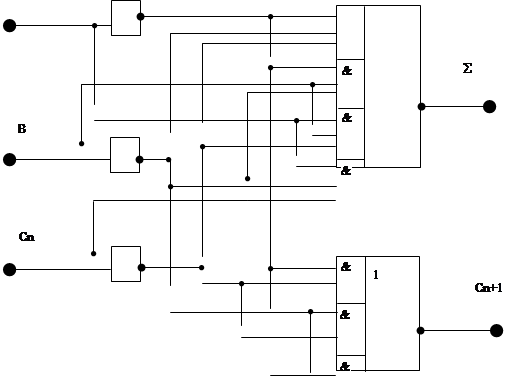

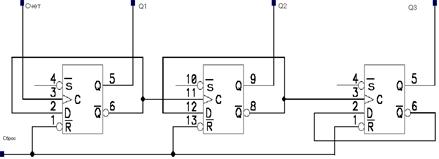

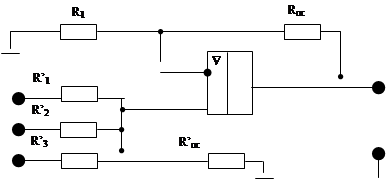

Задачи по схемотехнике серия импульсов, приведенная на рис.1.2. Построить временную диаграмму выходного сигнала без учета задержек и фронтов, создаваемых логическими элементами устройства. 1.6. Синтезировать шифратор на пять входов а) на элементах ИЛИ-НЕ; б) на элементах И-НЕ; ... |

|

| 7303. |

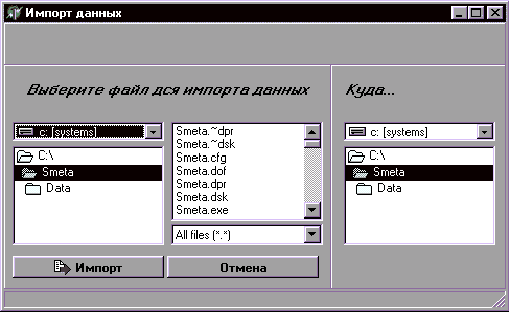

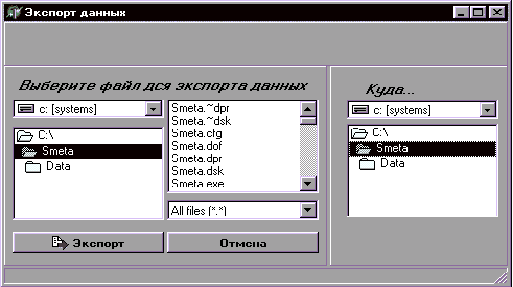

Обзор регионального рынка бухгалтерских программ ... санкций. В данном тексте будет рассмотрен такой элемент компьютерной системы, как прикладные программные средства.( В нашем случае - бухгалтерские программы ) На текущий момент региональный рынок представлен довольно большим количеством систем ведения бухгалтерского учета. Вот лишь несколько из ... |

|

| 7304. |

Нахождение оптимальных планов производства продукции и их экономико-математический анализ ... оборудования дается в часах, а производительность оборудования в м¤/час, то необходимо перейти к соизмеримости. Таким образом, задача сводится к нахождению оптимального плана производства продукции каждого вида с целью получения максимальной прибыли. ЗЛП будет выглядеть так: Целевая функция: min Z ... |

|

| 7305. |

Роль математических методов в экономическом исследовании ... . Кроме этих двух, достаточно детально разработанных методов, в экономических исследованиях в последнее время стали применяться множество других методов. Одним из подходов к решению экономических задач является подход, основанный на применении новой математической дисциплины - теории игр. Суть этой ... |

|

| 7306. |

Интернет-пейждеры: мощные инструменты интернет-маркетинга ... количество пользователей этой программой по всему миру насчитывает десятки миллионов человек. Широкая распространенность, в том числе и в русскоязычном Интернете, является одним из основных преимуществ этой программы. Перечислю основные характеристики ICQ: Программа позволяет искать и находить ... |

|

| 7307. |

Что в имени тебе моем? ... , и внесло радикальные коррективы в протекание естественного процесса развития ресурса для научной деятельности. К 1995 году Америка окончательно осознала, что именно нужно ее народу. Глобальный ресурс Интернет появился как бы сам собой, плавно переродившись из NSFNET. Со временем американцы ... |

|

| 7308. |

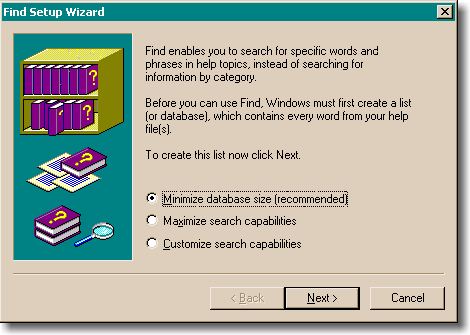

Первые шаги в Интернет ... дальше? Дальше, как гласит древняя китайская мудрость "дорога в тысячу ли начинается с первого шага". Сделаем первые шаги и мы. Предлагаемый мной материал рассчитан, прежде всего, на людей, не имеющих опыта использования Интернета (либо этот опыт минимален). Поэтому прошу прощения у более ... |

|

| 7309. |

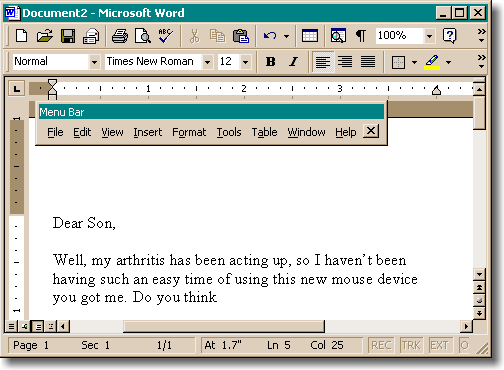

Электронная почта. Основные принципы написания писем ... мероприятий нашей >компании на ближайший месяц. Высылаю тебе расписание вложенным файлом… Сортировка входящих сообщений. Входящие сообщения электронной почты необходимо сортировать по созданным вами папкам. Любая современная почтовая программа позволяет легко это делать. Часть поступающих ... |

|

| 7310. |

Интернет-технологии на клавишах телефона ... новые сообщения либо со своего сотового телефона, либо, если поблизости есть обычный телефон, с него.Факсимильная почта.Технология Интерлинк позволяет отправлять и получать факсимильные сообщения через Интернет, что существенно повышает качество передаваемой информации и в несколько раз удешевляет ... |

|

| 7311. |

Эффективная технология работы с растущими потоками несистематизированной текстовой информации ... порой требует оперативного ответа. Одно из двух: либо страдает оперативность, либо достоверность. Предлагается совершенно иной метод работы с неструктурированной текстовой информацией. Существенное отличие предлагаемой системы от обычных информационно-поисковых систем заключается в том, что для ... |

|

| 7312. |

Четыре «с» интернет-сайта ... сферы деятельности имеет особую метрическую систему, или виртуальную адресную книгу - всем этим посетители вашего сайта могут пользоваться с любого компьютера, подключенного к Интернету. СВЯЗЬ (COMMUNICATION) Если местоположение - это наиболее важный фактор успеха в риэлтерском бизнесе, то ... |

|

| 7313. |

Применение компьютеров в медицине ... в электрокардиографии, рентгенологии, эндоскопии, ультразвуковых исследованиях, лаборатории. Подитоживая вышесказанное можно сделать вывод, что использование компьютеров в медицине безгранично. 2. «Акусон» – технология XXI века. На рубеже XXI века компания создала принципиально новый способ ... |

|

| 7314. |

Электронное правительство ... местное наполнение, много он-лайновых организаций, использование ИТ в повседневной жизни, преподавание ИТ в школах) и правительственных учреждений (электронное правительство); конкурентность в телекоммуникационной области; независимое регулирование этой области с обязательствами продавца обеспечить ... |

|

| 7315. |

Кантовский априоризм и компьютерные модели ... систем операций . Эта врожденная способность сопоставляется с кантовским a priori. Приближение к финальной стадии равновесия (в этих случаях Пиаже говорит о финальной причинности) Пиаже предполагает описывать кибернетическим моделями, т.е. моделями с обратными связями, которые действительно вполне ... |

|

| 7316. |

Введение в философию компьютерных существ ... более крупными объектами бесконечен в силу принципа ОБЪЕКТ В ОБЪЕКТЕ {8}. Определение материи соединяет все части Новой философии в единое целое и разрешает существовать мистике и чудесам только в сказках и в головах Наивных Легковерных Объектов НЛО. Важное следствие из определения материи: если ... |

|

| 7317. |

Защищенные телекоммуникации ... . Голосовая стационарная телефония Наиболее доступная для потребителя телефонная сеть общего пользования является

одновременно наименее защищенной системой телекоммуникаций. Причин тому множество, это и свободный доступ к кабельным коммуникациям, и устаревшее оборудование, требующее ремонта, а ... |

|

| 7318. |

МЖК, КСП, ВОК и другие - в Интернет ... быстро нашла своих последователей и у нас в России. Любая, мало-мальски уважающая себя крупная российская интернет-компания стремится создать на своем сервере нечто подобное. Вспоним (и помянем Другие же провайдеры, типа "Атласа" и "Череповецэлектросвязь" за эту идею даже и не ... |

|

| 7319. |

Персональные компьютеры ... убедить правления Вашей компании не жмотиться на их приобретение. Итак, Вы красивы и уверенны в себе, полны благожелательности, с удовольствием сидите перед персональным компьютером и мысленно знакомитесь с ним, он, в свою очередь, с восхищением смотрит на Вас и мечтает выполнить в Ваших руках все, ... |

|

| 7320. |

Мой личный сервер DNS ... - зовать чужой сервер без разрешения администратора – плохой тон!). Теперь осталось лишь перезагрузить сервер DNS, например, с помощью named.restart и можно проводить сравнительные испытания. На моем компьютере среднее время доступа к узлу сети сократилось приблизительно на 10-15%, что если и не ... |

|

| 7321. |

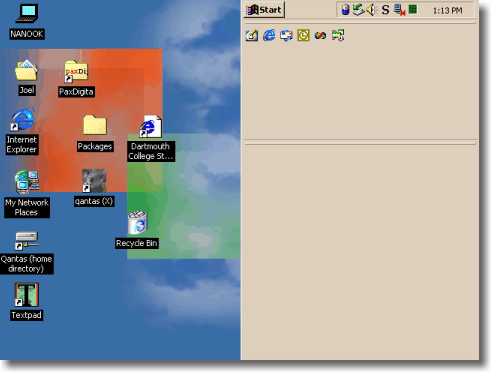

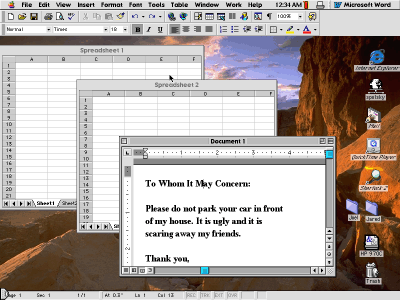

Пользовательский интерфейс ... системы с аналогичными возможностями. С пользователем-любителем все наоборот. Пока в уголовном кодексе не

предусмотрено наказание типа "заключения в пользовательский интерфейс", он имеет право выбора (не между одной программой и другой, а между компьютером и телевизором или даже книгой). ... |

|

| 7322. |

Идеальное и реальное в развитии корпоративных информационных систем ... в среде типа Microsoft Office. Но если на этом предприятии оказываются люди понимающие в программировании, то они хотели бы разработать интегрированную информационную систему. Иногда они даже начинают такие разработки, но большая трудоемкость процесса не дает им далеко продвинуться. Предлагаемая ... |

|

| 7323. |

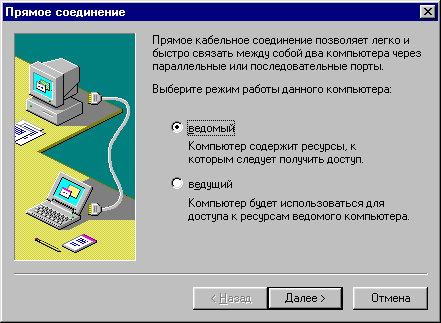

Простейшая локальная сеть из 2 компьютеров ... в сетевом окружении (Network Neighborhood) клиента. Свойства этого компьютера покажут совместно используемые ресурсы, которые вы задали с помощью программы Explorer главной машины. Теперь можно переносить файлы с любой из этих систем в другую простыми средствами drag-and-drop. Если вы используете ... |

|

| 7324. |

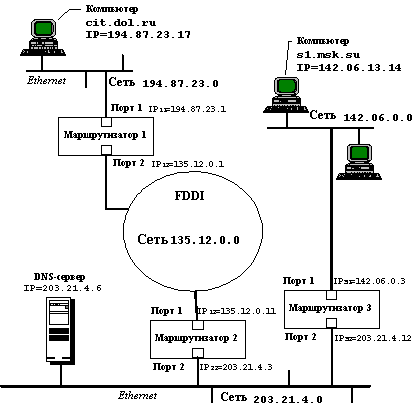

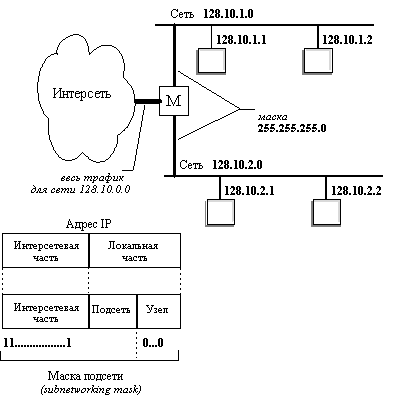

Протокол межсетевого взаимодействия IP ... Пусть в приведенном примере пользователь компьютера cit.dol.ru, находящийся в сети Ethernet с IP-адресом 194.87.23.0 (адрес класса С), хочет взаимодействовать по протоколу FTP с компьютером s1.msk.su, принадлежащем сети Ethernet с IP-адресом 142.06.0.0 (адрес класса В). Компьютер cit.dol.ru имеет ... |

|

| 7325. |

Локальная сеть от и до… ... — 10 Мбит/с, что определяется коэффициентом затухания сигнала в кабеле и взаимным влиянием пар. Коаксиальный кабель, применяющийся для прокладки локальных сетей, отличается от известного всем телевизионного величиной волнового сопротивления, которая равна 50 0м (у телевизионного — 750м). Различают ... |

|

| 7326. |

Практический Перл для начинающего ... 2. Если посетитель хочет почитать записи в книге, то 2.1 Читаем записи из файла или из базы данных 2.2 Выводим их красиво в HTML Для удобства восприятия я оформил пункты 1 и 2 отдельными скриптами add_guestbook.pl и read_guestbook.pl соответственно. Сообщения гостевой книги хранятся в текстовом ... |

|

| 7327. |

Протокол обмена управляющими сообщениями ICMP шибка больше не возникала, но эти действия протоколом ICMP не регламентируются. Каждое сообщение протокола ICMP передается по сети внутри пакета IP. Пакеты IP с сообщениями ICMP маршрутизируются точно так же, как и любые другие пакеты, без приоритетов, поэтому они также могут теряться. Кроме того, ... |

|

| 7328. |

Информационная безопасность ... пресечение разглашения, защиту информации от утечки и противодействия несанкционированному доступу. Защитные действия, способы и мероприятия по обеспечению информационной безопасности можно классифицировать по основным характеристикам и объектам защиты по таким параметрам, например, как ориентация ... |

|

| 7329. |

Работа с Web-сервером Russian Apache ... роботам, индексирующим серверы. Файл httpd.conf Конфигурационный файл httpd.conf является основным и содержит настройки, связанные с работой Web-сервера, виртуальных серверов, а также всех его программных модулей. Кроме того, именно в нем настраивается перекодирование русских букв при передаче от ... |

|

| 7330. |

Развитие стека TCP/IP: протокол IPv.6 ... новые органы администрирования, которые начинают использовать новые методы администрирования. Эти методы требуют появления новых средств в базовых протоколах стека TCP/IP. Сообщество Internet уже несколько лет работает над разработкой новой спецификации для базового протокола стека - протокола ... |

|

| 7331. |

Вредоносное программное обеспечение ... Вакцины — программы, имитирующие заражение вирусом для прекращения его распространения (NeatVac). Создание и распространение вредоносного программного обеспечения относится к разряду компьютерных преступлений, виновные в этих преступлениях несут ответственность в соответствии с законодательством. ... |

|

| 7332. |

Электронная цифровая подпись - правовые аспекты ... (физическая подпись). Практика выработала иную систему подписи - электронную цифровую подпись (ЭЦП). В соответствии с п.2 ст.160 ГК РФ использование при совершении сделок ЭЦП допускается в случаях и порядке, предусмотренных законом, иными правовыми актами или соглашением сторон. ЭЦП представляет ... |

|

| 7333. |

Телекоммуникации: на рубеже тысячелетий ... является некоммерческой организацией и своей деятельностью стремится показать все экономические, социальные и экологические преимущества широкого внедрения телекоммуникаций. С этой целью ITA спонсирует национальные и международные конференции и имеет свою специализированную Wеb-страницу на эту тему ... |

|

| 7334. |

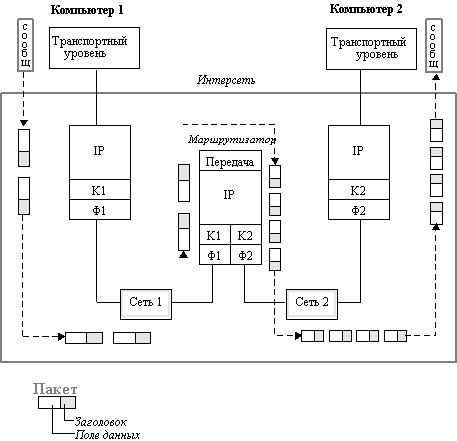

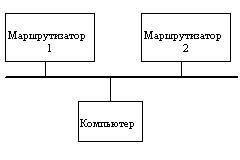

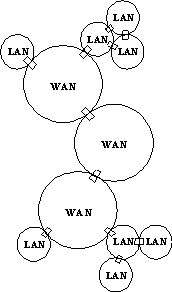

Принципы построения составных сетей ... большой сети. Вместо того, чтобы усовершенствовать канальный уровень, разработчики сетевых технологий решили поручить задачу построения составной сети новому уровню - сетевому. Согласование протоколов канального уровня Современные вычислительные сети часто строятся с использованием нескольких ... |

|

| 7335. |

Delphi: программирование для всех! ... меньше времени и выполняются более интуитивно. Безусловно, что для быстрого создания приложений необходим иной взгляд на программирование вообще. Для этого основой Delphi стал объектно-ориентированный Pascal (который так и называется Object Pascal и сильно отличается от стандарта языка). Теперь ... |

|

| 7336. |

Кто такие хакеры? ... эксперты по информационной безопасности Санкт-Петербургского Специализированного Центра Защиты Информации http://www.ssl.stu.neva.ru/ Кто такие хакеры? И их разновидности. Хакеры появились в то же самое время, что и Internet. B 1960 годах хакером назывался высококвалифицированный программист. ... |

|

| 7337. |

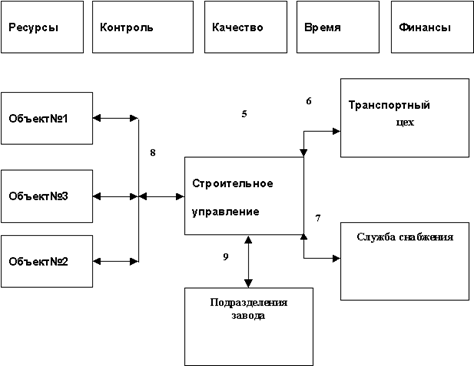

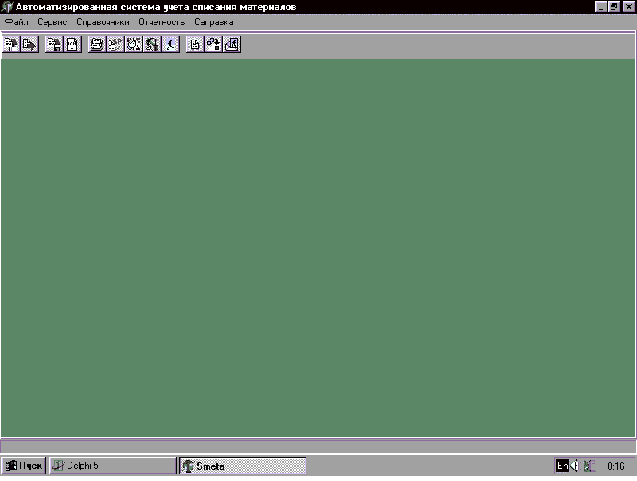

Управленческая деятельность ... с современными экономическими требованиями на современном ПО. Экономическая сущность задачи. Объектом рассмотрения данной дипломной работы является управленческая деятельность на предприятии ОАО “БЗ ЖБК-1”, а именно как подзадача – контроль за правильностью расхода ресурсов при строительстве. ... |

|

| 7338. |

Как дать отпор хакерам ... превосходным инструментальным средством для сканирования серверов Windows, но в неоднородной сетевой среде он не может конкурировать с Internet Scanner 5.2. Как отгоняют хакеров в Microsoft Директор корпорации Microsoft по защите информации Говард Шмидт (Howard Schmidt) вполне удовлетворен ... |

|

| 7339. |

Взаимодействие человека и компа ... -то

другого интерфейса

еще не существует

и нам нужно

придумать

способ общения

человека с

компьютером

Отправной

точкой всякого

хорошего интерфейса

является метафора.

Обстановка

на экране и

способы взаимодействия

с системой

должны апеллировать

к ситуации,

хорошо знакомой

пользователю.

Так, оконный

... |

|

| 7340. |

14 принципов создания вежливых программ ... , мы никогда не будем лгать. А если мы знаем, что никакого обыска не будет, нас будет одолевать искушение провезти лишнюю пачку Мальборо. Вежливая программа является подстраиваемой. Когда система ручной обработки информации переносится на компьютеры, что-нибудь всегда теряется. Чаще всего система ... |

|

| 7341. |

Электронная почта ... его поняли и доставили письмо по назначению. Ввести текст сообщения, сформировать заголовок можно одном из редакторов сообщений для электронной почты. В нашем руководстве мы рекомендуем воспользоваться редактором BeautyMail, справочник по которому мы и приводим в одной из следующих глав. Адреса ... |

|

| 7342. |

Материнская плата. Устройства, подключаемые на неё ... занесены при её изготовлении). Кроме того, там находятся электронные схемы (контроллеры), управляющие некоторыми устройствами компьютера. Так, контроллер клавиатуры всегда находится на материнской плате. Часто там же находятся и контроллеры для других устройств (жестких дисков, дисководов, дискет и ... |

|

| 7343. |

BIOS и CMOS ... некой информацией по умолчанию (BIOS Setup Default Values), которая хранится в таблице соответствующей микросхемы ROM BIOS. Кстати, на некоторых материнских платах питание микросхемы CMOS RAM может осуществляться как от внутреннего, так и от внешнего источника. Выбор определяется установкой ... |

|

| 7344. |

Чем кошка отличается от собаки? ... читатель, мои воображаемый собеседник, там у вас проскользнула - в вопросе, обращенном к Евгению Шварцу, - такая мысль, что собака не меньше принесла человечеству пользы, чем кошка. Собака ведь сторож, пастух, охотник. Именно из-за необходимости общаться с себе подобными в процессе добывания пищи ... |

|

| 7345. |

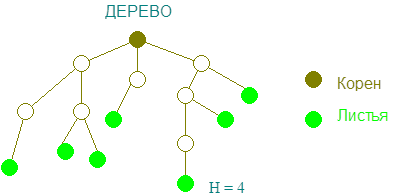

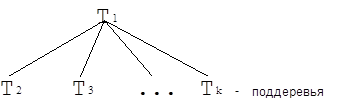

Отображение АСД на СДХ ... операции (удалить, заменить элемент и т.д.) Критерием выбора СДХ является сложность. Следует выбирать как можно более простые СДХ. ЗАДАЧА. Дано: АСД и набор СДХ. Требуется: построить АСД -----> СДХ так, чтобы сложность пераций с СДХ (аналогичных операциям с АСД) была минимальной. ... |

|

| 7346. |

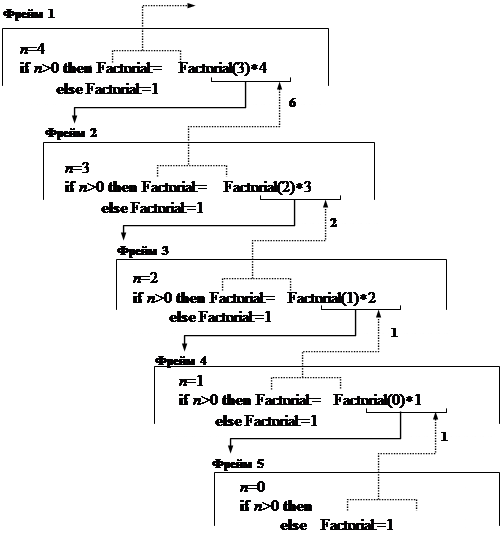

Написание программ вычисления факториалов ... выдано сообщение об ошибке. В соответствии с определением функции n! в строке 5, в зависимости от текущего значения, происходит выбор способа вычисления n! . Если n=0 , то переменная fctrl принимает значение 1. Если n¹0 , то в строках 6 и 7 в цикле вычисляется произведение 1´2´3& ... |

|

| 7347. |

Методика создания программ ... ресурсы вычислительной системы, необходимые для ее решения. Корректность означает, что любое исполнение программы с допустимыми исходными данными дает правильный результат. Под методикой создания какого-либо продукта мы будем понимать чётко определённую последовательность этапов, выполнив которую, ... |

|

| 7348. |

Существование универсальных вычислителей. Алгоритмические проблемы и взаимосвязь алгоритмических систем. ... состоит в том, что для исследуемой проблемы П доказывается, что она сводится к другой проблеме П¢, о которой известно, что она неразрешима. Взаимосвязь алгоритмических систем. В связи с существованием неразрешимых алгоритмических проблем возникает вопрос: А не может ли оказаться так, что ... |

|

| 7349. |

Развитие Интернета в Китае ... . В тот же день был создан рабочий комитет CNNIC. В ноябре 1997 года CNNIC опубликовала первый "Статистический отчёт о развитии Интернета в Китае". К 31 октября 1997 года в Китае насчитывалось больше 290 тысяч PCs, соединяющихся с Интернетом и 620 тысяч пользователей Интернета, 4066 ... |

|

| 7350. |

Последовательные таблицы ... так, чтобы наиболее часто встречаемые ключи находились в начале списка. Зная частоту встреча7емости ключей и отсортировав таблицу можно улучшить эффективность. Сортированные последовательные таблицы. Типы ключа и тела далее просты. procedure вставить(var таблица: table; var последний: integer; ... |

|

| 7351. |

Рекурсия ... конструкциями (повторениями) и рекурсией. На рисунке 16.4 показана схема цикла вида while do и его рекурсивного аналога. Цикл Рекурсия while Условие Цикла do Тело Цикла Procedure Рекурсивный Цикл ; begin if Условие Цикла then begin Тело Цикла; ... |

|

| 7352. |

Исчисление высказываний ... только q - истинно, либо и p и q - оба истинны. В таблице 5.3. приведены таблицы истиности для всех операций исчисления высказываний. Таблица 5.3. Таблица истиности для а) - отрицания, б) - коньюнкции, в) - импликации, г) - эквивалентности. a) б) в) г) p Øр pq pÙ ... |

|

| 7353. |

Язык общения компьютерщиков: потребность в аффилиации или нечто большее? ... , с другой - говорить о сложных реалиях простым языком. Интересные лингвокультурные параллели возникают при рассмотрении понятия игры в контексте общения компьютерщиков. Компьютерные игры, учитывая их популярность и значимость для больших групп людей, можно рассматривать как самостоятельную ... |

|

| 7354. |

Реализация алгоритма на ЭВМ ... мы понимаем область применимости ее алгоритма, представленную в надлежащей форме. Итак, алгоритм должен быть записан на алгоритмическом языке, чтобы быть исполненным. Сам алгоритмический язык должен быть с одной стороны понятен ЭВМ, а с другой - он должен быть достаточно выразителен для человека. ... |

|

| 7355. |

Формализация понятия алгоритма ... вычислить результат. Итак, понятие функции, как оно есть в математике, нам не подходит, нужно строить формализацию, специально для алгоритма. Всякое уточнение понятия алгоритма характеризуется следующими семью параметрами: Совокупность возможных исходных данных (алфавит исходных данных). ... |

|

| 7356. |

Семантика оператора “case” ... Ù ((a=2) Þ wp(b:=a+1, b>1)) Ù ((a=3) Þ wp(b:=a-c, b>1)) Преобразуем каждый из предикатов (1)-(3) в соответствии с определением семантики оператора присваивания. Получим: (a=1) Þ (c+a>1) º c>0 (a=2) Þ (a+1>1) º 3>1 º T (a=3) Þ (a-c>1) º ... |

|

| 7357. |

Cистеми телекомунікацій /Укр./ ... , 2) MIME - багатоцільове розширення InterNet, 3) UUCP (для UNIX), MAPI та VIP для локальних мереж. Т9.Безпека телекомунікаційних сис-м (ТС). 1. Стандартизація в галузі безпеки ТС. 2.Криптографічні м-ди захисту. 3.Програмні м-ди захисту інф-ції. 4.Технічні м-ди захисту інф-ції. ... |

|

| 7358. |

Prolog. Реализация на ПЭВМ ... утверждения, и так до самого первого из отложенных, то есть запроса. 1) U2=U3*1 , так как U3=1 то U2=1 2) U1=U2*2 U1=2 3) X=U1*3 X=6 2. Возврат и отсечение. В процессе реализации запроса интерпретатору языка необходимо анализировать множество фактов и правил, к-рые извлекаются в процессе ... |

|

| 7359. |

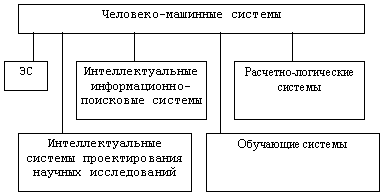

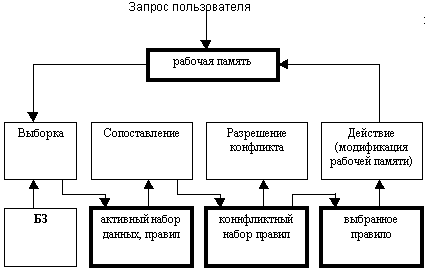

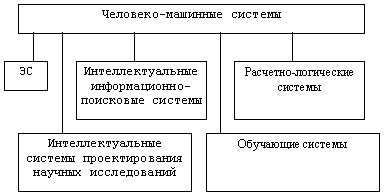

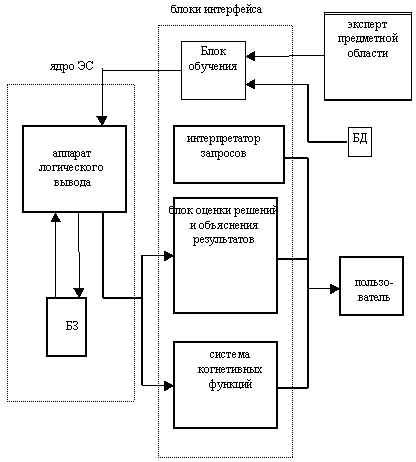

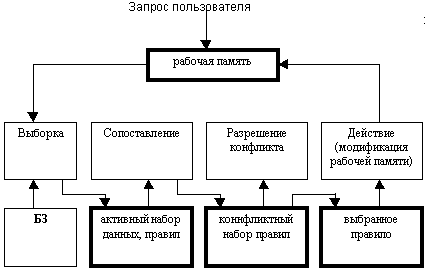

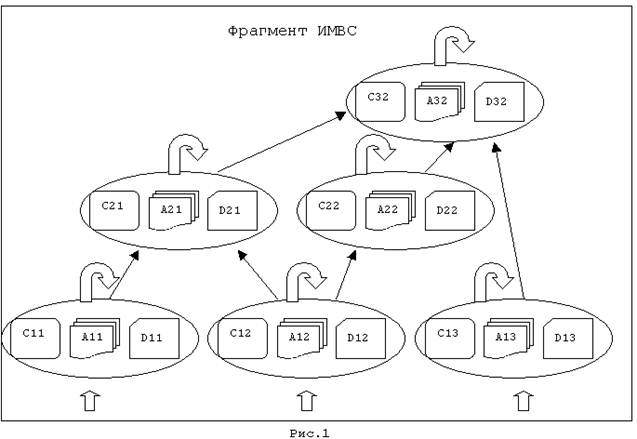

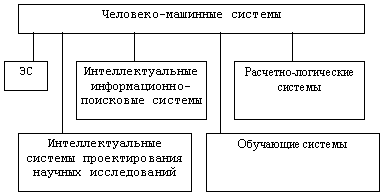

Лекции по информатике укции) 2 - логическая МЗ 3 - фреймовая МЗ 4 - реляционная МЗ По форме описания знания подразделяются на: 1) Декларативные (факты) - это знания вида “А есть А”. 2) Процедурные - это знания вида “Если А, то В”. Декларативные знания подразделяются на объекты, классы объектов и ... |

|

| 7360. |

Информационные системы ... форм документов нормативной базы и реализованных решений по объемам, размещению и формам существования информации, которая используется в информационный системе при ее функционировании. Структура ИО: методические инструктивные материалы (совокупность государственных стандартов), система ... |

|

| 7361. |

Ответы на вопросы по курсу “Системное программирование” ... емкость оперативной памяти, добавлять внешние устройства. Машины имеют большие наборы команд, развитое системное программное обеспечение, включающее трансляторы языков программирования Ассемблер, ФОРТРАН, ПЛ/1, КОБОЛ, АЛГОЛ, ПАСКАЛЬ, операционные системы с различными функциональными возможностями. ... |

|

| 7362. |

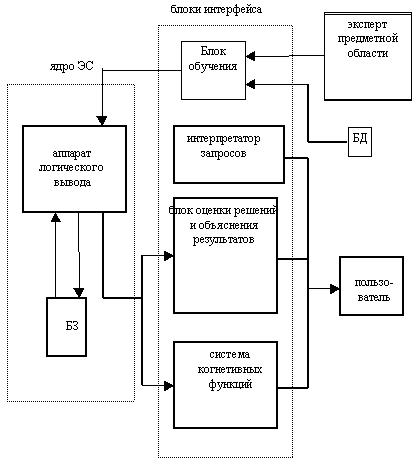

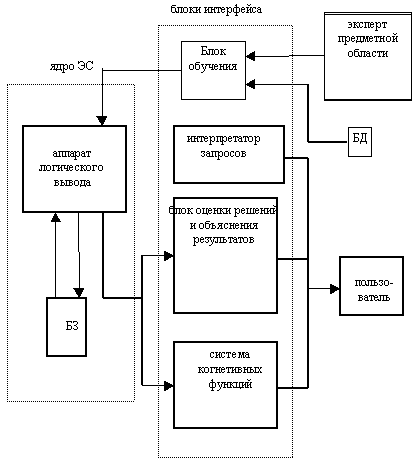

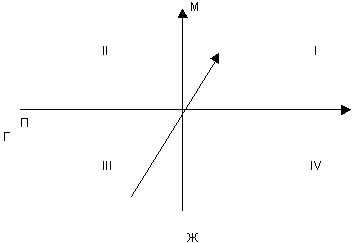

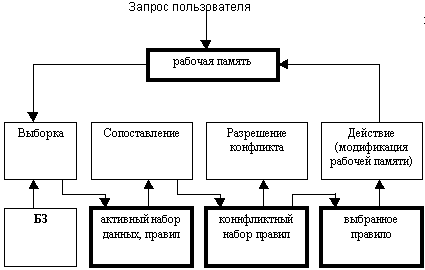

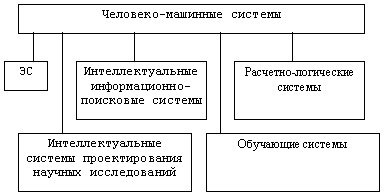

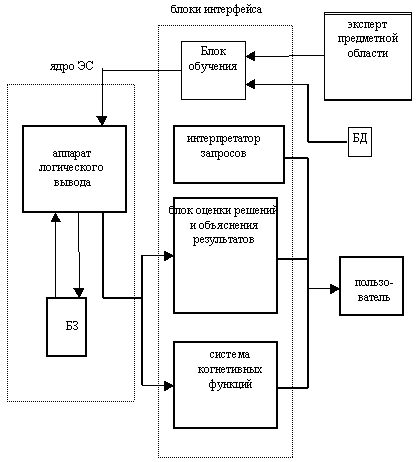

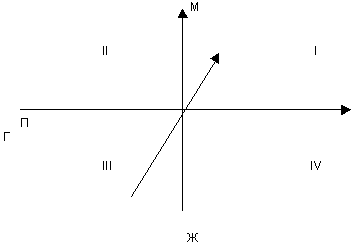

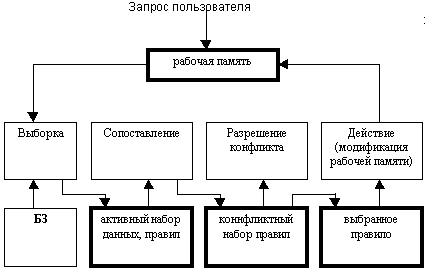

Особенности реализации экспертных систем на базе логической модели знаний ... эвристик, отражающих специфику ПО. К другим недостаткам логической модели относят: - “монотонность”; - “комбинаторный взрыв”; - слабость структурированности описаний. 2. Характеристика языка предикатов первого порядка. Особенности представления знаний. В основе языка предикатов первого порядка ... |

|

| 7363. |

Агрегаты фактов ... базы переносятся в ОЗУ с внешнего зап. устройства. Для работы с БД создается новый раздел программы, в кот. определяются прототипы предикатов-фактов, объедененных в базу. Database прототипы в этом разделе описываются по тем же правилам, что и в predicates. Раздел database записывается перед ... |

|

| 7364. |

Вопросы по информатике ... , Dp), то получаем: (Di , Dj , Dp) и подгруппы из исходного списка исключаются. 3.Из подгруппы порядка p формируют подгруппу порядка (p+1),т.е. (Di , Dj , … , Dp) => (Di , Dj , … , Вопрос 33(продолжение). Последовательность. Это свойство гарантирует, что пользователь, освоивший работу в одной ... |

|

| 7365. |

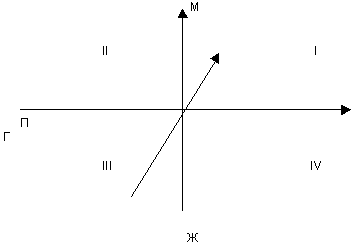

Классификация операторских профессий ... информации, принять и осуществить правильное решение. Это приводит к возникновению сенсорных, эмоциональных и интеллектуальных перегрузок. Рассмотренные особенности операторского труда позволяют выделить его в специфический вид профессиональной деятельности, в связи с чем для его изучения, анализа ... |

|

| 7366. |

Лекции по информатике укции) 2 - логическая МЗ 3 - фреймовая МЗ 4 - реляционная МЗ По форме описания знания подразделяются на: 1) Декларативные (факты) - это знания вида “А есть А”. 2) Процедурные - это знания вида “Если А, то В”. Декларативные знания подразделяются на объекты, классы объектов и ... |

|

| 7367. |

Концепции общей теории информации ... , никогда не было и никогда не будет. Память каждого объекта всегда ограничена, а большая часть поступающей информации так и остается невостребованной. При этом общее ее количество (с точки зрения переносящих ее информационных кодов), безусловно, превышает возможности полного ее запоминания. Для ... |

|

| 7368. |

Лекции по информатике укции) 2 - логическая МЗ 3 - фреймовая МЗ 4 - реляционная МЗ По форме описания знания подразделяются на: 1) Декларативные (факты) - это знания вида “А есть А”. 2) Процедурные - это знания вида “Если А, то В”. Декларативные знания подразделяются на объекты, классы объектов и ... |

|

| 7369. |

Лекции по информатике укции) 2 - логическая МЗ 3 - фреймовая МЗ 4 - реляционная МЗ По форме описания знания подразделяются на: 1) Декларативные (факты) - это знания вида “А есть А”. 2) Процедурные - это знания вида “Если А, то В”. Декларативные знания подразделяются на объекты, классы объектов и ... |

|

| 7370. |

Cистеми телекомунікацій /Укр./ ... , 2) MIME - багатоцільове розширення InterNet, 3) UUCP (для UNIX), MAPI та VIP для локальних мереж. Т9.Безпека телекомунікаційних сис-м (ТС). 1. Стандартизація в галузі безпеки ТС. 2.Криптографічні м-ди захисту. 3.Програмні м-ди захисту інф-ції. 4.Технічні м-ди захисту інф-ції. ... |

|

| 7371. |

Организация работы с файлами в системе “ТУРБО-ПРОЛОГ” ... , а м. не совпадать с его именем в ОС. Символьное имя действует также в пределах той пр-мы, кот. его описывает. В зависимости от порядка работы с файлом, его открытие м производиться с помощью след. стан. предикатов: OPENWRITE( < сим. имя файла>, < имя файла в ОС>) ( file, ... |

|

| 7372. |

Bruteforce как средство передачи информации ... хранящимся на сервере, например, пункт о периодичности рассылки с состоянием вашего счета. Для передачи информации вам уже нет необходимости осуществлять перебор для просмотра этого параметра, т.к. он высвечивается как элемент ваших личных настроек. Благодаря этому ваша скорость по передаче данных ... |

|

| 7373. |

Арифметика на службе защиты особенно не задумываясь, слинковал с эктсендером на чем-нибудь типа clarion'а, да и время жаль. Что ж, придется как всегда. В softice все стало значительно проще. Написал в поле "Пароль" экзотику типа ABC123 и дал команду поиска в памяти: s 0030:0000 L FFFFFFFF 'ABC123' ; У меня win ... |

|

| 7374. |

Безопасность Linux. Удаленные атаки ... . Действительно большого вреда они не принесут, однако сервер может перестать отвечать пользователям, обращающимся к нему. Атаки такие действуют методом "в лоб". Компьютер отсылает много пакетов на удаленный сервер, пока тот не отправит все свои ресурсы на "разгребание" такой ... |

|

| 7375. |

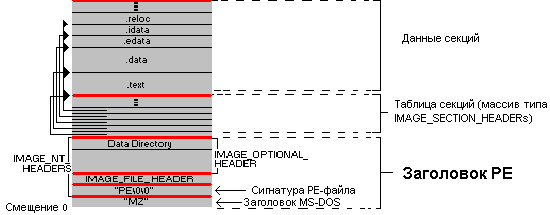

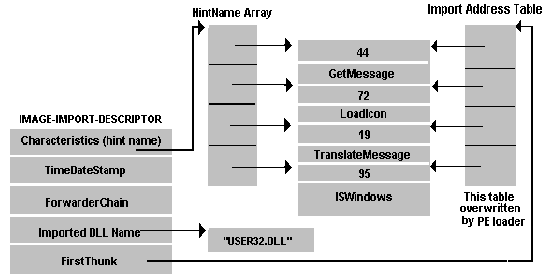

Жесткое внедрение DLL в Windows-программы ... использует механизмы отображения файлов в память, чтобы загрузить соответствующие части РЕ-файла в адресное пространство программы.* Так же просто загружается и DLL. После того как ЕХЕ или .DLL модули загружены, Windows обращается с ними так же, как и с другими отображенными в память файлами. ... |

|

| 7376. |

Защищаем Perl: шунт в мозг, или зверская нейрохирургия ... ; - это отрицательные черты, с которыми Ларри Уолл должен бороться. :-) Фильтрация пользовательского ввода В статьях о безопасном программировании на языке Perl можно встретить рекомендации фильтровать пользовательский ввод: в частности, удалять из полученных извне строк символы | и другие знаки, ... |

|

| 7377. |

Реализация keylogging под WIN32 ... . То есть, без подключения к некоторому реальному рабочему столу, вызывать функцию SetWindowsHookEx из сервиса не имеет смысла. Приведу небольшой пример реализации сервиса и подключения к рабочему столу. В данном примере я опустил всю обработку ошибок. #include <windows.h> void WINAPI ... |

|

| 7378. |

Этапы преодоления систем защиты программного обеспечения ... информацию по данному вопросу и описать обобщённую процедуру анализа и преодоления систем защиты программных продуктов. По нашему мнению, любые приёмы и методы анализа и преодоления систем защиты ПО можно свести к ряду стандартных этапов. (См. блок-схему на Рис.1) Первый этап - определение цели ... |

|

| 7379. |

Старый взгляд на новые вещи uot;. На первый взгляд звучит очень забавно, что на случайные числа даже накладывают ГОСТ-ы. Как же вообще получают эти замечательные числа? Существуют следующие способы получения случайных чисел: 1. Аппаратный способ. Можно использовать специальные приставки - генераторы(датчики) случайных чисел. ... |

|

| 7380. |

Методы работы с массивами на языке BASIC ... элементам массива. Тогда оставшиеся элементы будут иметь начальное нулевое значение. Если загрузить значения в большой массив, то эти методы работы с массивами становятся непрактичными. Можно значительно упростить программу, если привлечь для присвоения значений оператор цикла FOR. Выполните и ... |

|

| 7381. |

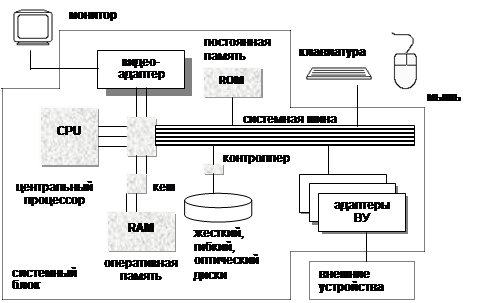

Информатика: техническое обеспечение ... Component Interconnect). Устаревшая шина ISA (Industry Standard Architecture) или AT-шина до сих пор используется по причинам обеспечения совместимости. Основные характеристики приведены в табл. 2.2. Таблица 2. Характеристики системных шин Название Частота, МГц Разрядность данных ... |

|

| 7382. |

Кейлоггер под MS-DOS ... программа будет читать файл с именем C:keys.dat (можно изменить, см. define FILENAME), предполагая наличие в нём скэн-кодов, оставленных кейлоггером, и выводить в stdout (т.е. скорее всего, на экран) названия клавиш в человеческом виде. Например, строка [Pressed] Escape означает то, что ... |

|

| 7383. |

Издание классических литературных текстов в интернете ... для ижицы и фиты) в ISO 8859-1, или еще что-то. 5. Ориентация на пользователя Предлагаемый вариант осуществления публикации литературных текстов должен удовлетворять требованиям двух категорий пользователей: специалистов и неспециалистов. Специалисты получают текст, которым можно пользоваться в ... |

|

| 7384. |

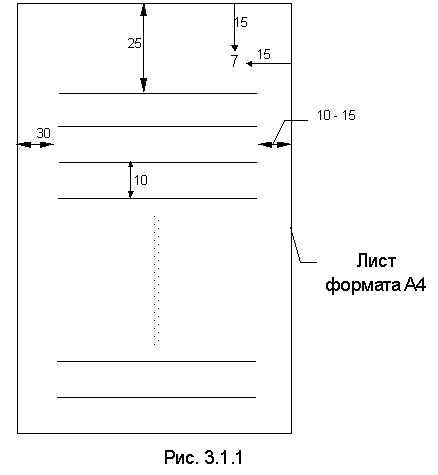

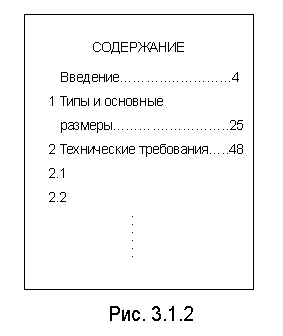

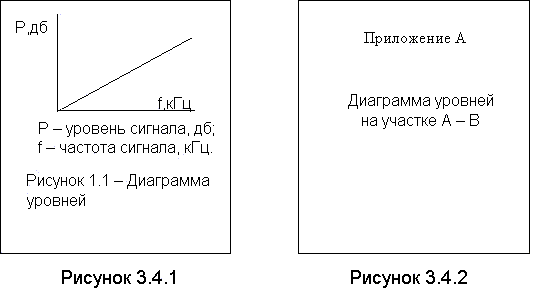

Методические указания по дипломному проектированию ... недели дипломного проектирования руководитель оказывает студенту помощь в разработке календарного графика работы на весь период дипломного проектирования с указанием очерёдности, сроков выполнения и трудоёмкости отдельных этапов работы. Ответственность за выполнение этого графика несёт дипломант. ... |

|

| 7385. |

Ответы на теоретические вопросы по предмету База данных ... полей. 1. Приведите синонимы следующих понятий РМД: таблица, ее строка и столбец, поле таблицы, заголовок и содержимое таблицы. Реляционная база данных представляет собой множество взаимосвязанных таблиц, каждая из которых содержит информацию об объектах определенного типа. Каждая строка ... |

|

| 7386. |

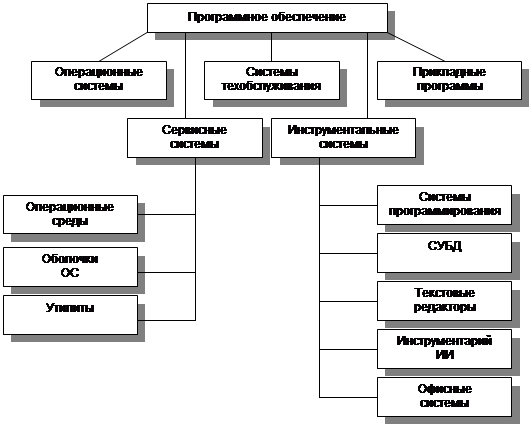

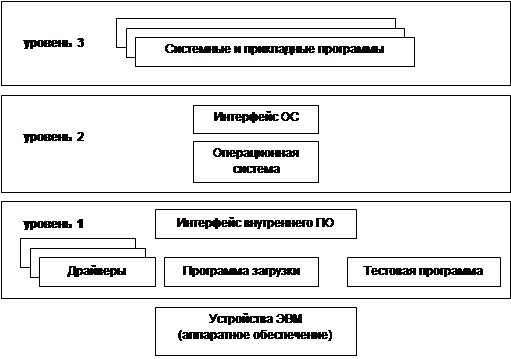

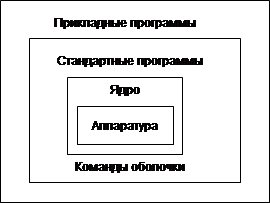

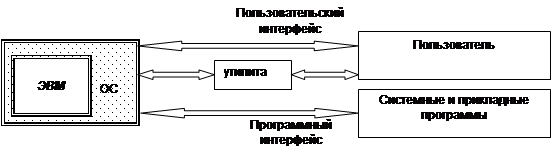

Программное обеспечение ... (пользовательский интерфейс). К третьему уровню относятся все остальные программы. Программы второго и третьего уровней хранятся в файлах. Программное обеспечение первого уровня является машинно-зависимым [computer-independent]. То есть для каждого микропроцессора или семейства ЭВМ набор данных ... |

|

| 7387. |

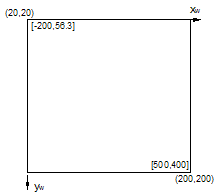

Графическое программирование на Ms Fortran ... вставка текста файла fgraph.fi …………………. program LINE …………………. include ‘fgraph.fd’ …………………. символическая константа I2 = setvideomode ($MAXRESMODE) ! графическая функция установки видеорежима …………………. end 2. Установка видеорежима Установка видеорежима необходима для ... |

|

| 7388. |

С/C++ из MULTICS была взята разработчиками Unix. К примеру, иерархическая файловая система. Замечу, что в прямом предшественнике DOS-CP/M её не было, как и в первой версии DOS. Доработали язык - получился B. Разработали ОС - получилась Unix Си разрабатывался как Кроссплатформенный ассемблер PDP 11 ( ... |

|

| 7389. |

Информация и способы ее представления ... можно, но сделать это не так просто, и восстанавливаемый образ может отличаться от подлинника. Как представлять непрерывную информацию? Для представления непрерывной величины могут использоваться самые разнообразные физические процессы. В рассмотренном выше примере весы позволяют величину “масса ... |

|

| 7390. |

Виртуальная реальность ... возможность общаться с другими пользователями в едином киберпространстве с помощью встроенных микрофонов. Сегодня лучшие аркадные видеоигры поддерживают виртуальную реальность, что позволяет игрокам бороться не с генерируемым программой противником, а друг с другом. Предметный мир, окружающий нас ... |

|

| 7391. |

Периферийные устройства, модемы ... группой из 4 бит передается дополнительный контрольный бит. Это позволяет выполнять коррекцию ошибок в приемном устройстве, что, в свою очередь, повышает устойчивость модемов, работающих в стандарте V.32, к воздействию шумов в линии передачи. Поскольку даже при однонаправленной передаче данных со ... |

|

| 7392. |

Вирусы ... областей дисков; разграничение доступа предотвращает несанкционированное использование информации, в частности, защиту от изменений программ и данных вирусами, неправильно работающими программами и ошибочными действиями пользователей. Несмотря на то, что общие средства защиты информации очень ... |

|

| 7393. |

Краткие сведения об IBM РС - совместимых компьютерах ... на дочерних платах, часто называют контролерами или адаптерами, а сами дочерние платы - платами расширения. Микропроцессоры и системные шины В IBM РС-совместимых компьютерах используются только микропроцессоры Intel или их клоны, имеющие подобную архитектуру. С основными устройствами компьютера ... |

|

| 7394. |

Защита информации ... файлам, и защищенные паролем архивные ZIP-файлы. Простые меры защиты Есть кое какие несложные приемы для защиты ценной информации, которые используются уже много лет. Проблема в том, что все эти схемы легко обойдет хорошо осведомленный пользователь. DOS и предшествующие операционные системы ... |

|

| 7395. |

Локальные сети ... для другого компьютера, он передает их дальше по кольцу. Если данные предназначены для получившего их компьютера, они дальше не передаются. Локальная сеть может использовать одну из перечисленных топологий. Это зависит от количества объединяемых компьютеров, их взаимного расположения и других ... |

|

| 7396. |

Технология Plug and Play ... Phoenix Technologies планируют Plug and Play BIOS в своих линиях компьютеров. Единственные компьютеры, которые, в конечном счете, не могут воплотить технологию Plug and Play, - это сверхмощные системы, используемые в качестве сетевых файл-серверов и серверов приложений. Если в вашем компьютере ... |

|

| 7397. |

Билеты и ответы по Информатике за 11-й класс ...

могут быть

статическими

(неподвижными)

или динамическими

(движущимися).

В последнее

время машинная

графика выделилась

в самостоятельный

раздел информатики

с многочисленными

приложениями.

Средствами

машинной графики

создается не

только печатная

продукция, но

и рекламные

ролики на

телевидении,

... |

|

| 7398. |

История развития ПК ... в начале 80-х тогдашние руководители IBM, оказали кардинальное влияние на весь последующий ход развития компьютерной индустрии. Сейчас можно судить и рядить, были то ошибки или гениальное провидение, но история не знает сослагательного наклонения, поэтому вопрос, "что было бы, если..." мы ... |

|

| 7399. |

DVD-ROM ... путем выжигания отверстий в этом слое. Правда, из-за некоторых ограничений, связанных с применением красителя, емкость односторонних дисков DVD-R меньше, чем DVD-ROM (около 4 GB по сравнению с 4,7 GB). Кроме того, подобная технология не подходит для создания двухслойных дисков. В DVD-RAM для ... |

|

| 7400. |

Архивация данных в Windows ... стать наилучшим выбором. WinZip 7.0 Условно-бесплатная утилита, разработанная компанией Nico Mak Computing, наверное, самая знаменитая программа архивации для Windows. EXE-файл с дистрибутивом WinZip занимает около 940 Кбайт, после установки объем файлов программы составляет 2 Мбайт. Программа ... |