| № | Название работы | Скачать |

|---|---|---|

| 6401. |

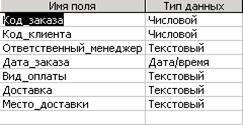

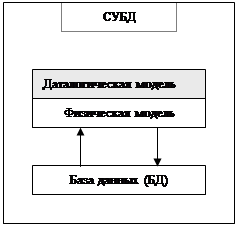

Интернет магазин - Техника для жизни ... первую очередь на вопросах, связанных с организацией системы управления базой данных нашего проекта, который будет называться «Интернет-м@г@зин – Техника для жизни». Вся необходимая для работы информация, а точнее все данные будут содержаться в специальных таблицах-отношениях. Все таблицы являются ... |

|

| 6402. |

Интернет как субкультура ... проблематики: уточняются параметры РУНЕТовской СЕТЕЛИСТИКИ и определяются механизмы возникновения Интернет-зависимостей и подвисания на различных Интернет-субкультурах... 1. КАК ВЫГЛЯДИТ ИНТЕРНЕТ КАК СРЕДСТВО КОММУНИКАЦИИ? ОТВЕТ: Ученый, открой золотой самородок ... |

|

| 6403. |

Интернет и его услуги ... " value="Go" onclick="go1()">'); document.write('</form>'); // end hiding contents --> </script> Основными услугой в сети интернет является распространение и поиск информации, для этого были созданы так называемые поисковые машины www.rambler.ru, www. ... |

|

| 6404. |

Интернет – червь I LOVE YOU (LOVE LETTER FOR YOU). Принцип работы. Меры безопасности для защиты от заражения и предотвращения деструктивных действий ... .

И поработать

я решил с одним

из нашумевших

и принесших

наиболее ощутимые

убытки (10 млрд.

долларов) вирусом

I

LOVE

YOU

(LOVE

LETTER

FOR

YOU).

АНАЛИЗ

АЛГОРИТМА

ИНТЕРНЕТ-ЧЕРВЯ

I LOVE YOU (LOVE LETTER FOR

YOU). Компьютерный

вирус I

LOVE

YOU

по своей сути

является одним

из представителей

класса ... |

|

| 6405. |

Интернет ... телевидения. И не просто просматривать — понравившиеся программы можно записать на жесткий диск компьютера. Расписав достоинства «спутникового Интернет», взглянем на обратную сторону медали. Сколько стоит это удовольствие? Само по себе пользование спутниковым каналом связи обойдется недорого ... |

|

| 6406. |

Интерактивные графические системы ... :

xij

= c(j-

J/2 -1/2)

yij

= d(I/2-i+1/2), где I,J

- максимальное

значение

соответствующих

индексов

Преобразование

координат из

экранной системы

в объектную

xyzXYZ

[X,Y,Z,1]=[x,y,z,1]

M

M

- матрица порядка

4, являющееся

обратной матрице

M,

связывающей

... |

|

| 6407. |

Интел огии. Каждый такой технологический "скачок" несет с собой уменьшение габаритов микросхемы, повышение ее быстродействия, снижение энергопотребления и, как правило, падение себестоимости. Первый микропроцессор Intel марки 4004 насчитывал 2300 транзисторов на одном кристалле, тогда как ... |

|

| 6408. |

Интегрированная среда Microsoft ... .

Так как данные,

публикуемые

через Microsoft Internet Information

Server могут быть

теми самыми,

которые собирались

через формы

Microsoft Exchange, то в общем

виде схема

интегрированного

решения может

выглядеть

следующим

образом. При

этом возможна

запись (и чтение)

данных из Microsoft

SQL Server ... |

|

| 6409. |

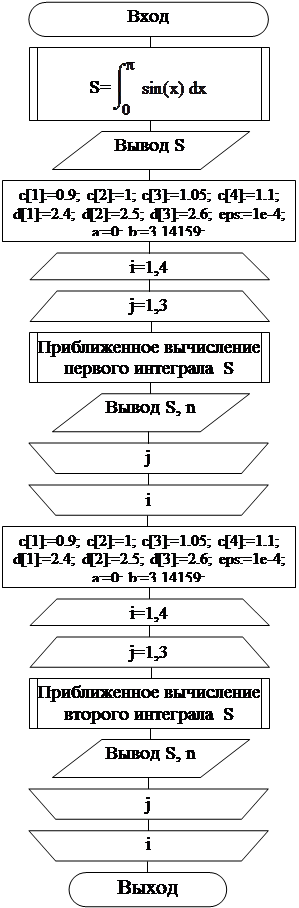

Интегрирование методом Симпсона ... -

действительные

числа и узлы

принадлежат

k=1, 2, ... , n. Вид суммы

определяет

метод численного

интегрирования,

а разность

- погрешность

метода.

Для метода

Симпсона

,

(k=1, 2, ..., 2n).

Правая часть

формулы Симпсона

является интегральной

суммой и при

стремится к

данному интегралу. ... |

|

| 6410. |

Инструментарий CorelDRAW. Возможности обработки текстов ... но пользователь может ввести и свои.

Spell

Checker... - проверка

орфографии.

Позволяет

проверить не

только выделенный

объект, но и

все объекты

в документе,

содержащие

текст.

Thesaurus...

- возможность

замены каждого

слова его синонимом.

Find...

- найти текст.

Replace...

- заменить текст.

Edit

... |

|

| 6411. |

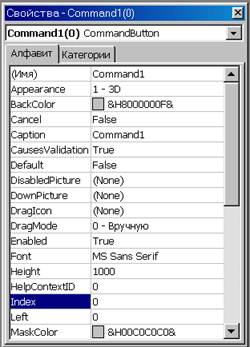

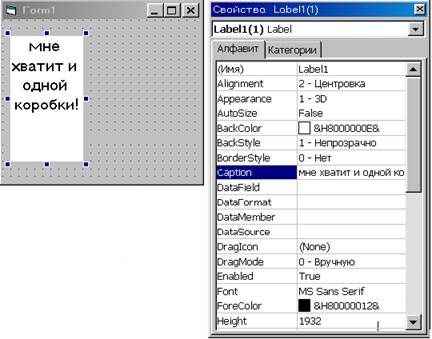

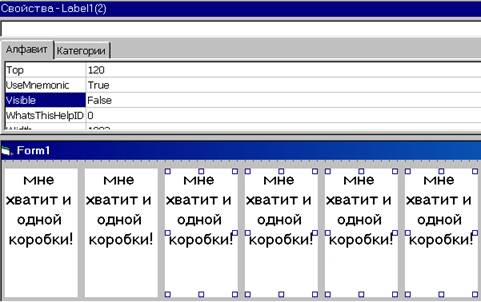

Индексированные элементы управления ... разработки, "видите" реализацию кода и насколько быстро набираете его. Пример последний или почему "индексированные элементы управления"? Чтобы понять, почему корректнее в некоторых случаях говорить "индексированные элементы управления c общим именем& ... |

|

| 6412. |

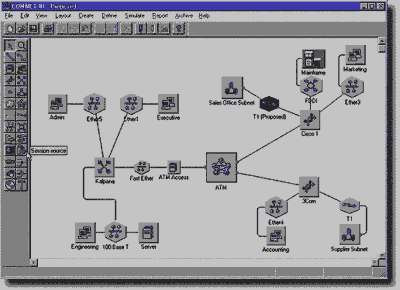

Имитационное моделирование компьютерных сетей ... , процесс получения доступа компьютером к разделяемой сетевой среде, процесс обработки поступающих пакетов маршрутизатором и т.д. При имитационном моделировании сети не требуется приобретать дорогостоящее оборудование - его работы имитируется программами, достаточно точно воспроизводящими все ... |

|

| 6413. |

Изучение программ MS Office ... MS Excel .MDB База данных Документ MS Access, содержащий базу данных MS Access Файлы определенного назначения, например, одной программы могут храниться в соответствующем каталоге и подкаталогах. Шаблон. Специальный вид документа, например, MS Word, предоставляющий ряд ... |

|

| 6414. |

Изучение принципов построения оперативной памяти ...

команд и обрабатываемых

данных. Комплекс

механических

сре-

дств,

реализующих функцию памяти,

называют запоминающим

устрой-

ством.

В лабораторной

работе представлены

програмно

реализованные

модели

двух типов

оперативных

запоминающих

устройств -

статическо-

го

и динамического.Описание

ЗУ:Статическое

... |

|

| 6415. |

Изучение взаимно влияющих друг на друга математических параметров ... разумеется , можно будет брать эту прог- рамму за основу для составления новых программ , решающих другие задачи с взаимовлияющими математическими параметра- ми. Далее я приведу список переменных , использованных в программе : BY – год начала прогнозирования , Y – текущий ... |

|

| 6416. |

Работа с Windows98 ... и удерживайте кнопку мыши и перетащите границу окна.

3. Стандартные программы Калькулятор Использование калькулятора Калькулятор имеет два режима работы: обычный, предназначенный для простейших вычислений, и инженерный, который обеспечивает доступ ко многим математическим (в том числе и ... |

|

| 6417. |

Изучение Microsoft Exel (v.7.0) ... Программа установки Excel 7.0. помещает команду вызова Excel непосредственно в меню Программы. Запуск Excel осуществляю, используя меню: Пуск – Программы - Microsoft Excel. На экране появляется новая книга со стандартным именем Книга 1, которую я могу переименовать с помощью команды Файл, Сохранить ... |

|

| 6418. |

Изучение EXCEL ... ввести формулу сразу в несколько ячеек. Для получения дополнительных сведений по копированию формулы нажмите кнопку. 4. Создание диаграммы В Microsoft Excel имеется возможность графического представления данных в виде диаграммы. Диаграммы связаны с данными листа, на основе которых они были ... |

|

| 6419. |

Из опыта создания универсальных тестовых редакторов ... clrscr; TextColor(brown); Write('Новый Открыть Править Результат Печать Выход'); End; <Procedure NewF;> {функции тестового редактора} <Procedure OpenF;> <Procedure RedactF;> <Procedure SearchF;> <Procedure PrintF;> Procedure panel.choose; {процедура ... |

|

| 6420. |

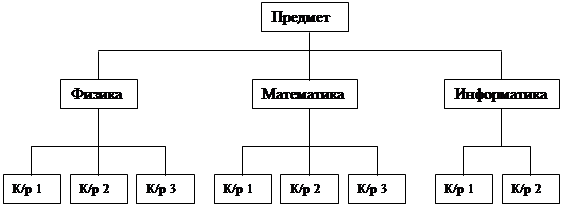

Иерархические структуры в реляционных базах данных ... , необходимое для работы в условиях одновременного модифицирования файлов несколькими прикладными подсистемами. 4.1. Иерархические структуры в реляционных базах данных Окружающий мир переполнен иерархическими данными. В это широкое понятие входят компании, состоящие из дочерних компаний, ... |

|

| 6421. |

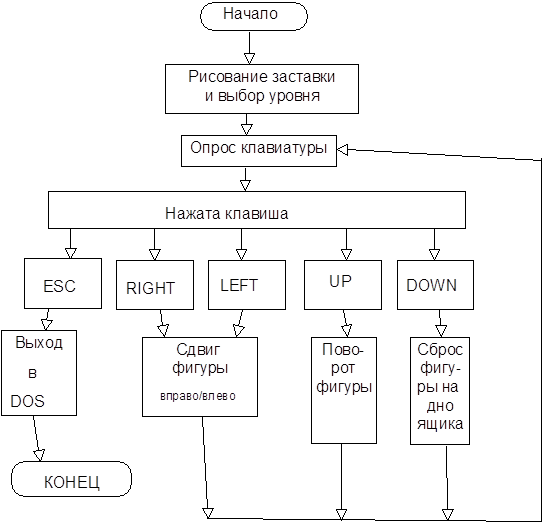

Игровая программа TETRIS на языке Паскаль ... ящика, свободной ячейки и др. Константы 3.4. Описание и обоснование выбора состава технических и программных средств. Для написания программы был выбран язык Паскаль. Отказ от библиотеки Turbo Vision был продиктован невозможностью работы с этой библиотекой в графическом режиме. 4. Ожидаемые ... |

|

| 6422. |

Игра на ловкость Змейка ... ИнформационнаяФорма.Show

Форма_Змейка.Enabled

= False

Exit

Sub

End

Sub

-------------------------------------------------------------------------------------------------Private

Sub Перерисовка()

'------Рисуем

змейку-------

Поле.ForeColor

= BackCollor

Поле.PSet

(LastPos.XPos * 100, LastPos.YPos * 100 ... |

|

| 6423. |

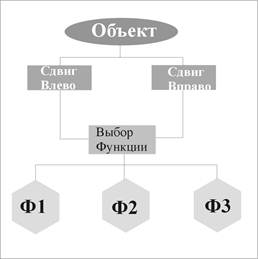

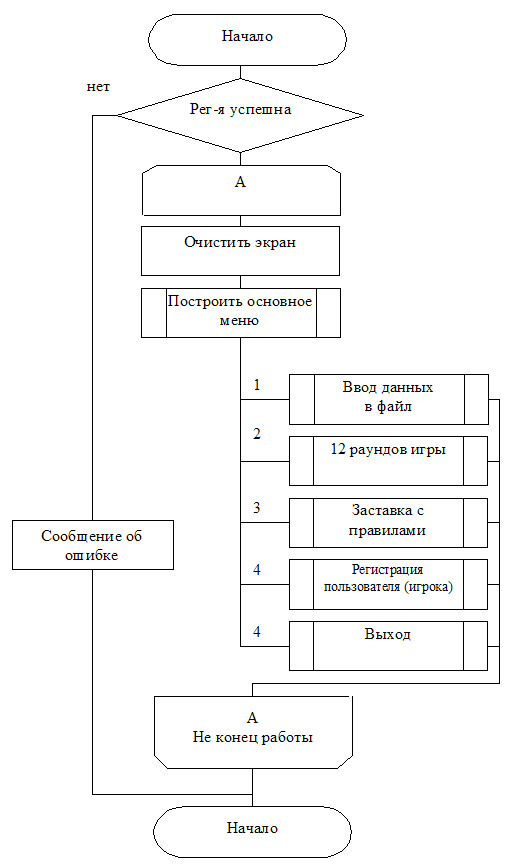

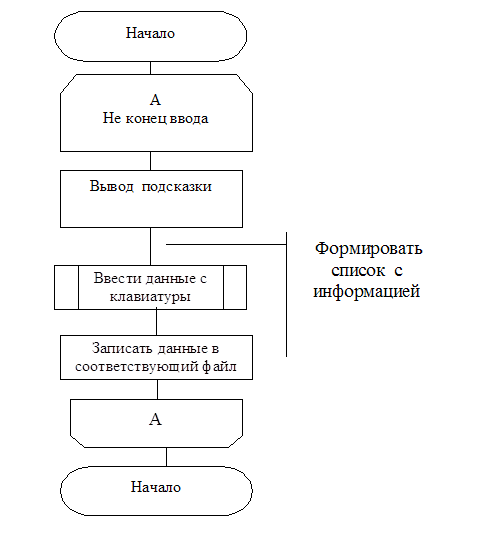

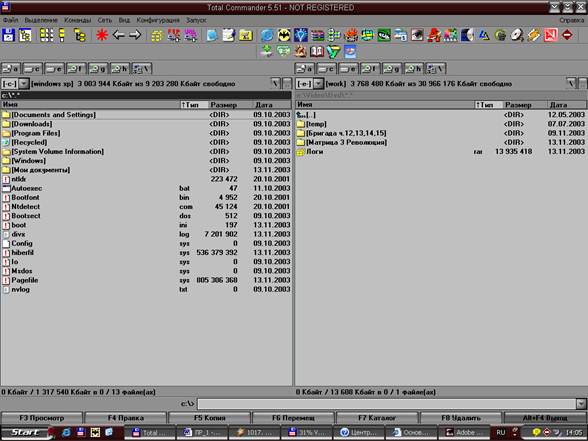

Игра Что?Где?Когда? на Паскале ... *350 пикселов требуемый объем видеобуфера увеличивается до 112000 байт. Целью курсового проектирования является разработка программы имитирующий игру «Что?Где?Когда?». В процессе проектирования следует рассмотреть существующие графические примитивы, изучить работу с графическими модулями. Основной ... |

|

| 6424. |

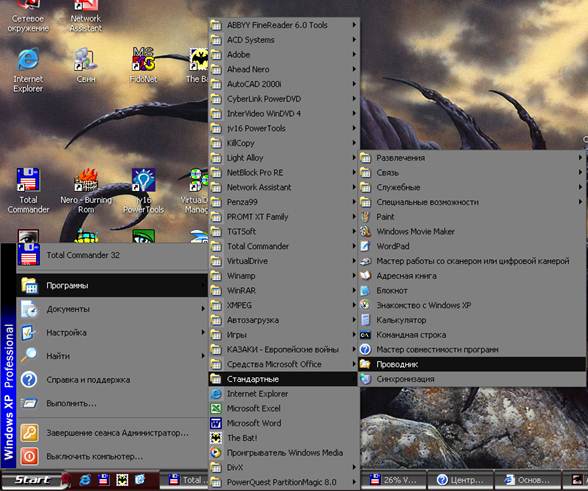

Знакомство с Windows XP ... , пока этот документ печатается. Также в области уведомлений отображаются сообщения, когда на веб-узле корпорации Майкрософт появляются обновления Windows, доступные для загрузки. Меню кнопки «Пуск» Меню кнопки «Пуск» автоматически отображается при первом запуске Windows XP. Вернуться в это ... |

|

| 6425. |

Знакомство с MS_Word ица

выбрать команду

Объединить

ячейки.

чтобы ввести данные в определенную ячейку, необходимо щелкнуть мышью в эту ячейку, появится черный мигающий курсор.

для выравнивания заголовков всех столбцов необходимо выделить ячейки, которые необходимо выровнять и проделать следующую операцию: в меню ... |

|

| 6426. |

Знакомство с MS_Exel прогресии -2

Всего порций: 5 ПРОДУКТ РАСКЛАДКА НА 1 ПОРЦИЮ (г) ВСЕГО (г) Кальмары 48 240 Лук репчатый 17 85 Морковь 9 45 Рис 12 60 Масло растительное 8 40

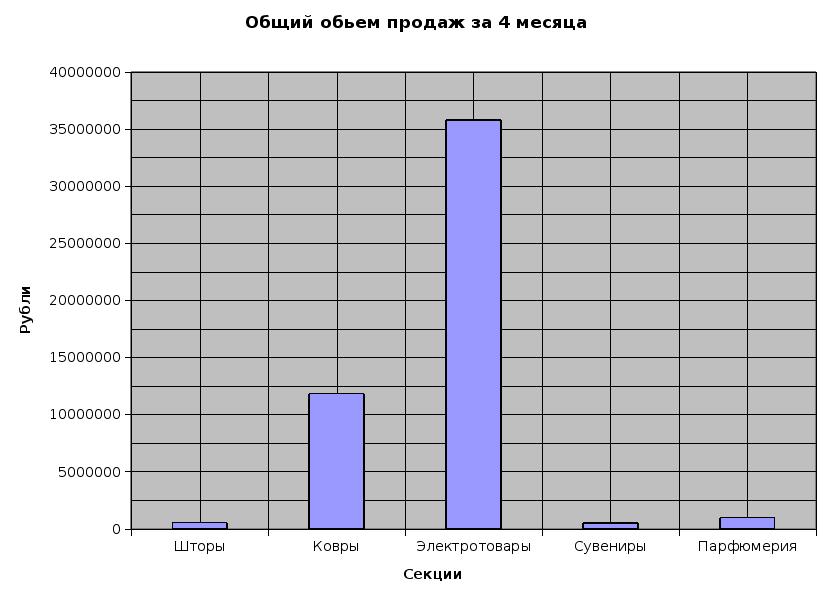

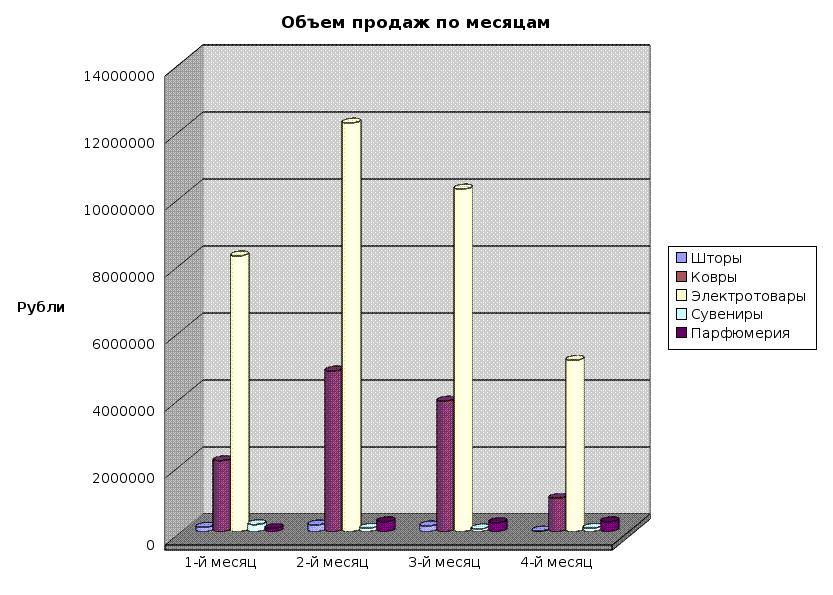

Overview Общий объем продаж Объем продаж по месяцам Пахомов ... |

|

| 6427. |

Создание баннеров с помощью программы Adobe PhotoShop 7.0 ... к разным ячейкам, здесь отделены друг от друга небольшим промежутком). Рис.4 Блок инструментов Палитры Палитра – это средство программы Adobe Photoshop 5.0, которое предназначено для выполнения различных операций по обработке изображения, для настройки параметров инструментов, а также для ... |

|

| 6428. |

Знайомство з текстовим процесором ms word ... стиль тексту та робити усіляки інші можливості: набір формул, колонтитули та ін. Заняття №2. Використання графіки та створення таблиць у текстовому процесорі WORD for Windows. Мета: оволодіти навичками роботи з графічними об’єктами, створення та редагування таблиць, оформлення ... |

|

| 6429. |

Звіт про проходження практики за спеціальністю інженер компютерних систем ... і сервіси, що знижує можливість проникнення стороннього, але не виключає його зі стовідсотковою імовірністю. Кожний день на спеціальних інформаційних серверах публікується інформація про виявлення «дір» в захисті конкретної версії програмного забезпечення. У обов'язок системного адміністратора мереж ... |

|

| 6430. |

Защита маршрутизатора средствами CISCO IOS ... .1X требует авторизации

пользователя

перед тем как

пустить его

трафик в сеть.

Пользовательский

и привилегированный

уровни доступа. Cisco IOS для конфигурации

маршрутизатора

поддерживает

интерфейс

командной

строки, работать

с которым можно

с терминала,

подключенного

к маршрутизатору

через ... |

|

| 6431. |

Защита компьютера от атак через интернет ... около 10, а тайм-аут очистки очереди несколько минут, то, несмотря на все вычислительные мощности компьютера, ОС будет полностью парализована атакующим. 3.1.6. Как защититься от подмены одной из сторон при взаимодействии с использованием базовых протоколов семейства TCP/IP Как отмечалось ранее, ... |

|

| 6432. |

Защита информации: цифровая подпись ... являетющийся на сегодня самым распространенным программным продуктом, позволяющим использовать современные надежные криптографические алгоритмы для защиты информации в персональных компьютерах. К основным преимуществам данного пакета, выделяющим его среди других аналогичных продуктов следует ... |

|

| 6433. |

Защита информации от несанкционированного доступа методом криптопреобразования ГОСТ ... С другой стороны, можно привести и обратный пример. Допустим, шифрование данных используется для защиты информации на диске, и реализовано оно на низком уровне, для обеспечения независимого доступа данные шифруются по секторам. В этом случае невозможно хранить синхропосылку вместе с ... |

|

| 6434. |

Защита информации компьютерных сетей ... они обеспечивают при межсетевом взаимодействии. Конкретные перечни показателей определяют классы межсетевых экранов по обеспечиваемой защищенности компьютерных сетей. Деление брандмауэров на соответствующие классы по уровням контроля межсетевых информационных потоков необходимо в целях разработки и ... |

|

| 6435. |

Защита информации в системах дистанционного обучения с монопольным доступом ... – 260 c. ISBN 1-57231-961-5

ТУЛЬСКИЙ

ГОСУДАРСТВЕННЫЙ

УНИВЕРСИТЕТ

На

правах рукописи

Карпов

Андрей Николаевич

ЗАЩИТА

ИНФОРМАЦИИ

В СИСТЕМАХ

ДИСТАНЦИОННОГО

ОБУЧЕНИЯ С

МОНОПОЛЬНЫМ

ДОСТУПОМ

Направление

553000

- Системный

анализ и управление

Программная

подготовка

553005 –

Системный

анализ

данных и ... |

|

| 6436. |

Защита информации в локальных сетях ...

в зависимости

от нанесенного

ущерба от

административной

ответственности

до лишения

свободы сроком

до 10 лет. МЕТОДИКА ЗАЩИТЫ ИНФОРМАЦИИ В ЛОКАЛЬНЫХ

ВЫЧИСЛИТЕЛЬНЫХ СЕТЯХ ОБРАЗОВАТЕЛЬНОГО УЧРЕЖДЕНИЯ МВД РФ.

3.1.Политика

безопасности

КЮИ МВД РФ.

Под политикой

безопасности

понимается

совокупность

... |

|

| 6437. |

Защита информации в ПЭВМ. Шифр Плейфера ... других групп.

Так, криптографические

средства позволяют

надежно закрыть

канал, связанный

с хищением

носителей

информации.

Обзор методов

защиты информации

Проблемы

защиты информации

программного

обеспечения

имеют широкий

диапазон: от

законодательных

аспектов защиты

интеллектуальной

собственности

( ... |

|

| 6438. |

Защита информации в Интернете ... АСПЕКТОВ ПОЛИТИКИ БЕЗОПАСНОСТИ Политика безопасности определяется как совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов. При разработке и проведении ее в жизнь целесообразно руководствоваться следующими принципами: • ... |

|

| 6439. |

Защита информации ... , ищущих признания, до хорошо организованных организаций, использующих сложнейшие структурированные атаки для промышленного шпионажа. Вопросы, касающиеся защиты информации , являлись движущей силой, стоящей за образованием Комиссии по защите наиболее важных инфраструктур при Президенте США ( ... |

|

| 6440. |

Защита данных от несанкционированного доступа ... 1,5 Mb. Минимальные требования к видеоаппаратуре — карта VGA и 256 Kb видеопамяти. 2. 3. Программные средства реализации задачи Программа “Защита данных от несанкционированного доступа” разработана в среде Borland Pascal 7.0 (Borland International ©, 1992). Пакет Borland Pascal 7.0 учитывает ... |

|

| 6441. |

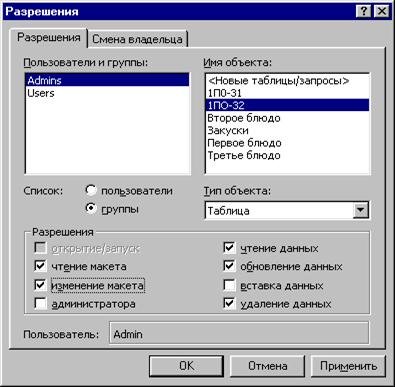

Защита баз данных. Access 2000 группы, чтобы облегчить построение защиты для большого числа пользователей. Пользователю достаточно быть членом группы, чтобы получить права доступа, установленные для неё. Access хранит информацию о защите в двух местах. Во время установки программа Setup создаст в папке Program FilesMicrosoft ... |

|

| 6442. |

Захищені протоколи ... ікатами.

Також до його

складу входить

і бібліотека

для підтримки

SSL різними програмами.

Ця бібліотека

є необхідною,

наприклад, для

модуля SSL в поширеному

HTTP сервері - Apache.

Очевидно,

що широке

застосування

захищених

протоколів

обміну, особливо

SSL, поставить

надійний бар’єр

на шляху |

|

| 6443. |

Зарубежные статистические пакеты: описание, возможности, недостатки, перспективы развития ... , Lоtus 1-2-3 и т.д.), а также в некоторые базы данных. Западные статистические пакеты (SРSS,SAS,BMDР и т.д.) имеют следующие возможности: Позволяют обрабатывать гигантские объемы данных. Включают средства описания задач на встроенном языке. Дают возможность построения на их основе систем ... |

|

| 6444. |

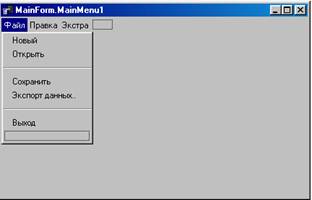

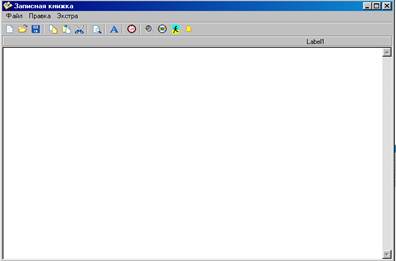

Записная книжка на Delphi 7 ... для Windows, Delphi превращается в инструмент создания приложений для многозвенных распределенных кросс-платформенных корпоративных информационных систем. - 4 - Главная программа «Записная книжка» Постановка ... |

|

| 6445. |

Закраска гранично-заданной области с затравкой, Машинная графика, C++ Builder 4.0 ... для строки выше закрашиваемой. 3. Реализация Данный алгоритм был реализован в

Borland C++ Builder 4. При запуске программы пользователю предлагается задать гранично-заданную область. Алгоритм правильно заполняет любую область, включая достаточно сложные области, в ... |

|

| 6446. |

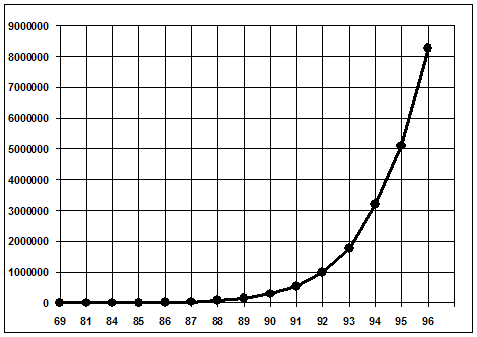

Закон Мура в действии удвоения числа транзисторов потребуется более 18 месяцев. Это будет вызвано как усложнением логики микросхем, что приведет к увеличению времени проектирования и отладки, так и необходимостью преодолевать все более серьезные технологические барьеры при изготовлении ИС. 1. СОВЕРШЕНСТВОВАНИЕ ... |

|

| 6447. |

Задача об упаковке ... Формальная

постановка

задачи имеет

следующий вид:

, .

При

ограничениях:

,

j = 1, …, P, l = 1, …, K;

Алгоритм

решения поставленной

задачи включает

в себя алгоритмы

решения вспомогательных

задач:

1.Упаковка

многомерных

объектов в

контейнеры;

2.Получение

информации

от ЛПР, позволяющей

определить

... |

|

| 6448. |

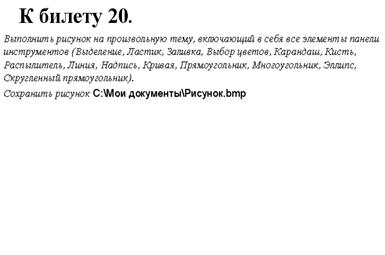

Задания по информатике ... 256-цветных рисунков. Может быть анимирован. JPEG - был разработан объединённой группой экспертов по фотографии, имеет расширение .jpg. Задание к билету 11. Выполнить действия: Произвести установку программы с дискеты. (дискета у учителя). Произвести форматирование дискеты. Найти на диске ... |

|

| 6449. |

Физические основы восстановления информации жестких магнитных дисков ... 6. Как работают программы восстановления данных Каждый только что удаленный файл все еще находится на жестком диске, но Windows его больше не видит. Если программе восстановления данных необходимо восстановить этот файл, она просматривает загрузочный сектор раздела (Partition Boot Sector). В ... |

|

| 6450. |

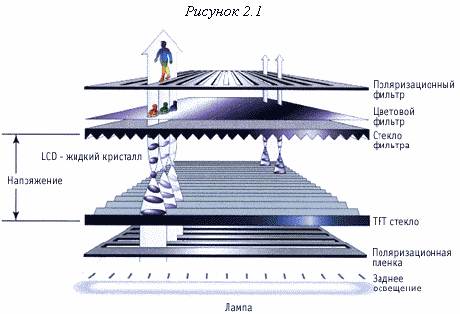

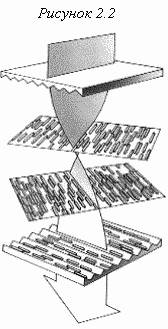

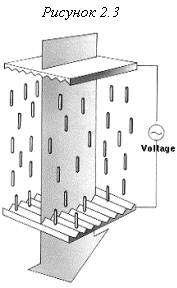

ЖК мониторы ... или более низкое разрешение, но они не оптимальны. (+) Поддерживаются различные разрешения. При всех поддерживаемых разрешениях монитор можно использовать оптимальным образом. Ограничение накладывается только приемлемостью частоты регенерации. Частота вертикальной ... |

|

| 6451. |

ЖК Мониторы ... ярко – получается красный цвет, ну и так далее. Расстояния между центрами пикселей достаточно малы (от 0.2 до 0.3 мм – в зависимости от конкретной модели монитора), а уж субпиксели и вовсе микроскопические, поэтому издали мы не видим всей этой разноцветной мешанины и три ярко горящих субпикселя ... |

|

| 6452. |

Есть ли пределы развития и миниатюризации компьютеров?” ... как память. Существует ли предел запоминающей способности вычислительных систем? b) Предел второй :

память Память компьютера ограничена его энтропией, утверждает Сет Ллойд, то есть степенью беспорядка, случайности в системе. [5] В теории информации понятие ... |

|

| 6453. |

Если разобрать компьютер (Доклад) ...

и перспективной.

Дисковод

для гибких

дисков. Существует

два стандарта

: 5.25” и 3.5”. На сегодняшний

день большинство

компьютеров

поставляется

с дисководом

3.5” , однако если

у вас большой

парк дискет

5.25” , то можно

попросить

установить

второй дисковой

в системный

блок

... |

|

| 6454. |

Драйвер жесткого диска ... тип носителя (например драйвер RAM-диска), содержимое BPB может быть закодировано в теле самого драйвера. К несчастью, при работе с реальными дисками, включая жесткие диски, не все так просто и драйвер обязан определять содержимое BPB. Как правило, BPB является частью блока начальной загрузки, ... |

|

| 6455. |

Драйвер виртуального диска его

360K флоппи-диск.

;

; В этом примере

демонстрируются

основные принципы

построения

драйвера

; устройств,

включая один

из методов,

который можно

использовать

для

; отладки

драйверов. Для

установки этого

драйвера включите

в файл

; CONFIG.SYS строку

"DEVICE=RDISK.SYS"

; ... |

|

| 6456. |

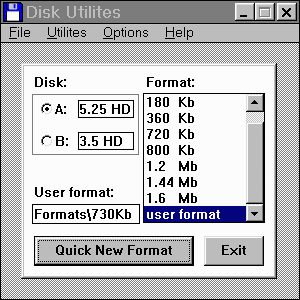

Дополнительные дисковые утилиты ... только

с логическими

повреждениями,

а не с физическими,

поэтому использовано

только абсолютное

чтение/запись

секторов дискеты

(прерывания

25h и 26h).

Для получения

дополнительной

информации

(типы накопителей)

под DOS используется

прерывание

13h (функции 15h и

08h), а под Windows - чтение

из CMOS, ... |

|

| 6457. |

Доменные имена ... присвоения доменного имени. Во-первых, по возможности оно должно ассоциироваться со всей деятельностью отрасли (например, автомобили - www.avto.ru). Во- вторых, доменное имя, совпадающее с именем бренда или названием компании, должно быть обязательно куплено. В-третьих, следует избегать длинных и ... |

|

| 6458. |

Документирование программного обеспечения ... 1.3. Результирующие компоненты ПО (оформляется в виде таблицы или другой формы и включает в себя, перечень спецификаций, другой документации и компонентов программного обеспечения). 2. ЦЕЛИ Этот раздел содержит причины выпуска ПО с указанием различного типа заявок, планов и т.п. и носит полностью ... |

|

| 6459. |

Доклад про Intel ... и размеры электронной части. Хофф взглянул на архитектуру. Логический дизайн, систему команд и еще некоторую вспомогательную документацию и сказал, сто Intel не только сможет интегрировать все необходимые компоненты согласно предложенной архитектуре, но и сделает это на одном чипе. Проект получил ... |

|

| 6460. |

Дистанционное образование с помощью Internet ...

пунктом отчета

и должны быть

разумными,

хорошо определенными,

перечисленными

и обоснованными

[11].Практика

дистанционного

образования

с использованием

Internet

Шутилов

Ф.В.

Особенности

заочного образования

- в необходимости

обеспечить

высокий уровень

знаний при

значительно

меньшем времени

... |

|

| 6461. |

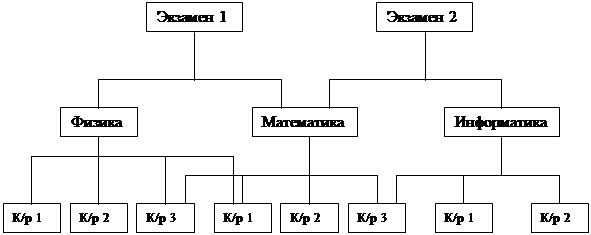

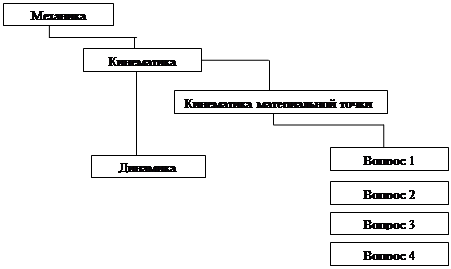

Диплом Программная система Аттестации ИТ-специалистов ... во внебюджетные фонды 36%: - - 3960 Итого с отчислениями во внебюджетные фонды: 14960

Затраты на

разработку

программной

системы аттестации ИТ-специалистов

Расчёт релевантных

затрат на разработку

проекта приведён

в таблице 11.9.

Таблица 11.9 Расчёт

... |

|

| 6462. |

Динамическое распределение памяти ... , отправляясь

от узлов, которые

непосредственно

доступны из

главной программы.

Во второй фазе

осуществляется

последовательный

проход по всей

области пула

памяти и все

неотмеченные

узлы заносятся

в список свободного

пространства.

Наиболее

интересная

особенность

сбора мусора

состоит в том,

что во ... |

|

| 6463. |

Динамическое распределение памяти ... 15 Введение Целью работы является демонстрация работы с динамической памятью на примере программ разработанных к заданиям 2, 6, 8, 10, 12, 14, 16 из методического указания [1]. Динамическое распределение памяти предоставляет программисту большие возможности при обращении к ресурсам ... |

|

| 6464. |

Динамическое представление сигналов ... . В этом случае исходный сигнал имеет вид как на рисунке 2. рис. 2 Теперь рассмотрим свойства элементарных сигналов. Для начала : используемого для динамического представления по первому способу. ФУНКЦИЯ ВКЛЮЧЕНИЯ. Допустим имеется сигнал, математическая модель которого выражается системой : & ... |

|

| 6465. |

Десятично-двоичный сумматор ... . 1.2. Классификация сумматоров. Сумматоры классифицируются по следующим признакам. По основанию системы исчисления чисел, с которыми оперирует сумматор ( двоичные, двоично –десятичные и другие ) . По способу обработки многоразрядных чисел. Передача числа из одного места ЭЦВМ в другое ... |

|

| 6466. |

Деление без восстановления остатка со сдвигом остатка ... E07(Л2) Выводим частное, т.е. Z:=Рг.В. F07(Л2) Конец.

1.6 Описание

моделирующей

программы

(Приложение

В)

Программа

операции деления

без восстановления

остатка со

сдвигом остатка

с фиксированной

точкой в коде

8421, 8421+6 выполнена

на языке программирования

ассемблера.

... |

|

| 6467. |

Двунаправленный динамический список edef

struct

inform

{char

name[15],fam[15],fanem[15],b_day[3],b_manth[10],b_year[5],zodiak[8];

struct

inform *next,*prev;};

struct

inform *first,*cut,*temp;int

n,i;

char

s1[10],s2[10];

/*************************************************************/

void

Dobav ( )

{

clrscr();

if

((temp=(struct ... |

|

| 6468. |

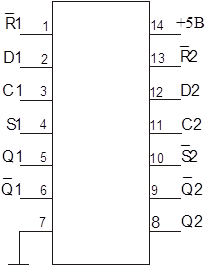

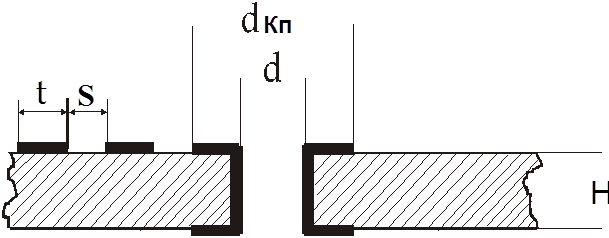

Групповой канальный интерфейс ... .

РАЗРАБОТКА ПРИНЦИПИАЛЬНЫХ ЭЛЕКТРИЧЕСКИХ СХЕМ БАЗОВЫХ ЯЧЕЕК ПРОЕКТИРУЕМОЙ ЗАКАЗНОЙ БИС

5. РАЗРАБОТКА ПРИНЦИПИАЛЬНЫХ ЭЛЕКТРИЧЕСКИХ СХЕМ БАЗОВЫХ ЯЧЕЕК ГРУППОВОГО КАНАЛЬНОГО ИНТЕРФЕЙСА ЦИФРОВОЙ СИСТЕМЫ

ПЕРЕДАЧИ .Любое цифровое устройство предназначено для выполнения той или иной логической функции, ... |

|

| 6469. |

Графический интерфейс Windows95 ... середину длинного доклада, необходимо перетащить вертикальный бегунок примерно к середине полосы прокрутки. 3.2.Как перенести информацию из одного окна в другое. Графический интерфейс типа WINDOWS’95 всегда готов к передаче информации из одного документа в другой. Например, Вы пожелали включить в ... |

|

| 6470. |

Графические редакторы на примере Adobe ImageStyler ... добавления новых контуров. Единственное условие - контур должен храниться в файле как черно-белое изображение.

Пример

№3

Теперь на основе

полученных

знаний о возможностях

Adobe ImageStyler, создадим

демонстрационную

картинку:

Создадим

новый документ.

Сделаем фон

активным, щелкнув

на нижний ... |

|

| 6471. |

Графика на ПК ... . 2)Графические редакторы. В настоящее время имеется множество программ для редактирования графических изображений. Эти программы в соответствии с делением графики на растровую и векторную можно условно разделить на два класса: 1) Программ для работы с растровой графикой. 2) ... |

|

| 6472. |

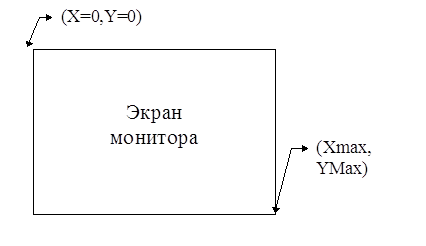

Графика в Турбо Паскале ... . Такими разрешениями являются, Например, 320х200, 640х480, 800х600, 1024х768, 1280х1024 и т.д. 1. ФУНКЦИИ И ПРОЦЕДУРЫ 1.1. Модуль Graph Модуль Graph Турбо Паскаля содержит около пятидесяти различных процедур и функции, предназначенных для работы с графическим экраном. В ... |

|

| 6473. |

Глобальный мир Интернет и его возможности ... менять разные маски. Иногда это просто необходимо. Тогда человек устремляется в виртуальную реальность. Кроме того, Интернет даёт возможность знакомиться и общаться с людьми АБСОЛЮТНО из всех уголков мира. Я считаю это самым главным преимуществом Сети. Но при общении в Интернете самое важное – не ... |

|

| 6474. |

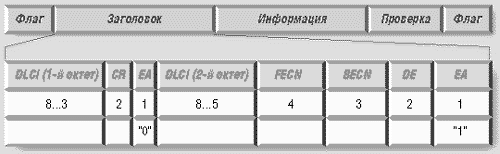

Глобальные сети: Технологии и протоколы ...

только в виде

постоянных

виртуальных

соединений.

Однопротокольная

среда ATM и в локальных,

и в глобальных

сетях упрощает

управление.

Благодаря тому,

что межсетевым

устройствам

не нужно переводить

один протокол

в другой, задержка

невелика и

предсказуема.

Если сравнивать

frame relay и ATM, то ... |

|

| 6475. |

Глобальные сети АТМ ... о том, что это некая "особенная" технология, а скорее представляют ее как типичную технологию глобальных сетей, основанную на технике виртуальных каналов. Особенности же технологии АТМ лежат в области качественного обслуживания разнородного трафика и объясняются стремлением решить задачу совмещения ... |

|

| 6476. |

Все об INTERNET ...

ни искать это

имя вручную,

ни давать для

поиска нужного

компьютера

специальную

команду, хотя

при желании

это также можно

сделать. Все

компьютеры

в Internet

могут пользоваться

доменной системой,

и большинство

из них это делают.

Когда Вы используете

имя, например,

ux.cso.uiuc.edu,

компьютер

должен ... |

|

| 6477. |

Глобальные и локальные сети ... удовлетворяют лишь ряд сетей, выпускаемых ведущими электронными фирмами мира. 2.2. Классификация сетей Локальные сети, широко используемые в научных, управленческих, организационных и коммерческих технологиях, можно классифицировать по следующим признакам:

1. По роли ПЭВМ в сети: - сети ... |

|

| 6478. |

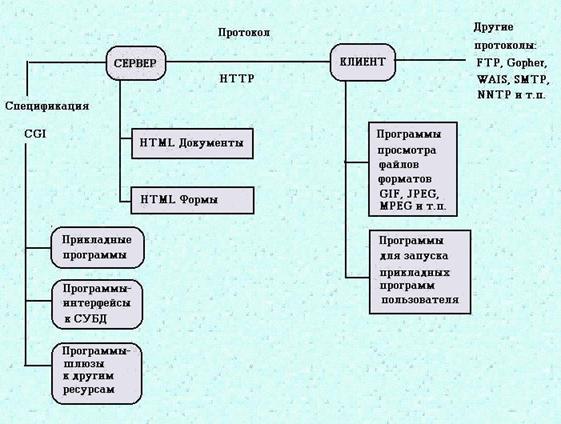

Глобальные гипертекстовые структуры: WWW ... . Эта структура не зависит от того, что вы делаете, какой документ пользуете и т.д. В WWW вы двигаетесь по документу, который может иметь какую угодно гипертекстовую структуру. Вы сами можете организовать структуры меню в гипертексте. Имея редактор гипертекстов, вы можете создать любую структуру ... |

|

| 6479. |

Глобальная сеть Интернет: протоколы, системы доступа ... ,

при переезде

из города в

город сохранять

за собой эти

имена. Будет

меняться только

организации,

которые осуществляют

ваш выход в

Интернет, регистрируя

эти имена в

глобальной

сети. 6.2.

IP

адрес

Второй

параметр, который

будет уникально

определять

ваш компьютер

в мире – это IP

адрес. IP

адрес – ... |

|

| 6480. |

Глобальная международная компьютерная сеть Internet ... по всему миру и действующих как одно целое. Что такое World Wide Web? Это попытка представить всю информацию, доступную в сети Internet в виде совокупности гипертекстовых документов, позволяющих двигаться от документа к документу через ссылки. Ссылка или пиктограмма - это выделенное слово или ... |

|

| 6481. |

Генератор телеграфного текста ... В результате

проведенной

работы на основе

изученной

литературы

и личных изысканий

была разработана

структурная

схема и принципиальная

схема генератора

телеграфного

текста. Также

в работе было

приведено

подробное

описание устройства

и принципа

работы схемы,

а также приведена

монтажная схема

... |

|

| 6482. |

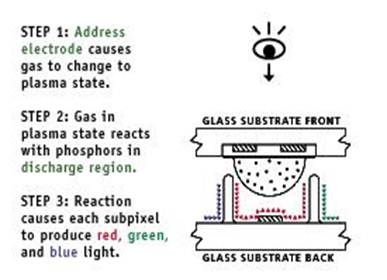

Газоразрядные мониторы ... стоимости, такой тип устройств может с успехом применяться в качестве телевизионных экранов или мониторов для компьютеров. 3. Преимущества Газоразрядных мониторов: Компактность (глубина не превышает 10 - 15 см) и легкость при достаточно больших размерах экрана (40 - 50 ... |

|

| 6483. |

Информатика ипертекстов будут расширены и на нетекстовые виды информации. ПАКЕТЫ ПРОГРАММ ДЛЯ РАЗРАБОТКИ ЭКОНОМИЧЕСКИХ ДОКУМЕНТОВ 1. Виды АСУ. АСУ отличаются от автоматических СУ тем, что в качестве объекта управления используется используются не машины, а люди. АСУ начали развиваться 30 лет назад. ... |

|

| 6484. |

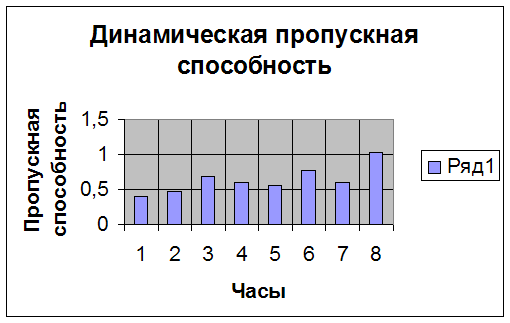

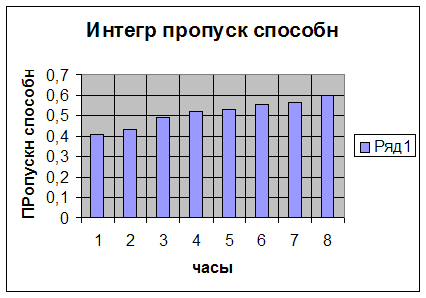

Вычислительные сети и телекоммуникации. Интернет провайдер: Magelan ... не наступил, поэтому можно сделать вывод, что в течении восьми часов определенное количество запросов осталось невостребованным. “Mgelan” Интернет провайдер Услуги Вид услуг Условия Расценки Подключение жилых домов по выделенному каналу связи со скоростью не ниже ... |

|

| 6485. |

Вычислительные машины, системы и сети телекоммуникаций (часть 2 и последняя) ... . По оценке специалистов инженерного корпуса армии США, при обнаружении и уничтожении в вычислительных сетях военного ведомства вируса «Сатанинский жук» затраты составляли 12000$ в час. Наиболее часто для борьбы с компьютерными вирусами применяются антивирусные программы, реже аппаратные средства. ... |

|

| 6486. |

ВС и системы телекоммуникаций ... сетевой. Абонентские системы в зависимости от выполняемых функций подразделяются на 4 вида: рабочие, терминальные, смешанные, административные. Рабочая система предназначена для предоставления пользователю информационно-вычислительных ресурсов: банка данных, результатов обработки задач по ... |

|

| 6487. |

Вычислительная техника Ф 1 0 2 0 0 1 0 0 Ф 0 Ф Ф 0 1 Ф 0 3 0 0 1 1 0 Ф 1 Ф Ф 1 Ф 1 0 4 0 1 0 ... |

|

| 6488. |

Вычисления площади произвольного многоугольника ... (f, sd[i].x, sd[i].y); end; 2) Предварительная обработка. В данном пункте алгоритма осуществляется вычисление внутренних углов многоугольника. Рассмотрим часть произвольного многоугольника: Пусть вектор A образует с ось OX угол a1, а вектор B – угол a2. Тогда ... |

|

| 6489. |

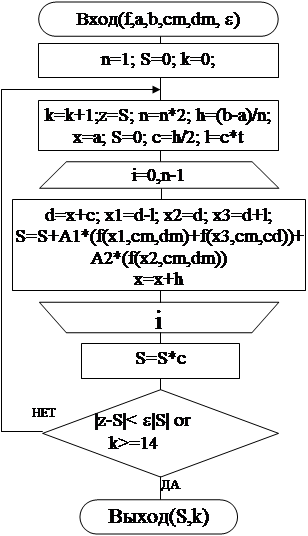

Вычисление определённых интегралов ... значения которых определяются величиной m. Для m=3 A1=5/9, A2=8/9, A3=5/9, , t2=0, t3=-t1 Блок-схема программы. Блок-схема1: Функция вычисления интеграла. Блок-схема 2: Основная программа. Текст программы и результаты счета. program ... |

|

| 6490. |

Вычисление вероятности игры в КРЭКС(кости) ... моделирования “n” партий } wer:=(w/n);{Вероятность выигрыша равна отношению числа выигрышей к

общему количеству партий в крэкс } writeln(‘Вероятность выигрыша равна = ‘,wer); readln; END. После запуска программы требуется ввести количество партий .В результате программа выдаст ... |

|

| 6491. |

Высокоскоростные сети ... этих

стандартов

совместимы,

для перехода

к 100BaseT от 10BaseT требуются

меньшие

капитальные

вложения, чем

для установки

других видов

высокоскоростных

сетей. Кроме

того, поскольку

100BaseT представляет

собой продолжение

старого стандарта

Ethernet, все инструментальные

средства и

процедуры

анализа ... |

|

| 6492. |

Выдающиеся отечественные и зарубежные учёные, внёсшие существенный вклад в развитие и становление информатики ... и реализованы принципиально новые технические решения, в частности, двухадресная система команд, нашедшая впоследствии широкое применение в отечественной и зарубежной вычислительной технике. Вот она какая - первая российская ЭВМ Впервые в мировой практике ... |

|

| 6493. |

Выдающиеся личности в истории вычислительной техники. Августа Ада Лавлейс ... действительно написаны прекрасным стилем, который превосходит стиль самого очерка" /2/. 2.3. Рождение первенца и критическое перенапряжение Августа Ада Лавлейс работает с большим напряжением. В письмах к Бэббиджу она неоднократно жалуется на утомление, болезни, плохое самочувствие. Наконец, ... |

|

| 6494. |

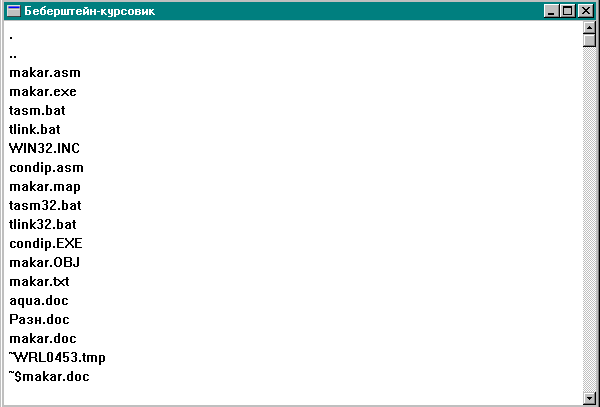

Вывод на экран текущий каталог в графическом режиме (со скролингом) ... в eax необходимо поместить нулевое значение. Полосы прокрутки - этоэлементы управления, предназначенные для регулирования вертикального и горизонтального положения на экране ассоциированных с ними объектов. Разница между полосами прокрутки, являющимися частью окна и полосами прокрутки - дочерними ... |

|

| 6495. |

Вывод информации ... вреда здоровью человека. Принтеры. Принтер (или печатающее устройство) предназначен для вывода информации на бумагу. Все принтеры могут выводить текстовую, а также графическую информацию (рисунки, графики и т.д.). Струйные принтеры. В этих принтерах изображение формируется микрокаплями ... |

|

| 6496. |

Выборочные ответы к государственному экзамену факультета ВМС специальности 2201 ... логических

элементов).

Элементы представляют

собой микро

миниатюризированные

электронные

схемы, сформированные

в кристалле

кремния посредством

специальных

технологических

процессов. В

большинстве

современных

серий в качестве

типовых используются

элементы выполняющие

логические

операции, такие

как ... |

|

| 6497. |

Выбор оптимальных сетевых решений на базе многозадачных операционных систем для построения компьютерной сети вуза ... компьютеров

с процессорами

80386, 80486 или Pentium.

Фирма Novell также

подготовила

варианты сетевой

ОС NetWare, предназначенные

для работы под

управлением

многозадачных,

многопользовательских

операционных

систем OS/2

и UNIX. Версию

3.12 ОС NetWare можно

приобрести

для 20, 100 или

250 пользователей, ... |

|

| 6498. |

Вспомогательные программы (утилиты) ...

антивирусов, блокирующих запись в программные

файлы,

поэтому

их следует

выгрузить, либо

указав опцию

выгрузки самой

резидентной

программе, либо воспользоваться

соответствующей

утилитой.

При

запуске Aidstest проверяет

себя оперативную

память на наличие

известных ему

вирусов и

обезвреживает

их. При ... |

|

| 6499. |

Все темы (информатика) за 3-й семестр в СТЖДТ ... и режим записи. Таким образом допускается чередование таких операций не использованная в этих программах не зависимо от выбора процедуры открытия. В типизированном файле все компоненты одного типа, а значит и одного размера, то становится возможным произвольный или прямой доступ к ним. Этот доступ ... |

|

| 6500. |

Все об INTERNET ...

ни искать это

имя вручную,

ни давать для

поиска нужного

компьютера

специальную

команду, хотя

при желании

это также можно

сделать. Все

компьютеры

в Internet

могут пользоваться

доменной системой,

и большинство

из них это делают.

Когда Вы используете

имя, например,

ux.cso.uiuc.edu,

компьютер

должен ... |