Навигация

Насколько важна сертифицированность ОС по критериям безопасности

6.2.5. Насколько важна сертифицированность ОС по критериям безопасности

Каждая сетевая ОС имеет набор средств для обеспечения безопасности данных, их целостности, доступности и конфиденциальности. Для этого в ней предусмотрены средства проведения процедур аутентификации и авторизации пользователей, а также аудита (отслеживания) всех событий, потенциально опасных для системы. Для характеристики степени безопасности ОС используются различные стандарты.

Основы стандартов на безопасность были заложены изданными в 1983 году "Критериями оценки надежных компьютерных систем". Этот документ, изданный в США национальным центром компьютерной безопасности (NCSC - NationalComputerSecurityCenter), часто называют Оранжевой Книгой. Утвержденная в 1985 году в качестве правительственного стандарта, Оранжевая Книга определяет основные требования и специфицирует классы для оценки уровня безопасности готовых и коммерчески поддерживаемых компьютерных систем.

В соответствии с требованиями Оранжевой книги, безопасной считается такая система, которая "посредством специальных механизмов защиты контролирует доступ к информации таким образом, что только имеющие соответствующие полномочия лица или процессы, выполняющиеся от их имени, могут получить доступ на чтение, запись, создание или удаление информации".

Иерархия надежных систем, приведенная в Оранжевой Книге, помечает низший уровень безопасности как С, высший как А, промежуточный как B. В класс D попадают системы, оценка которых выявила их несоответствие требованиям всех других классов.

Основные свойствами, характерными для С-систем, являются: наличие подсистемы учета событий, связанных с безопасностью, избирательный контроль доступа. Избирательный контроль заключается в том, что каждый пользователь в отдельности наделяется или лишается привилегий доступа к ресурсам. Уровень С делится на 2 подуровня: С1 и С2. Уровень С2 предусматривает более строгую защиту, чем С1. В соответствии с этим уровнем требуется отслеживание событий, связанных с нарушениями защиты, детальное определение прав и видов доступа к данным, предотвращение случайной доступности данных (очистка освобожденной памяти). На уровне С2 должны присутствовать средства секретного входа, которые позволяют пользователям идентифицировать себя путем ввода уникального идентификатора (ID) входа и пароля перед тем, как им будет разрешен доступ к системе. Избирательный контроль доступа, требуемый на этом уровне, позволяет владельцу ресурса определить, кто имеет доступ к ресурсу и что он может с ним делать. Владелец делает это путем предоставляемых прав доступа пользователю или группе пользователей. Средства учета и наблюдения (auditing) - обеспечивают возможность обнаружить и зафиксировать важные события, связанные с безопасностью, или любые попытки создать, получить доступ или удалить системные ресурсы. Эти средства используют идентификаторы, чтобы зафиксировать того пользователя, который выполняет эти действия. Защита памяти - предохраняет от чтения информации, записанной кем-нибудь в память, после того, как структуры данных будут возвращены ОС. Память инициализируется перед тем, как повторно используется.

Требования уровней В и А гораздо строже и редко предъявляются к массово используемым продуктам.

Различные коммерческие структуры (например, банки) особо выделяют необходимость аудита, службы, соответствующей рекомендации С2. Любая деятельность, связанная с безопасностью, может быть отслежена и тем самым учтена. Это как раз то, что требует С2, и то, что обычно нужно банкам. Однако, коммерческие пользователи, как правило, не хотят расплачиваться производительностью за повышенный уровень безопасности. Уровень безопасности А занимает своими управляющими механизмами до 90% времени компьютера. Более безопасные системы не только снижают эффективность, но и существенно ограничивают число доступных прикладных пакетов, которые соответствующим образом могут выполняться в подобной системе. Например, для ОС Solaris (версия UNIX) есть несколько тысяч приложений, а для его аналога В-уровня - только сотня.

Операционные системы, которые сертифицировались в соответствии с требованиями Оранжевой книги, тестировались как локальные операционные системы, с отключенными сетевыми функциями. Для сетевых ОС предусмотрена сертификация по так называемой Красной книге, в которой критерии С2 конкретизируются по отношению к системам, работающим в сети. Таким образом, нет никаких формальных гарантий, что ОС, сертифицированные по Оранжевой книге, надежно защищают информацию и при работе в сети. Однако это не означает, что такие ОС не могут быть использованы для построения безопасных сетей.

К настоящему времени WindowsNT 3.51 прошла сертификацию по уровню С2 Оранжевой книги. Тестирование выполнялось с отключенными сетевыми функциями. Серверная ОС NetWare прошла сертификацию с учетом требований Красной книги (понятно, что как автономная операционная система она в принципе не может функционировать).

Отдавая должное наличию сертификата у того или иного продукта, не стоит все же преувеличивать важность этого факта, особенно в области безопасности. Сертификация вовсе не означает, что данный продукт никогда не сможет быть взломан; она просто говорит о том, что при использовании продукта, сертифицированного авторитетной организацией, риск может быть значительно уменьшен.

Сертификация в области безопасности всегда связана с тестированием продукта для вполне определенного и наиболее часто встречающегося набора угроз и атак. А так как человечество постоянно изобретает все новые и новые способы взлома информационных систем, то даже те ограниченные гарантии, которые были даны системе в момент сертификации, постепенно теряют свое значение.

Кроме того, необходимо учитывать, что процедура сертификации продолжается примерно 2 года, и каждая новая версия должна заново проходить эту процедуру.

Похожие работы

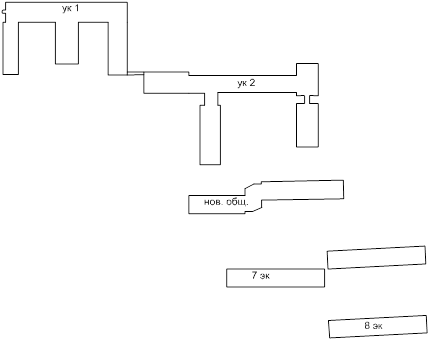

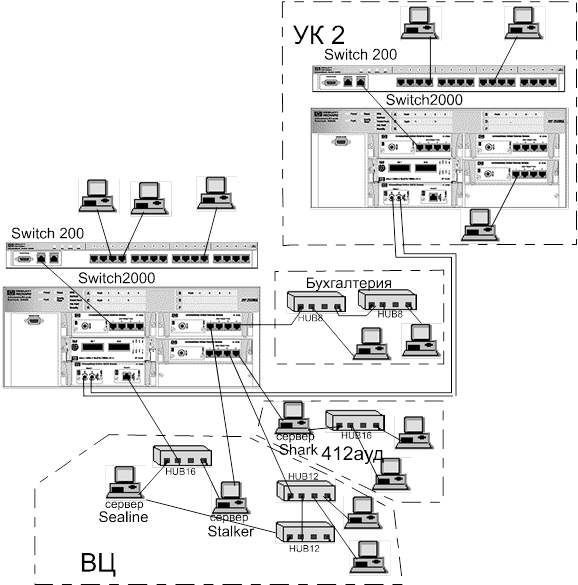

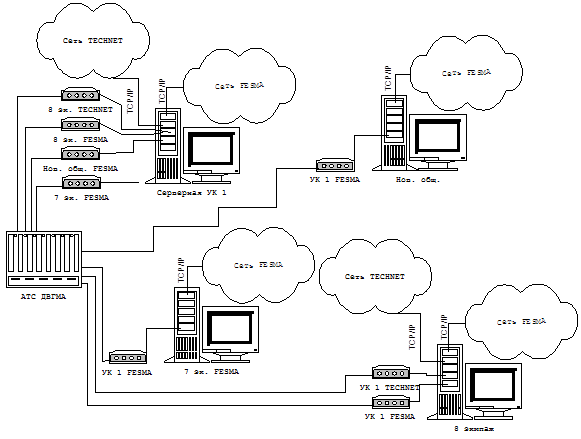

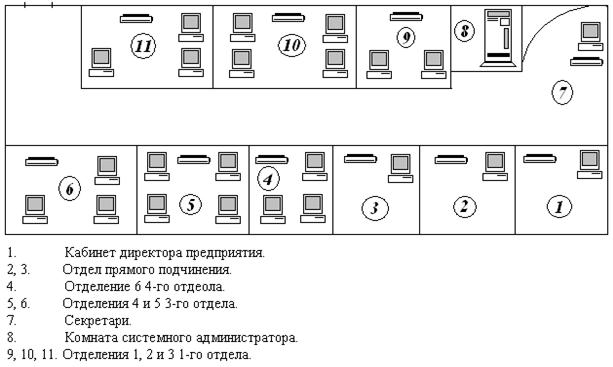

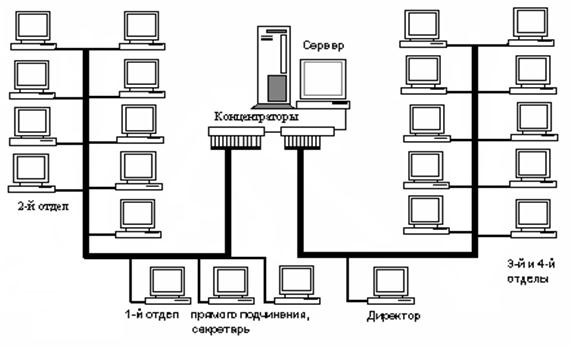

... ; 100Base-TX. Для выполнения задач корпоративной сети, локальная сеть радиоспециальности требует подключения к остальным корпусам ДВГМА. В процессе информационного обследования выявилась необходимость подключения к корпоративной сети Академии дополнительно 7экипажа и нового общежития (рис. 1). Рис. 1. Руководствуясь принципами построения сети в УК-1 и УК-2 необходимо осуществить на две ...

... в основу методики и выведена формула для получения количественной оценки уровня защищенности, обеспечиваемого СЗИ. 4. Применение методики определения уровня защищенности и обоснования эффективности средстВ защиты КИС 4.1 Описание защищаемой корпоративной системы Разработанная нами методика позволяет оценить уровень защищенности КИС при определенном наборе средств СЗИ и, соответственно ...

... Server. Установка Windows 2000 Advanced Server завершена, и Вы вошли в систему под учетной записью Administrator. [11] 5.5.3. Управление в среде Windows 2000 Advanced Server После успешной установки Windows 2000 Server выполняется настройка пользователей. Основным элементом централизованного администрирования в Windows 2000 Server является домен. Домен - это группа серверов, работающих под ...

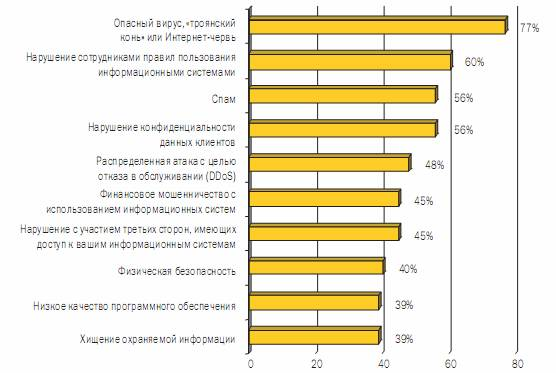

... сети также стоит использовать виртуальные каналы сетей пакетной коммутации. Основные достоинства такого подхода - универсальность, гибкость, безопасность 4. Обеспечение безопасности в корпоративных сетях В результате изучения структуры информационных сетей (ИС) и технологии обработки данных разрабатывается концепция информационной безопасности ИС предложенная в работе профессора Х.А. ...

0 комментариев