Навигация

Разработка контракта с интегратором

10.4.4. Разработка контракта с интегратором

После выбора интегратора и его предложений, необходимо разработать и согласовать с ним контракт. В контракте приводятся взаимные обязательства между фирмой-интегратором и вашим предприятием. Контракт устанавливает и определяет детали гарантий, обслуживания, оплаты, лицензирования продуктов, определяет права собственности и условия поставок. Контракт - это своего рода "страховой полис" вашей сети. Если на его разработку и согласование требуется 6 недель - потратьте эти 6 недель, так как это лучше, чем после установки сети обнаружить, что в контракте не оговорены обсуждавшиеся проблемы.

Контракт формализует предложения интегратора. В нем юридически устанавливаются термины для приемки оборудования и программного обеспечения, оговариваются виды обслуживания, документации, сроки внедрения сети, создания проекта сети и ее реализации, цены и порядок тестирования.

Рассмотрим некоторые типовые пункты контракта.

Сетевое оборудование, системное программное обеспечение и приложения. В контракте перечисляются количество и характеристики сетевого и коммуникационного оборудования, которое должно быть установлено. Контракт фиксирует условия окружающей среды в офисах, где будет установлено оборудование, включая требования к температуре, влажности, и требования к электрическим параметрам. В контракт также включается кабельная система.

Контракт включает лицензионные соглашения на системное программное обеспечение и приложения, которые будут использоваться. Следует включить в контракт условия взаимодействия при возникновении проблем с программным обеспечением, так как здесь всегда имеется большое количество поставщиков и разработчиков. Если вам нужен исходный код, это условие нужно записать в контракт.

Обслуживание. Если вы хотите, чтобы обслуживание сети производилось фирмой-интегратором, это должно быть зафиксировано в контракте, включая количество технических специалистов, обслуживающих сеть на вашем предприятии, и гарантированное время обслуживания. Обсуждению подлежит и следующий вопрос: относится ли контракт на обслуживание и к обслуживанию сетевой аппаратуры, коммуникационных средств, системного программного обеспечения и приложений.

План поэтапного внедрения. Включите в контракт сроки поэтапного внедрения. Как распределены сроки внутри каждого этапа внедрения? Что произойдет, если намеченный план не будет выполнен?

Документация. Контракт должен определять состав документации. Она должна включать в себя описание работ в виде схемы логической сети, включая месторасположения таких основных компонентов, как маршрутизаторы и мосты. Она должна включать также документацию о программно-аппаратных средствах третьих сторон. Будет ли осуществляться интеграторами бесплатное исправление документации, если во время инсталляции произойдут какие-либо изменения? Определите стоимость внесения поправок после этого периода.

Реализация. Контракт описывает технические спецификации проекта сети. Он должен содержать информацию о том, какие компоненты будут связаны и каким образом. Следует основывать эту часть контракта на технических аспектах предложений интегратора. Контракт может определять, что интегратор должен гарантировать определенное время ответа (время реакции системы), возможность наращивания и, если это необходимо, совместимость с некоторыми наиболее важными приложениями. Например, вы можете захотеть, чтобы, если потребуется, сеть могла работать со старыми DEC'овскими миникомпьютерами. В контракте должно быть также указано, кто со стороны интеграторов является главным руководителем работ по установке вашей сети.

Тестирование. Инсталляционные и приемочные испытания являются очень важными, но часто слишком поверхностными элементами периода анализа требований и заключения контракта. Инсталляционные испытания являются основными, они гарантируют, что сетевые компоненты работают по отдельности и все вместе. Они обычно выполняются небольшой группой людей, использующих пилотный вариант сети. Приемочные испытания гарантируют, что система, построенная интеграторами, отвечает всем техническим и бизнес-требованиям. Опишите в контракте сроки инсталляционных и приемочных испытаний:

Стоимость. Контракт определяет стоимость, сроки согласований стоимости и сроки оплаты. После подписания контракта стоимость может измениться, если вы потребуете дополнительных работ. Понятно, что вами может быть упущен ключевой элемент, или может потребоваться подправить концепцию. Оставьте себе путь для внесения изменений во время процесса планирования либо в план вашей сети, либо в контракт. Что касается сроков оплаты, то вы можете заплатить интегратору 30% при подписании контракта, 40% - после поставки оборудования и оставшиеся 30% после успешного завершения приемочных испытаний. Запишите все дополнительные (сверхурочные) обязанности в контракт. В контракте следует также указать, намерены ли вы приобретать оборудование для инсталляции у других, отличных от вашего интегратора, фирм.

топологии

Термин "интрасеть" (или intranet) вошел в моду. И хотя о точном его определении - технология передачи данных, документооборота или что-то другое - еще можно поспорить, популярность интрасетей уже давно не вызывает сомнений. Пристальный интерес пользователей к решениям для интрасетей, в свою очередь, повлиял на развитие рынка телекоммуникационного оборудования.

Эту тенденцию можно проследить на примере семейства мостов/маршрутизаторов LAN RANger от RAD Data Communications. Устройства LAN RANger изначально были рассчитаны на территориально-распределенные корпоративные сети среднего масштаба. Наиболее распространенным типом топологии таких сетей является иерархическая "звезда" с делением на "центр" и "филиалы". В общем случае "центр" состоит из нескольких объединенных магистральными каналами узлов, но каждый "филиал" подключается только к одному узлу "центра" (рис. 1). Задача определения оптимальных маршрутов передачи данных целиком решается на "центральных" узлах (если "центр" состоит лишь из одного узла, то единственно возможный маршрут и является оптимальным).

(1x1)

Рисунок 1.

Типичная топология территориально-распределенной корпоративной сети среднего масштаба: иерархическая "звезда" с делением на "центр" и "филиалы"

На первом этапе в семейство LAN RANger входили лишь элементарные мосты: MBE-RAS, TRE-RAS - серверы удаленного доступа (до 8 синхронных/асинхронных портов); MBE-8, TRE-8 - мосты для подключения локальных сетей (ЛС) филиалов; MBE-1 - мост для подключения отдельных рабочих станций. Выбор технологии коммутации кадров ЛС был обусловлен тем, что она не накладывала ограничений на выбор протоколов верхних уровней (интрасети тогда еще не получили широкого распространения)

Рост популярности интрасетей привел к появлению устройств LAN RANger, имеющих расширенные функциональные возможности. Они применяются для маршрутизации захвативших лидерство протоколов IP и IPX, а для интеграции ЛС с помощью иных протоколов по-прежнему могут быть использованы простейшие мосты. Такая модификация позволила существенно повысить конкурентоспособность семейства, сохранив, что немаловажно, изначально низкую стоимость оборудования.

Интрасети позволяют не только эффективно решать корпоративные задачи, но и предоставлять пользователям корпоративных сетей непосредственный доступ к необъятным информационным ресурсам Internet. Всемирная сеть имеет неоспоримые преимущества - быстрая связь с зарубежными партнерами, продажи через Inetnet-магазины, возможность оперативного получения последних версий ПО, поиск документации по интересующей тематике и др. Однако в ней таится и существенный недостаток: при подключении к Internet внутриведомственные сети теоретически становятся доступными для всех пользователей Internet, которых можно условно разделить на четыре группы:

добропорядочные пользователи, способные забраться в вашу корпоративную сеть разве что по ошибке; хакеры-любители, либо набирающиеся опыта работы в Internet с помощью попытки обойти защитные механизмы, либо просто привлеченные запретным плодом. Не надейтесь, что "любители" не станут перебирать все возможные лазейки: главная сила этой группы - многочисленность; хакеры-профессионалы, предлагающие свои услуги, например, для ведения промышленного шпионажа; откровенно криминальные структуры.Системным администраторам и раньше приходилось сталкиваться с проблемами обеспечения безопасности. Для блокирования данных давно и активно используются битовые маски. Например, для передачи по сети, работающей по протоколу IP, данные должны быть упакованы в пакеты, каждый из которых снабжается адресами отправителя и получателя, а также дополнительной служебной информацией. Таким образом, разрешая/запрещая определенные комбинации битов в маске, можно поставить обмен данными под довольно жесткий контроль.

Фильтрация до сих пор служит верой и правдой для разграничения доступа и оптимизации нагрузки каналов связи. Однако из-за широкой доступности программ (в том числе предназначенных для отладки работы сетей), позволяющих "подделывать" адреса и служебные поля IP-пакетов, фильтрация перестала быть эффективным средством обеспечения безопасности доступа в ведомственную сеть.

Чтобы исключить возможность подбора заветного адреса, между ЛС и Internet можно установить брандмауэр, который возьмет на себя функции посредника. В этом случае процесс обмена данными между ЛС и удаленными абонентами состоит из трех этапов:

удаленный абонент посылает запрос брандмауэру; убедившись, что абонент является тем, за кого себя выдает, и что ему разрешен доступ к запрошенной информации, брандмауэр запрашивает из ЛС требуемые данные; полученные из ЛС данные брандмауэр отсылает удаленному пользователю, подставляя в поле адреса отправителя свой адрес.Таким образом, в рассмотренном случае брандмауэр выступает в качестве сервера для подключенных к Internet удаленных абонентов и в качестве клиента для ресурсов ЛС. Одним из примеров реализации подобной системы может служить компьютер с установленным на нем специальным ПО. Как правило, такое ПО позволяет определить не только список допустимых адресов, но и виды услуг, предоставляемых прикладными программами удаленным пользователям. Соответственно, появляется возможность исключить доступ к некоторым ресурсам ЛС через Internet.

Брандмауэры, в отличие от фильтров, могут руководствоваться довольно сложной системой правил разграничения доступа удаленных пользователей. Однако фильтры имеют значительно более высокую производительность. Это привело к появлению нового типа устройств, сочетающих в себе преимущества рассмотренных решений. Компромисс между требованиями к скорости обработки данных и функциональностью позволяет существенно снизить цену оборудования.

Одним из представителей таких устройств является WEB RANger фирмы RAD Data Communications. Ряд функций WEB RANger был включен и в мосты/маршрутизаторы семейства LAN RANger. Роль этих брандмауэров сводится лишь к блокированию запросов к ресурсам, недоступных для удаленных абонентов. Обработка же разрешенных запросов выполняется непосредственно серверами корпоративной сети.

Было бы ошибкой считать, что WEB RANger или какое-либо иное решение способно обеспечить 100-процентную защиту корпоративной сети от взлома. Специалисты по компьютерной безопасности сходятся во мнении, что существующие реализации протоколов TCP/IP оставляют слишком много лазеек для вторжения извне. Однако многоуровневая защита позволяет практически исключить угрозу взлома защиты хакерами-любителями и существенно усложнить жизнь их более профессиональным "коллегам". Поэтому использование продуктов типа WEB RANger в качестве первой линии обороны интрасети от нежелательных посетителей не только целесообразно, но и крайне желательно даже для корпоративных сетей с полноценными серверами-брандмауэрами.

Наиболее логичным сценарием дальнейшего развития интрасетей представляется их расширение до сетей extranet. "Филиалы" по-прежнему обмениваются данными преимущественно с "центром", но подключенным к Internet предприятиям среднего размера выгоднее использовать услуги Internet-провайдеров, нежели организовывать и обслуживать собственные каналы.

Конечно, совсем без таких каналов не обойтись - передаваемую через Internet информацию легко перехватить, а механизмы криптографической защиты зачастую становятся государственной тайной, как только начинают обеспечивать достаточно надежный уровень безопасности. Поэтому можно ожидать, что в ближайшем будущем extranet-сети унаследуют все ту же широко распространенную звездообразную топологию (рис. 2): центральные узлы будут объединяться выделенными магистральными каналами друг с другом и с наиболее важными "филиалами", а остальные "филиалы" и отдельные удаленные пользователи будут подключаться к центральной интрасети через Internet.

(1x1)

Рисунок 2.

Один из вариантов топологии сети extranet, в которой для ограничения доступа удаленных пользователей к центральной интрасети используется брандмауэр WEB RANger фирмы RAD

1. Введение. В чем состоит планирование сети......................................... 1

1.1. Многослойное представление корпоративной сети.................................................. 3

1.2. Стратегические проблемы построения транспортной системы корпоративной сети 4

1.2.1. Создание транспортной инфраструктуры с масштабируемой производительностью для сложных локальных сетей................................................................................................ 5

1.2.2.Предоставление индивидуального качества обслуживания для различных типов трафика и различных приложений в локальных сетях................................................................... 7

1.2.3. Выбор технологии магистрали для крупных локальных сетей предприятия 14

1.3. Стратегические проблемы выбора сетевой операционной системы и СУБД...... 17

1.4. Стратегические проблемы создания корпоративных приложений....................... 18

1.5. Защита корпоративной информации при использовании публичных глобальных сетей (в том числе и Internet).............................................................................................................................. 18

1.6. Создание интегрированной системы управления.................................................... 21

1.7. Планирование этапов и способов внедрения новых технологий в существующие сети 22

1.8. Выбор интеграторов, производителей и поставщиков программных и аппаратных продуктов, провайдеров услуг территориальных сетей..................................................................... 22

1.9. Обучение и набор персонала...................................................................................... 23

2. Главные тенденции развития локальных сетей................................ 24

2.1. Обеспечение иерархии скоростей и качества обслуживания................................. 24

2.1.1. От Ethernet к Fast и Gigabit Ethernet.................................................................... 25

2.5. Выбор технологии для построения магистрали крупной локальной сети............ 36

2.6. Перспективы развития кабельных систем................................................................ 42

4. Стратегии защиты данных.................................................................................. 45

4.1. Комплексный подход - необходимое условие надежной защиты корпоративной сети 45

4.2. Усугубление проблем безопасности при удаленном доступе. Защитные экраны - firewall'ы и proxy-серверы................................................................................................................................. 46

4.3. Использование сертификатов для аутентификации массовых пользователей при ведении бизнеса через Internetи другие публичные сети............................................................................ 48

4.4. Технологии защищенного канала.............................................................................. 50

4.5. Правовая регламентация деятельности в области защиты информации............... 52

4.6. Продукты, сертифицированные для использования в России............................... 54

6. Борьба сетевых операционных систем за корпоративный рынок 57

6.1. Что такое сетевая операционная система.................................................................. 57

6.2. Критерии выбора корпоративной ОС....................................................................... 59

6.3. Тенденции рынка сетевых ОС.................................................................................... 67

7. Влияние Internet на мир корпоративных сетей................................ 73

7.1. Транспорт Internet приспосабливается к новым требованиям................................ 74

7.2. Internet-провайдинг. Типовые услуги....................................................................... 77

8. Системы хранения и поиска данных.......................................................... 83

8.1. Новые веяния в области серверов реляционных баз данных................................. 84

8.2. Склады данных и системы оперативной аналитической обработки................... 112

9. Разновидности и архитектуры информационных приложений 118

9.1. Обзор рынка готовых информационных приложений.......................................... 118

9.2. Инструментальные средства создания пилотных версий приложений и разработки их законченных вариантов........................................................................................................................... 120

9.3. Обзор применяемых архитектур современных информационных приложений 123

9.4. Проблемы проектирования и разработки приложений......................................... 133

10. Проектирование корпоративных сетей................................................ 137

10.1. Особенности проектирования корпоративных сетей.......................................... 137

10.2. Этапы проектирования корпоративных сетей..................................................... 141

10.3. Средства анализа и оптимизации сетей................................................................ 157

10.4. Взаимодействие с сетевыми интеграторами......................................................... 160

Похожие работы

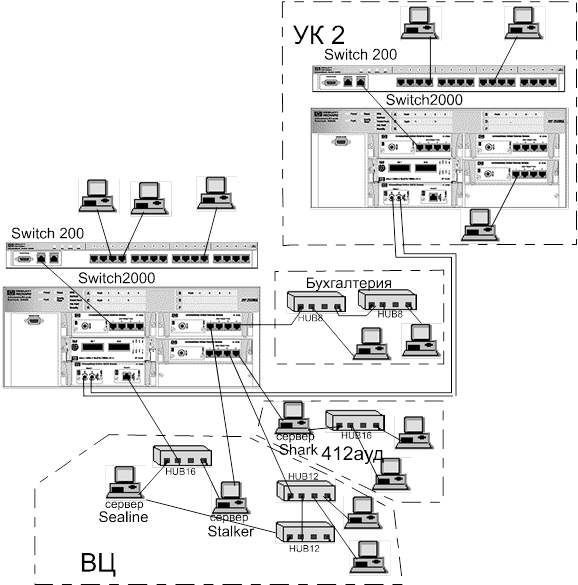

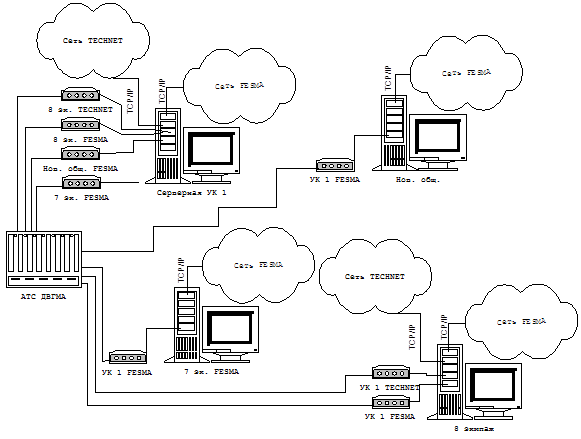

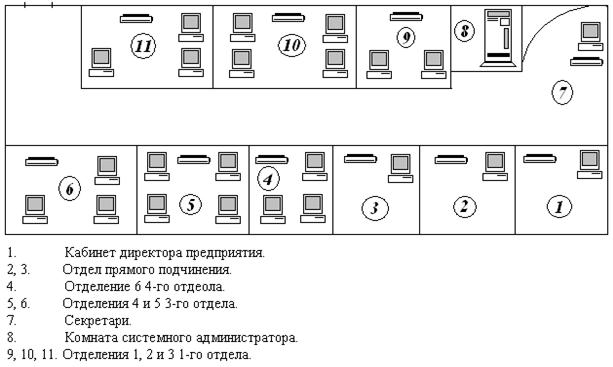

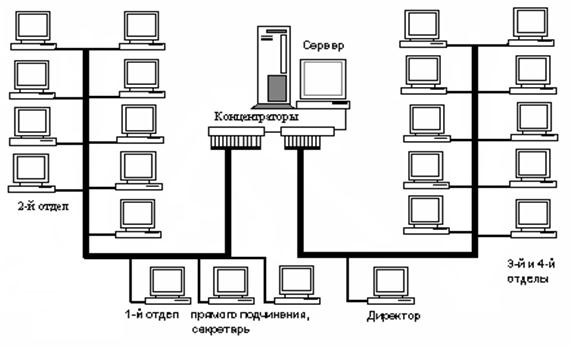

... ; 100Base-TX. Для выполнения задач корпоративной сети, локальная сеть радиоспециальности требует подключения к остальным корпусам ДВГМА. В процессе информационного обследования выявилась необходимость подключения к корпоративной сети Академии дополнительно 7экипажа и нового общежития (рис. 1). Рис. 1. Руководствуясь принципами построения сети в УК-1 и УК-2 необходимо осуществить на две ...

... в основу методики и выведена формула для получения количественной оценки уровня защищенности, обеспечиваемого СЗИ. 4. Применение методики определения уровня защищенности и обоснования эффективности средстВ защиты КИС 4.1 Описание защищаемой корпоративной системы Разработанная нами методика позволяет оценить уровень защищенности КИС при определенном наборе средств СЗИ и, соответственно ...

... Server. Установка Windows 2000 Advanced Server завершена, и Вы вошли в систему под учетной записью Administrator. [11] 5.5.3. Управление в среде Windows 2000 Advanced Server После успешной установки Windows 2000 Server выполняется настройка пользователей. Основным элементом централизованного администрирования в Windows 2000 Server является домен. Домен - это группа серверов, работающих под ...

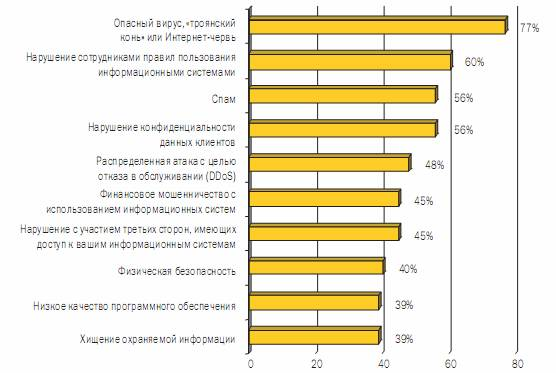

... сети также стоит использовать виртуальные каналы сетей пакетной коммутации. Основные достоинства такого подхода - универсальность, гибкость, безопасность 4. Обеспечение безопасности в корпоративных сетях В результате изучения структуры информационных сетей (ИС) и технологии обработки данных разрабатывается концепция информационной безопасности ИС предложенная в работе профессора Х.А. ...

0 комментариев