Навигация

Возникновение и история развития проблемы защиты информации

2.2 Возникновение и история развития проблемы защиты информации

Проблема защиты информации, вообще говоря, имеет многовековую историю. Ведь даже наскальные рисунки (не говоря уже о древних рукописях) есть не что иное, как попытка сохранить информацию о реалиях объективного мира. Применение же специальных мер в целях сохранения информации в тайне практиковалось еще в древние времена: достоверно, например, известно, что выдающийся политический деятель и полководец Древнего Рима Цезарь использовал для этих целей криптографическое преобразование текстов сообщений (вошедшее в историю под названием шифра Цезаря), хотя по современным представлениям весьма примитивное.

Но поскольку здесь рассматриваются вопросы защиты информации в автоматизированных системах ее обработки, то и ретроспективный анализ их происхождения и развития будем производить на глубину реального существования этих систем. В ведущих, с точки зрения информатизации, странах (прежде всего США) рассматриваемая проблема находится в центре внимания специалистов и интенсивно разрабатывается уже более 30 лет. Достаточно красноречивым свидетельством этого внимания может служить тот факт, что число публикаций по различным аспектам защиты информации только в открытой печати исчисляется многими тысячами, причем среди них многие десятки - это публикации монографического характера. Издаются специальные журналы, регулярно проводятся конференции, соответствующие дисциплины включены в учебные планы всех вузов, готовящих специалистов по вычислительной технике и ее использованию.

Прежде всего, специалисты единодушны в оценке чрезвычайной важности проблемы защиты, причем в подтверждение приводятся многочисленные конкретные факты злоумышленных действий над информацией, находящейся в КИС. Последствия таких действий нередко были достаточно тяжелы.

Под воздействием указанных выше фактов и в связи с расширяющейся открытостью, в последние годы резко возрос интерес к проблеме защиты информации в КИС, а соответствующие работы ведутся широким фронтом и с растущей интенсификацией. Свидетельством сказанному служат следующие факты:

1. Непрерывно растет число публикаций в открытой печати, среди которых имеются достаточно серьезные монографии.

2. Регулярно проводятся специальные конференции и семинары.

3. Издаются специализированные журналы.

4. Организована регулярная подготовка, повышение и оценка уровня квалификации (сертификация) профессиональных специалистов по защите информации.

Основой научно-методологического базиса, создающего объективные предпосылки для решения всей совокупности задач защиты информации на регулярной основе является так называемый системно-концептуальный подход, характерные особенности которого состоят в следующем:

1. Полный учет особенностей существующих и перспективных концепций построения, организации и обеспечения функционирования КИС.

2. Системный учет всей совокупности потенциально возможных дестабилизирующих факторов, влияющих на защищенность информации.

3. Наиболее полный учет имеющихся и перспективных возможностей (способов, методов, средств)защиты информации.

4. Разработка унифицированных подходов к формированию перечня, способов, методов и средств решения задач защиты.

Рассмотрим теперь развитие методологических подходов к организации и обеспечению защиты информации.

Естественно, что за истекшее после возникновения проблемы время существенно изменилось как представление о ее сущности, так и методологические подходы к решению. Указанные изменения происходили постепенно и непрерывно, поэтому всякая периодизация этого процесса в значительной мере будет носить искусственный характер. Тем не менее относительно подходов к защите информации весь период активных работ по рассматриваемой проблеме довольно четко делится на три этапа, которые условно можно назвать начальным, развитым и комплексным.

Начальный этап защиты характеризовался тем, что под защитой информации (защитой информации содержащей сведения составляющие тайну) понималось предупреждение несанкционированного ее получения лицами или процессами (задачами), не имеющими на это полномочий, и для этого использовались формальные (т.е. функционирующие без участия человека) средства. Наиболее распространенными механизмами защиты были проверки по паролю прав на доступ к КИС (цель - предупредить доступ незарегистрированных пользователей) и разграничение доступа к массивам (базам) данных (цель - предупредить доступ зарегистрированных пользователей к данным, находящимся за пределами их полномочий).

Проверка прав на доступ по паролю заключалась в том, что каждому зарегистрированному пользователю предоставлялся персональный пароль (некоторый набор символов из вполне определенного алфавита), все пароли хранились в защищенной области ЗУ, доступ пользователя к КИС разрешался только тогда, когда предъявленный им пароль совпадал с хранящимся в ЗУ. Основное достоинство данного механизма в его простоте, основной недостаток - низкая надежность: короткие пароли можно разгадать простым перебором возможных комбинаций, длинные - трудно запоминать; кроме того, искусный злоумышленник при определенных усилиях проникал в ту область ЗУ, в которой хранились эталонные пароли. В целях повышения надежности проверки прав разработаны следующие меры: увеличение длины алфавита, из которого формировались пароли; использование нескольких паролей; шифрование эталонных паролей и др.

Разграничение доступа к массивам (базам) данных осуществлялось несколькими способами: разделением массивов (баз) на зоны по степени секретности с предоставлением каждому пользователю соответствующего уровня доступа; по выдаваемым пользователям мандатам, в которых указывались идентификаторы тех элементов массивов (баз) данных, к которым им разрешался доступ; по специально составленной матрице полномочий, по строкам которой размещались идентификаторы пользователей, по столбцам - идентификаторы элементов массивов (баз) данных, а на пересечении строк и столбцов- условное обозначение прав соответствующего пользователя относительно соответствующего элемента данных (доступ запрещен, разрешено читать, записывать, то и другое и т.п.). Механизмы разграничения доступа оказались достаточно эффективными и настолько необходимыми, что в той или иной модификации используются до настоящего времени, и будут использоваться и в будущем.

Рассмотренные механизмы защиты реализовывались с помощью специальных программ, которые выполняли свои функции под управлением операционной системы защищаемой ЭВМ. Но для обеспечения эффективного их функционирования необходимы специальные организационные мероприятия: генерирование и распределение паролей, внесение эталонных паролей в ЗУ ЭВМ, формирование и ведение реквизитов разграничения доступа, общая организация защиты и др.

Общая оценка механизмов начального этапа защиты сводится к тому, что они обеспечили определенный уровень защиты, однако проблему в целом не решили, поскольку опытные злоумышленники находили способы и пути их преодоления.

Наиболее серьезной попыткой решения проблем защиты информации на принципиальных подходах первого этапа была программа разработки так называемой системы безопасности ресурса (СВР), выполнявшаяся по заданию одного из военных ведомств США. В соответствии с заданием СВР должна была представлять собою операционную систему для используемых ЭВМ, содержащую такие механизмы, которые обеспечивали бы высоконадежную защиту обрабатываемой информации от несанкционированного доступа в злоумышленных целях.

Основными механизмами защиты стали рассмотренное выше опознавание пользователей и разграничение доступа. В качестве обеспечивающих предусматривались механизмы контроля защиты и регистрации фактов несанкционированных действий.

Для того времени СВР была наиболее мошной системой защиты. Для ее проверки была создана специальная комиссия, которая испытывала ее в течение нескольких дней путем попыток несанкционированного проникновения к защищенной информации. Результаты проверки для СВР были неутешительны: значительное число попыток несанкционированного проникновения оказалось успешным, причем ряд этих проникновений не был обнаружен механизмами контроля и зафиксирован механизмами регистрации. В итоге заказывающее ведомство отказалось от практического применения СВР в своей работе.

Второй этап назван этапом развитой защиты, причем эта развитость определяется тремя характеристиками:

1. Постепенное осознание необходимости комплексирования целей защиты. Первым итогом на этом пути стало совместное решение задач обеспечения целостности информации и предупреждения несанкционированного ее получения.

2. Расширение арсенала используемых средств защиты, причем как по их количеству, так и по разнообразию. Повсеместное распространение получило комплексное применение технических, программных и организационных средств. Широко стала практиковаться защита информации путем криптографического ее преобразования. В целях регулирования правил защиты в ведущих странах установленным порядком стали приниматься специальные законодательные акты.

3. Все применяемые средства зашиты в КИС все более целенаправленно стали объединяться в функциональные самостоятельные системы (подсистемы) защиты.

Для иллюстрации размаха работ на втором этапе скажем, что только для решения задачи опознавания пользователей разрабатывались методы и средства, основанные на следующих признаках:

1. Традиционные пароли, но по усложненным процедурам.

2. Голос человека, поскольку он - индивидуальная характеристика.

3. Отпечатки пальцев, индивидуальность которых общеизвестна.

4. Геометрия руки, причем доказано, что по длине четырех пальцев руки человека можно опознать его с высокой степенью надежности.

5. Рисунок сетчатки глаза, который тоже является индивидуальной характеристикой человека.

6. Личная подпись человека, причем идентифицируемыми характеристиками служит графика написания букв, динамика подписи и давление пишущего инструмента.

7. Фотография человека.

В последнее время для рассматриваемых целей широко используются персональные карточки, содержащие идентифицирующую информацию, необходимую и достаточную для надежного опознавания человека.

Таким образом, второй этап может быть охарактеризован весьма интенсивными поисками, разработкой и реализацией способов, методов и средств защиты.

Третий этап назван этапом комплексной защиты, он приходит на смену второму, поэтому это этап будущего. Характерная его особенность заключается в попытках аналитико-синтетической обработки данных всего имеющегося опыта теоретических исследований и практического решения задач защиты и формирования на этой основе научно-методологического базиса защиты информации. Иными словами, основная задача третьего этапа - перевод всего дела защиты информации на строгую научную основу.

К настоящему времени в плане решения названной задачи уже разработаны основы целостной теории защиты информации, формирование этих основ может быть принято за начало третьего этапа в развитии методологии защиты.

Основные выводы, вытекающие из основ теории защиты, сводятся к следующему:

1. Защита информации в современных КИС должна быть комплексной как по целям защиты, так и по используемым способам, методам и средствам.

2. В целях создания условий для широкомасштабной оптимизации защиты должен быть разработан и обоснован набор стратегических подходов, полный в смысле учета всех потенциально возможных требований и условий защиты.

3. В целях создания объективных предпосылок для рациональной реализации любого стратегического подхода на регулярной основе должен быть разработан развитой и унифицированный методико-инструментальный базис, обеспечивающий высокоэффективное решение любого набора задач защиты.

4. Все перечисленные выше цели могут быть достигнуты лишь при том условии, что проблемы защиты информации будут решаться в органической взаимосвязи с проблемами информатизации основных сфер жизнедеятельности общества.

2.3 Методы исследования проблем защиты информации

Методологический базис составляют совокупности методов и моделей, необходимых и достаточных для исследований проблемы защиты и решения практических задач соответствующего назначения.

На формирование названных методов большое влияние оказывает тот факт, что процессы защиты информации подвержены сильному влиянию случайных факторов и особенно тех из них, которые связаны с злоумышленными действиями людей - нарушителей защищенности. Те же методы, стройная структура которых сформирована в классической теории систем, разрабатывались применительно к потребностям создания, организации и обеспечения функционирования технических, т.е. в основе своей формальных систем. Адекватность этих методов для удовлетворения указанных потребностей доказана практикой многих десятилетий. Но попытки применения методов классической теории систем к системам того типа, к которому относятся и системы защиты информации, с такой же убедительностью доказали их недостаточность для решения аналогичных задач в данных системах. В силу сказанного в качестве актуальной возникла задача расширения комплекса методов классической теории систем за счет включения в него таких методов, которые позволяют адекватно моделировать процессы, существенно зависящие от воздействия трудно предсказуемых факторов. К настоящему времени названная задача в какой-то мере решена, причем наиболее подходящими для указанных целей оказались методы нечетких множеств, лингвистических переменных (нестрогой математики), неформального оценивания, неформального поиска оптимальных решений.

Ниже в самом общем виде излагается существо названных методов. При этом имеется в виду, что для более детального их изучения читатели будут обращаться к специальным публикациям.

Похожие работы

... (о чем речь пойдет далее). Анализ действующего Уголовного кодекса РФ показывает, что законодатель выделил из всего объема информационных отношений как подлежащие специальной охране отношения, возникающие в области компьютерной информации. В главу о преступлениях в сфере компьютерной информации введены термины и понятия, которых ранее не было не только в уголовно-правовой терминологии, но и в ...

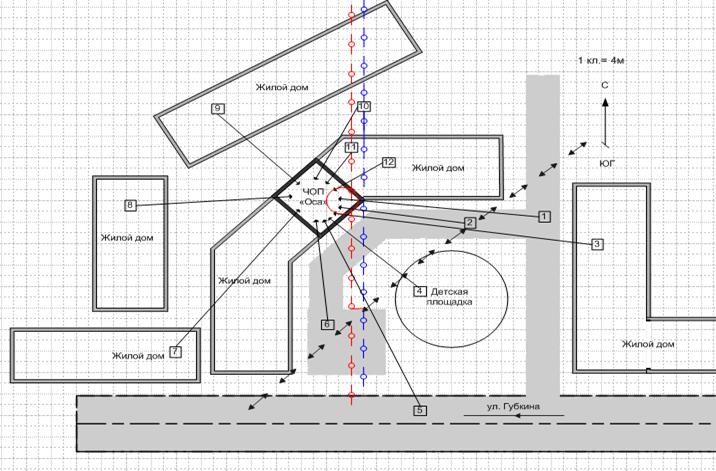

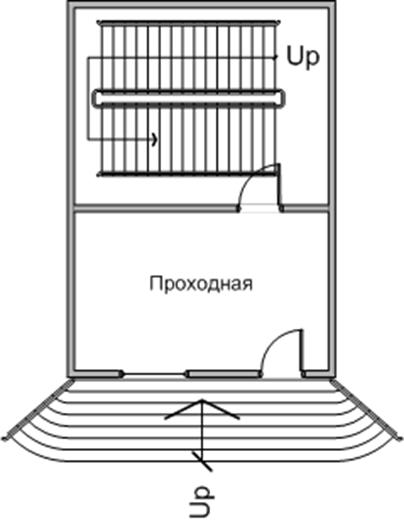

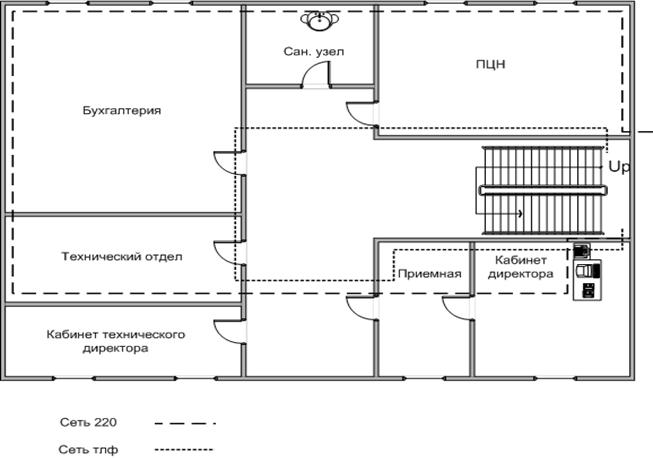

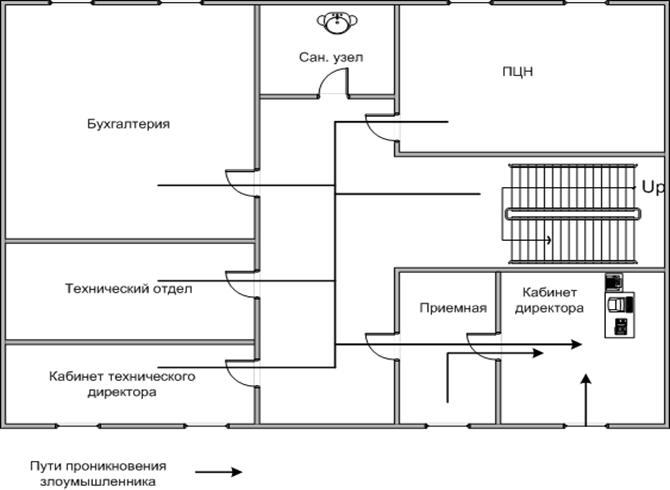

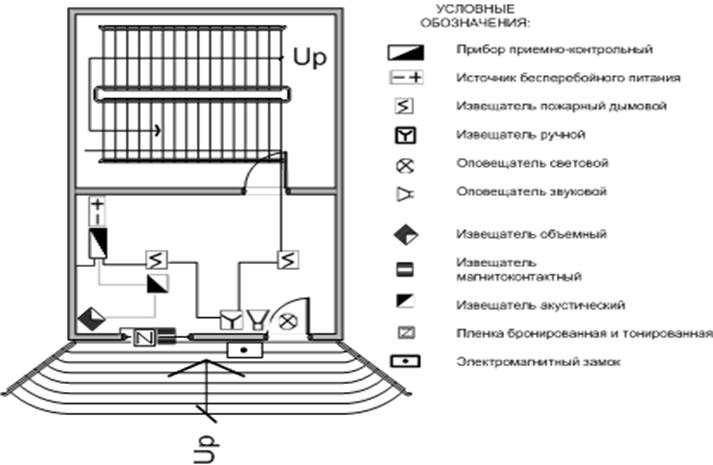

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... техникой всех отраслей человеческой деятельности остро ставит вопрос о технологическом обеспечении информационных систем и технологий. Технологическое обеспечение реализует информационные процессы в автоматизированных системах организационного управления с помощью ЭВМ и других технических средств. Разработка технологического обеспечения требует учета особенностей структуры экономических систем. ...

... питания, уничтожители бумажных документов Заключение Цель курсового исследования достигнута путём реализации поставленных задач. В результате проведённого исследования по теме "Методы защиты информации в телекоммуникационных сетях" можно сделать ряд выводов: Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Они ...

0 комментариев