Навигация

Пути снижения рисков

3.3.2 Пути снижения рисков

• избегать использования общих идентификаторов пользователей вместе с общими паролями;

• выбирать пароли длиной не менее шести знаков;

• соблюдать следующие правила в отношении паролей:

• никому не раскрывать свой пароль;

• убедиться, что никто не наблюдает за вами во время ввода пароля;

• не записывать пароль там, где его может кто-либо может обнаружить;

• выбирать свои собственные пароли;

• изменять устанавливаемые по умолчанию пароли при использовании нового идентификатора пользователя в первый раз;

• перед заменой пароля проверить установки клавиш, таких как Caps Lock и Shift Lock, для того что бы обеспечить правильность знаков;

• использовать простые (т.е. легко запоминаемые) пароли, такие как слова с произвольными орфографическими ошибками;

• включить в состав пароля не менее одного знака, который не является буквой;

• использовать некоторую форму триггера памяти для облегчения вызова пароля;

• периодически менять свой пароль, предпочтительно не реже одного раза в месяц;

• заменить пароль, если есть подозрения в его компрометации.

Не выбирать пароль, который:

• вероятно может быть найден в словаре (особенно слова, ассоциирующиеся с безопасностью, такие как «система», «секрет», «пароль» и т.п.);

• является обычным именем;

• имеет ассоциацию с предыдущим паролем (например, имеет в своем составе наименование или обозначение месяца, если пароль меняется ежемесячно);

• имеет явную ассоциацию с его владельцем (например, номер автомобиля, имя ребенка, название дома, инициалы и т.п.);

• состоит из одной повторяющейся буквы;

Запрещается:

• использовать пароль в скрипте входа в систему или макросе;

• пересылать пароли по электронной почте;

• устанавливать идентификатор пользователя без пароля или с паролем, состоящим из символов пробела;

Администраторы сетей и системные администраторы должны:

• идентифицировать и менять устанавливаемые по умолчанию пароли, когда система запускается в эксплуатацию;

• менять или удалять соответствующие идентификаторы пользователей и/или пароли при перемещении персонала;

• блокировать соответствующие идентификаторы пользователей в случае отсутствия сотрудника в течение длительного времени;

• обеспечить подходящую конфигурацию программного обеспечения управления паролями;

При выборе системного программного обеспечения отдавать предпочтение тем, чей механизм контроля паролей:

• позволяет использовать в паролях как буквы, так и числа;

• требует подтверждения новых паролей (например двойного ввода), чтобы избежать риска неправильного набора;

• вынуждает менять пароль спустя определенное время;

• не позволяет повторного использования паролей (для одного и того же идентификатора пользователя);

• отключает идентификатор пользователя, если пароль неправильно вводится несколько раз (обычно три раза) подряд;

• не выводит на дисплей пароли при их вводе;

• требует, чтобы пароли имели не менее шести знаков;

• хранит пароли в зашифрованном виде;

• защищает таблицу или файл паролей системы от несанкционированного доступа;

• предоставляет средство сброса паролей в случае, когда их забывают, и обеспечивает наблюдение за этим процессом;

Там, где проблемы безопасности особенно важны, рассмотреть возможность:

• использования устройства для генерации нового пароля при каждой необходимости доступа в систему или сеть;

• совместного использования пароля с интеллектуальной карточкой;

• ограничения доступа к идентификаторам пользователей обычными часами работы соответствую щих сотрудников.

3.3.3 Обязательные правила

Пароли должны включать в себя не менее шести знаков; их необходимо держать в секрете (посредством таких мер, как регулярная замена, исключение общих слов и т.п.). Никому не сообщайте свой пароль без явного разрешения руководителя подразделения.

По окончании времени использования информационной системы или при оставлении своего терминала или ПК без присмотра соблюдайте формальные процедуры выхода из работы.

3.4 Управление идентификаторами привилегированных пользователей

Компьютерные системы, от PC LAN до мейнфреймов, обычно различают пользователей посредством User-ID (идентификаторов пользователей). Данный раздел посвящен особым «идентификаторам привилегированных пользователей», дающих привилегированным пользователям право как устанавливать систему, так и впоследствии сопровождать ее. Например, такой ID используется для предоставления или аннулирования доступа в систему или к ее данным, прогонять резервные копии и осуществлять восстановление. Идентификатор привилегированного пользователя по своей природе должен предоставлять возможность доступа последнего ко всем программам и данным в системе, несмотря на их принадлежность и обычные ограничения в области безопасности.

Как следствие, этот очень нужный ID несет риск безопасности в своем праве, если его использование тщательно не контролируется и не отслеживается. Компьютер не может сказать, кто в самом деле пользуется в настоящий момент идентификатором - любой, кто говорит, что он привилегированный пользователь, и знает нужный пароль, и есть привилегированный пользователь. Несанкционированный доступ под идентификатором привилегированного пользователя может быть использован для модификации любых журналов мониторинга, таким образом уничтожая любые улики.

Дополнительная угроза заключается в том, что в аварийной ситуации может понадобиться использование идентификатора привилегированного пользователя для корректировки некоторых ошибок глубоко в системе. Такое использование может осуществить кто-либо другой, а не сам системный администратор, тем самым расширяются возможности несанкционированного использования прав привилегированного пользователя.

Похожие работы

... (о чем речь пойдет далее). Анализ действующего Уголовного кодекса РФ показывает, что законодатель выделил из всего объема информационных отношений как подлежащие специальной охране отношения, возникающие в области компьютерной информации. В главу о преступлениях в сфере компьютерной информации введены термины и понятия, которых ранее не было не только в уголовно-правовой терминологии, но и в ...

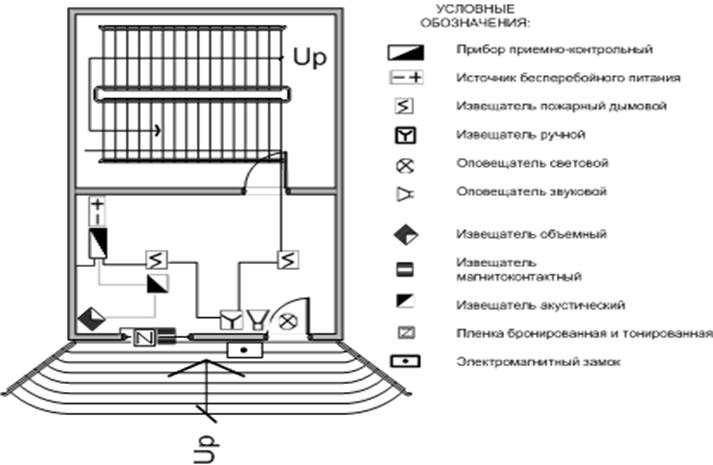

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... техникой всех отраслей человеческой деятельности остро ставит вопрос о технологическом обеспечении информационных систем и технологий. Технологическое обеспечение реализует информационные процессы в автоматизированных системах организационного управления с помощью ЭВМ и других технических средств. Разработка технологического обеспечения требует учета особенностей структуры экономических систем. ...

... питания, уничтожители бумажных документов Заключение Цель курсового исследования достигнута путём реализации поставленных задач. В результате проведённого исследования по теме "Методы защиты информации в телекоммуникационных сетях" можно сделать ряд выводов: Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Они ...

0 комментариев