Навигация

Отражение мер безопасности в должностных инструкциях

1.6.2 Отражение мер безопасности в должностных инструкциях

В должностные инструкции должна быть включена ответственность за соблюдение мер безопасности в соответствии с проводимой в организации политикой информационной безопасности. Сюда входят общие обязанности по реализации или соблюдению политики безопасности, а также особые обязанности по защите конкретных ресурсов или по выполнению конкретных процедур и процессов обеспечения безопасности.

1.6.3 Проверка на благонадежность при приеме на работу

Принимаемые на работу должны подвергаться проверке, если работа связана с доступом к средствам обработки уязвимой информации. При этом необходимо:

представление, по крайней мере, двух положительных характеристик, одна служебная и одна личная;

проверка автобиографических данных на полноту и достоверность; подтверждение образовательной и профессиональной квалификации; проверка идентичности личности, например, паспортных данных;

проверка кредитоспособности при приеме на ответственные должности, например, проверка финансового положения.

1.6.4 Договор о соблюдении конфиденциальности

Пользователи информационными средствами организации должны подписать соответствующее обязательство в отношении конфиденциальности (о неразглашении). Служащие обычно подписывают такое обязательство как часть основных условий приема на работу.

Персонал отделений и сторонние пользователи, не связанные существующим контрактом, содержащим обязательства по соблюдению конфиденциальности, должны обязательно подписать такой договор, прежде чем получить доступ к информационным средствам организации.

Договора о соблюдении конфиденциальности должны пересматриваться в случае изменений условий приема на работу или контрактных условий, особенно когда служащие собираются увольняться или по окончании срока действия контракта.

1.7 Обучение пользователей

Чтобы обеспечить информированность пользователей о существующих угрозах для информационной безопасности и связанных с ними проблемах, а также предоставить им все необходимое для реализации выработанной организацией политики обеспечения безопасности в процессе работы, необходимо планировать и регулярно осуществлять мероприятия по обучению.

Пользователи должны быть обучены процедурам безопасности и правильному использованию информационных средств.

Пользователи должны получить официальное письменное разрешение на доступ с указанием прав и ограничений.

1.7.1 Теоретическое и практическое обучение информационной безопасности

До получения разрешения на доступ к информационным услугам пользователи должны пройти соответствующее обучение в отношении политики и процедур обеспечения безопасности, включая требования безопасности и контроля, а также обучение по правильному использованию информационных средств, например, по процедурам подключения к системе, использованию пакетов прикладных программ.

Примечание. Данные меры необходимы для обеспечения правильного выполнения процедур безопасности и минимизации возможных рисков для конфиденциальности, целостности и доступности данных или услуг, которые могут возникнуть из-за ошибки пользователя.

Такая политика должна применяться в отношении служащих организации и сторонних пользователей.

1.8 Реагирование на инциденты

Информация об инциденте должны быть доведена до руководства как можно быстрее. Это необходимо для того, чтобы сократить ущерб от инцидентов, касающихся проблем безопасности, и сбоев в работе, а также отслеживать такие инциденты и делать соответствующие выводы на будущее.

1.8.1 Доведение информации об инцидентах, касающихся проблем безопасности

Должна быть разработана официальная процедура доведения такой информации совместно с процедурой реагирования на инциденты с указанием действий, которые следует предпринять при получении сообщения об инциденте. Все служащие организации и подрядчики должны владеть процедурой сообщения об инцидентах и обязаны докладывать о таких инцидентах как можно быстрее в соответствующую службу.

Все служащие организации и подрядчики должны быть ознакомлены с процедурами доклада о различного вида инцидентах (нарушение защиты, угроза, уязвимые места защиты или сбои), которые могут повлиять на безопасность ресурсов организации. Они обязаны сообщать о любых обнаруженных или вызывающих подозрение инцидентах как можно быстрее в соответствующую службу. Организация должна создать формальную дисциплинарную процедуру в отношении служащих, чьи действия привели к нарушению безопасности.

1.8.2 Сообщение об уязвимости защиты

Пользователи информационными услугами обязаны фиксировать и сообщать обо всех замеченных или предполагаемых уязвимых местах средств защиты в отношении систем или услуг. Пользователи должны сообщать об этом либо непосредственному руководителю, либо своему поставщику услуги как можно быстрее. Пользователи должны знать, что ни при каких обстоятельствах они не должны предпринимать самостоятельные попытки проверить слабые места, вызывающие подозрение.

Примечание. Это делается в целях их же защиты, поскольку их действия по проверке слабых мест могут быть интерпретированы как потенциальное злоупотребление.

Похожие работы

... (о чем речь пойдет далее). Анализ действующего Уголовного кодекса РФ показывает, что законодатель выделил из всего объема информационных отношений как подлежащие специальной охране отношения, возникающие в области компьютерной информации. В главу о преступлениях в сфере компьютерной информации введены термины и понятия, которых ранее не было не только в уголовно-правовой терминологии, но и в ...

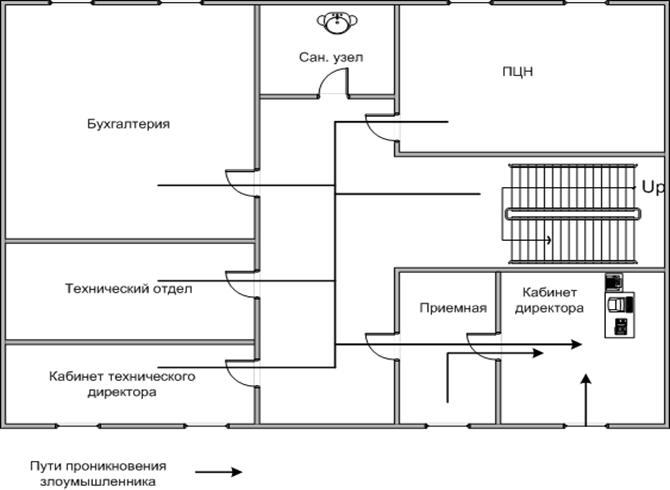

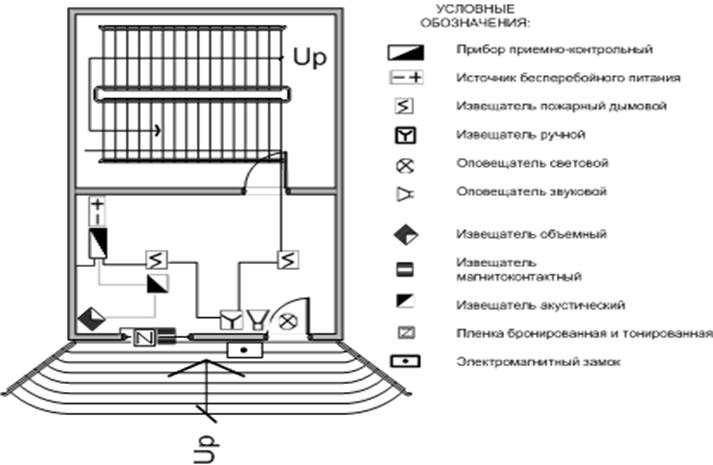

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... техникой всех отраслей человеческой деятельности остро ставит вопрос о технологическом обеспечении информационных систем и технологий. Технологическое обеспечение реализует информационные процессы в автоматизированных системах организационного управления с помощью ЭВМ и других технических средств. Разработка технологического обеспечения требует учета особенностей структуры экономических систем. ...

... питания, уничтожители бумажных документов Заключение Цель курсового исследования достигнута путём реализации поставленных задач. В результате проведённого исследования по теме "Методы защиты информации в телекоммуникационных сетях" можно сделать ряд выводов: Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Они ...

0 комментариев