Навигация

Средства разграничения доступа

2.6.4 Средства разграничения доступа

Представленные здесь средства реализуют модели избирательного (дискреционного) доступа "Dallas Lock»

В комплексе «Dallas Lock» неявно используется атрибуты

R(d) = {Y, N},

Где Y- право полного доступа субъекта к объекту;N - отсутствие права.

В соответствии с этим любому субъекту ставится в соответствие либо список запрещенных объектов, либо список разрешенных объектов.

"Secret Net»

В системе «Secret Net» набор применяемых атрибутов шире:

R(s) = {R, W, X},

где

R - разрешение на чтение;

W - разрешение на модификацию;

X - разрешение на запуск задачи.

"Аккорд»

В СЗИ НДС «Аккорд» набор общих прав доступа:

R(a) = {R, W, C, D, N, V, O, M, E, G, X},

где

R- разрешение на открытие файлов только для чтения;

W - разрешение на открытие файлов только для записи;

С - разрешение на создание файлов на диске;

D - разрешение на удаление файлов;

N - разрешение на переименование файлов;

V- видимость файлов;

О - эмуляция разрешения на запись информации в файл; М - разрешение на создание каталогов на диске; Е - разрешение на удаление каталогов на диске; G - разрешения перехода в каталог; X- разрешение на запуск программ.

3. Управление защитой информации

3.1 Введение

В данном пособии под управлением будем понимать процесс целенаправленного воздействия на объект, осуществляемый для организации его функционирования по заданным правилам.

Основная (опосредованная) цель управления защитой информации - обеспечение реализации потенциальных возможностей информационной системы.

Непосредственная цель управления защитой информации - выработка и реализация своевременных и обоснованных решений, наилучших (оптимальных) с точки зрения реализации потенциальных возможностей системы защиты КИС в конкретных условиях.

Основные свойства и показатели эффективности процессов управления защитой информации:

Устойчивость управления - определяется способностью управлять с заданной эффективностью при активном вмешательстве нарушителя.

Непрерывность управления - возможность постоянно воздействовать на процесс защиты информации.

Скрытность управления защитой информации - определяется способностью воспрепятствовать в выявлении организации управления.

Оперативность управления определяется способностью своевременно и адекватно реагировать на действия злоумышленников и реализовывать управленческие решения к заданному сроку.

Обоснованность управления характеризуется всесторонним учетом условий решения поставленной задачи, применением различных моделей, расчетных и информационных задач, экспертных систем, опыта и любых других факторов, повышающих достоверность исходной информации и принимаемых решений.

Управление системой защиты и осуществление контроля за функционированием КИС - все это составляющие одной задачи - реализации политики безопасности.

Управление защитой информации представляет собой широкомасштабный и многогранный процесс начинающийся с формулирования положений политики безопасности организации и кончая регулярной оценкой защищенности КИС. Далее в настоящем разделе рассмотрены только некоторые составляющие процесса управления защитой информации в КИС.

3.2 Аудит

Аудит представляет собой независимую экспертизу отдельных областей функционирования организации. Различают внешний и внутренний аудит. Внешний аудит - это, как правило, разовое мероприятие, проводимое по инициативе руководства организации. Рекомендуется проводить внешний аудит регулярно. Внутренний аудит представляет собой непрерывную деятельность, которая осуществляется на основании утвержденного плана и в соответствии с правилами изложенными, например в «Положении о внутреннем аудите», подготовка которого осуществляется подразделением внутреннего аудита и утверждается руководством организации. Аудит безопасности информационных систем является одной из составляющих ИТ аудита. Целями проведения аудита безопасности являются:

• анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении ресурсов КИС;

• оценка текущего уровня защищенности КИС;

• локализация узких мест в системе защиты КИС;

• оценка соответствия КИС существующим стандартам в области информационной безопасности;

• выработка рекомендаций по внедрению новых и повышению эффективности существующих механизмов безопасности КИС.

3.2.1 Определение и задачи аудита

Под термином «аудит» КИС понимается системный процесс получения и оценки объективных данных о текущем состоянии КИС, действиях и событиях, происходящих в ней, устанавливающий уровень их соответствия определенному критерию и предоставляющий результаты заказчику.

В настоящее время актуальность аудита резко возросла, это связано с увеличением зависимости организаций от информации и КИС. Рынок насыщен аппаратно-программным обеспечением, многие организации в силу ряда причин (наиболее нейтральная из которых - это моральное старение оборудования и программного обеспечения) видят неадекватность ранее вложенных средств в информационные системы и ищут пути решения этой проблемы. Их может быть два: с одной стороны - это полная замена КИС, что влечет за собой большие капиталовложения, с другой - модернизация КИС. Последний вариант решения этой проблемы - менее дорогостоящий, но открывающий новые проблемы, например, что оставить из имеющихся аппаратно-программных средств, как обеспечить совместимость старых и новых элементов КИС.

Более существенная причина проведения аудита состоит в том, что при модернизации и внедрении новых технологий их потенциал полностью не реализуется. Аудит КИС позволяет добиться максимальной отдачи от средств, инвестируемых в создание и обслуживание КИС.

Кроме того, возросла уязвимость КИС за счет повышения сложности их элементов, увеличения объемов программного обеспечения, появления новых технологий передачи и хранения данных.

Спектр угроз расширился. Это обусловлено следующими причинами:

• передача информации по сетям общего пользования;

• «информационные войны» конкурирующих организаций;

• высокая текучесть кадров с низким уровнем порядочности.

По данным некоторых западных аналитических агентств до 95% попыток несанкционированного доступа к конфиденциальной информации происходит по инициативе бывших сотрудников организации.

Аудит ИБ в информационной системе это процесс сбора сведений, позволяющих установить:

• обеспечивается ли безопасность ресурсов организации (включая данные);

• обеспечиваются ли необходимые параметры целостности и доступности данных;

• достигаются ли цели организации в части эффективности информационных технологий.

Проведение аудита позволит оценить текущую безопасность функционирования КИС, оценить риски, прогнозировать и управлять их влиянием на бизнес процессы организации, корректно и обоснованно подойти к вопросу обеспечения безопасности информационных активов организации, основные из которых:

• идеи;

• знания;

• проекты;

• результаты внутренних обследований.

В настоящее время многие системные интеграторы на телекоммуникационном рынке декларируют поставку полного, законченного решения. К сожалению, в лучшем случае все сводится к проектированию и поставке оборудования и программного обеспечения. Построение информационной инфраструктуры «остается за кадром» и к решению не прилагается. Оговоримся, что в данном случае под информационной инфраструктурой понимается отлаженная система, выполняющая функции обслуживания, контроля, учета, анализа, документирования всех процессов, происходящих в информационной системе.

Все чаще и чаще у клиентов возникают к системным интеграторам, проектным организациям, поставщикам оборудования вопросы следующего содержания:

• Что дальше? (Наличие стратегического плана развития организации, место и роль КИС в этом плане, прогнозирование проблемных ситуаций).

• Соответствует ли наша КИС целям и задачам бизнеса? Не превратился ли бизнес в придаток информационной системы?

• Как оптимизировать инвестиции в КИС?

• Что происходит внутри этого «черного ящика» - КИС организации? Сбои в работе КИС, как выявить и локализовать проблемы?

• Как решаются вопросы безопасности и контроля доступа?

• Подрядные организации провели поставку, монтаж, пусконаладку. Как оценить их работу? Есть ли недостатки, если есть, то какие?

• Когда необходимо провести модернизацию оборудования и ПО? Как обосновать необходимость модернизации?

• Как установить единую систему управления и мониторинга КИС? Какие выгоды она предоставит?

• Руководитель организации, руководитель IT подразделения должны иметь возможность получать достоверную информацию о текущем состоянии КИС в кратчайшие сроки. Возможно ли это?

• Почему все время производится закупка дополнительного оборудования?

• Сотрудники IT подразделения постоянно чему-либо учатся, есть ли в этом необходимость?

• Какие действия предпринимать в случае возникновения внештатной ситуации?

• Какие возникают риски при размещении конфиденциальной информации в КИС организации? Как минимизировать эти риски?

• Как снизить стоимость владения КИС?

• Как оптимально использовать сложившуюся КИС при развитии бизнеса?

На эти и другие подобные вопросы нельзя мгновенно дать однозначный ответ. Только рассматривая все проблемы в целом, взаимосвязи между ними, учитывая нюансы и недостатки, можно получить достоверную, обоснованную информацию. Для этого в консалтинговых компаниях во всем мире существует определенная специфическая услуга - аудит компьютерной информационной системы (КИС).

Подход к проведению аудита КИС, как отдельной самостоятельной услуги, с течением времени упорядочился и стандартизировался. Крупные и средние аудиторские компании образовали ассоциации -союзы профессионалов в области аудита КИС, которые занимаются созданием и сопровождением стандартов аудиторской деятельности в сфере ИТ. Как правило, это закрытые стандарты, тщательно охраняемое ноу-хау.

Однако существует ассоциация - The Information Systems Audit and Control Association & Foundation (ISACA), занимающаяся открытой стандартизацией аудита КИС.

Похожие работы

... (о чем речь пойдет далее). Анализ действующего Уголовного кодекса РФ показывает, что законодатель выделил из всего объема информационных отношений как подлежащие специальной охране отношения, возникающие в области компьютерной информации. В главу о преступлениях в сфере компьютерной информации введены термины и понятия, которых ранее не было не только в уголовно-правовой терминологии, но и в ...

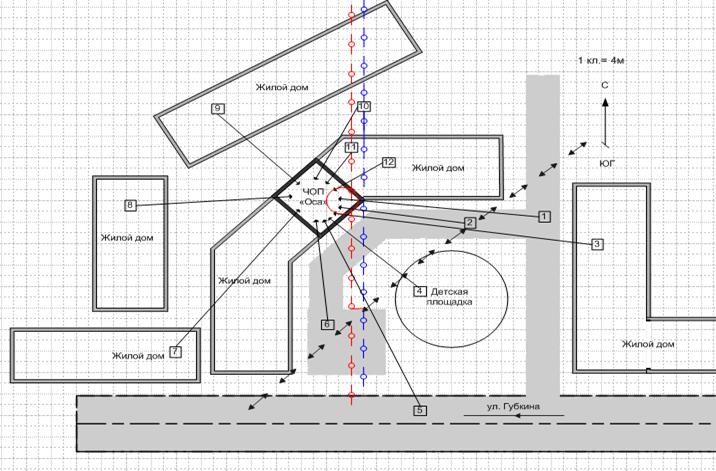

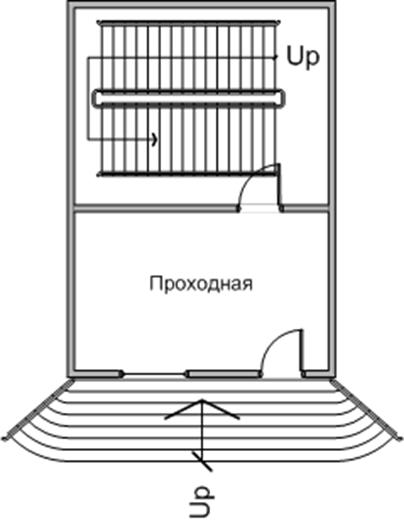

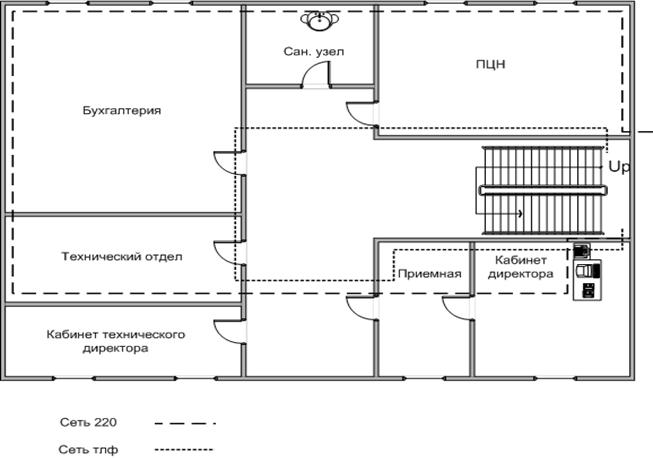

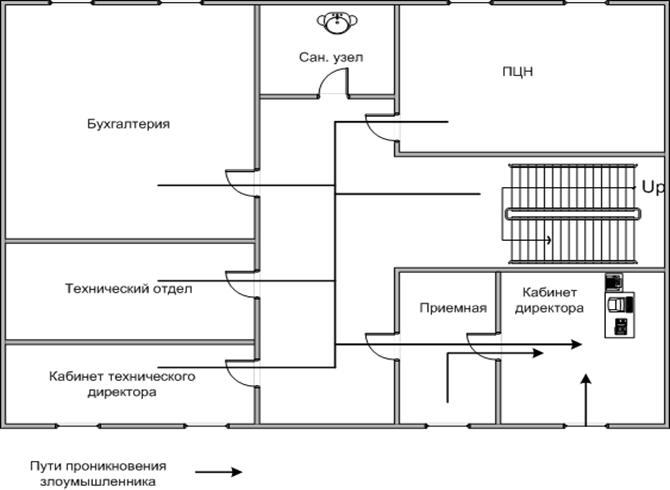

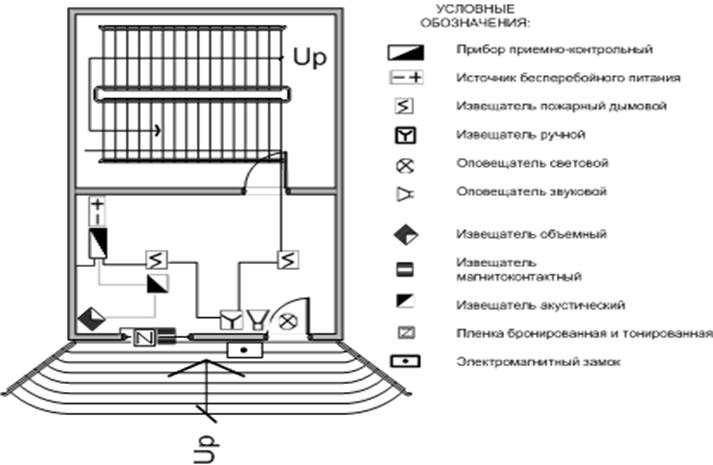

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... техникой всех отраслей человеческой деятельности остро ставит вопрос о технологическом обеспечении информационных систем и технологий. Технологическое обеспечение реализует информационные процессы в автоматизированных системах организационного управления с помощью ЭВМ и других технических средств. Разработка технологического обеспечения требует учета особенностей структуры экономических систем. ...

... питания, уничтожители бумажных документов Заключение Цель курсового исследования достигнута путём реализации поставленных задач. В результате проведённого исследования по теме "Методы защиты информации в телекоммуникационных сетях" можно сделать ряд выводов: Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Они ...

0 комментариев