Навигация

Обязательные правила

3.5.3 Обязательные правила

Все системы (включая переносные и «домашние» компьютеры), в которых используются уязвимые данные, должны настраиваться и эксплуатироваться таким образом, чтобы доступ к таким данным могли иметь только имеющие соответствующие полномочия сотрудники (за консультацией обращайтесь к администратору безопасности).

3.6 Планирование мероприятий по обеспечению физической безопасности

Физическая безопасность - это физические (не программные - охрана, замки, двери, решетки и. т.п.) средства контроля доступа к ресурсам системы.

Любое физическое имущество должно предохраняться от потери, повреждения или кражи, компьютерное оборудование не составляет исключения. Однако физическая защита компьютерного оборудования представляет собой первую оборонительную линию для любой компьютерной системы, которую оно поддерживает. В некоторых системах, например, операционных системах UNIX, физический доступ к серверу позволяет обойти все меры защиты системы. Физическая безопасность обеспечивает защиту компьютерной системы в целом, т.е. программное обеспечение и данные, а также аппаратные средства.

Следовательно, меры, принимаемые для сохранения физической безопасности компьютерного оборудования, должны отражать не только стоимость замены оборудования, но и возможный ущерб от потери системы, программного обеспечения и данных. В некоторых случаях организация могла бы оказаться в затруднительном положении, если бы содержащее уязвимые данные и/или системы оборудование было вынесено из организации.

В общем, риск случайного повреждения может быть снижен, если руководствоваться общим здравым смыслом (и соблюдать инструкции по технике безопасности). Однако, для защиты систем от воздействия окружающей среды, неосторожности, намеренного вмешательства и кражи необходимы другие меры. С уменьшением размеров аппаратных средств увеличивается возможность их кражи, особенно это касается таких компонентов как диски и ПК. Существует риск кражи и таких компонентов, как платы памяти и процессорные чипы, которые малы, легко снимаются и довольно дорого стоят.

3.6.1 Потенциальные угрозы

Потеря конфиденциальности вследствие:

•несанкционированного доступа к уязвимой информации в результате утери или кражи компьютерного оборудования.

Потеря доступности вследствие:

• утери, повреждения или кражи компьютерного оборудования;

• пропадания питания или бросков напряжения.

3.6.2. Пути снижения рисков

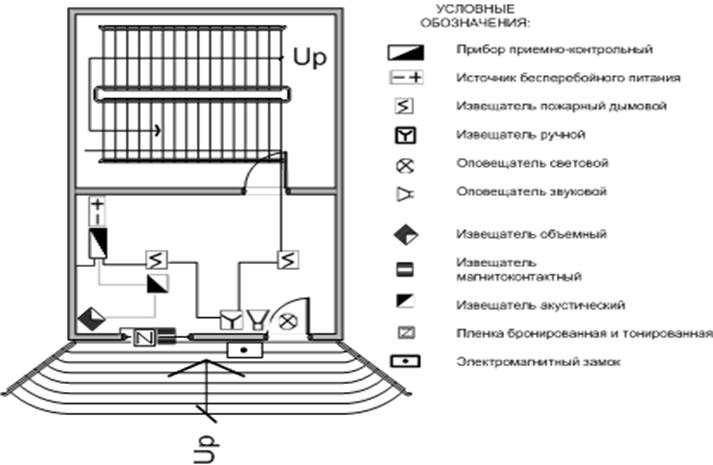

• обеспечить защиту оставляемых без присмотра аппаратных средств, которые поддерживают дорогостоящие, критичные и/или уязвимые компьютерные системы - устанавливать их в закрываемом на ключ шкафу, в отдельной закрываемой на ключ комнате, или установить замки на клавиатурах;

• надежно хранить все портативные носители данных (дискеты, ленты) в соответствии с их уязвимостью, критичностью или ценностью хранящихся на них данных - держать в сейфе, если они не используются в данный момент. Заметим, что стандартные, даже огнестойкие, сейфы не обеспечивают надлежащей защиты магнитных носителей;

• обеспечить защиту источников питания критичных систем.

3.7 Слежение за состоянием безопасности

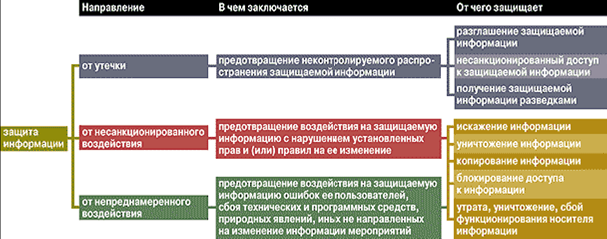

Основанием для защиты информационной системы с использованием мер безопасности является повышение уверенности в конфиденциальности, целостности и доступности, как самой системы, так и ее данных.

Однако установление необходимых мер безопасности само по себе не является гарантией того, что они будут продолжать свою работу так, как от них ожидается, в течение всего срока функционирования системы. Например, безопасность может быть скомпрометирована по невнимательности в процессе внесения обычных изменений в систему; плохое администрирование системы может допустить возникновение ошибок, которые постепенно подрывают целостность системы; изменения могут быть сделаны с деструктивным намерением. Если не существует процедур слежения за состоянием безопасности, то вполне вероятно, что случаи компрометации останутся незамеченными до тех пор, пока не произойдет функциональный сбой, раскрытие конфиденциальной информации или финансовые потери.

Поэтому важно, чтобы менеджеры систем и администраторы сетей имели средства выявления слабых мест в безопасности систем и обнаружения фактических брешей в безопасности при их появлении. Однако наличие таких возможностей требует накладных расходов. Затраты при этом должны соразмеряться с потенциальными рисками. Хорошо обдуманная и спроектированная функция слежения за состоянием безопасности КИС должна помочь добиться правильного соотношения между затратами и риском.

3.7.1 Потенциальные угрозы

Потеря конфиденциальности, доступности и целостности вследствие:

• остающихся незамеченными случаев нарушения безопасности (например, несанкционированного доступа к привилегированным или иным идентификаторам пользователя, программному обеспечению, уязвимым данным);

• санкционированных изменений в системе, приводящих к неожиданной и незамеченной потере эффективности действующих мер обеспечения безопасности;

• несанкционированных изменений, снижающих степень безопасности, но остающихся незамеченными (например, приводящих к неадекватному или неправильному контролю доступа к уязвимым данным в течение долгого периода времени).

Похожие работы

... (о чем речь пойдет далее). Анализ действующего Уголовного кодекса РФ показывает, что законодатель выделил из всего объема информационных отношений как подлежащие специальной охране отношения, возникающие в области компьютерной информации. В главу о преступлениях в сфере компьютерной информации введены термины и понятия, которых ранее не было не только в уголовно-правовой терминологии, но и в ...

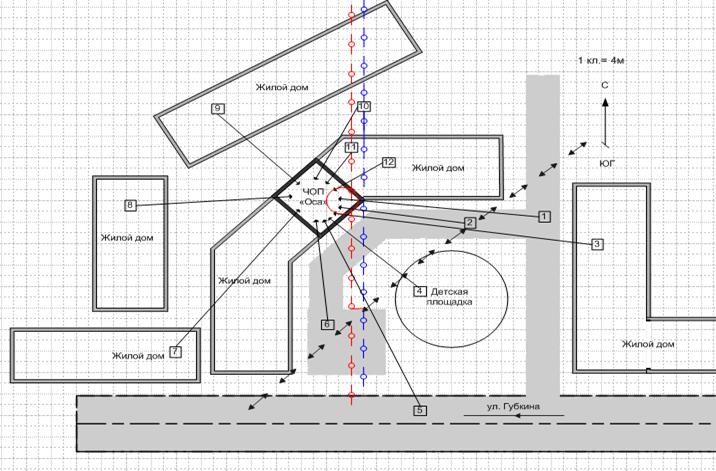

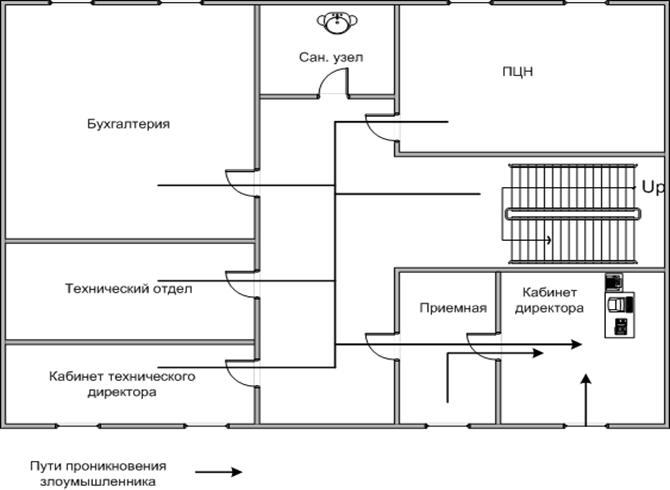

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... техникой всех отраслей человеческой деятельности остро ставит вопрос о технологическом обеспечении информационных систем и технологий. Технологическое обеспечение реализует информационные процессы в автоматизированных системах организационного управления с помощью ЭВМ и других технических средств. Разработка технологического обеспечения требует учета особенностей структуры экономических систем. ...

... питания, уничтожители бумажных документов Заключение Цель курсового исследования достигнута путём реализации поставленных задач. В результате проведённого исследования по теме "Методы защиты информации в телекоммуникационных сетях" можно сделать ряд выводов: Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Они ...

0 комментариев